本指南主要通过介绍一些常用渗透环境,给pentester们以自己修炼的机会,并配合一些常规的pentest tools达到学习目的

名称: WebGoat

项目地址: http://www.owasp.org/index.php/OWASP_WebGoat_Project

简介:OWASP项目,WebGoat是一个用于讲解典型web漏洞的基于J2EE架构的web应用

名称: Vicnum

项目地址: http://www.owasp.org/index.php/Category:OWASP_Vicnum_Project

简介:OWASP项目,一个具有扩展性的WEB程序,可用于评估SQLInj,XSS,Session验证漏洞等问题

名称: InsecureWebApp

项目地址: http://www.owasp.org/index.php/Category:OWASP_Insecure_Web_App_Project

简介:OWASP项目,包含常见典型WEB漏洞,代码可以用于典型的安全审计和安全建模

名称: Web Security Dojo

项目地址: http://www.mavensecurity.com/web_security_dojo/

简介:一套包含常规的WEB渗透检测工具和有漏洞的WEB程序的Ubuntu修改发行版.

名称: Damn Vulnerable Web Application

项目地址: http://dvwa.co.uk/

简介:DVWA是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序

名称: The Butterfly Security Project

项目地址: http://sourceforge.net/projects/thebutterflytmp/

简介:DVWA是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序

名称: Mutillidae

项目地址: http://www.irongeek.com/i.php?page=security/mutillidae-deliberately-vulnerable-php-owasp-top-10

简介:mutillidae是一个免费,开源的Web应用程序,提供专门被允许的安全测试和入侵的Web应用程序

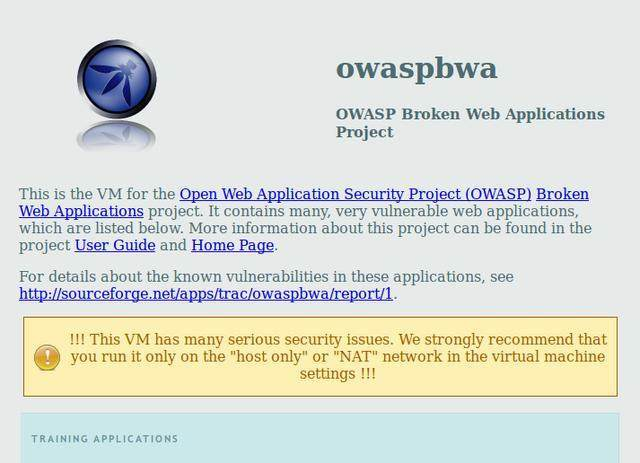

名称: OWASPBWA

项目地址: http://sourceforge.net/projects/owaspbwa/

简介:OWASP项目,收集了常见的诸如WebGoat等脆弱性WEB程序的VM镜像.

名称: Moth

项目地址: http://www.bonsai-sec.com/en/research/moth.php

简介:Moth是一个包含脆弱性Web应用程序和脚本集的VM镜像

名称: Stanford SecuriBench & SecuriBench Micro

项目地址: http://suif.stanford.edu/%7Elivshits/securibench/ &http://suif.stanford.edu/%7Elivshits/work/securibench-micro/

简介:这里是两个应用,SecuriBench侧重于Java开发的WEB程序,Micro则是前者的精简版,都用于测试常见的WEB程序漏洞

名称: BadStore

项目地址: http://www.badstore.net/

简介:Badstore.net致力于帮助您了解如何黑客如何在Web应用程序寻找漏洞,并教你如何减少Web程序的危险

名称: BadStore

项目地址: http://www.badstore.net/

简介:Badstore.net致力于帮助您了解如何黑客如何在Web应用程序寻找漏洞,并教你如何减少Web程序的危险

名称: WebMaven/Buggy Bank

项目地址: http://www.mavensecurity.com/webmaven

简介:WebMaven是一个交互式Web应用程序安全的学习环境。它用于发现并模拟用户的各种安全漏洞

名称: LampSecurity

项目地址: http://sourceforge.net/projects/lampsecurity/

简介:LAMPSecurity是设计用于Linux,Apache,PHP,MySQL安全测试的VM镜像

名称: The Bodgeit Store

项目地址: http://code.google.com/p/bodgeit/

简介:BodgeIt是一个Java编写的脆弱性WEB程序

名称: hackxor

项目地址: http://hackxor.sourceforge.net/cgi-bin/index.pl

简介:hackxor是一个online hackgame,亦可以下载安装完整版进行部署,包括常见的WEB漏洞演练

名称: WackoPicko

项目地址: https://github.com/adamdoupe/WackoPicko

简介:WackoPicko是一个脆弱的Web应用程序,用于测试Web应用程序漏洞扫描工具

———————————————————————————————————————————————–

在线的WEB漏洞程序列表

Ps:通常用于测试自动渗透测试工具的一些站点,也可以通过手工自己来进行练习.

Hacme Game

http://hacmegame.org/

SPI Dynamics

http://zero.webappsecurity.com/

Acunetix 1

http://testphp.vulnweb.com/

Acunetix 2

http://testasp.vulnweb.com/

Acunetix 3

http://testaspnet.vulnweb.com/

PCTechtips Challenge

http://pctechtips.org/hacker-challenge-pwn3d-the-login-form/

Hacme Casino

http://www.mcafee.com/us/downloads/free-tools/hacme-casino.aspx

Hacme Bank 2.0

http://www.mcafee.com/us/downloads/free-tools/hacme-bank.aspx

Updated HackmeBank

http://www.o2-ounceopen.com/technical-info/2008/12/8/updated-version-of-hacmebank.html

Hacme Books

http://www.mcafee.com/us/downloads/free-tools/hacmebooks.aspx

Hacme Travel

http://www.mcafee.com/us/downloads/free-tools/hacmetravel.aspx

Hacme Shipping

http://www.mcafee.com/us/downloads/free-tools/hacmeshipping.aspx

Hell Bound Hackers

http://hellboundhackers.org/

Vulnerability Assessment

http://www.vulnerabilityassessment.co.uk/

Smash the Stack

http://www.smashthestack.org/

Over the Wire

http://www.overthewire.org/wargames/

Hack This Site

http://www.hackthissite.org/

Hacking Lab

https://www.hacking-lab.com/

We Chall

https://www.wechall.net/

REMnux

http://zeltser.com/remnux/

EnigmaGroup(Pentester train)

http://www.enigmagroup.org/

1、DVWA,Web漏洞实验平台。

2、Metasploitable,专为Metasploit渗透工具打造的靶机环境。

3、OWASP WebGoat,Web漏洞实验平台。

5、OWASP buggy web Application,Web漏洞实验平台。

4、OWASP Broken Web Applications Project,Web漏洞实验平台。

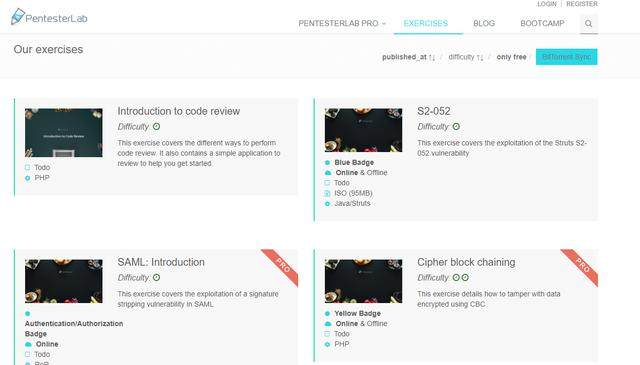

9、pentesterlab,下载镜像到本地安装,开展实验,也有渗透教程。

一、地址:http://43.247.91.228:81 账号:admin密码:password

1.DVWADVWA是著名的OWASP开放出来的一个在线web安全教、学平台。提供了:暴力破解、命令执行、CSRF、文件包含、SQL注入、XSS学习环境,并且分:low、medium、high三种不同的安全等级,等级越高难度也越大。同时每一个漏洞可以直接在页面选择查看源码进行源码对比学习。

二、这个也是OWASP放出来的一个web安全学习平台,PHP+MySQL,主要有SQL注入练习及简单绕过。地址:http://43.247.91.228 如果不能正常练习,进入:http://43.247.91.228/config/ 然后reset就可以了。

三、WebGoat是一个用于讲解典型web漏洞的基于J2EE架构的web应用,他由著名的WEB应用安全研究组织OWASP精心设计并不断更新。WebGoat本身是一系列教程,其中设计了大量的web缺陷,一步步的指导用户如何去利用这些漏洞进行攻击,同时也指出了如何在程序设计和编码时避免这些漏洞。Web应用程序的设计者和测试者都可以在WebGoat中找到自己感兴趣的部分。虽然WebGoat中对于如何利用漏洞给出了大量的解释,但是还是比较有限,尤其是对于初学者来说,但觉得这正是其特色之处:WebGoat的每个教程都明确告诉你存在什么漏洞,但是如何去攻破要你自己去查阅资料,了解该漏洞的原理、特征和攻击方法,甚至要自己去找攻击辅助工具,当你成功时,WebGoat会给出一个红色的Congratulation,让你很有成就感!

地址:http://43.247.91.228:82/WebGoat/