我有两位优秀的小兄弟毕业了,在他们的允许下,把这两篇毕业论文写成博客,作为网络专业同学的参考!仅供参考,切勿用作其他用途!

论文一:网络工程(计算机网络)毕业论文+PPT【银行内部网络系统规划与设计】

论文二:网络工程(计算机网络)毕业论文+PPT【中学实验楼综合布线和无线网络规划】

毕业设计(论文)

学生姓名: 学 号:

所在学院:

专 业:

设计(论文)题目: 某省银行内部网络系统规划与设计

指导教师:

2021 年 6 月 10 日

摘 要

某省银行随着业务的增加,为了适应业务发展需求需要对网络系统进行新建,通过对银行网络规划与设计的研究,依据网络规划设计原则和现有技术。本人对网络系统设计采用层次化的结构,通过生成树技术解决二层环路,利用路由策略优化网络数据流量,采用vpn技术增加数据的安全性,以及采用双机热备应对突发状况。本案例的网络系统设计,增强了银行网络系统的稳定性,提高了数据的安全性,保障了传输的实时性和网络的可靠性。

关键字:网络优化,网络热备,网络安全

第一章 引言

在互联网+的时代背景下,银行互联网已成为企业发展的基础,目前银行互联网的问题日渐严重,网络安全,网络结构等问题突出。银行为了提高自身竞争力和适应这种新形势下经济市场环境变化所带来的机遇与挑战,就必须构建出适合自己银行发展特点又能为其他企业提供借鉴意义服务外还有就是要建立一个内部局域网来满足外部信息传输需求,从而达到资源共享利用优势互补、互利共赢的目的。

1.1 项目研究背景

银行对于网络建设需要越来越高,要组建一个符合银行需求,并为未来发展预留空间的可靠性与高效率银行信息网络,银行网络总体设计思路与工程蓝图就成为银行网络建设的核心任务。[1]

1.2 项目研究意义

实际意义上来说,银行网络规划与设计是一项系统工程,需要进行大量的数据收集和分析工作。本文以某银行为例对其现有资源配置情况、网络结构及布局等方面做出了详细研究。通过对相关理论知识以及国内外经验总结得出结论并提出自己一些见解;同时也为其他同类银行在发展过程中提供一定参考建议;最后从实际意义来看,通过本次毕业论文写作可以让我认识到一个系统工程的重要性与必要性,从而更好地投入实践当中去。

1.3 本文的主要工作

1.本人主要研究银行内部网络组建的必要性,介绍了我国现阶段网络拓扑结构和功能。

2.本人对银行内部网络进行分析,介绍了组建过程中的技术问题和需求,并根据实际情况制定出相应解决措施。

3.本人结合目前我国国情与实际情况对银行现有设备、机房及服务器进行规划设计并部署在全国范围内实施工作;根据银行发展目标选择最佳配置方式,确定最优配置架构和系统开发环境等条件满足组建内部局域网络需要实现资源共享利用,以保证构建出高效实用的内部网络结构体系。

第二章 银行网络系统相关技术研究

2.1 常见路由协议分类

静态路由:通过手工配置路由条目,形成路由表。

动态路由:通过宣告直连路由,各路由器之间相互交换路由条目,生成路由表。

图2-2 路由协议

2.2 常见路由协议类型

2.2.1 内部网关协议

内部网关协议(IGP:Interior Gateway Protocol),最大的特点就是,运行在同一个AS(自治系统)内,拥有同一个AS自治系统号。[2]例如:RIP,OSPF,IS-IS等。

RIP协议

RIP是Routing Information Protocol(路由信息协议)的简称,是距离矢量协议。[3]

优点:适用于小型网络,占用带宽小,配置简单。

缺点:在复杂的网络中易产生环路,有最大跳数限制。

OSPF协议

开放式最短路径优先OSPF(Open Shortest Path First)是链路状态协议。[4]

IS-IS协议

中间系统到中间系统IS-IS(Intermediate System to Intermediate System)是链路状态协议。[5]

IS-IS协议与OSPF协议对比:

相同点:

1.两者均是链路状态协议。

2.两者都具有区域划分。

3.两者网络收敛快速,无环路。

4.两者都有认证功能。

不同点:

1.IS-IS协议基于数据链路层,OSPF协议基础ip层。

2.IS-IS协议支持类型少,不支持P-2-MP;OSPF协议支持类型多,NAMA,MA,P2P,P2MP。

2.2.2 域间路由协议

BGP协议

BGP(Border Gateway Protocol)边界网关协议,是距离矢量协议。[6]

优点:冗余性高,扩展性强,无环路,路由属性多,选路由规则多,易于和路由策略结合。

缺点:就是所有的路由协议选路是靠路由权值来实现,而权值是固定的。带宽、端口、cost等,报文在整个internet传递过程中就会发生拥塞。

2.2.3 网络系统常见协议

VLAN技术:虚拟局域网;

STP技术:生成树协议;

VRRP技术:虚拟路由冗余协议;

VPN:虚拟专用网络。

表2-1 网络技术详解

2.3 安全域和边界

银行网络的经典结构就是基于安全域的网络结构,一般包括银行数据中心,银行办公内网,核心区,互联区和Internet几个部分。

银行网络各个区域之间通信受到限制,区域内部通信多不进行限制。

为了保障银行的信息安全,我们应该从这几个方面入手:

1、终端计算机。

2、互联网出入口。

3、广域网出入口。

4、银行对外发布服务的DMZ服务器。

5、VPN和类似远程连接设备。

2.4 网络设计的方法和思路

网络设计基本原则:

模块化设计原则:根据所承载的功能区域来划分不同的模块;

层次化设计原则:根据银行需求设计网络,选用二层,三层网络模型。

图3-1 网络设计

模块化的设计方法、层次化的设计方法。

层次化设计的优点:

节约成本、容易理解、有利于模块化、有利于故障隔离;

模块化设计优点:

将一个银行网络按照功能的不同,分为了不同的模块,不同的模块有不同的需求和特点;

每一个模块相对独立,可以单独构建这个模块里面需要的一些结构,模块之间相互没有影响;

便于扩容、管理,不同模块有不同的安全策略。

图3-2 网络模块化设计拓扑

DMZ:非军事区域(官方称呼),互联网服务区或者互联网隔离区(民间称呼);

模块的安全等级:

安全等级由低到高:陌生访客–>分支机构–>DMZ–>数据中心/服务器群–>管理中心;

分支机构一般有固定的地址;

管理中心存储着高权限的账号,一旦被入侵,对整个网络危害最大。

图3-3 网络层次化设计拓扑

图3-4 层次化对比详解

2.5 设计流程

图3-5 设计流程

对于银行来说,一般参照到IP连通这个步骤。

大部分银行基本上可以完全参照这个流程来。

1.规划

组织策略:考虑银行的组织架构,就是银行有哪些部门。

业务策略:就是银行当前的业务以及银行未来需要发展的业务。

财务决策:银行的财务情况,能拿多少钱出来,预算是多少。

2.简要的网络设计方案。

设计:根据业务需求客户需要规划出网络拓扑图。

需求分析:就是根据组织策略,来考虑不同部门的网络配置情况。

项目计划:考虑项目进度(开始时间、完成时间)、成本多少、质量达到什么标准。

设备选购:需要购买哪些设备。CPU 内存,吞吐量够不够,支持哪些协议,带机数量不同的接入,他们的流量是不一样的。

3.详细设计的网络方案

满足银行用户现阶段技术和业务上的需求。

4.实施:根据需求规划网络

新建网络:根据详细设计方案,直接进行落实。

主要点:验证/测试整个网络是否满足银行在业务和技术上需求。

对现有网络的改造:割接。

第三章 网络系统设计

3.1 项目背景

某银行是一家地方性商业银行,创建于1985年,在全省各地市均建有二级行,各区县建立的支行及网点已超过150个。随着省行的网络扁平化改造,所有的二级行、支行及网点均需要直接连接到省行,其网络运行及维护的效率也得到了极大的提升。

为了保证网络的稳定且方便维护,省行网络分为核心区、业务区、互联区、外联区四个部分。其中:核心区作为全网的中心枢纽承担了各类业务数据流量的转发工作。业务区分别通过有线和无线网络,为生产数据流(存/取款等相关数据)和办公数据流(OA、视频会议等与钱无关的数据)提供了服务。互联区通过MSTP专线连接总行、全省所有的二级行、支行及网点。外联区通过互联网向用户提供如网上银行等线上服务,并对接第三方公司并提供相关服务;同时,省行的办公人员也能通过外联区访问Internet。

各支行/网点的业务也包括生产和办公两类。其中,生产性的数据主要由ATM机等设备通过有线方式传输;办公业务主要通过有线网络提供服务。各支行/网点的交换机通过两条MSTP专线分别将生产及办公数据传至省行。

某银行的智慧网络需要具备高速、可靠、安全的数据传输,实现高度集中计算和处理能力,为银行可持续发展铸就雄厚软实力。同时,银行希望在本次信息化业务建设方面,打通从供应商、采购物流、生产计划以及销售管理等多业务之间的连接环节,从而提升银行业务运营的标准化、智能化、高效化以及应对异常的能力。以上每项业务的运营对于网络稳健性、智慧性要求都带来挑战,不仅需要可靠稳定的基础网络支撑,更需要统一管理运维体系保障其庞大的业务正常运营。

为了优化省行的网络,为其它区域的网络提供高效的保障服务,某银行同时针对各个分支行、网点的网络进行升级、改造和优化。其中,对省行进行全网改造,包括调整全网拓扑实现核心网络虚拟化;保证网络在宕机时能平滑切换,保障各项业务不中断。多个支行和网点;同时部署网络安全整体解决方案,改变之前上网行为管理难的问题,实现员工访问网络事后可溯源,省行和各支行/网点之间传输的数据实现加密等多项安全问题;构建安全高效的网络出口,依托互联网最大限度实现各业务安全、高效、快速的传输,创建新时代金融网络环境,保障银行各项业务的高效运营。

3.2 客户需求

(1)各支行/网点的网络通过MSTP专线访问省行的业务区,实现生产和办公业务互通。

(2)生产性数据,办公数据,业务数据通过有线网络传输,保证其稳定性。

(3)通过路由策略部署,实现生产和办公数据按指定路径进行分流和互相备份,保证充分利用现有网络设备优化网络结构。

(4)省行及各支行网点局域网内部部署防环、防攻击、数据负载均衡等相关策略,确保局域网业务安全、可靠。

(5)保证省行特定服务器能通过外联区对外提供服务、省行的用户能正常上网,同时第三方公司能通过VPN访问银行特定资源。

3.3 项目方案设计

某银行省行核心网以及营业网点网络组建拓扑相关说明如下。

(1)两台数据中心交换机作为省行核心区中的核心交换机,在网络拓扑中的编号为S1和S2。

(2)两台三层可控交换机作为省行业务区中的汇聚交换机,在网络拓扑中的编号为S3和S4。

(3)两台二层可控交换机作为省行业务区中的接入交换机,在网络拓扑中的编号为S5和S6。

(6)省行通过互联区和支行/网点的连接,使用两台路由器接入,在网络拓扑中的编号为R8和R9。

(7)省行外联区中使用一台出口网关把省行的网络接入互联网(运营商网络),在网络拓扑中的编号为AR12。

(8)渭南市支行使用一台三层可控交换机作为支行的业务交换机,在网络拓扑中的编号为S7。

(10)省行的外联区通过宽带链路接入运营商(Internet)路由器,运营商网络中接入路由器在网络拓扑中编号为R11。

(11)第三方公司使用一台出口网关作网络出口,在网络拓扑中编号为AR10。

图4-1 某省银行营业网点网络组建拓扑

3.4 IP地址规划与设计

表4-2 网络设备物理连接表

| 源设备名称 |

设备接口 |

目标设备名称 |

设备接口 |

| S1 |

E1/0 |

R12 |

E0/0 |

|

E1/1 |

S3 |

E1/1 |

|

E1/2 |

S4 |

E1/1 |

|

E0/2 |

R8 |

E0/0 |

|

E0/3 |

R9 |

G0/0 |

|

E0/0 |

R9 |

G0/0 |

| S2 |

E1/0 |

R12 |

G0/0 |

|

E1/1 |

S3 |

E1/2 |

|

E1/2 |

S4 |

E1/2 |

|

E0/3 |

R8 |

G0/0 |

|

E0/2 |

R9 |

E0/0 |

|

E0/0 |

S1 |

E0/0 |

| S3 |

E0/0 |

S4 |

E0/0 |

|

E0/2 |

S5 |

E0/0 |

|

E0/3 |

S6 |

E0/0 |

|

E1/1 |

S1 |

E1/1 |

|

E1/2 |

S2 |

E1/1 |

| S4 |

E0/0 |

S3 |

E0/0 |

|

E0/2 |

S5 |

E0/1 |

|

E0/3 |

S6 |

E0/1 |

|

E1/1 |

S1 |

E1/2 |

|

E1/2 |

S2 |

E1/2 |

| S5 |

E0/3 |

PC |

E0 |

|

E0/0 |

S3 |

E0/2 |

|

E0/1 |

S4 |

E0/2 |

|

E0/2 |

PC |

E0 |

| S6 |

E0/0 |

S3 |

E0/3 |

|

E0/1 |

S4 |

E0/3 |

|

E0/2 |

PC |

E0/2 |

| R8 |

G2/0 |

S7 |

E0/0 |

|

E0/0 |

S1 |

E0/2 |

|

G0/0 |

S2 |

E0/3 |

|

G1/0 |

R9 |

G1/0 |

| R9 |

G0/0 |

S1 |

E0/3 |

|

E0/0 |

S2 |

E0/2 |

|

G2/0 |

S7 |

E0/1 |

|

G1/0 |

R8 |

G1/0 |

| S7 |

E0/2 |

PC |

E0 |

|

E0/0 |

R8 |

G2/0 |

|

E0/1 |

R9 |

E0/1 |

| R12 |

E0/0 |

S1 |

E1/0 |

|

G0/0 |

S2 |

E1/0 |

|

G1/0 |

R11 |

G0/0 |

| R11 |

E0/0 |

R10 |

E0/0 |

|

G0/0 |

R12 |

EG1/0 |

| R10 |

G0/0 |

PC |

E0 |

|

E0/0 |

R11 |

E0/0 |

表4-3 网络设备名称表

| 拓扑中设备名称 |

备注 |

| S1 |

省行核心区核心交换机1 |

| S2 |

省行核心区核心交换机2 |

| S3 |

省行业务区汇聚交换机1 |

| S4 |

省行业务区汇聚交换机2 |

| S5 |

省行业务区接入交换机1 |

| S6 |

省行业务区接入交换机2 |

| R8 |

省行互联区互联路由器1 |

| R9 |

省行互联区互联路由器2 |

| S7 |

渭南市支行业务网中汇聚交换机 |

| R12 |

省行外联区出口网关设备 |

| R11 |

运营商网络中接入路由器 |

| R10 |

第三方公司出口路由器 |

表4-4 IPv4地址分配表

| 设备 | 接口或VLAN | VLAN名称| 二层或三层规划| 说明 |

|–|–|–|–|–|–|

| S1 | E1/0 | \| 10.1.3.1/30 | 互联地址 |

| | E1/1|\ | 10.1.1.1/30 | 互联地址|

| | E1/2 |\ | 10.1.1.5/30 | 互联地址 |

| | E0/2 |\ | 10.1.2.1/30 | 互联地址 |

| | E0/3 |\ | 10.1.2.5/30 | 互联地址|

| | E0/0| \| 10.1.254.253/30| OSPF100进程|

| |Loopback 0 |\ | 10.1.0.1/32 |—— |

| S2 | E1/0 | \| 10.1.3.5/30 | 互联地址 |

| |E1/1 | \| 10.1.1.13/30|互联地址 |

| | E1/2 |\ | 10.1.1.13/30| 互联地址 |

| | E0/3 | \| 10.1.2.9/30| 互联地址 |

| | E0/2 |\ | 10.1.2.13/30| 互联地址 |

| | E0/0|\ | 10.1.254.254/30| OSPF100进程 |

| |Loopback 0 | \| 10.1.0.2/32| —— |

|S3 | VLAN 10 | Production |192.1.10.252/24 | 生产有线地址 |

| | VLAN 50 |YEWU | 192.1.50.252/24 |业务区AP地址 |

| |VLAN 60 |USER | 192.1.60.252/24 | 办公用户地址|

| | VLAN 100 | Manage| 192.1.100.252/24 | 设备管理 |

| | E1/1| \| 10.1.1.2/30|互联地址 |

| | E1/2 |\ | 10.1.1.10/30 | 互联地址|

| | Loopback 0 | | 10.1.0.3/3 | —— |

| S4 |VLAN 10 |Production | 192.1.10.253/24 | 生产/有线用户地址 |

| | VLAN 50 |YEWU | 192.1.50.253/24 | 业务区AP管理地址 |

| | VLAN 60 |USER | 192.1.60.253/24 | 办公/无线用户地址 |

| | VLAN 100 |Manage | 192.1.100.253/24| 设备管理地址 |

| |E1/1 | \| 10.1.1.6/30 | 互联地址|

| | E1/2 | \|10.1.1.14/30| 互联地址|

| |Loopback 0 | \| 10.1.0.4/32 |—— |

| S5/S6 | VLAN 10 |Production | E0/2-3| 生产/有线用户地址|

| | VLAN 60 | YEWU | E0/3 | 业务区地址 |

| | VLAN 100 | Manage | 192.1.100.1/24| 设备管理地址 |

| R8 | E0/0 |\ | 10.1.2.2/30 | 互联地址 |

| | G0/0 |\| 10.1.2.10/30| 互联地址 |

| | G1/0 |\ | 10.1.2.253/30| 互联地址 |

| | G2/0 |\ | 10.1.2.21/30 | 互联地址|

| | Loopback 0| \| 10.1.0.8/32| ——|

| R9 | G0/0 | \| 10.1.2.6/30 | 互联地址 |

| | E0/0|\ | 10.1.2.14/30| 互联地址 |

| | G1/0 |\ | 10.1.2.254/30| 互联地址 |

| | G2/0 |\ | 10.1.2.25/30 | 互联地址|

| | Loopback 0|\ | 10.1.0.9/32 | —— |

| S7 | E0/0 |\ | 10.1.2.22/30 |互联地址 |

| | E0/1 | \| 10.1.2.26/30 | 互联地址 |

| | VLAN 410| Production | 194.1.10.254/24 G0/11-20| 生产/有线用户地址 |

| | VLAN 450 | YEWU| 194.1.50.254/24 | 业务区AP管理地址 |

| | VLAN 460| USER|194.1.60.254/24 | 办公/无线用户地址 |

| |Loopback 0 | \| 10.1.0.7/32 | —— |

|R12 | E0/0 | \| 10.1.3.2/30 |互联地址 |

| |G0/0 |\ | 10.1.3.6/30 | 互联地址 |

| |G1/0 |\ | 200.1.1.2/29| 互联地址|

| | Tunnel0 | \| 20.1.1.2/24 | GRE接口地址|

| |Loopback 0 | \| 10.1.0.12/32 |—— |

| R11 | E0/0 | | 200.2.1.1/29 | 互联地址|

| | G1/0 |\ | 200.1.1.1/29 | 互联地址 |

| | Loopback 0 |\ | 10.1.0.11/32 | —— |

| R10 | E0/0| \| 200.2.1.2/29| 互联地址 |

| | G0/0 |\ |172.16.1.10/24 | 网关地址|

| | Tunnel0 |\ | 20.1.1.1/24 | GRE接口地址 |

| | Loopback 0 |\ | 10.1.0.10/32 | —— |

第四章网络系统实施与配置

4.1 设备基础信息配置与验证

(1)根据网络设备名称表(表4-3),修订所有设备名称。

(2)依据网络设备物理连接表(表4-1),配置设备接口描述信息。

4.2 网络搭建与网络冗余备份方案部署

4.2.1 全网IPv4地址部署

为了减少全网中广播干扰,需要在全网规划和部署VLAN,需要实施的内容如下所示。

根据“网络设备名称表(表4-3)”、“IPv4地址分配表(表4-4)”中规划要求,在各设备上完成对应的VLAN、IP地址的配置。

(1)为方便实现对全网开展网络管理功能,网络管理员计划增设网管平台,网管平台的IP规划为172.16.0.254/24。

(2)为了实现网管平台后期上线后可用,需要在每台设备上部署SNMP功能,配置所有网络设备的SNMP消息报告机制。其中,向主机172.16.0.254发送Trap消息版本采用V2C;读写的Community为“admin”;只读的Community为“public”;开启Trap消息通告。

代码实现:

S1:

!

snmp-server host 172.16.0.254 traps version 2c ruijie

snmp-server host 172.16.0.254 traps version 2c public

snmp-server enable traps

snmp-server community ruijie rw

snmp-server community public ro

!

4.2.2 在局域网中部署环路规避方案

为避免网络接入设备上出现环路,影响全网运行状态。要求在网络接入交换机S5、S6上进行防环处理。具体要求如下所示。

在连接PC机端口上开启Portfast和BPDUguard防护功能。

全网的VLAN规划和配置合理,并在Trunk链路上不允许不必要VLAN中的数据流通过。

为了隔离网络终端之间的二层互访,需要在交换机S5、S6的E0/3端口上,启用端口保护功能。

代码实现:

S5/S6:

!

int e0/2

spanning-tree bpduguard enable

spanning-tree portfast

switchport port-security

int e0/1

switch mode trunk

switch trunk allow vlan only vlan 10,50,60,100

!

4.2.3 部署DHCP中继与服务安全

(1)在交换机S3、S4上配置DHCP服务功能,使得网络中的终端用户通过DHCP方式获取IP地址。

(2)省行的DHCP服务器搭建于S3/S4交换机上,为网络中的用户提供地址服务;网络中用户设备的租约为0.5天。

代码实现:

S3/S4:

!

service dhcp

ip dhcp pool user1/user2

network 192.1.10.0/192.1.60.0 255.255.255.0

default-router 192.1.10.252/192.1.60.253

lease 0 12 0

!

(3)为了防御局域网中出现伪造DHCP服务器安全事件,需要在S5交换机上部署DHCP 的“Snooping”功能。其中,Snooping安全功能主要针对VLAN10中用户。

代码实现:

S5/S6:

!

ip dhcp snooping

ip dhcp snooping information vlan 10

int e0/1

ip dhcp snooping trust

!

4.2.4 部署MSTP及VRRP技术

在交换机S3、S4、S5、S6上配置MSTP防止二层环路。

(1)配置MSTP要求来自VLAN10、VLAN100中的数据流经过S3交换机转发,一旦S3交换机失效时,经过S4交换机转发。要求来自VLAN50、VLAN60中的数据流经过S4交换机转发,一旦S4交换机失效时,经过S3交换机转发。

其中,所配置的MSTP参数要求:name为admin;revision版本为1;实例1包含VLAN10,VLAN100;实例2包含VLAN50,VLAN60。

(2)配置S3交换机作为实例1的主根、实例2的从根;配置S4交换机作为实例2的主根、实例1的从根;其中,主根交换机的优先级为4096;从根交换机的优先级为8192。

代码实现:

S4:

!

spanning-tree mst configuration

revision 1

name admin

instance 1 vlan 10, 20

instance 2 vlan 50, 60, 100

spanning-tree mst 1 priority 8192

spanning-tree mst 2 priority 4096

spanning-tree mode mst

!

S3:

!

spanning-tree mst configuration

revision 1

name admin

instance 1 vlan 10, 20

instance 2 vlan 50, 60, 100

spanning-tree mst 1 priority 4096

spanning-tree mst 2 priority 8192

spanning-tree mode mst

!

S5/S6:

!

spanning-tree mst configuration

revision 1

name admin

instance 1 vlan 10, 20

instance 2 vlan 50, 60, 100

spanning-tree mode mst

!

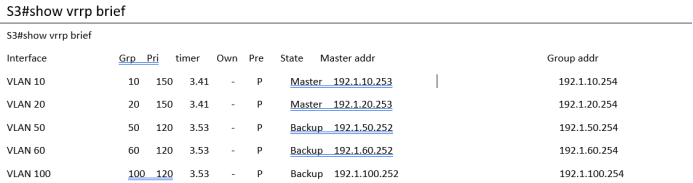

(3)在交换机S3和S4上配置VRRP,实现网络中的主机的网关冗余,所配置的参数要求如表4所示。其中,在交换机S3、S4上设置各VRRP组中的高优先级设置为150,低优先级设置为120。

表4 S3和S4的VRRP参数表

| VLAN |

VRRP备份组号(VRID) |

VRRP虚拟IP |

| VLAN10 |

10 |

192.1.10.254 |

| VLAN50 |

50 |

192.1.50.254 |

| VLAN60 |

60 |

192.1.60.254 |

| VLAN100 |

100 |

192.1.100.254 |

代码实现:

S4:

!

int vlan 10

vrrp 10 ip 192.1.10.254

vrrp 10 priority 120

int vlan 50

vrrp 50 ip 192.1.50.254

vrrp 50 priority 150

int vlan 60

vrrp 60 ip 192.1.60.254

vrrp 60 priority 150

int vlan 100

vrrp 100 ip 192.1.100.254

vrrp 100 priority 120

exi

!

S3:

!

int vlan 10

vrrp 10 ip 192.1.10.254

vrrp 10 priority 150

int vlan 50

vrrp 50 ip 192.1.50.254

vrrp 50 priority 120

int vlan 60

vrrp 60 ip 192.1.60.254

vrrp 60 priority 120

int vlan 100

vrrp 100 ip 192.1.100.254

vrrp 100 priority 150

exi

!

4.2.5 部署全网路由协议

在省行的核心区、业务区、互联区以及各支行/网点之间,使用OSPF协议组网 ,具体要求如下。

(1)在省行的核心区与业务区(S1、S2、S3、S4)中,部署OSPF 100;使用单区域(区域0)部署。

(2)在省行的互联区和各支行/网点(S1、S2、R8、R9、S7)连接上,部署OSPF200;使用多区域规划。其中,省行互联区(S1、S2、R8、R9)属于AREA 0;渭南市支行(R8、R9、S7)属于AREA 1。

(3) 在省行业务区,要求VLAN100设备管理地址段不参与OSPF邻居建立。

(4)在省行的业务区,要在交换机S3、S4的始发终端网段以及VLAN100设备管理地址段,均以重发布直连的方式注入路由。

(5)在交换机S1和S2之间启用OSPF与BFD联动,以达到迅速检测对端中断,快速实现备份,提高用户网络体验。

(6)优化OSPF相关配置,以尽量加快OSPF收敛。

(7)重发布路由进OSPF中使用类型1。

(8)使用静态路由实现省行的外联区之间(R12、S1、S2)通信.

(9)使用静态路由第三方公司之间通信。

(10)使用ISIS路由协议Internet区域(R12、R11、R10)之间通信。

代码实现:

S1:

!

router ospf 100

router-id 1.1.1.1

redistribute ospf 200 metric-type 1 subnets route-map 10

network 10.1.0.1 0.0.0.0 area 0

network 10.1.1.0 0.0.0.3 area 0

network 10.1.1.4 0.0.0.3 area 0

network 10.1.254.252 0.0.0.3 area 0

default-information originate always metric-type 1

bfd all-interfaces

!

router ospf 200

router-id 11.11.11.11

redistribute ospf 100 metric-type 1 subnets

network 10.1.2.0 0.0.0.3 area 0

network 10.1.2.4 0.0.0.3 area 0

!

!

interface Ethernet0/0

no switchport

ip address 10.1.254.253 255.255.255.252

ip ospf network point-to-point

ip ospf bfd

bfd interval 500 min_rx 500 multiplier 3

no bfd echo

!

S2:

!

router ospf 100

router-id 2.2.2.2

redistribute ospf 200 metric-type 1 subnets

network 10.1.0.2 0.0.0.0 area 0

network 10.1.1.8 0.0.0.3 area 0

network 10.1.1.12 0.0.0.3 area 0

network 10.1.254.252 0.0.0.3 area 0

bfd all-interfaces

!

router ospf 200

router-id 22.22.22.22

redistribute ospf 100 metric-type 1 subnets route-map 10

network 10.1.2.8 0.0.0.3 area 0

network 10.1.2.12 0.0.0.3 area 0

default-information originate always metric-type 1

!

!

interface Ethernet0/0

no switchport

ip address 10.1.254.254 255.255.255.252

ip ospf network point-to-point

ip ospf bfd

bfd interval 500 min_rx 500 multiplier 3

no bfd echo

!

S3:

!

router ospf 100

router-id 3.3.3.3

redistribute connected metric-type 1 subnets

passive-interface Vlan10

passive-interface Vlan50

passive-interface Vlan60

passive-interface Vlan100

network 10.1.0.3 0.0.0.0 area 0

network 10.1.1.0 0.0.0.3 area 0

network 10.1.1.8 0.0.0.3 area 0

!

S4:

!

router ospf 100

router-id 4.4.4.4

redistribute connected metric-type 1 subnets route-map 10

network 10.1.0.4 0.0.0.0 area 0

network 10.1.1.4 0.0.0.3 area 0

network 10.1.1.12 0.0.0.3 area 0

!

R8:

!

router ospf 200

router-id 88.88.88.88

network 10.1.0.8 0.0.0.0 area 0

network 10.1.2.0 0.0.0.3 area 0

network 10.1.2.8 0.0.0.3 area 0

network 10.1.2.20 0.0.0.3 area 1

network 10.1.2.252 0.0.0.3 area 0

!

R9:

!

router ospf 200

router-id 99.99.99.99

network 10.1.0.9 0.0.0.0 area 0

network 10.1.2.4 0.0.0.3 area 0

network 10.1.2.12 0.0.0.3 area 0

network 10.1.2.24 0.0.0.3 area 1

network 10.1.2.252 0.0.0.3 area 0

!

S7:

!

router ospf 200

router-id 77.77.77.77

network 10.1.0.7 0.0.0.0 area 1

network 10.1.2.20 0.0.0.3 area 1

network 10.1.2.24 0.0.0.3 area 1

network 194.1.10.0 0.0.0.255 area 1

network 194.1.50.0 0.0.0.255 area 1

network 194.1.60.0 0.0.0.255 area 1

!

AR12:

!

router isis 1

net 49.0001.0000.0000.0012.00

metric-style wide

!

!

interface GigabitEthernet1/0

ip address 200.1.1.2 255.255.255.248

ip nat outside

ip router isis 1

negotiation auto

crypto map to_r1

!

AR11:

!

router isis 1

net 49.0001.0000.0000.0011.00

metric-style wide

log-adjacency-changes all

!

!

interface Ethernet0/0

ip address 200.2.1.1 255.255.255.248

ip router isis 1

duplex auto

!

interface GigabitEthernet0/0

ip address 200.1.1.1 255.255.255.248

ip router isis 1

media-type gbic

speed 1000

duplex full

negotiation auto

!

AR10:

!

router isis 1

net 49.0001.0000.0000.0010.00

metric-style wide

log-adjacency-changes all

!

!

interface Ethernet0/0

ip address 200.2.1.2 255.255.255.248

ip router isis 1

duplex auto

crypto map to_r3

!

4.2.6 部署部分区域路由选路

考虑到全网中数据分流需求以及实现网络的负载均衡的目的,需要进行路由策略部署,具体要求如下所示。

(1)渭南市支行的原生产网段(VLAN 410)、办公网段(VLAN 460)需要与省行的业务区、生产办公区的业务互联互通,需要在交换机S7本地以Network发布明细路由。因业务连通的需要,所有增加的网络终端数据之间的通信,一并划入办公网段进行转发。

(2)在S3、S4交换机中引入路由时,需要进行路由标记。其中,生产网段(VLAN 10)标记为10;办公网段(VLAN 60)标记为20。因业务连通需要,所有增加的网络终端数据之间的通信,一并划入办公网段进行路由标记,路由图定义为SET_TAG。

(3)在S1、S2交换机上,要求通过OSPF双进程实施重发布。其中,在OSPF 100进程发布至OSPF 200进程时,关联路由图定义为OSPF100_TO_OSPF200;在OSPF200进程发布至OSPF100进程时,关联路由图定义为OSPF200_TO_OSPF100。

(4)各路由图以及连接的各接口中,凡是涉及COST值的调整,要求其值必须调整为5或10。

(6)通过部署策略,使得生产网段的业务(VLAN 410-VLAN 10)的主路径为S7-R1-S1-S3-VSU;办公网段的业务(VLAN 460-VLAN 60)的主路径为S7-R2-S2-S4-VSU;并且要求来回路径一致。

(7)在交换机S1连接S2、路由器R8连接R9的主链路或主设备发生故障时,可以无缝地切换到备用链路或备用设备上。

(8)配置省区业务区中的办公数据(VLAN 60)访问Internet的路径为S4-S2-EG1;配置各支行/网点中的办公数据(VLAN 460)访问Internet的路径为:S7-R2-S2-EG1

代码实现:

S3:

!

route-map SET_TAG permit 10

match interface vlan 10

set tag 10

exit

route-map SET_TAG permit 20

match interface vlan 20

set tag 20

exit

route-map SET_TAG permit 30

match interface loop 0

set tag 30

exit

redistribute connected subnets metric-type 1 route -map SET_TAG

!

S1:

!

route-map OSPF200_TO_OSPF100 permit 10

match tag 10

set metric 10

exit

route-map OSPF200_TO_OSPF100 permit 20

match tag 20

exit

route-map OSPF200_TO_OSPF100 permit 30

match tag 30

exit

route-map OSPF100_TO_OSPF200 permit 10

match tag 100

set metric 10

route-map OSPF100_TO_OSPF200 permit 20

match tag 200

route-map OSPF100_TO_OSPF200 permit 30

match tag 300

rou ospf 20

redistribute ospf 21 metric-type 1 subnets route-map OSPF100_TO_OSPF200

rou ospf 21

redistribute ospf 20 metric-type 1 subnets route-map OSPF200_TO_OSPF100

!

S2:

!

route-map OSPF100_TO_OSPF200 permit 10

match tag 100

route-map OSPF100_TO_OSPF200 permit 20

match tag 200

set metric 10

route-map OSPF100_TO_OSPF200 permit 30

match tag 300

route-map OSPF200_TO_OSPF100 permit 10

match tag 10

route-map OSPF200_TO_OSPF100 permit 20

match tag 20

set metric 10

route-map OSPF200_TO_OSPF100 permit 30

match tag 30

rou ospf 20

redistribute ospf 21 metric-type 1 subnets route-map OSPF100_TO_OSPF200

rou ospf 21

redistribute ospf 20 metric-type 1 subnets route-map OSPF200_TO_OSPF100

!

4.3 实施出口安全防护与远程接入

4.3.1 出口设备上部署NAT

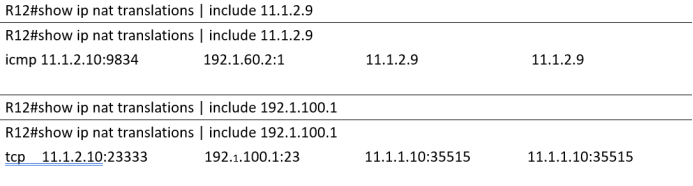

出口设备上部署NAT ,具体配置参数如下。

(1)省行外联区出口网关R12上进行NAT配置,实现省行业务区办公网络(VLAN 60、VLAN 460),通过NAPT方式将内网IP地址转换到互联网接口上。

NAT地址池与EG2的Gi0/4接口IP相同。

代码实现:

R12

!

ip nat inside source list 60 interface GigabitEthernet1/0 overload

ip nat inside source list 460 interface GigabitEthernet1/0 overload

ip forward-protocol nd

!

access-list 460 permit 194.1.60.0 0.0.0.255

access-list 60 permit 192.1.60.0 0.0.0.255

!

!

interface Ethernet0/0

ip address 10.1.3.2 255.255.255.252

ip nat inside

duplex auto

!

interface GigabitEthernet0/0

ip address 10.1.3.6 255.255.255.252

ip nat inside

media-type gbic

speed 1000

duplex full

negotiation auto

!

interface GigabitEthernet1/0

ip address 200.1.1.2 255.255.255.248

ip nat outside

ip router isis 1

negotiation auto

crypto map to_r1

!

4.3.2 在出口设备上部署VPN安全

现今各种宽带上网方式迅速发展,基于Internet构建集团的VPN网络无疑是一种高性价比的方案。SSL VPN与IPSeeVPN是目前流行的两类Internet 远程安全接入技术JPSec VPN和SSL VPN各有优缺点。IPSec VPN提供完整的网络层连接功能,因而是实现多专用网安全连接的最佳选项而SSL VPN的“零客户端”架构特别适合于远程用户连接,用户可通过任何Web浏览器访问企业网Web应用。企业多分支VPN网络适宜采用IPSec VPN技术连锁企业建立IPSec VPN网络,可以在广域网环境下传递各种数据建立和局域网环境下相同的多种应用包括分布式会员系统、分部式ERP、分布式CRM分布式财务管理等[7]

为了实现某银行与第三方公司之间互访数据的安全性,针对来往数据使用VPN技术进行安全保障,具体规划如下所示。

(1)在网络安全出口设备AR10与AR12之间,启用GRE Over IPSec VPN嵌套功能。

(2) 配置IPSec使用静态点对点模式;esp传输模式封装协议;isakmp策略定义加密算法采用3des;散列算法采用md5;预共享密码为ruijie;DH使用组2。转换集myset定义加密验证方式为esp-3des esp-md5-hmac,感兴趣流ACL编号为103,加密图定义为mymap。

代码实现:

R10:

!

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

crypto isakmp key abc123 address 200.1.1.2

!

!

crypto ipsec transform-set 3des_sha esp-3des esp-sha-hmac

mode transport

!

!

crypto map to_r3 1 ipsec-isakmp

set peer 200.1.1.2

set transform-set 3des_sha

match address 101

!

interface Tunnel0

ip address 20.1.1.1 255.255.255.s0

tunnel source 200.2.1.2

tunnel destination 200.1.1.2

!

interface Ethernet0/0

ip address 200.2.1.2 255.255.255.248

ip router isis 1

duplex auto

crypto map to_r3

!

!

router rip

version 2

network 20.0.0.0

network 172.16.0.0

no auto-summary

!

!

access-list 101 permit gre host 200.2.1.2 host 200.1.1.2

!

R12:

!

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

crypto isakmp key abc123 address 200.2.1.2

!

!

crypto ipsec transform-set 3des_sha esp-3des esp-sha-hmac

mode transport

!

!

crypto map to_r1 1 ipsec-isakmp

set peer 200.2.1.2

set transform-set 3des_sha

match address 101

!

!

interface Tunnel0

ip address 20.1.1.2 255.255.255.0

tunnel source 200.1.1.2

tunnel destination 200.2.1.2

!

!

interface GigabitEthernet1/0

ip address 200.1.1.2 255.255.255.248

ip nat outside

ip router isis 1

negotiation auto

crypto map to_r1

!

router rip

version 2

redistribute static

network 20.0.0.0

no auto-summary

!

access-list 101 permit gre host 200.1.1.2 host 200.2.1.2

!

第五章 网络系统测试

5.1 二层接入层测试

接入层测试主要是测试数据网底层网络的优化配置查看state状态是否为主备状态,具体测试结果如下。

图6-1 接入交换机S3网络优化vrrp测试

接入交换机网络优化防环测试mstp测试如图6-2所示

5.2 三层路由功能测试

网络连通性测试主要是测试数据网底层网络的连通性查看路由表是否学习到路由条目,具体测试结果如下。

接入路由器R1网络连通性测试如图6-3所示

接入路由器R2网络连通性测试如图6-4所示

接入路由器R3网络连通性测试如图6-5所示

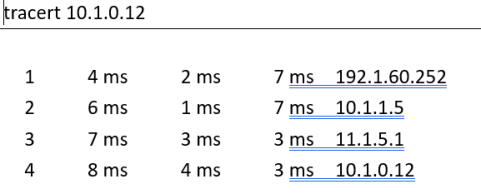

5.3 测试出口网络连通性

出口路由器R12nat地址转换过程测试如图6-6所示

测试pc端到出口路由器的网络连通性测试如图6-7所示

结语

论文的结束意味着我在XX老师教导下的学习和生活即将结束!回首往事,我有很多感慨,但无论如何,这些真实的经历是我生命中宝贵的回忆。在此,我要谢谢您无穷无尽的支持和帮助。

毕业设计给了我一个从不知道到不理解,从理解到创新的过程,这是一个非常有价值的过程经验。这个毕业设计的好处不仅仅是对这个课题的初步研究,同时也为以后的工作打下了坚实的基础,因为这个毕业设计,我对以后的工作也充满了信心。

整个毕业过程由何老师负责管理,XX老师做事认真负责,作风严谨务实,从科学态度、待人处事等方面给了我很大的启发和有益的影响。这使我始终保持着接近毕业设计的态度成功,非常谢谢您。

再次感谢所有帮过我指导过我的老师和所有同学在这四年来给自己的指导和帮助,是他们教会了我知识。

参考文献

[1] 魏玉萍,信息与电脑(理论版). 企业内部局域网建设与应用. 2013

[2]秦璐璐. 基于Cortex-M3内核的嵌入式网络终端的研究与设计[D]. 北京工业大学, 2009.

[3] 宋罹黎. 基于B/S与C/S混合模式的产品信息管理系统的设计与实现[D]. 北京工业大学, 2008.

[4] 宋罹黎. 基于B/S与C/S混合模式的产品信息管理系统的设计与实现[D]. 北京工业大学, 2008.

[5]商英俊. 流星余迹信道特征与组网技术仿真研究[D]. 西安电子科技大学.

[6]曹正如. 如何在体育有效教学中加强安全意识[J]. 考试周刊, 2009(47):166-167.

[7]陈伟基."企业多分支VPN网络组建方案研究."广东科技 .(2013):42-43.Print.

致谢

在本次论文的撰写过程中,我得到了许多人的帮助,他们都能很好地解决此次设计当中遇到问题时由于个人知识及能力所带来得困难。在此我要感谢XX老师对本专业研究方面给我们提供资料和支持。此外也要谢谢从开始选择课题到最后完成本次毕业实验所用使用哪种语言、如何去做一件事等一系列事情中给予我指导与帮助,这让我更加明确自己的方向并在实际动手操作过程中有了很大提高;最后我要衷心地祝愿各位领导及伙伴们身体健康万事如意;事业发展有宇;乐善好施!

PPT