基于HCIA笔记-链路状态路由协议-OSPF的一些补充。

| RIP特性 | 带来的问题 | OSFP优化或解决方式 |

|---|---|---|

| 逐跳收敛 | 收敛慢,故障恢复时间长 |

收到更新->计算路由->发送更新改为收到更新->发送更新->计算路由

|

| 传闻路由更新机制 | 缺少对全局网络拓扑的了解 | 路由器基于拓扑信息,独立计算路由 |

| 最多有效跳数为15 | 环形组网中,使远端路由不可达 | 不限定跳数 |

| 以跳数为度量 | 存在选择次优路径的风险 | 将链路带宽作为选路参考值 |

OSPF不直接传递个路由器路由表,而传递链路状态信息,各路由器基于链路状态信息独立计算路由。所有路由器各自维护一个链路状态数据库,基于SPF算法计算最优路由。度量方式使用带宽作为参考依据:度量值cost = 100^8 / 带宽 = 100M / 带宽。

OSPF工作过程:邻居建立->同步链路状态数据库->计算最优路由;

手动建立邻居:对于不支持组播的网络可以通过手动配置实现邻居的发现和维护,在OSPF进程下通过命令peer 10.1.12.2单播邻居;

邻居和邻接关系:在点对点P2P网络及点到多点P2MP网络上,具有邻居关系的路由器会进一步建立邻接关系。在广播型网络及NBMA网络上,非DR/BDR路由器之间只建立邻居关系,非DR/BDR路由器与DR/BDR路由器建立邻接关系,DR与BDR之间也建立邻接关系;

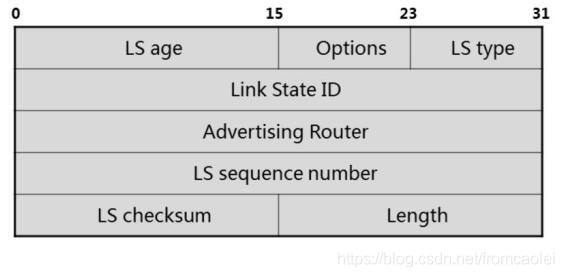

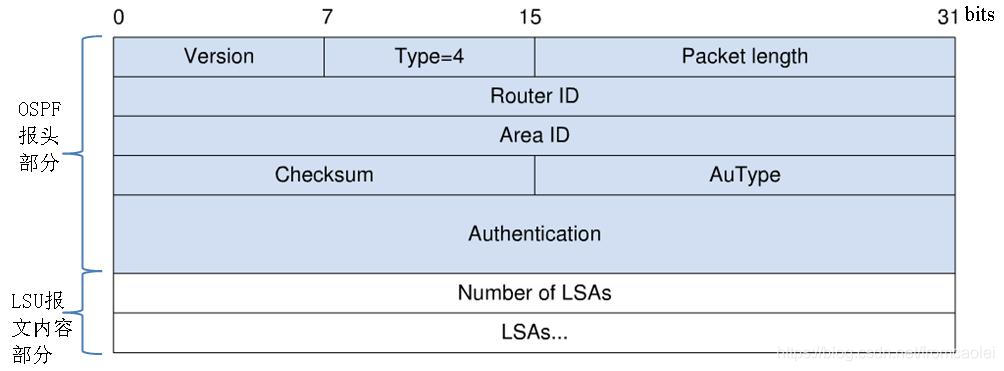

LSA头部:LSA是OSPF链路状态信息的载体,是LSDB的最小组成单位,在DD报文和LSR报文中会使用LSA头部作为有效载荷发往对端,在LSU报文中会发送完整的若干条LSA信息。LS type、Link State ID、Advertising Router的组合共同标识一条LSA。

| LS age | Options | LS type |

|---|---|---|

| 16位 | 8位 | 8位 |

| LSA已生存的时间,单位秒 | 选项 | LSA的格式和功能,LSA一般有5种 |

| Link State ID |

|---|

| 32位 |

| LSA所描述的那部分链路的标识,如Router ID等 |

| Advertising Router |

|---|

| 32位 |

| 产生此LSA的路由器的Router ID |

| LS sequence number |

|---|

| 32位 |

| 用于检测旧的和重复的LSA |

| LS checksum | length |

|---|---|

| 16位 | 16位 |

| 校验和 | 长度 |

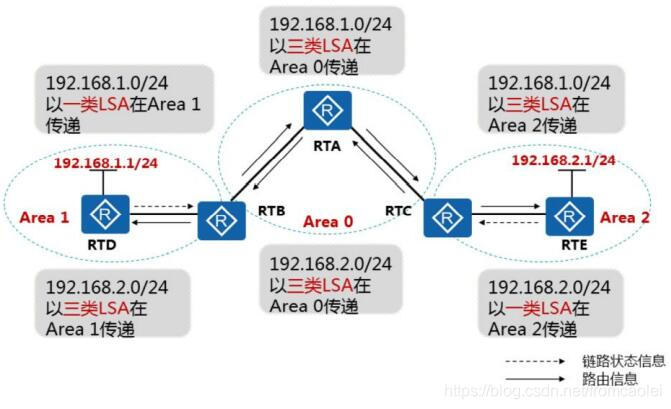

LSA头部LS type定义了多种类型,域内路由LSA类型:Router-LSA(一类LSA)、Network-LSA(二类LSA)

| 类型 | 描述 |

|---|---|

| P2P | 点到点,拓扑信息,描述了如点到点网络的链路类型,同时配合STUB链路可以完整的描述一条P2P网络类型的邻居 |

| Trans Net | 传输链路,拓扑信息,描述了广播型网络结构上的邻居信息 |

| Stub Net | STUB链路,路由信息,用于描述末梢网络以及配合P2P链路完成网络信息的描述 |

| virtual-link | 虚链路,用于描述虚链路上的邻居关系 |

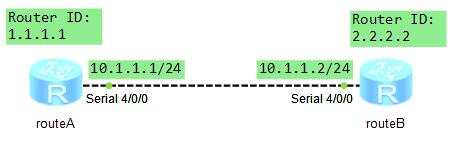

[routeA]interface Serial 4/0/0

[routeA-Serial4/0/0]link-protocol ppp

[routeA-Serial4/0/0]ip address 10.1.1.1 24

[routeA-Serial4/0/0]quit

[routeA]ospf router-id 1.1.1.1

[routeA-ospf-1]area 0

[routeA-ospf-1-area-0.0.0.0]network 10.1.1.0 0.0.0.255

[routeA-ospf-1-area-0.0.0.0]display ospf peer

OSPF Process 1 with Router ID 1.1.1.1

Neighbors

Area 0.0.0.0 interface 10.1.1.1(Serial4/0/0)'s neighbors

Router ID: 2.2.2.2 Address: 10.1.1.2

State: Full Mode:Nbr is Master Priority: 1

DR: None BDR: None MTU: 0

Dead timer due in 35 sec

Retrans timer interval: 5

Neighbor is up for 01:17:37

Authentication Sequence: [ 0 ]

[routeA-ospf-1-area-0.0.0.0]display ospf lsdb router self-originate

OSPF Process 1 with Router ID 1.1.1.1

Area: 0.0.0.0

Link State Database

Type : Router

Ls id : 1.1.1.1

Adv rtr : 1.1.1.1

Ls age : 338

Len : 48

Options : E

seq# : 80000002

chksum : 0x9822

Link count: 2

* Link ID: 2.2.2.2

Data : 10.1.1.1

Link Type: P-2-P

Metric : 48

* Link ID: 10.1.1.0

Data : 255.255.255.0

Link Type: StubNet

Metric : 48

Priority : Low

| 字段 | 含义 |

|---|---|

| Type | LSA类型 |

| Ls id | Link State ID链路状态ID,在一类LSA中一般为生成这条LSA路由器的Router ID |

| Adv rtr | 这是发出LSA的通告方路由器,即产生这条LSA的路由器Router ID |

| 拓扑信息Link ID | 用来描述邻居关系,1描述邻居Router ID,2Data连接邻居的接口地址为10.1.1.1,3Link Type连接类型为P2P点对点,4Metric到达邻居的度量值48 |

| 路由信息Link ID | 1该Stub网络的IP地址,2该Stub网络的子网掩码,3连接类型为Stub类型,4度量值为48 |

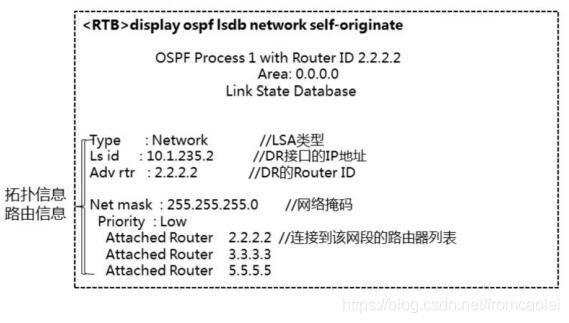

| 字段 | 含义 |

|---|---|

| Type | LSA类型 |

| Ls id | DR的接口IP地址 |

| Adv rtr | 产生这条LSA的路由器Router ID,即DR的Router ID |

| Net mask | 该网段的网络掩码 |

| Attached Router | 连接到该网段的路由器列表,呈现了此网段的拓扑信息 |

阶段1构建SPF树,阶段2计算最优路由。每台路由器都有自己的拓扑树,都认为自己是树的根节点,分别以自身为根节点计算最短路径树,SPF树计算方式总结:

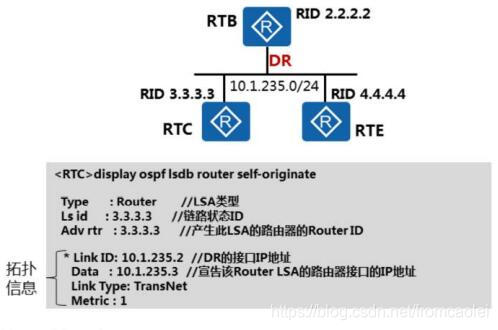

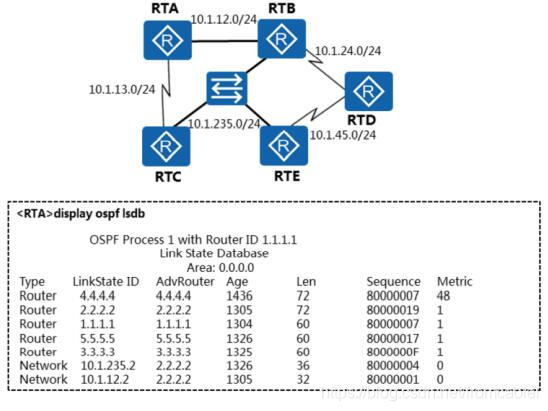

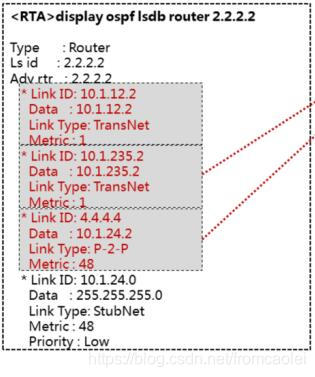

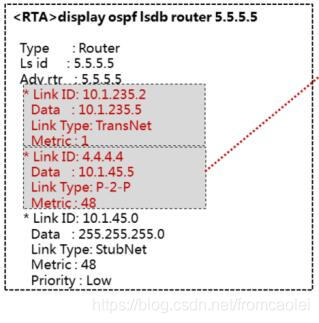

display ospf lsdb [router/network] [self-originate/X.X.X.X]分别查看当前路由器和其他路由器拓扑信息和路由信息;Ls id、Adv rtr为自己,拓扑信息Link ID描述邻居Router ID或DR地址(取决于是否为P2P或TransNet),Data为连接邻居的接口地址,Metric值后面计算最优路径要使用需要记,路由信息Link ID为网络地址;Ls id、Adv rtr为DR的IP和DR的Router ID,因为二类LSA是由DR发出的,从DR到其连接的所有路由器开销为0;图一:

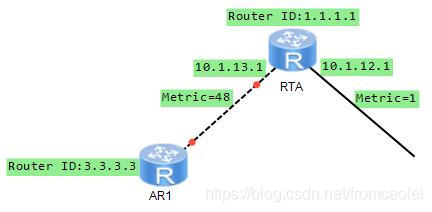

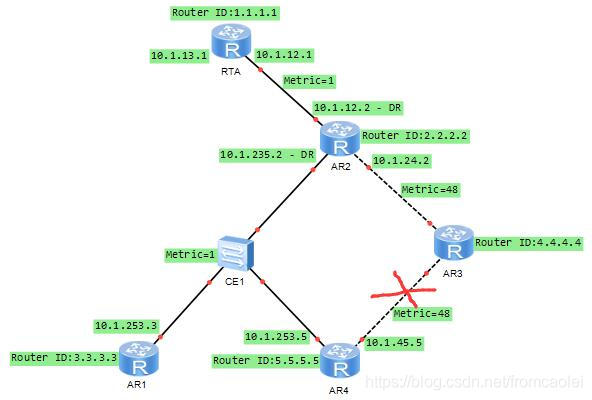

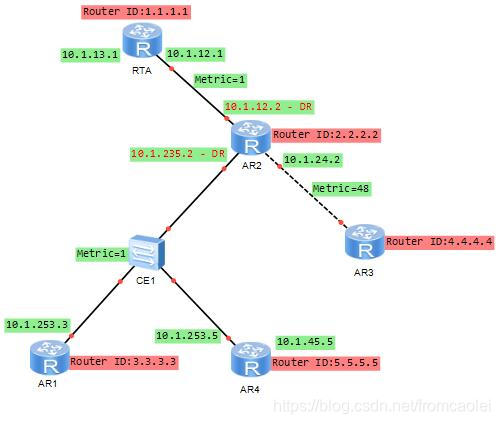

由图可知,路由器RTA自身Router ID为1.1.1.1,连接了一条P2P链路(邻居Router ID为3.3.3.3,连接邻居的接口IP为10.1.13.1,度量值48),一条TransNet链路(发现一个DR的IP地址为10.1.12.2,不确定与DR的连接方式是否为直连,但与之交互的接口IP为10.1.12.1,度量值为1),据此可以画出如下部分SPF树:

图二:

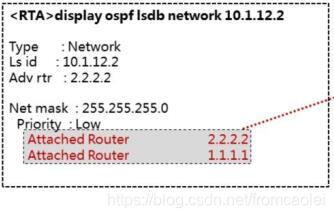

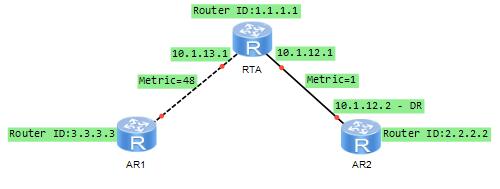

这里查看了图一发现的DR的二类LSA,得知这个DR的Router ID为2.2.2.2,且其附属路由器仅为2个,一个是2.2.2.2即自己,一个是1.1.1.1即RTA,所以确定了RTA与该DR直连,补充部分SPF树:

图三:

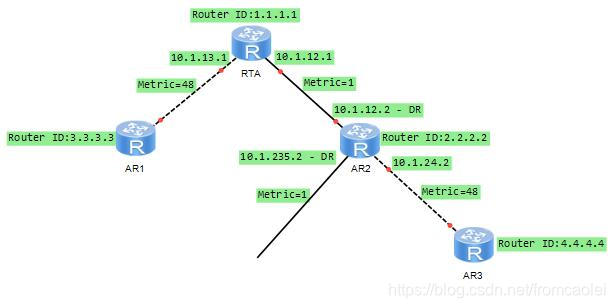

这里查看了DR路由器的一类LSA,得知这个路由器连接了一条P2P链路(邻居Router ID为4.4.4.4,连接邻居的接口IP为10.1.24.2,度量值48),一条TransNet链路(链路上DR的IP地址为10.1.12.2,连接DR的接口IP也是10.1.12.2,即就是自己与RTA直连的链路,度量值为1),与另一条TransNet链路(发现另一个DR的IP地址为10.1.235.2,连接另一个DR的接口IP也是10.1.235.2,即这个DR也是自己,至于这个DR连接着什么尚不清楚,度量值为1),据此补充部分SPF树:

图四:

这里查看了另一个DR的二类LSA,得知这个DR的Router ID为2.2.2.2,且其附属路由器仅为3个,一个是2.2.2.2即自己,一个是3.3.3.3(图一中已找到),一个是5.5.5.5,由于一条链路上有3台路由器,所以必定有一台交换机将3台路由器连接。由于RTA到3.3.3.3的度量值为48,而通过10.1.235.2到达3.3.3.3的度量值为1+0+1+0=2,所以删除到3.3.3.3累计度量值为48的候选项,补充部分SPF树:

图五:

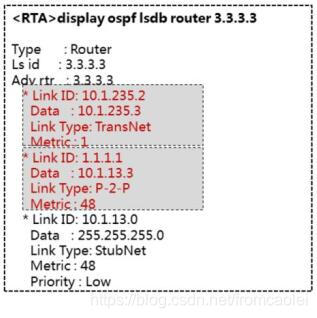

查看Router ID为3.3.3.3的一类LSA,得知这个路由器连接了一条P2P链路(邻居Router ID为1.1.1.1即RTA,连接邻居的接口IP为10.1.13.3,度量值48),一条TransNet链路(链路上DR的IP地址为10.1.235.2,连接DR的接口IP也是10.1.235.3,度量值为1),补充部分SPF树:

图六:

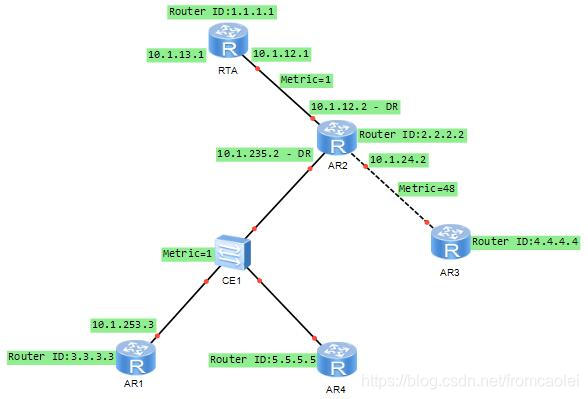

查看Router ID为5.5.5.5的一类LSA,得知这个路由器连接了一条P2P链路(邻居Router ID为4.4.4.4,连接邻居的接口IP为10.1.45.5,度量值48),一条TransNet链路(链路上DR的IP地址为10.1.235.2,连接DR的接口IP也是10.1.235.5,度量值为1)。由于RTA通过2.2.2.2到达4.4.4.4的度量值为1+0+48=49,而通过5.5.5.5到达4.4.4.4的度量值为1+0+0+1+48=50,所以删除通过5.5.5.5到达4.4.4.4的累计度量值为50的候选项,补充部分SPF树:

完整的SPF树为:

推算出完整的网络拓扑结构为:

需要看SPF树,方便计算到达不同网段的最小度量值,和通告该网络地址的Router ID。

| 网络地址 | 度量值 | 链路类型 | 下一跳地址 | 通告路由 |

|---|---|---|---|---|

| 10.1.12.0/24 | 1 | Transit | 10.1.12.1 | 1.1.1.1 |

| 10.1.13.0/24 | 48 | Stub | 10.1.13.1 | 1.1.1.1 |

| 10.1.24.0/24 | 49 | Stub | 10.1.12.2 | 2.2.2.2 |

| 10.1.45.0/24 | 50 | Stub | 10.1.12.2 | 5.5.5.5 |

| 10.1.235.0/24 | 2 | Transit | 10.1.12.2 | 2.2.2.2 |

注意:通过OSPF优选后的路由不一定进入系统路由表,因为还有其他协议获得路由,不同方式获得的路由会进行优先级比较。

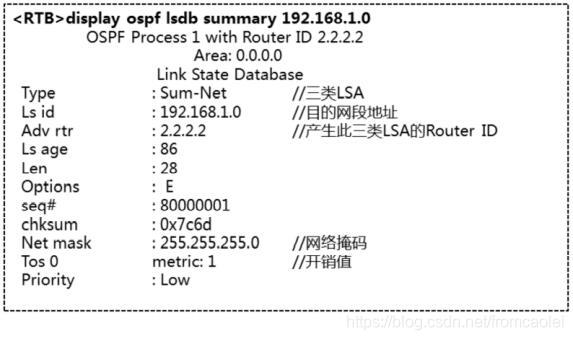

display ospf lsdb summary <x.x.x.x>查看,格式如下

| 字段 | 含义 |

|---|---|

| Type | LSA类型 |

| Ls id | 目的网段地址 |

| Adv rtr | 产生这条LSA的路由器Router ID,即ABR的Router ID |

| Net mask | 该网段的网络掩码 |

| Metric | ABR到达目标网段的开销值 |

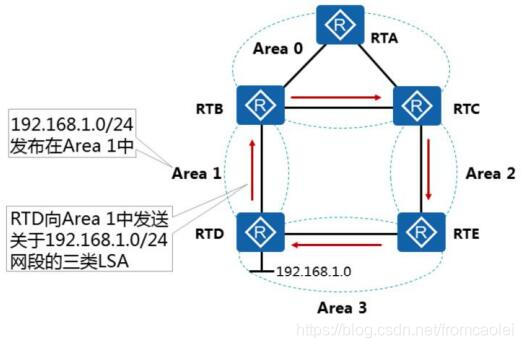

区域间环路的产生:

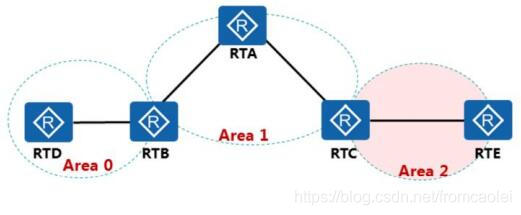

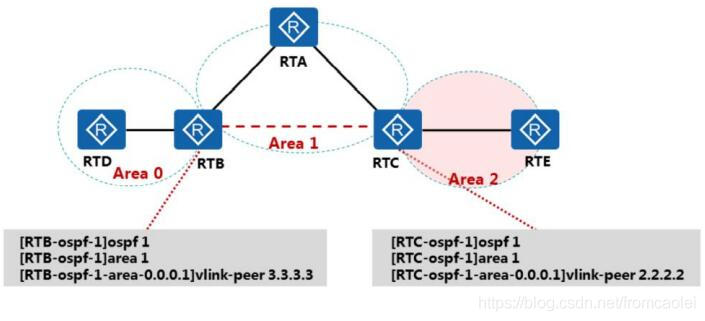

此时可以创建一个虚连接vlink:

虚连接使Area2与Area0相连,RTC就可以产生3类LSA了。虚连接可以在任意两个区域边界路由器上建立,但要求都有端口连接到同一个非骨干区域。虚连接并不是一种常规配置,它出现在网络故障、应急措施,此时RTC传递的路由消息比较混乱(RTB与RTC间会产生一类vlink类型RSA,也会有1、2区域LSDB,也会生成三类LSA等)。

| 字段 | 含义 |

|---|---|

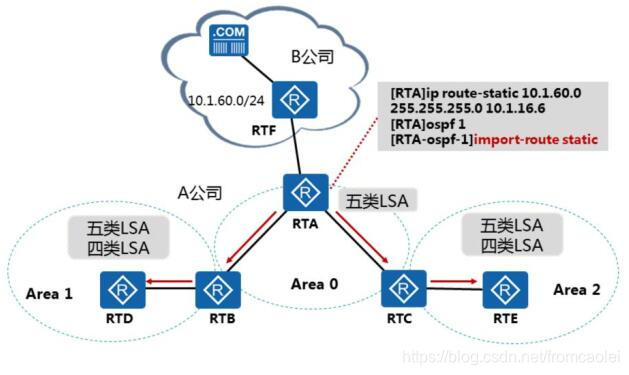

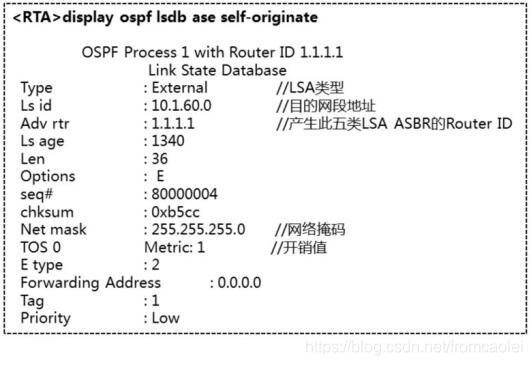

| Type | LSA类型 |

| Ls id | 目的网段地址 |

| Adv rtr | 产生这条LSA的路由器Router ID,即ASBR的Router ID |

| Net mask | 该网段的网络掩码 |

| Metric | ASBR到达目标网段的开销值 |

| Tag | 外部路由信息可以携带一个标签,用于路由策略,默认1 |

| E type | 外部路由类型,为1时,度量值表示AS内部开销+AS外部开销,为2时(默认)只表示AS外部开销,E type 1比E type 2的路由优先级更高,因为开销描述更精确 |

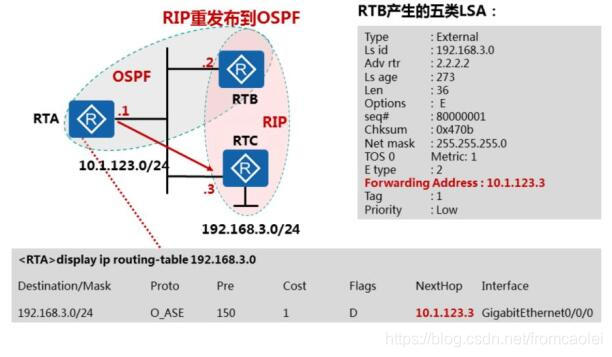

| Forwarding Address | 默认0.0.0.0,当发生ASBR、外部路由器、OSPF域内部其他路由器在同一链路上,产生次优路径时,ASBR将该字段置为外部路由器地址,收到五类LSA的域内路由器会将下一跳改为外部路由器地址,而不是ASBR地址 |

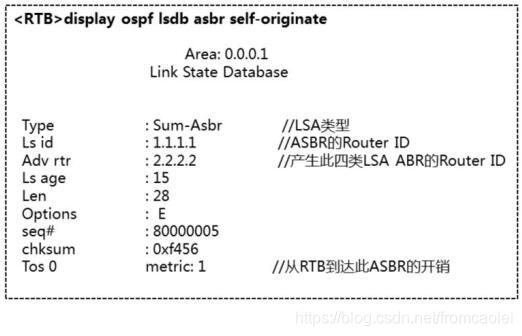

| 字段 | 含义 |

|---|---|

| Type | LSA类型 |

| Ls id | 目的ASBR的Router ID |

| Adv rtr | 产生这条LSA的路由器Router ID,即ABR的Router ID,不同区域Adv rtr是不同的,表示是由不同ABR产生的 |

| Net mask | 该网段的网络掩码 |

| Metric | ABR到达目的ASBR的开销值 |

当发生ASBR、外部路由器、OSPF域内部其他路由器在同一链路上,产生次优路径时,ASBR将Forwarding Address字段置为外部路由器地址,收到五类LSA的域内路由器会将下一跳改为外部路由器地址,而不是ASBR地址。

当网络规模不断扩大,某区域不需要为其他区域提供流量中转服务时,本区域就没必要维护本区域外的链路状态数据库,对于位于自治系统边界的非骨干区域的低端路由器尤为重要,所以通过划分特殊区域进一步减少LSA数量和路由表规模。

| 区域 | 作用 | 命令 | 注意 |

|---|---|---|---|

| Stub | 区域的ABR不传播四类、五类LSA | [router-ospf-1-area-0.0.0.2]stub |

骨干区域不能配置Stub;一个Stub区域内所有路由器都要配置Stub命令;Stub区域内不能存在ASBR;虚连接不能穿越Stub区域;配置后外部路由均由一条默认三类路由代替,外部路由变化时Stub路由器不会受到影响; |

| Totally Stub | 区域的ABR不传播三类、四类、五类LSA | [router-ospf-1-area-0.0.0.2]stub no-summary |

同上,配置后外部路由、其他区域路由均由一条默认三类路由代替,三类路由只有一条 |

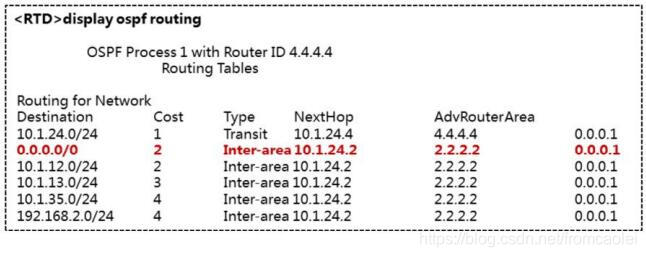

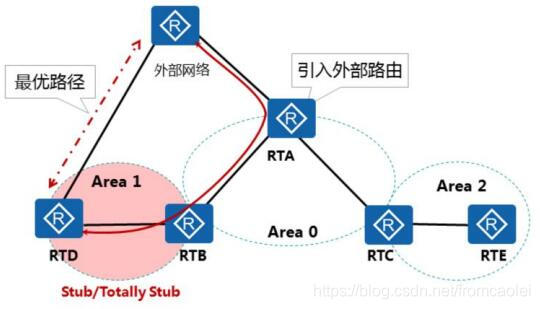

Stub与Totally Stub区域用于非0区域,但对于需要引入特定外部路由获得最优路径,又要避免引入其他外部路由带来的资源消耗,就不能满足要求了,如下图:

| 区域 | 作用 | 命令 | 注意 |

|---|---|---|---|

| NSSA | 区域的ABR不传播四类、五类LSA,但区域内的ASBR会产生七类LSA即NSSA LSA,用于本区域ASBR通告其外部路由的最优路径 | [router-ospf-1-area-0.0.0.2]nssa |

骨干区域不能配置NSSA;一个NSSA区域内所有路由器都要配置NSSA命令;虚连接不能穿越NSSA区域;见七类LSA特性; |

| Totally NSSA | 区域的ABR不传播三类、四类、五类LSA,其他同上 | [router-ospf-1-area-0.0.0.2]nssa no-summary |

同上,配置后不传播三类LSA,三类默认路由有一条,七类默认路由有一条,见下图; |

NSSA中的ABR:收到七类LSA时,会有选择的将其转换为五类LSA,以便该NSSA的外部路由信息通告到其他区域,NSSA区域有多个ABR时,进行7类转5类的是Router ID最大的ABR;

| LSA类型 | 作用 | 通告路由器 | LSA内容 | 传播范围 |

|---|---|---|---|---|

| 一类Router-LSA | 每个路由器产生,描述链路状态、开销 | OSPF Router | 拓扑信息+路由信息 | 本区域内 |

| 二类Network-LSA | 描述本文段链路状态 | DR | 拓扑信息+路由信息 | 本区域内 |

| 三类Network-Summary-LSA | 描述区域内某网段路由,通告给其他区域 | ABR | 域间路由信息 | 非(Totally)STUB区域 |

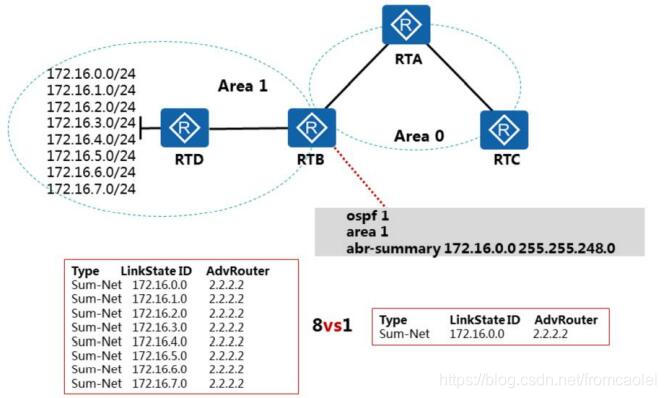

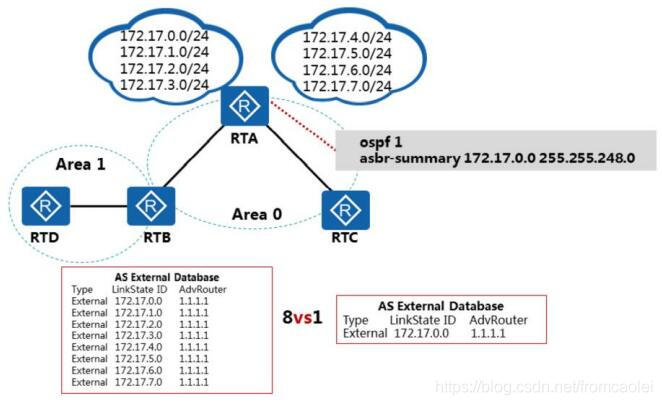

| 四类ASBR-Summary-LSA | 描述到ASBR的路由,通告给除ASBR区域的其他区域(默认对五、七类LSA汇总后将汇总信息发出去,使用not-advertise命令取消路由汇总) | ABR | ASBR’s Router ID | 非(Totally)STUB区域 |

| 五类AS-External-LSA | 描述外部路由 | ASBR | 路由进程域外部路由 | 非STUB区域,OSPF进程域 |

| 七类NSSA LSA | 描述外部路由 | ASBR | NSSA域外部路由信息 | NSSA区域 |

定时更新:LSA每1800s更新一次,3600s失效;

触发更新:链路状态变化后,立即发送链路状态更新;

用于快速完成收敛。

区域认证方式:[router-ospf-1-area-0.0.0.0]authentication-mode md5 1 cipher <passworld>

接口认证方式:[Route-GigabitEthernet0/0/0]ospf authentication-mode md5 1 <passworld>

认证模式:不认证null、明文simple、MD5、HMAC-MD5(最安全);

注意,两种认证方式都存在时,优先使用接口认证方式,其中md5后的1为key-id,必须要与对端一致。

[router-ospf-1]import-route rip 1 type 1;基于链路状态、最短路径优先算法进行路由计算的一种内部网关IGP协议。最初是CLNP网络的动态路由协议,IETF在RFC1195中对IS-IS进行修改,使其能在TCP/IP的OSI环境中,在大型网络中广泛部署。

| 报文 | 说明 |

|---|---|

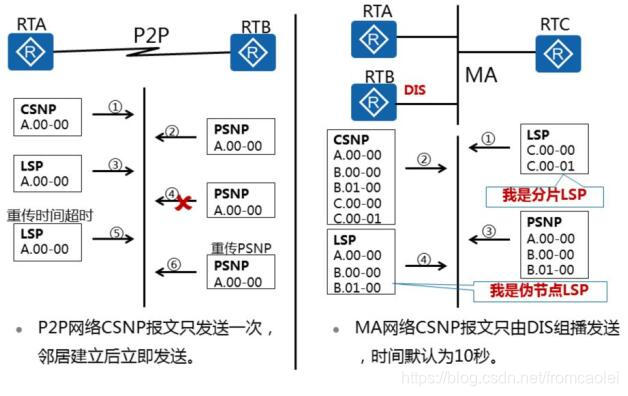

| LSP | 用来交换链路状态信息,包含了拓扑结构和网络号,IS-Type字段控制是否为Level-1 LSP和Level-2 LSP,ATT字段控制路由器的Level-1、Level-2类别,刷新时间15分钟,老化时间20分钟+60秒零老化时延,重传时间5秒 |

| CSNP | 用于同步LSP,包含所有LSP的摘要信息,类似OSPF的DD报文 |

| PSNP | 用于请求和确认LSP,包含部分LSP摘要信息,进行请求、确认,类似OSPF的LSR、LSAck报文 |

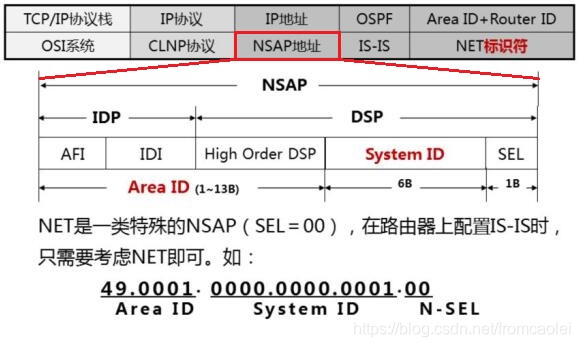

| 字段 | 含义 |

|---|---|

| AFI | 地址分配机构和地址格式 |

| IDI | 用来表示域 |

| High Order DSP | 用来分割区域 |

| System ID | 用来标识区域内唯一主机或路由器,长度固定为6字节 |

| SEL | 协议标识符,用来指示服务类型,在IP上SEL均为00 |

| Area ID组合 | 由AFI、IDI、High Order DSP组成。既能标识路由域,也能标识路由域中的区域 |

Hello报文的作用是邻居发现,协商参数并建立邻接关系,后期充当保活报文,IS-IS只支持P2P、BMA网络,帧中继等特殊环境下需要创建子接口支持P2P网络类型,三种类型报文:

P2P:分为两次握手、三次握手机制,两次握手机制收到对端发来的Hello报文,就单方面宣布邻居为UP状态,存在单通风险。三次握手与广播网建立邻居关系情况相同;

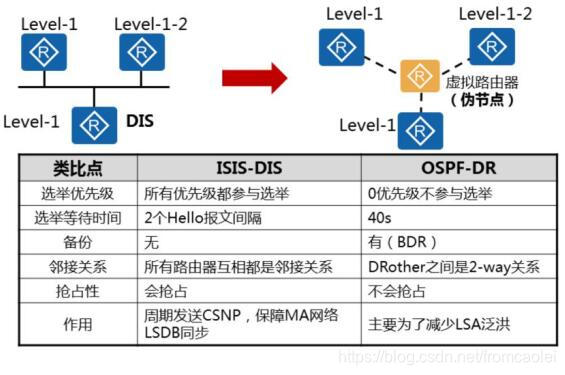

广播网:使用三次握手机制建立邻居关系,当收到对单Hello报文没有自己System ID时,状态机进入Initialized状态,收到邻居Hello PDU有自己System ID进入UP状态,邻居UP后会选举虚节点DIS,类似OSPF中的DR;

伪节点是广播网络中DIS创建的虚拟路由器,DIS的选举由Hello报文中的Priority、MAC地址作为选举条件(越大越优先,Priority为0也参与选举),DIS发送Hello报文时间为10/3秒,其他路由器发送Hello报文时间为10秒,选举完成后IS-IS链路内所有路由器之间都建立的是邻接关系。

作用:进行SPF计算时,都把DIS当做虚节点,简化MA网络逻辑拓扑,都是为了减少LSP/LSA泛洪,由DIS周期性发送CSNP同步链路的LSDB。

大致交互过程:CSNP->LSP->PNSP,组播网中,新增节点会先发送自己的LSP到组播MAC地址中,点对点网中邻居关系建立后立即发送CSNP,只发送一次。

IS-IS默认端口开销都是10(Narrow模式配置范围1-63,Wide配置模式范围1-1677215),IS-IS进程中使用命令auto-cost enable自动计算开销值。

| 差异性 | IS-IS | OSPF |

|---|---|---|

| 网络类型 | 少 | 多 |

| 开销方式 | 复杂 | 简便 |

| 区域类型 | 少 | 多 |

| 路由报文类型 | 简单 | 多样 |

| 路由收敛速度 | 很快 | 快 |

| 扩展性 | 强 | 一般 |

| 路由负载能力 | 超强 | 强 |

| 略缩词 | OSI术语 | IETF术语 |

|---|---|---|

| IS | Intermediate System中间系统 | Router |

| ES | End System终端系统 | Host |

| DIS | Designated Intermediate System指定中间系统 | OSPF中的DR |

| SysID | System ID | OSPF中的Router ID |

| LSP | Link State PDU | OSPF中的LSA |

| IIH | IS-IS Hello PDU | OSPF中的Hello报文 |

| PNSP | Partial Sequence Number PDU部分序列号报文 | OSPF中的LSR或LSAck报文 |

| CNSP | Complete Sequence Number PDU完整序列号报文 | OSPF中的DD报文 |

[Router]isis 100

[Router-isis-100]network-entity 49.0001.0000.0000.0001.00

[Router-isis-100]is-level level-1

[Router-isis-100]interface GigabitEthernet 0/0/0

[Router-GigabitEthernet0/0/0]isis enable 100

[Router-GigabitEthernet0/0/0]isis dis-priority 120 level-1

[Router-GigabitEthernet0/0/0]isis circuit-type p2p

[Router-isis-100]import-route direct

[Router-isis-100]import-route isis level-2 into level-1

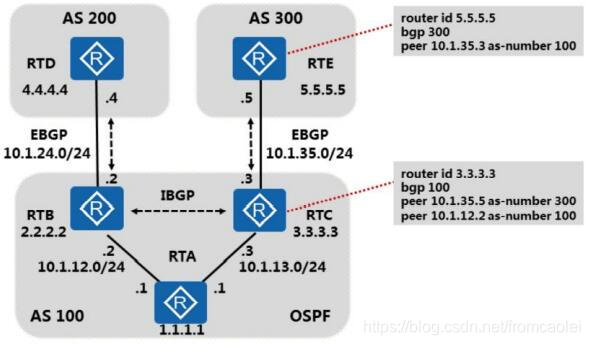

不同AS之间的连接需求推动了外部网关协议的发展,BGP作为一种外部网关协议用于在AS之间进行路由控制和优选。

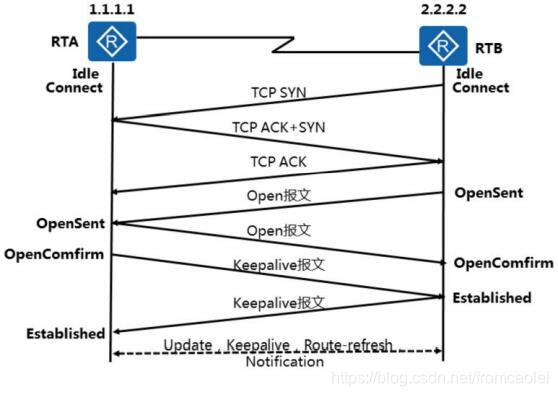

先启动的BGP先发起TCP连接,端口号179,采用单播建立连接,只能手动指定邻居。

peer <X.X.X.X> ebgp-max-hop <1-255>命令修改TTL值不为1即可;

配置Router ID、配置EBGP邻居关系、配置IBGP邻居关系。

邻居关系类型靠AS编号区别,EBGP邻居一般用直连接口IP,因为跨AS邻居关系建立前非直连接口间路由不可达,IBGP邻居一般用LoopBack接口地址,注意在IGP的路由协议上宣告LoopBack网络地址,保证双方LoopBack地址路由可达。若未配置Router ID,BGP会自动选举最大LoopBack最大IP,若没有配置LoopBack接口则选举物理接口最大IP。

[RTC]bgp 100

[RTC-bgp]router-id 3.3.3.3

[RTC-bgp]peer 10.1.35.5 as-number 300

[RTC-bgp]peer 2.2.2.2 as-number 100

[RTC-bgp]peer 2.2.2.2 connect-interface LoopBack 0

| 报文类型 | 作用 |

|---|---|

| Open | TCP建立后的第一个报文,协商参数AS ID、接口IP、Router ID等 |

| Keepalive | 确认保持连接有效性,默认发送周期为60秒 |

| Update | 路由更新报文 |

| Route-refresh | 用于改变路由策略后请求对等体重新发送路由信息 |

| Notification | 警告,BGP路由器检测到错误状态时,就会向邻居发送该报文,之后BGP连接会中断 |

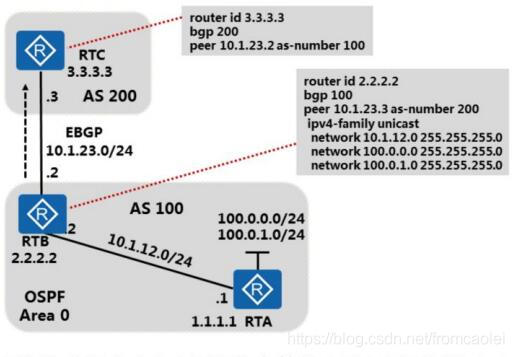

逐条将IP路由表中已经存在的路由引入BGP路由表中(注意通过学习到的非直连网段也要录入)。

[RTB]bgp 100

[RTB-bgp]router-id 2.2.2.2

[RTB-bgp]peer 10.1.23.3 as-number 200

[RTB-bgp]ipv4-family unicast

[RTB-bgp-af-ipv4]network 10.1.12.0 255.255.255.0

[RTB-bgp-af-ipv4]network 100.0.0.0 255.255.255.0

[RTB-bgp-af-ipv4]network 100.0.1.0 255.255.255.0

[RTB-bgp-af-ipv4]display bgp routing-table

[RTB-bgp-af-ipv4]display ip routing-table

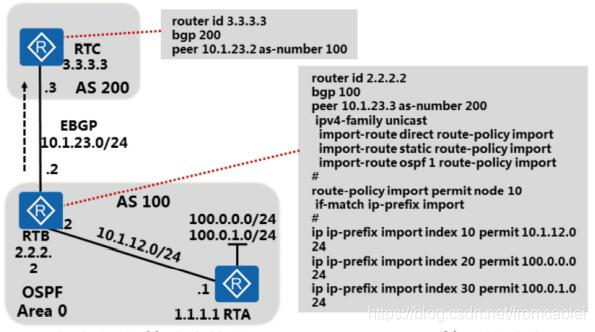

根据运行的IGP路由协议将路由引入到BGP路由表中,同时import命令还可以引入直连、静态路由。

先构建IP前缀列表设置允许通过的网络地址,再构建路由策略设置允许通过的IP前缀列表,最后进入BGP中用import-route命令导入直连、静态、OSPF等路由,同时也把用于约束实际只需要通告的路由用路由策略来约束一下(存在不需要通过的外部路由、机密网段路由等):

[RTB]ip ip-prefix test1 index 10 permit 10.1.12.0 24

[RTB]ip ip-prefix test1 index 20 permit 100.0.0.0 24

[RTB]ip ip-prefix test1 index 30 permit 100.0.1.0 24

[RTB]route-policy test2 permit node 10

[RTB-route-policy]if-match ip-prefix test1

[RTB-route-policy]bgp 100

[RTB-bgp]router-id 2.2.2.2

[RTB-bgp]peer 10.1.23.3 as-number 200

[RTB-bgp]import-route direct route-policy test2

[RTB-bgp]import-route static route-policy test2

[RTB-bgp]import-route ospf 1 route-policy test2

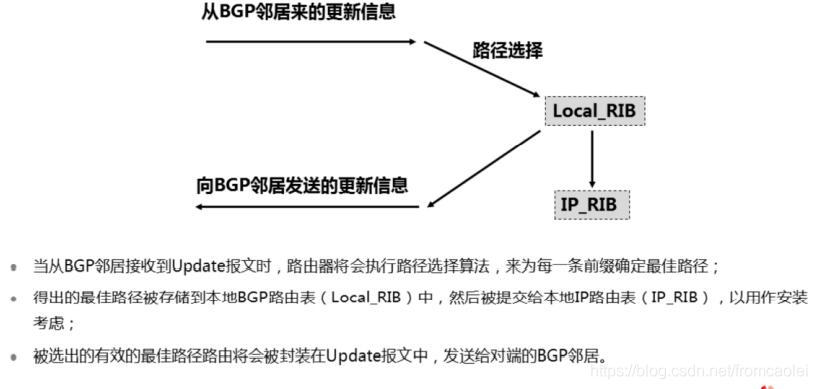

BGP路由表中符号解释:*表示有效路由,>表示最优路由,i表示为IBGP生成的内部路由;

AS间交换路由信息时,BGP的丰富属性能够实现路由的灵活控制和优选,同时也能防止环路的产生。

Origin、AS_Path、Next_hop

Local_Pref、Atomic_aggregate

Aggregator、Community

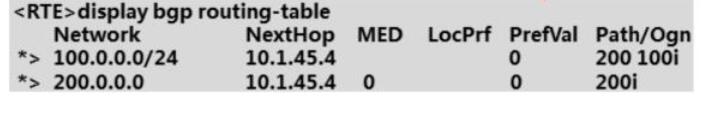

MED等使用display bgp routing=table命令查看到的路由信息类似如下:

| 属性名称 | 说明 | 作用 | 属性优先级 | 属性内容优先级 |

|---|---|---|---|---|

| Origin | 标记BGP路由信息来源 | 决定最优路径的一个因素,i表示通过network命令注入,e表示通过EGP学习,?表示Incomplete其他方式如import命令注入 |

6 | i>e>? |

| AS_Path | 标记BGP路由经过的AS编号(途径区域号顺序从右至左排列) | 决定最优路径的一个因素,AS_Path包含自己的AS号时说明环路,丢弃该路由,AS_Path有4中类型AS_Sequence、AS_Set(见BGP路由聚合笔记)、AS_Confed_Sequence、AS_Confed_Set

|

5 | AS越短约优先 |

| Next_hop | BGP路由的下一跳地址 | EBGP会修改目标下一跳地址为自己物理接口地址,IBGP不会修改目标下一跳地址,稳定性好、防止环路 | - | - |

| Local_Pref | 本地优先级,仅在IBGP邻居间有效,默认值100 | 通过设置IP前缀列表、路由策略匹配目标路由,设置Local_Preference值,将策略应用在自己指定的出/入方向即可,被通告的路由器根据多条BGP路由的Local_Pref值进行优选 | 3 | 越大越优先 |

| Atomic_aggregate | 来通告路由接收者,该路由是经过聚合的 | 两条重叠路由,一条可能是另一条的子集,决定优选的一种因素,如果对外发布时,发布了粗略路由,则会附加该属性 | 4 | 优选更精细(无该属性)路由 |

| Aggregator | 通告汇总路由的汇聚路由器Router ID | - | - | - |

| Community | 团体属性类似OSPF的Tag值,格式aa:nn,aa通常为AS号,nn为管理员定义的团体标识 | 用于配合IP前缀列表、路由策略限定路由传播范围,在IP前缀列表、路由策略中可设置对应Community值的路由下一跳地址等,或配置路由策略时应用Community4类属性:internet缺省,此属性路由通过给所有BGP;no-export收到此属性路由不将该路由发布到其他AS;no-advertise收到此属性路由不将该路由发不到其他BGP邻居;no-export-subconfed收到此属性路由不将该路由发布到外部子联盟 |

- | - |

| MED | 类似度量值,仅在AS间传递,不会通告第三方AS,默认值0 | 用于判断流量进入AS的最佳路由,通过设置IP前缀列表、路由策略匹配目标路由,设置MED,将策略应用在自己指定的出/入方向即可,被通告的路由器根据多条BGP路由的MED值进行优选 | 7 | 越小越优先 |

| Preference_Value | 华为独有的属性 | 相当于BGP选路Weight权重值,仅在本地路由器生效,通过设置IP前缀列表、路由策略匹配目标路由,设置Preference_Value值,将策略应用在自己指定的出/入方向即可,被通告的路由器根据多条BGP路由的Local_Pref值进行优选 | 2 | 越大越优先 |

注意:基于Local_Pref、MED、Preference_Value属性配置的路由策略用在BGP配置时,策略的出/入方向取决于是否要求被通告方接收并做出路由优选,还是只希望在自身基于该属性做出路由优选,只影响自己的选路,不影响其他设备的一种考虑,毕竟设置为出方向时,被通告方可能不止一个。

优选级规则由高到低如下,1-13的编号对应上表属性优先级的数字去匹配最优路由。

Preference_Value属性最大,华为私有属性,仅本地路由器生效)Local_Preference)network>import>对等体学到的)IGP-network>EGP>Incomplete-import)Cluster_List最短,BGP反射器的内容(略)Orginator_ID最小,BGP反射器的内容(略)

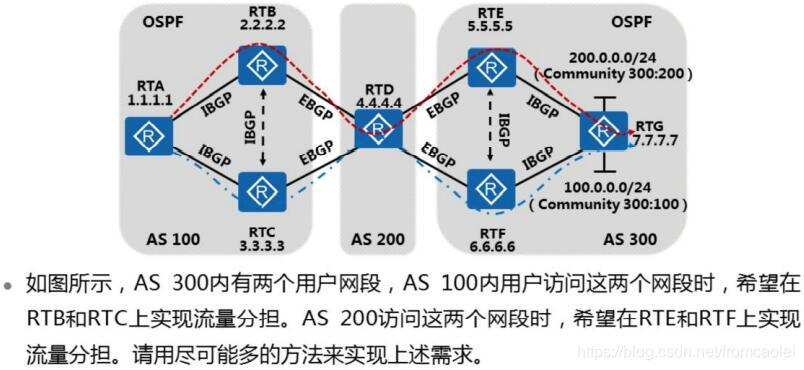

尽可能多的解决方法:访问100.0.0.0/24网段使用红色路线分割流量,访问200.0.0.0/24网段使用蓝色链路分割流量。红、蓝色线路左半边通过控制开销值使通往100网段的流量走RTB,使通往200网段的流量走RTC,红、蓝色线路右半边通过控制下一跳使通往100网段的流量走RTE,使通往200网段的流量走RTF。AS 200上的RTD配置:

[RTD]ip community-filter 10 permit 300:100

[RTD]ip community-filter 20 permit 300:200

[RTD]route-policy 10 permit node 10

[RTD-route-policy]if-match community-filter 10

[RTD-route-policy]apply ip-address next-hop 10.1.45.5

[RTD-route-policy]quit

[RTD]route-policy 10 permit node 20

[RTD-route-policy]if-match community-filter 20

[RTD-route-policy]apply ip-address next-hop 10.1.46.6

[RTD-route-policy]quit

[RTD]route-policy MED-10 permit node 10

[RTD-route-policy]if-match community-filter 10

[RTD-route-policy]apply cost 100

[RTD-route-policy]quit

[RTD]route-policy MED-20 permit node 10

[RTD-route-policy]if-match community-filter 20

[RTD-route-policy]apply cost 100

[RTD-route-policy]quit

[RTD]bgp 200

[RTD-bgp]router-id 4.4.4.4

[RTD-bgp]peer 10.1.24.2 as-number 100

[RTD-bgp]peer 10.1.34.3 as-number 100

[RTD-bgp]peer 10.1.45.5 as-number 300

[RTD-bgp]peer 10.1.46.6 as-number 300

[RTD-bgp]peer 10.1.24.2 route-policy MED-20 export

[RTD-bgp]peer 10.1.24.2 advertise-community

[RTD-bgp]peer 10.1.34.3 route-policy MED-10 export

[RTD-bgp]peer 10.1.34.3 advertise-community

[RTD-bgp]peer 10.1.45.5 route-policy 10 import

[RTD-bgp]peer 10.1.46.6 route-policy 10 import

AS规模较大时BGP路由表占用大量内存资源、频繁更新和撤销会影响稳定性。

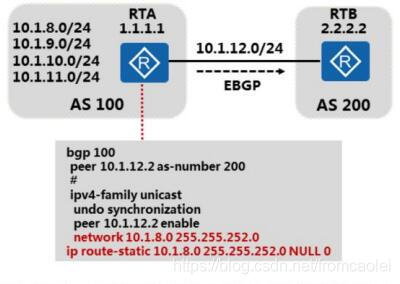

先定义静态聚合路由,为防止环路,下一跳指向NULL 0。

[RTA]ip route-static 10.1.8.0 255.255.255.252 NULL 0

[RTA]bgp 100

[RTA-bgp]peer 10.1.12.2 as-number 200

[RTA-bgp]network 10.1.8.0 255.255.252.0

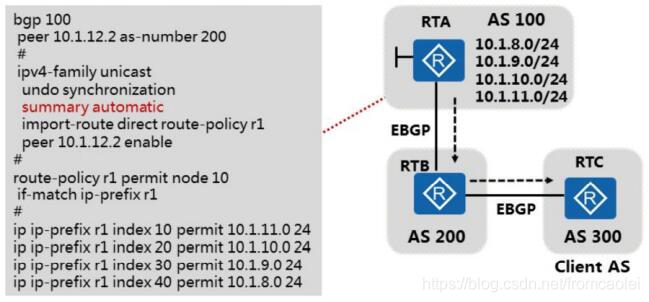

自动聚合只能聚合import命令导入的路由,不能聚合network命令导入的路由,且聚合的结果非常粗略(相对于手工聚合效果较差)。

[RTA]ip ip-prefix r1 index 10 permit 10.1.11.0 24

[RTA]ip ip-prefix r1 index 20 permit 10.1.10.0 24

[RTA]ip ip-prefix r1 index 30 permit 10.1.9.0 24

[RTA]ip ip-prefix r1 index 40 permit 10.1.8.0 24

[RTA]route-policy r1 permit node 10

[RTA-route-policy]if-match ip-prefix r1

[RTA-route-policy]quit

[RTA]bgp 100

[RTA-bgp]peer 10.1.12.2 as-number 200

[RTA-bgp]import-route direct route-policy r1

[RTA-bgp]summary automatic

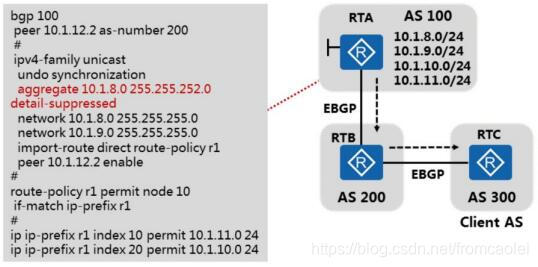

用于将import、network命令导入的路由都聚合起来的一种方式,必须先将细化路由导入到BGP中,detail-suppressed参数用来在通告时抑制明细。

[RTA]ip ip-prefix r1 index 10 permit 10.1.11.0 24

[RTA]ip ip-prefix r1 index 20 permit 10.1.10.0 24

[RTA]route-policy r1 permit node 10

[RTA-route-policy]if-match ip-prefix r1

[RTA-route-policy]quit

[RTA]bgp 100

[RTA-bgp]peer 10.1.12.2 as-number 200

[RTA-bgp]network 10.1.8.0 255.255.255.0

[RTA-bgp]network 10.1.9.0 255.255.255.0

[RTA-bgp]import-route direct route-policy r1

[RTA-bgp]aggregate 10.1.8.0 255.255.252.0 detail-suppressed

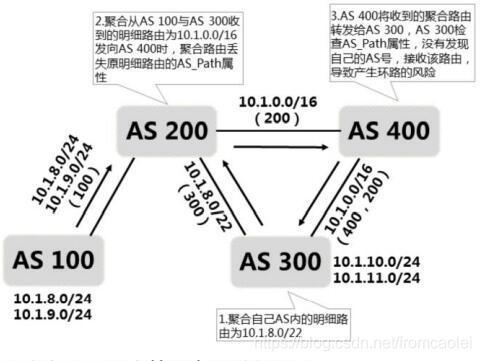

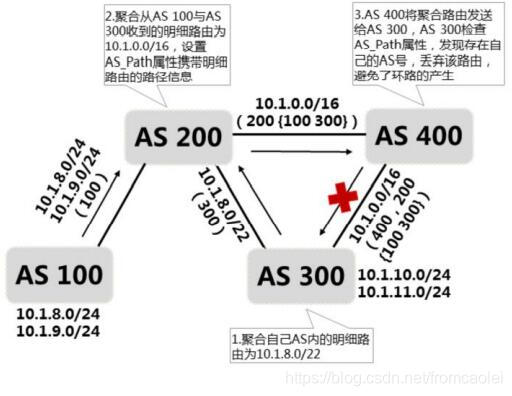

聚合路由会丢失Update报文里明细路由的AS_Path属性,Atomic_aggregate,Aggregator属性会被携带,导致防环路机制失效,需要聚合的路由携带所有明细路由经过的AS号来防止环路,在聚合命令后添加as-set参数:

aggregate 10.1.8.0 255.255.252.0 detail-suppressed as-set

AS_Path的其中两种属性:

AS_Sequence(默认):表示AS_Path的AS号是一个有序列表,每经过一个AS都将AS号由左到右添加进去;AS_Set:表示AS_Path的AS号是一个无序列表,明细路由AS号会携带,没有先后顺序;.解决后:

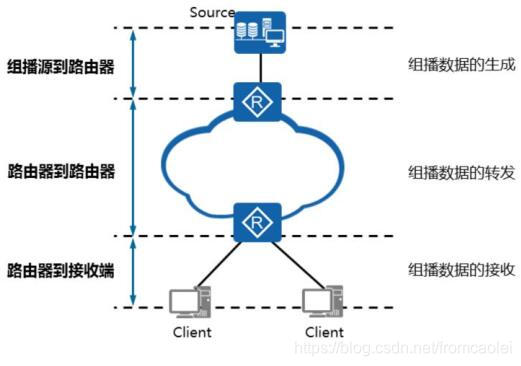

Origin、AS_Path、Next_hop;点到多点通信时,单播重复流量多、带宽占用大、传输质量无保障,广播地域范围限制、安全性无保障、有偿性无保障,使用组播解决一份数据被复制、分发给需要的接受者,无重复流量、节省带宽资源、安全性高、有偿性有保障。如网络直播、网络电视、视频会议等。

常见组播协议包括:PIM、DVMRP、MSDP、MBGP。

组播路由器和组播客户端之间使用:IGMP、IGMP Snooping;

| 范围 | 含义 |

|---|---|

| 224.0.0.0-224.0.0.255 | 为路由协议预留的永久组地址 |

| 224.0.1.0-231.255.255.255 233.0.0.0-238.255.255.255 | Any-Source临时组播组地址,ASM模型,任意源组播表示任意发送者都可以为组播源,接收者不能预知组播源的位置 |

| 232.0.0.0-232.255.255.255 | Source-Specific临时组播组地址,SSM模型,指定源组播表示接收者能够在客户端指定信源的传输服务 |

| 239.0.0.0-239.255.255.255 | 本地管理的Any-Source临时组播组地址 |

IPv4组播报文源地址为单播地址,目的地址为组播地址。

组播MAC地址为高24位为0X01005E,第25位0,其余23位为组播IP的后23位。可能会产生局域网两个或多个组播地址生成相同组播MAC地址的风险。

1110B的D类IP地址,范围为224.0.0.0-239.255.255.255;IGMP(Internet Group Management Protocol)因特网组管理协议,用来在接收者和与其直连相邻的组播路由器之间建立、维护组播成员关系。

存在问题:

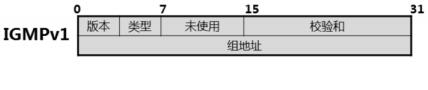

| 版本 | 类型 | 未使用 | 校验和 | 组地址 |

|---|---|---|---|---|

| 4位 | 4位 | 8位 | 16位 | 32位 |

| 版本标识,为1 | 报文类型,为1普遍组查询,为2成员关系报告 | - | - | 普遍组查询报文时为0,成员关系报告报文时为想要加入的组播组地址 |

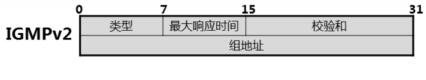

| 类型 | 最大响应时间 | 校验和 | 组地址 |

|---|---|---|---|

| 8位 | 8位 | 16位 | 32位 |

| 报文类型:为0X11特定组查询,为0X16成员关系报告,为0X17成员离开报文 | 主机收到查询报文时返回成员关系报文的最大超时时间,普遍组查询10秒,特定组查询1秒 | - | 普遍组查询时为0,特定组查询时为需查询的组地址,离开报文时为离开的组地址 |

为迎合SSM模型中的新需求,客户端只接收特定源发送的组播数据,IGMPv3报文中携带了指定组播源的信息。

INCLUDE、EXCLUDE过滤模式来指定、排除目标组播源。一个成员报告报文可以携带多个组播组信息,减少了网段内成员报告报文数量,当组播组与组播源列表的对于关系发生了变化,成员报告报文会将该关系变化存放于组记录(Group Record)字段,发送给IGMP查询器;| 机制 | IGMPv1 | IGMPv2 | IGMPv3 |

|---|---|---|---|

| 查询器选举 | 依靠其他协议 | 自己选举 | 自己选举 |

| 成员离开方式 | 静默离开 | 主动发送离开报文 | 主动发送离开报文 |

| 特定组查询 | 不支持 | 支持 | 支持 |

| 指定源、组 | 不支持 | 不支持 | 支持 |

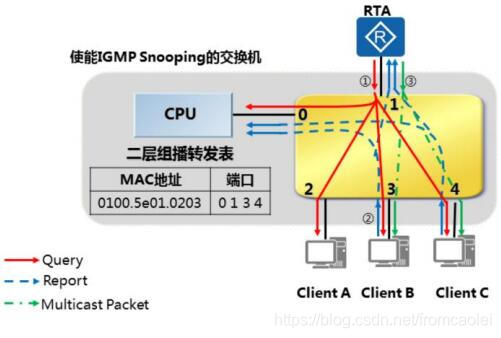

组播数据会在二层中被泛洪(目的MAC为组播MAC,不存在,每次都会泛洪),造成网络资源浪费、存在安全隐患,使用IGMP Snooping机制解决二层组播泛洪问题。

[Router]multicast routing-enable

[Router]interface GigabitEthernet 0/0/1

[Router-GigabitEthernet0/0/1]ip address 192.168.1.1 24

[Router-GigabitEthernet0/0/1]igmp enable

[Router-GigabitEthernet0/0/1]igmp version 3

[Router-GigabitEthernet0/0/1]display igmp interface

[Router-GigabitEthernet0/0/1]display igmp group

交换机端IGMP Snooping机制打开:

[Switch]igmp-snooping enable

[Switch]vlan 10

[Switch-vlan10]igmp-snooping enable

PIM(Protocol Independent Multicast)协议无关组播,PIM-DM使用推模式(Push),PIM-SM使用拉模式(Pull),用来在组播源和最后一跳路由器之间(查询器)进行组播报文转发的协议,直接利用单播路由表的路由信息进行组播报文逆向路径RPF检查,创建组播路由表项,正确、高效地转发组播报文。

(S,G)、(*,G),S表示组播源,G表示组播组,*表示任意。(S,G)主要用于PIM-DM、PID-SM建立最短路径树SPT,(*,G)主要用于PIM-SM建立共享树RPT;| 模式 | 类型 | 使用场景 |

|---|---|---|

| PIM-DM | (S,G) |

第一跳路由到最后一跳路由的SPT |

| PIM-SM | (*,G) |

RP到最后一跳路由的RPT |

| PIM-SM | (S,G) |

组播源处DR到RP的STP |

| PIM-SM | (S,G) |

Switchover后,第一跳路由器到最后一跳路由器的SPT |

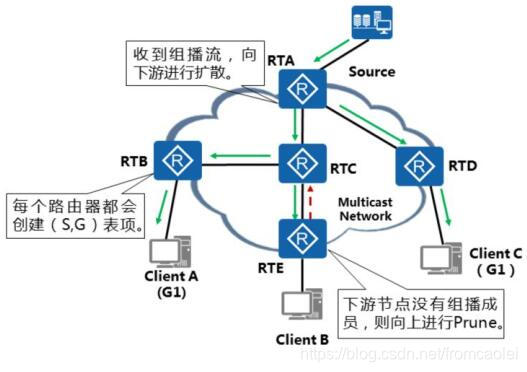

一种假设网络中的组成员分布密集的设计思想,关键工作机制为:邻居发现、扩散(RPF检查)、剪枝、状态刷新、嫁接、断言,首先将组播数据报文扩散到各网段,然后裁剪掉不存在组成员的网段,周期性的扩散-剪枝构建单向无环SPT。

(S,G)表项,再向所有下游PIM-DM节点转发组播报文,RPF不通过则丢弃报文;(S,G)的输出发送列表删除,直到仅剩下必要的分支,SPT就构建完成。剪枝定时器默认3分钟后会再次重复扩散-剪枝过程;每一台路由器的每一个需要转发组播报文的接口都需要配置。

[Router]multicast routing-enable

[Router]interface GigabitEthernet 0/0/0

[Router-GigabitEthernet0/0/0]pim dm

[Router-GigabitEthernet0/0/0]display pim routing-table

[Router-GigabitEthernet0/0/0]display pim neighbor

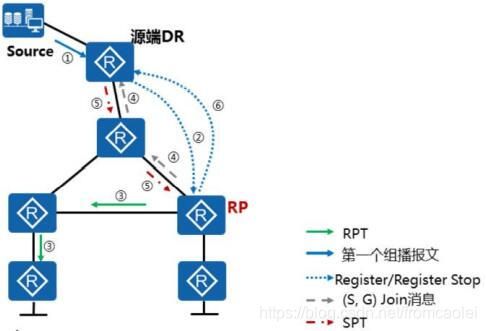

(*,G)表项,生成以RP为根的RPT,PR与组播源逐跳创建(S,G)表项,生成一棵SPT树,邻居建立过程、DR选举、Assert机制与PIM-DM相同。

(*,G)的Join消息,到达RP的过程中沿途路由器都会产生相应(*,G)组转发条目形成共享RPT树;(S,G)Join消息和Register-stop消息,建立SPT树完毕,组播源处DR就会沿STP以组播方式向RP发送组播数据;(S,G)表项,生成一棵SPT树,并沿RPT逐跳向RP发送剪枝报文,经过的路由器将(*,G)复制成相应(S,G),如果SPT不经过RP,RP会继续向源端DR逐跳发送剪枝报文,删除(S,G)表项中的下游接口,不再使用RPT;非RP路由器与RP路由器配置一致。

[Router]multicast routing-enable

[Router]pim

[Router-pim]static-rp 4.4.4.4

[Router-pim]interface GigabitEthernet 0/0/0

[Router-GigabitEthernet0/0/0]pim sm

[Router-GigabitEthernet0/0/0]display pim routing-table

[Switch]igmp-snooping enable

[Switch]vlan 10

[Switch-vlan10]igmp-snooping enable

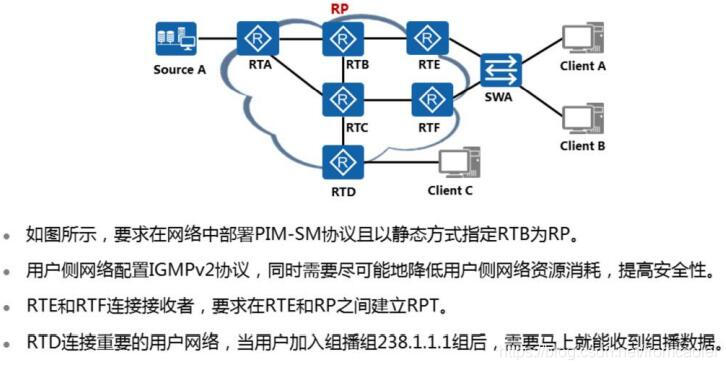

[RTE]multicast routing-enable

[RTE]pim

[RTE-pim]static-rp 2.2.2.2

[RTE-pim]interface GigabitEthernet 0/0/1

[RTE-GigabitEthernet0/0/1]pim sm

[RTE-GigabitEthernet0/0/1]igmp enable

[RTE-GigabitEthernet0/0/1]igmp version 2

[RTE-GigabitEthernet0/0/1]pim hello-option dr-priority 100

[RTD]interface GigabitEthernet 0/0/1

[RTD-GigabitEthernet0/0/1]igmp static-group 238.1.1.1

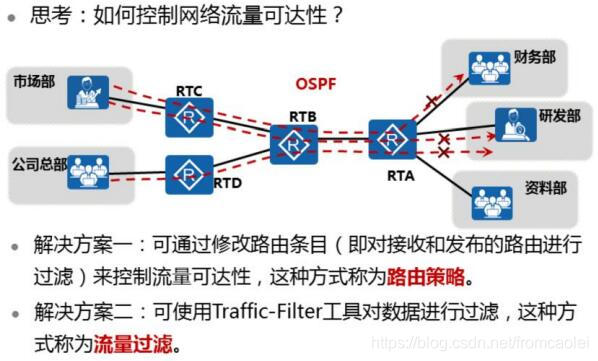

控制网络流量可达性、调整网络流量路径,解决数据访问安全性、提高链路带宽利用率等问题。使用工具:ACL、IP-Policy,路由策略工具:Route-Policy、Filter-Policy,策略路由工具:Traffic-Policy、Traffic-Filter。

greater-equal、less-equal即只匹配掩码长度与前缀列表掩码长度相同的IP地址路由;[Router]ip ip-prefix test index 10 permit 10.0.0.0 16 greater-equal 24 less-equal 28

node构成,node之间是或关系,每个node里可以有多个if-mach、apply字句构成,if-mach之间是与关系;Route-Policy例子:

[Router]acl 2001

[Router-acl-basic-2001]rule 0 permit source 13.13.13.1 0

[Router-acl-basic-2001]quit

[Router]ip ip-prefix test index 10 permit 10.0.0.0 16 greater-equal 24 less-equa

[Router]route-policy test1 permit node 10

[Router-route-policy]if-match ip-prefix test

[Router-route-policy]apply cost 100

[Router-route-policy]quit

[Router]route-policy test1 permit node 20

[Router-route-policy]if-match ip next-hop acl 2001

[Router-route-policy]apply cost 100

[Router-route-policy]bgp 100

[Router-bgp]router-id 2.2.2.2

[Router-bgp]peer 10.1.23.3 as-number 200

[Router-bgp]import-route direct route-policy test1

[Router]ospf 1 router-id 1.1.1.1

[Router-ospf-1]import-route rip route-policy test1

[Router-ospf-1]area 0

[Router-ospf-1-area-0.0.0.0]network 12.1.1.0 0.0.0.255

Filter-Policy例子:

[Router]ip ip-prefix test index 10 permit 10.1.1.0 24

[Router]ip ip-prefix test index 20 permit 10.1.3.0 24

[Router]ospf 1 router-id 1.1.1.1

[Router-ospf-1]filter-policy ip-prefix test export rip

[Router]acl

[Router]acl 2000

[Router-acl-basic-2000]rule 5 deny source 10.1.1.0 0.0.0.255

[Router-acl-basic-2000]rule 10 permit source any

[Router-acl-basic-2000]ospf 1 router-id 1.1.1.1

[Router-ospf-1]filter-policy 2000 import

Smart-Policy-Route工具实现;Traffic-Policy例子(MQC配置方式):

[Router]acl 3000

[Router-acl-adv-3000]rule 5 permit ip source 10.1.1.0 0.0.0.255 dest 10.1.3.0 0.0.0.255

[Router-acl-adv-3000]quit

[Router]traffic classifier huawei-control1

[Router-classifier-huawei-control1]if-match acl 3000

[Router-classifier-huawei-control1]quit

[Router]traffic behavior huawei-control1

[Router-behavior-huawei-control1]redirect ip-nexthop 12.1.1.2

[Router-behavior-huawei-control1]quit

[Router]traffic policy huawei-control1

[Router-trafficpolicy-huawei-control1]classifier huawei-control1 behavior huawei-control1

[Router-trafficpolicy-huawei-control1]quit

[Router]interface GigabitEthernet 0/0/0

[Router-GigabitEthernet0/0/0]traffic-policy huawei-control1 inbound

Traffic-Filter例子:

[Router]acl 3000

[Router-acl-adv-3000]rule 0 deny ip source 10.1.4.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[Router-acl-adv-3000]rule 5 deny ip source 10.1.4.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[Router-acl-adv-3000]rule 10 permit ip source any

[Router-acl-adv-3000]quit

[Router]interface GigabitEthernet 0/0/1

[Router-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

| 路由策略(控制路由表) | 策略路由(控制转发表) |

|---|---|

| 基于控制平面,会影响路由表表项 | 基于转发平面,不会影响路由表表项,且设备收到报文后,会先查找策略路由进行匹配转发,若匹配失败,则再查找路由表进行转发 |

| 只能基于目的地址进行策略制定 | 可基于源、目的地址、协议类型、报文大小等进行策略制定 |

| 与路由协议结合使用 | 需要手工逐跳配置,以保证报文按策略进行转发 |

常用工具:Route-Policy、Filter-Policy等 |

常用工具:Traffic-Policy、Traffic-Filter、Policy-Based-Route等 |

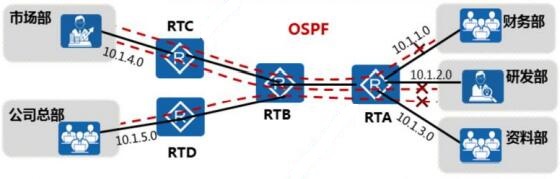

控制市场部不可访问财务部10.1.1.0、研发部10.1.2.0:

[RTC]acl 2000

[RTC-acl-basic-2000]rule 0 deny source 10.1.1.0 0.0.0.255

[RTC-acl-basic-2000]rule 5 deny source 10.1.2.0 0.0.0.255

[RTC-acl-basic-2000]rule 10 permit source any

[RTC-acl-basic-2000]ospf 1

[RTC-ospf-1]filter-policy 2000 import

[RTC-ospf-1]area 0

[RTC-ospf-1-area-0.0.0.0]network 12.1.2.0 0.0.0.255

[RTC-ospf-1-area-0.0.0.0]network 10.1.4.0 0.0.0.255

控制总部不可访问研发部10.1.2.0:

[RTA]ip ip-prefix ab index 10 permit 10.1.1.0 24

[RTA]ip ip-prefix ab index 20 permit 10.1.3.0 24

[RTA]ospf 1

[RTA-ospf-1]import-route direct

[RTA-ospf-1]filter-policy ip-prefix ab export direct

[RTA-ospf-1]area 0

[RTA-ospf-1-area-0.0.0.0]network 12.1.1.0 0.0.0.255

控制市场部不可访问财务部10.1.1.0、研发部10.1.2.0:

[RTC]acl 3000

[RTC-acl-adv-3000]rule 0 deny ip source 10.1.4.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[RTC-acl-adv-3000]rule 5 deny ip source 10.1.4.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[RTC-acl-adv-3000]rule 10 permit ip source any

[RTC-acl-adv-3000]interface GigabitEthernet 0/0/1

[RTC-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

控制总部不可访问研发部10.1.2.0:

[RTD]acl 3000

[RTD-acl-adv-3000]rule 0 deny ip source 10.1.5.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[RTD-acl-adv-3000]interface GigabitEthernet 0/0/1

[RTD-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

将原本RTA到RTB间的开销值为1的链路改为开销值为2,使得RTA到RTD间的OSPF出现两条等价路径:

[RTA]interface GigabitEthernet 0/0/0

[RTA-GigabitEthernet0/0/0]ospf cost 2

本例子使用路由策略方式具有一定局限性,修改开销值后实现的负载分担在实际转发时有可能还会只走一条路径,且若出现复杂控制需求时也有局限性,故使用策略路由方式解决:

[RTA]acl 3000

[RTA-acl-adv-3000]rule 5 permit ip source 10.1.1.0 0.0.0.255 dest 10.1.3.0 0.0.0.255

[RTA-acl-adv-3000]quit

[RTA]acl 3001

[RTA-acl-adv-3001]rule 5 permit ip source 10.1.2.0 0.0.0.255 dest 10.1.3.0 0.0.0.255

[RTA-acl-adv-3001]quit

[RTA]traffic classifier huawei-control1

[RTA-classifier-huawei-control1]if-match acl 3000

[RTA-classifier-huawei-control1]quit

[RTA]traffic behavior huawei-control2

[RTA-behavior-huawei-control2]redirect ip-nexthop 12.1.1.2

[RTA-behavior-huawei-control2]quit

[RTA]traffic policy huawei-control3

[RTA-trafficpolicy-huawei-control3]classifier huawei-control1 behavior huawei-control2

[RTA-trafficpolicy-huawei-control3]quit

[RTA]interface GigabitEthernet 0/0/2

[RTA-GigabitEthernet0/0/2]traffic-policy huawei-control3 inbound

[RTA-GigabitEthernet0/0/2]quit

[RTA]traffic classifier huawei-control4

[RTA-classifier-huawei-control4]if-match acl 3001

[RTA-classifier-huawei-control4]quit

[RTA]traffic behavior huawei-control5

[RTA-behavior-huawei-control5]redirect ip-nexthop 12.1.3.2

[RTA-behavior-huawei-control5]quit

[RTA]traffic policy huawei-control6

[RTA-trafficpolicy-huawei-control6]classifier huawei-control4 behavior huawei-control5

[RTA-trafficpolicy-huawei-control6]quit

[RTA]interface GigabitEthernet 4/0/0

[RTA-GigabitEthernet4/0/0]traffic-policy huawei-control6 inbound

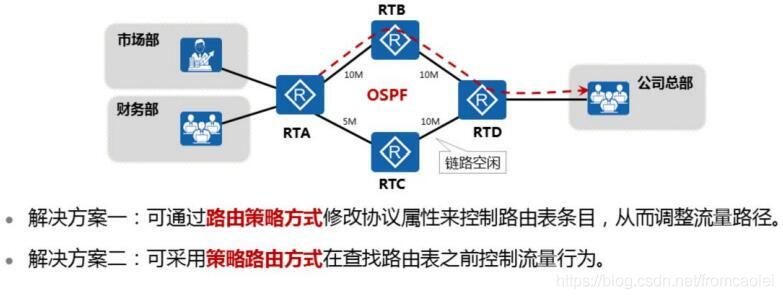

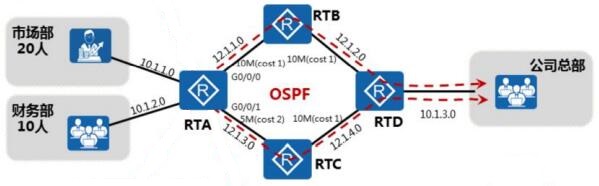

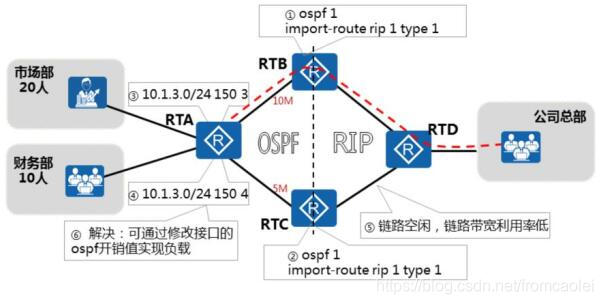

问题:OSPF路由器B、C分别引入RIP协议路由,路由器A分别学到B、C的路由,且A到达B的开销小于A到达C的开销A->C->D路径就会空闲。

解决办法:通过修改A->C路径开销(改小)或A-B路开销(改大),实现负载分担。

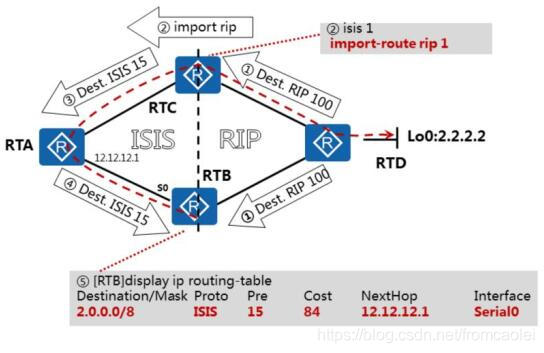

问题:路由器C引入D发布的2.0.0.0/32路由后,将路由信息发布给A,A也会将路由信息发布给B,B就会拥有两个发往2.0.0.0/32的路由(A和D路由器),由于IS-IS路由优先级高于RIP,B就会沿B->A->C->D这条比较差的路径转发数据。

解决办法一:在路由器B上配置路由策略过滤掉A通过IS-IS发布的2.0.0.0/32路由,如下:

[RTB]acl 2001

[RTB-acl-basic-2001]rule 5 deny source 2.0.0.0 0.255.255.255

[RTB-acl-basic-2001]rule 10 permit

[RTB-acl-basic-2001]isis 1

[RTB-isis-1]filter-policy 2001 import

解决办法二:解决办法一遇到B->D链路故障时会有局限性,方法二调整路由器B上的IS-IS协议优先级避免次优路由,如下:

[RTB]isis 1

[RTB-isis-1]preference 150

问题:路由器C通过A->B->C(OSPF)和A->B->E->D->C(IS-IS)学到两条通往2.0.0.0/32的路由,由于IS-IS路由优先级高于OSPF,C会将使用通往D的路由,且C引入IS-IS路由时,未修改开销(初始1),当B学习到C发布的路由时,会选择开销值小的C路由,而抛弃真实连接2.0.0.0/32的路由器A发布的路由。当路由器D想要访问2.0.0.0/32时,会形成D->E->B->A->D路径,形成环路。

解决办法一:在路由器C上配置路由策略过滤掉D通过IS-IS发布的2.0.0.0/32路由,如下:

[RTC]acl 2001

[RTC-acl-basic-2001]rule 0 deny source 2.0.0.0 0.255.255.255

[RTC-acl-basic-2001]rule 1 permit

[RTC-acl-basic-2001]route-policy RP1 permit node 10

[RTC-route-policy]if-match acl 2001

[RTC-route-policy]ospf 1

[RTC-ospf-1]import-route isis 1 route-policy RP1

解决办法二:调整路由器C上的IS-IS路由协议优先级,避免环路,如下:

[RTC]isis 1

[RTC-isis-1]preference 160

[RTC-isis-1]ospf 1

[RTC-ospf-1]import-route isis 1

基于HCIA笔记-链路聚合的一些补充。

| 接口负载分担 | 命令 | 特点 | 缺点 |

|---|---|---|---|

| 逐流负载分担 | [Switch-Eth-Trunk1]load-balance dst-ip |

当报文的源、目的IP地址都相同或报文源、目的MAC地址相同时,这些报文从同一条成员链路上通过 | 能保证包顺序,不保证带宽利用率 |

| 逐包负载分担 | 该命令未被找到 | 以报文为单位分别从不同的成员链路上发送 | 能保证带宽利用率,不能保证包顺序 |

distribute-weight <weight-value>配置权重(该命令未被找到);[Switch-GigabitEthernet0/0/1]lacp priority、使能LACP抢占与抢占时间(未找到命令);MUX VLAN(Multiplex VLAN)、端口隔离功能、端口安全功能。

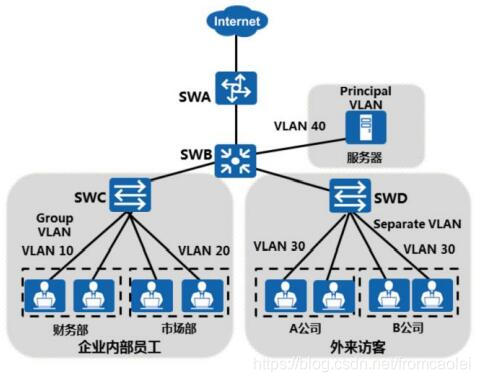

应用场景:企业员工间可局部互访,外来访客间隔离,只能访问指定位置。

企业内相同部门内可互通,不同部门间隔离,所有部门都可访问服务器。

外来访客间隔离,外来访客与企业内部员工隔离,访客可访问服务器。

SWB上接口1、2连接交换机SWC、SWD,接口3连接服务器。

[SWB]vlan batch 10 20 30 40

[SWB]vlan 40

[SWB-vlan40]mux-vlan

[SWB-vlan40]subordinate separate 30

[SWB-vlan40]subordinate group 10 20

[SWB-vlan40]interface GigabitEthernet 0/0/1

[SWB-GigabitEthernet0/0/1]port link-type trunk

[SWB-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 30 40

[SWB-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[SWB-GigabitEthernet0/0/2]port link-type trunk

[SWB-GigabitEthernet0/0/2]port trunk allow-pass vlan 10 20 30 40

[SWB-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3

[SWB-GigabitEthernet0/0/3]port link-type access

[SWB-GigabitEthernet0/0/3]port default vlan 40

[SWB-GigabitEthernet0/0/3]port mux-vlan enable

SWC上接口1连接交换机SWB,接口2、3连接一个部门,接口4、5连接另一个部门。

[SWC]vlan batch 10 20 30 40

[SWC]vlan 40

[SWC-vlan40]mux-vlan

[SWC-vlan40]subordinate separate 30

[SWC-vlan40]subordinate group 10 20

[SWC-vlan40]interface GigabitEthernet 0/0/1

[SWC-GigabitEthernet0/0/1]port link-type trunk

[SWC-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 30 40

[SWC-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[SWC-GigabitEthernet0/0/2]port link-type access

[SWC-GigabitEthernet0/0/2]port default vlan 10

[SWC-GigabitEthernet0/0/2]port mux-vlan enable

[SWC-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3

[SWC-GigabitEthernet0/0/3]port link-type access

[SWC-GigabitEthernet0/0/3]port default vlan 10

[SWC-GigabitEthernet0/0/3]port mux-vlan enable

[SWC-GigabitEthernet0/0/3]interface GigabitEthernet 0/0/4

[SWC-GigabitEthernet0/0/4]port link-type access

[SWC-GigabitEthernet0/0/4]port default vlan 20

[SWC-GigabitEthernet0/0/4]port mux-vlan enable

[SWC-GigabitEthernet0/0/4]interface GigabitEthernet 0/0/5

[SWC-GigabitEthernet0/0/5]port link-type access

[SWC-GigabitEthernet0/0/5]port default vlan 20

[SWC-GigabitEthernet0/0/5]port mux-vlan enable

SWD上接口1连接交换机SWB,接口2、3等连接外来访客。

[SWD]vlan batch 10 20 30 40

[SWD]vlan 40

[SWD-vlan40]mux-vlan

[SWD-vlan40]subordinate separate 30

[SWD-vlan40]subordinate group 10 20

[SWD-vlan40]interface GigabitEthernet 0/0/1

[SWD-GigabitEthernet0/0/1]port link-type trunk

[SWD-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 30 40

[SWD-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[SWD-GigabitEthernet0/0/2]port link-type access

[SWD-GigabitEthernet0/0/2]port default vlan 30

[SWD-GigabitEthernet0/0/2]port mux-vlan enable

[SWD-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3

[SWD-GigabitEthernet0/0/3]port link-type access

[SWD-GigabitEthernet0/0/3]port default vlan 30

[SWD-GigabitEthernet0/0/3]port mux-vlan enable

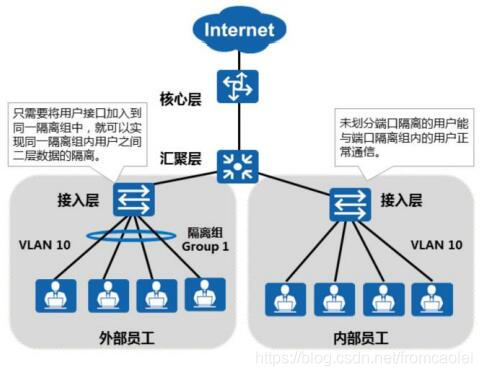

应用场景:企业员工间可互访,外来访客间隔离,访客可与企业员工互访。

端口隔离功能:实现同一VLAN内端口间的隔离,将端口加入到同一隔离组中,隔离组内用户之间隔离,可以与组外用户正常通信,华为交换机端口隔离隔离组编号范围是1-64。

两种隔离模式:二层隔离三层互通(隔离同一VLAN内广播报文,但还可以进行三层通信)、二层三层均隔离(不同端口下用户彻底无法通信,只有部分交换机支持)

配置实现

内部员工间可互访,外部员工间隔离,外部员工可访问内部员工。

SWC交换机连接外部员工,将外部员工加入隔离组group 1,可在系统视图下执行port-isolate mode all实现二层三层都隔离。

[SWC]interface GigabitEthernet 0/0/1

[SWC-GigabitEthernet0/0/1]port link-type access

[SWC-GigabitEthernet0/0/1]port default vlan 10

[SWC-GigabitEthernet0/0/1]port-isolate enable group 1

[SWC-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[SWC-GigabitEthernet0/0/2]port link-type access

[SWC-GigabitEthernet0/0/2]port default vlan 10

[SWC-GigabitEthernet0/0/2]port-isolate enable group 1

[SWC-GigabitEthernet0/0/2]display port-isolate group all

[SWC-GigabitEthernet0/0/2]quit

[SWC]port-isolate mode all

应用场景:防止非法用户接入。

| 类型 | 定义 | 特点 |

|---|---|---|

| 安全动态MAC地址 | 使能端口安全而未使能Sticky MAC功能时转换的MAC地址 | 重启后表项丢失,需重新学习,缺省情况下不会被老化,只有配置了安全MAC老化时间才会被老化 |

| 安全静态MAC地址 | 使能端口安全时手工配置的静态MAC地址 | 不会被老化,重启不会丢失 |

| Sticky MAC地址 | 使能端口安全后又同时使能Sticky MAC功能后转换的MAC地址 | 不会被老化,重启不会丢失 |

| 动作 | 实现说明 |

|---|---|

| restrict | 缺省动作,丢弃报文并上报告警。 |

| protect | 丢弃报文不上报告警 |

| shutdown | 接口置为error-down状态,并上报告警。默认情况下该状态不会自动恢复需手动restart重启接口恢复 |

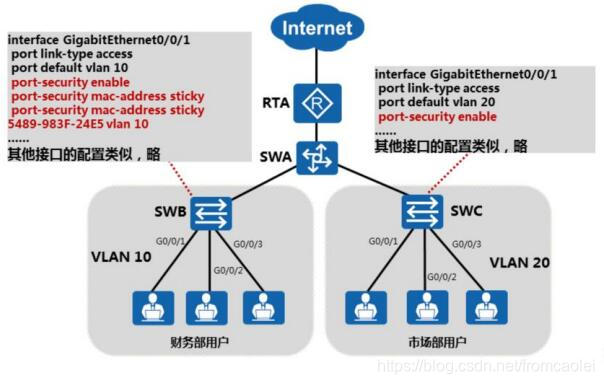

财务部使用安全静态绑定接入用户MAC与VLAN信息,市场部使用动态MAC地址学习。

财务交换机SWB使能接口Sticky MAC功能,接口上可配置:port-security max-mac-num <max-number>限制Sticky MAC学习数量,默认限制为1,接口上可配置:port-security protect-action <protect|restrict|shutdown>配置端口安全保护动作。

[SWB]interface GigabitEthernet 0/0/1

[SWB-GigabitEthernet0/0/1]port link-type access

[SWB-GigabitEthernet0/0/1]port default vlan 10

[SWB-GigabitEthernet0/0/1]port-security enable

[SWB-GigabitEthernet0/0/1]port-security mac-address sticky

[SWB-GigabitEthernet0/0/1]port-security mac-address sticky 5489-983f-245e vlan 10

[SWB-GigabitEthernet0/0/1]port-security max-mac-num 5

[SWB-GigabitEthernet0/0/1]port-security protect-action shutdown

[SWB-GigabitEthernet0/0/1]display mac-address sticky

市场部使用动态MAC地址学习。

[SWC]interface GigabitEthernet 0/0/1

[SWC-GigabitEthernet0/0/1]port link-type access

[SWC-GigabitEthernet0/0/1]port default vlan 20

[SWC-GigabitEthernet0/0/1]port-security enable

[SWB-GigabitEthernet0/0/2]display mac-address security

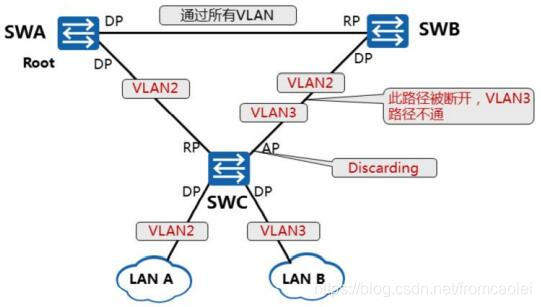

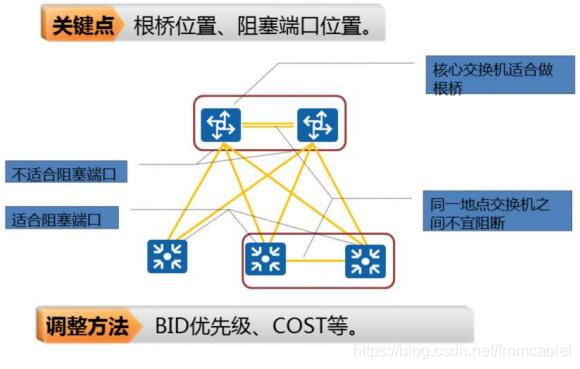

基于HCIA笔记-RSTP原理与配置的一些补充。

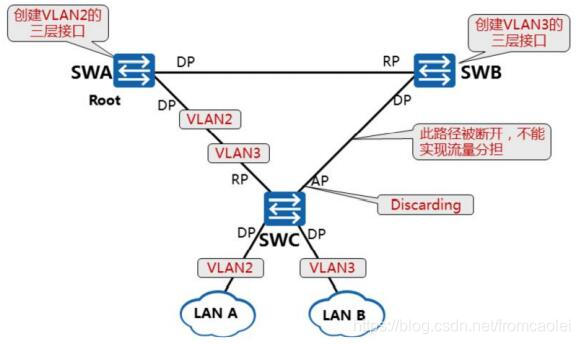

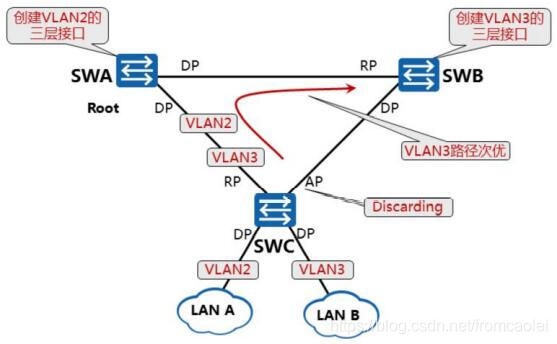

stp bpdu-protection;stp root-protection;由于局域网内所有VLAN共享一棵生成树,被阻塞的链路不承载任何流量,无法在VLAN间实现数据负载均衡。

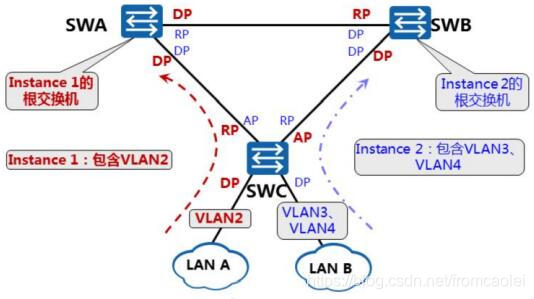

MSTP兼容STP、RSTP,既可以快速收敛,又能提供冗余路径实现VLAN数据负载分担。

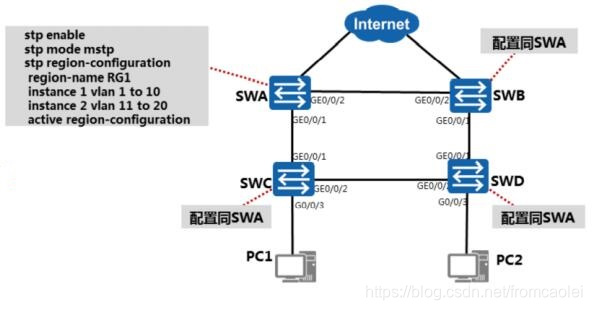

primary关键字会将网桥优先级改为0,secondary关键字会将网桥优先级改为4096),配置端口MSTI开销控制想要阻塞的MSTI端口,最后配置边缘端口。[SWA]stp enable

[SWA]stp mode mstp

[SWA]stp region-configuration

[SWA-mst-region]region-name RG1

[SWA-mst-region]instance 1 vlan 1 to 10

[SWA-mst-region]instance 2 vlan 11 to 20

[SWA-mst-region]active region-configuration

[SWA-mst-region]quit

[SWA]stp instance 1 root primary

[SWA]stp instance 2 root secondary

[SWB]stp enable

[SWB]stp mode mstp

[SWB]stp region-configuration

[SWB-mst-region]region-name RG1

[SWB-mst-region]instance 1 vlan 1 to 10

[SWB-mst-region]instance 2 vlan 11 to 20

[SWB-mst-region]active region-configuration

[SWB-mst-region]quit

[SWB]stp instance 2 root primary

[SWB]stp instance 1 root secondary

交换机C、D的MST域内配置与交换机A、B一致,配置其端口开销、边缘端口命令如下:

[SWC]interface GigabitEthernet 0/0/2

[SWC-GigabitEthernet0/0/2]stp instance 2 cost 200000

[SWC-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3

[SWC-GigabitEthernet0/0/3]stp edged-port enable

[SWD]interface GigabitEthernet 0/0/2

[SWD-GigabitEthernet0/0/2]stp instance 1 cost 200000

[SWD-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3

[SWD-GigabitEthernet0/0/3]stp edged-port enable

基于HCIA笔记-MPLS基本原理的一些补充。

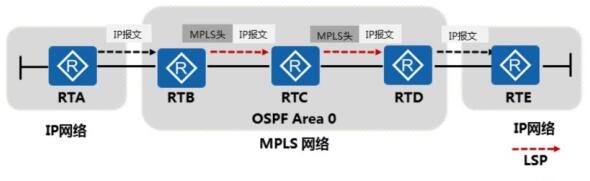

互联网流量快速增长,传统路由转发采用最长匹配算法逐跳转发数据包效率低下,IETF组织确定了MPLS协议作为快速路由技术,采用短而定长的标签,提高了硬件限制下的转发能力,而且MPLS可以扩展到多种网络协议(IPv6、IPX等)。MPLS封装有不同的方式,有帧模式和信元模式 ,Ethernet和PPP使用帧模式封装 ,ATM使用信元模式封装。

当收到普通IP报文时,查找FIB表,如果Tunnel ID为0x0,则进行普通IP转发;如果查找FIB表,Tunnel ID为非0x0,则进行MPLS转发。当收到带标签的报文时,查找LFIB表,如果对应的出标签是普通标签,则进行MPLS转发;查找LFIB表,如果对应的出标签是特殊标签,如标签3,则将报文的标签去掉,进行IP转发;

手工方式为各个转发等价类分配标签建立转发隧道。无需交互控制报文,资源消耗小,但不会根据拓扑变化而动态调整,需人为干预。

原则:前一节点出标签的值等于下一个节点入标签的值。

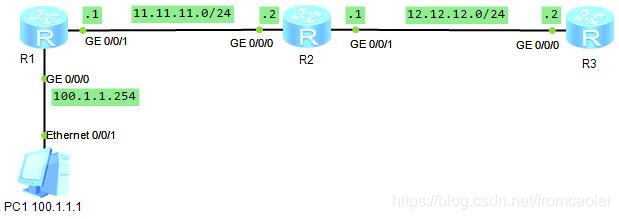

如为PC1(100.1.1.1/24)的用户静态建立一条LSP(已提前配置好端口IP和OSPF动态路由):

R1为下游Pop标签设备,出节点Egress:

[R1]mpls lsr-id 1.1.1.1

[R1]mpls

[R1-mpls]quit

[R1]static-lsp egress PC1 incoming-interface GigabitEthernet 0/0/0 in-label 101

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]mpls

[R1-GigabitEthernet0/0/0]dis mpls lsp

-------------------------------------------------------------------------------

LSP Information: STATIC LSP

-------------------------------------------------------------------------------

FEC In/Out Label In/Out IF Vrf Name

-/- 101/NULL GE0/0/0/-

R2为Swap标签设备,中间节点Transit:

[R2]mpls lsr-id 2.2.2.2

[R2]mpls

[R2-mpls]quit

[R2]static-lsp transit PC1 incoming-interface GigabitEthernet 0/0/1 in-label 201 nexthop 11.11.11.1 outgoing-interface GigabitEthernet 0/0/0 out-label 101

[R2]interface GigabitEthernet 0/0/0

[R2-GigabitEthernet0/0/0]mpls

[R2-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[R2-GigabitEthernet0/0/1]mpls

[R2-GigabitEthernet0/0/1]display mpls lsp

-------------------------------------------------------------------------------

LSP Information: STATIC LSP

-------------------------------------------------------------------------------

FEC In/Out Label In/Out IF Vrf Name

-/- 201/101 GE0/0/1/GE0/0/0

R3为上游Push标签设备,入节点Ingress:

[R3]mpls lsr-id 3.3.3.3

[R3]mpls

[R3-mpls]quit

[R3]static-lsp ingress PC1 destination 100.1.1.0 24 nexthop 12.12.12.1 outgoing-interface GigabitEthernet 0/0/0 out-label 201

[R3]interface GigabitEthernet 0/0/0

[R3-GigabitEthernet0/0/0]mpls

[R3-GigabitEthernet0/0/0]display mpls lsp

-------------------------------------------------------------------------------

LSP Information: STATIC LSP

-------------------------------------------------------------------------------

FEC In/Out Label In/Out IF Vrf Name

100.1.1.0/24 NULL/201 -/GE0/0/0

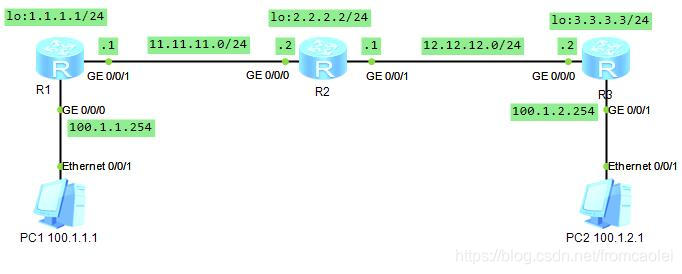

如此,由R3发往主机100.1.1.1/24的数据将被压入MPLS标签(单条LSP),而其他路由器发往主机的数据、主机发往其他设备的数据则无标签,所以还需要再手工配置一条返回的路径。

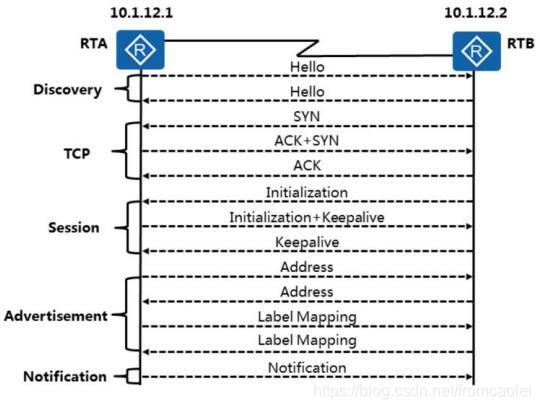

通过LDP协议实现对FEC的分类、标签的分配及LSP的建立和维护等工作。配置简单,易于管理和维护,支持动态建立LSP,网络拓扑变化时能动态调整。LDP有两种不同的发现对等体机制:基本发现机制、扩展发现机制。

已提前配置好端口IP、环回口IP、OSPF动态路由,三台路由器配置类似如下即可(不同的是lsr-id):

[R1]mpls lsr-id 1.1.1.1

[R1]mpls

[R1-mpls]lsp-trigger all

[R1-mpls]quit

[R1]mpls ldp

[R1-mpls-ldp]quit

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]mpls

[R1-GigabitEthernet0/0/0]mpls ldp

[R1-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[R1-GigabitEthernet0/0/1]mpls

[R1-GigabitEthernet0/0/1]mpls ldp

[R1-GigabitEthernet0/0/1]display mpls lsp

-------------------------------------------------------------------------------

LSP Information: LDP LSP

-------------------------------------------------------------------------------

FEC In/Out Label In/Out IF Vrf Name

1.1.1.1/32 3/NULL -/-

100.1.1.0/24 3/NULL -/-

11.11.11.0/24 3/NULL -/-

1.1.1.0/24 3/NULL -/-

2.2.2.2/32 NULL/3 -/GE0/0/1

2.2.2.2/32 1024/3 -/GE0/0/1

3.3.3.3/32 NULL/1026 -/GE0/0/1

3.3.3.3/32 1025/1026 -/GE0/0/1

12.12.12.0/24 NULL/3 -/GE0/0/1

12.12.12.0/24 1026/3 -/GE0/0/1

100.1.2.0/24 NULL/1027 -/GE0/0/1

100.1.2.0/24 1027/1027 -/GE0/0/1

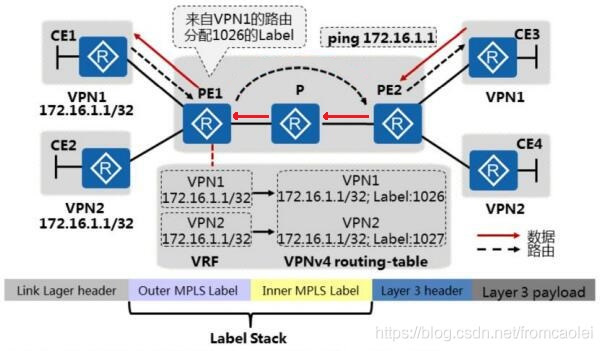

随着硬件性能不断提升,MPLS在提高数据转发效率的优势逐渐被弱化,但其支持多层标签嵌套和设备内转控分离的特点,在VPN、TE等新兴应用中得到应用,即MPLS VPN。

| 名词 | 含义 | 说明 |

|---|---|---|

| CE | 用户网络边缘设备Customer Edge | CE感知不到VPN的存在,也不需要支持MPLS |

| PE | 服务提供商边缘设备Provider Edge | 与CE直接相连,在MPLS网络中,对VPN的所有处理都发生在PE上 |

| P | 服务提供商网络中骨干设备Provider | 不与CE相连,只需要具备基本MPLS转发能力,不维护VPN信息 |

| Overlay VPN | 在CE或PE设备上建立隧道 | CE间建立隧道不同客户地址空间可以重叠,保密性、安全性好,但本质是一种静态VPN,新增站点时配置与维护复杂。PE间建立隧道是把VPN创建与维护完全交给运营商,保密性、安全性好,但不同VPN用户不能共享相同地址空间。二层:帧中继,三层:GRE、IPSec,应用层:SSL VPN |

| Peer-to-Peer VPN | 在CE、PE间交互私网信息 | 由PE设备将私网信息在运营商网络中传播,解决了Overlay VPN静态性质不适合大规模应用部署问题,但PE设备负担重,配置大量ACL,且无法识别重叠地址,使用专用PE独立接入配置复杂度、管理难度低,但又会增加成本,MPLS VPN属于此类,解决了Peer-to-Peer VPN的相关问题,见MPLS VPN解决的问题 |

| VRF | VPN路由转发表VPN Routing and Forwarding table,将共享PE设备上的重叠路由隔离 | 共享PE设备上建立多个VRF,每个VPN放入自己对应的VPN Routing Table中,同时还维护一个公网全局路由表 |

| RD | VPN路由标识符Route Distinguisher | 一个全局唯一标识和路由绑定,保证各个Site地址的唯一性,每台PE上的不同VPN的RD必须唯一,如RD=1:1(64位) |

| MP-BGP | 扩展BGP协议Multiprotocol Extensions for BGP-4 | 运营商采用BGP协议作为承载VPN路由的协议,PE从CE收到客户IPv4私网路由后,添加RD、RT、标签等信息变为VPNv4路由放入MP-BGP的VPNv4路由表中,通过MP-BGP协议在公网传递 |

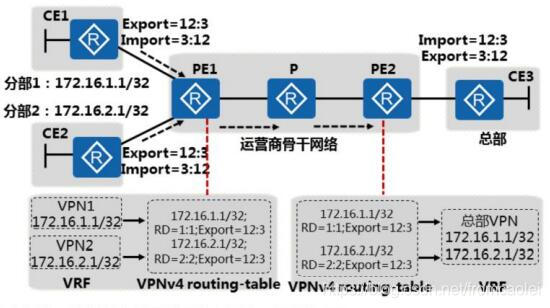

| RT | 路由目标Route Target,分为Import Target、Export Target | 用于区分VPN路由的导入和导出,封装在BGP的扩展Community属性中,为每个VRF表达自己的路由取舍及喜好的属性,本地Import Target接收到对端路由时检查Export Target属性是否与自己匹配,Export Target在本端导出VRF时标记该属性(不标记Import Target),如Export=3:3,Import=1:1 |

| Site | 站点 | 指相互之间具备IP连通性的一组IP系统,即用户设备所在区域 |

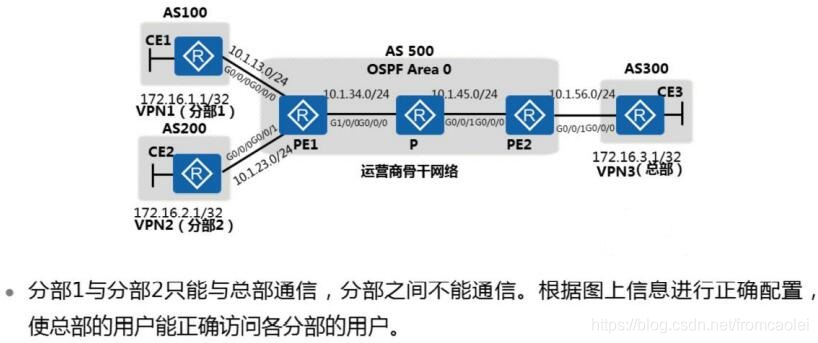

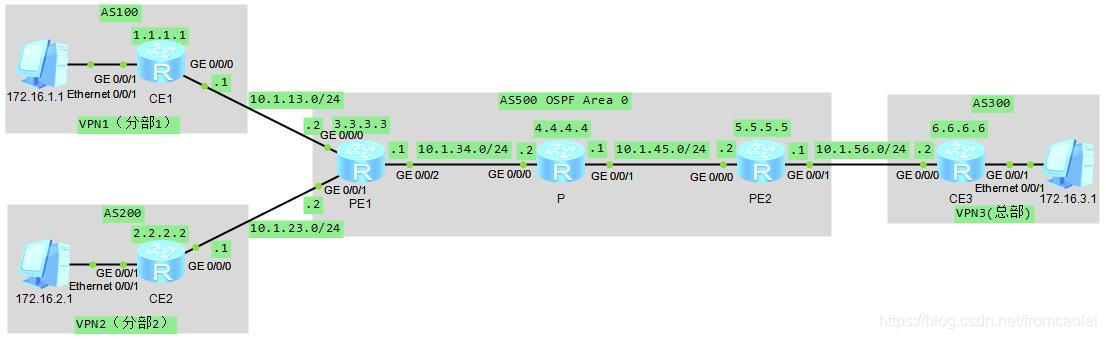

分部1使用OSPF路由协议,配置本端IP地址、路由协议OSPF将本分部内的路由信息发布出去,无需关心运营商端如何处理,可认为对端是直连总部:

[CE1]interface GigabitEthernet 0/0/0

[CE1-GigabitEthernet0/0/0]ip address 10.1.13.1 24

[CE1-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[CE1-GigabitEthernet0/0/1]ip address 172.16.1.254 24

[CE1-GigabitEthernet0/0/1]interface LoopBack 0

[CE1-LoopBack0]ip address 1.1.1.1 32

[CE1-LoopBack0]quit

[CE1]ospf 1 router-id 1.1.1.1

[CE1-ospf-1]area 0

[CE1-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0

[CE1-ospf-1-area-0.0.0.0]network 10.1.13.0 0.0.0.255

[CE1-ospf-1-area-0.0.0.0]network 172.16.1.0 0.0.0.255

分部2使用静态路由,配置本端IP地址:

[CE2]interface GigabitEthernet 0/0/0

[CE2-GigabitEthernet0/0/0]ip address 10.1.23.1 24

[CE2-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[CE2-GigabitEthernet0/0/1]ip address 172.16.2.254 24

[CE2-GigabitEthernet0/0/1]interface LoopBack 0

[CE2-LoopBack0]ip address 2.2.2.2 32

[CE2-LoopBack0]quit

[CE2]ip route-static 0.0.0.0 0 10.1.23.2

运营商端PE1,配置本端IP地址、运营商网络的公网路由协议OSPF、MLPS链路(外层标签),配置两个VPN实例,并将两个分部的内部路由封装进去(即VRF部分,无需关心企业内部路由如何处理),然后和运营商PE2建立一个BGP将私网路由转发过去(MP-BGP部分),最后实现分部和总部间不同的路由协议相互引入即可(在PE1的MP-BGP内VPN实例里将企业内部不同路由协议相互引入,不在全局路由里引入,全局是运营商自己的网,只需实现企业内部网的相互引入):

[PE1]interface GigabitEthernet 0/0/0

[PE1-GigabitEthernet0/0/0]ip address 10.1.13.2 24

[PE1-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[PE1-GigabitEthernet0/0/1]ip address 10.1.23.2 24

[PE1-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[PE1-GigabitEthernet0/0/2]ip address 10.1.34.1 24

[PE1-GigabitEthernet0/0/2]interface LoopBack 0

[PE1-LoopBack0]ip address 3.3.3.3 32

[PE1-LoopBack0]quit

[PE1]ospf 1 router-id 3.3.3.3

[PE1-ospf-1]area 0

[PE1-ospf-1-area-0.0.0.0]network 3.3.3.3 0.0.0.0

[PE1-ospf-1-area-0.0.0.0]network 10.1.34.0 0.0.0.255

[PE1-ospf-1-area-0.0.0.0]quit

[PE1-ospf-1]quit

[PE1]mpls lsr-id 3.3.3.3

[PE1]mpls

[PE1-mpls]mpls ldp

[PE1-mpls-ldp]quit

[PE1]interface GigabitEthernet 0/0/2

[PE1-GigabitEthernet0/0/2]mpls

[PE1-GigabitEthernet0/0/2]mpls ldp

[PE1-GigabitEthernet0/0/2]quit

[PE1]ip vpn-instance branch1

[PE1-vpn-instance-branch1]route-distinguisher 100:1

[PE1-vpn-instance-branch1-af-ipv4]vpn-target 100:1 export-extcommunity

[PE1-vpn-instance-branch1-af-ipv4]vpn-target 100:3 import-extcommunity

[PE1-vpn-instance-branch1-af-ipv4]quit

[PE1-vpn-instance-branch1]quit

[PE1]ip vpn-instance branch2

[PE1-vpn-instance-branch2]route-distinguisher 100:2

[PE1-vpn-instance-branch2-af-ipv4]vpn-target 100:2 export-extcommunity

[PE1-vpn-instance-branch2-af-ipv4]vpn-target 100:3 import-extcommunity

[PE1-vpn-instance-branch2-af-ipv4]quit

[PE1-vpn-instance-branch2]quit

[PE1]interface GigabitEthernet 0/0/0

[PE1-GigabitEthernet0/0/0]ip binding vpn-instance branch1

[PE1-GigabitEthernet0/0/0]ip address 10.1.13.2 24

[PE1-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[PE1-GigabitEthernet0/0/1]ip binding vpn-instance branch2

[PE1-GigabitEthernet0/0/1]ip address 10.1.23.2 24

[PE1-GigabitEthernet0/0/1]quit

[PE1]ospf 2 vpn-instance branch1

[PE1-ospf-2]area 0

[PE1-ospf-2-area-0.0.0.0]network 10.1.13.0 0.0.0.255

[PE1-ospf-2-area-0.0.0.0]quit

[PE1-ospf-2]quit

[PE1]ip route-static vpn-instance branch2 2.2.2.2 32 10.1.23.1

[PE1]ip route-static vpn-instance branch2 172.16.2.0 24 10.1.23.1

[PE1]display ip routing-table vpn-instance branch1

[PE1]display ip routing-table vpn-instance branch2

[PE1]bgp 500

[PE1-bgp]router-id 3.3.3.3

[PE1-bgp]peer 5.5.5.5 as-number 500

[PE1-bgp]peer 5.5.5.5 connect-interface LoopBack 0

[PE1-bgp]ipv4-family vpnv4

[PE1-bgp-af-vpnv4]peer 5.5.5.5 enable

[PE1-bgp-af-vpnv4]quit

---路由引入部分

[PE1-bgp]ipv4-family vpn-instance branch1

[PE1-bgp-branch1]import-route ospf 2

[PE1-bgp-branch1]quit

[PE1-bgp]ipv4-family vpn-instance branch2

[PE1-bgp-branch2]import-route static

[PE1-bgp-branch2]quit

[PE1-bgp]quit

[PE1]ospf 2

[PE1-ospf-2]import-route bgp

---静态默认路由无需引入(即分部2的默认路由0.0.0.0/0)

[PE1]display bgp vpnv4 all routing-table 1.1.1.1

运营商骨干路由器只需要配置运营商自己的OSPF、MPLS,保证PE间网络通畅,无需关心PE间的路由数据:

[P]interface GigabitEthernet 0/0/0

[P-GigabitEthernet0/0/0]ip address 10.1.34.2 24

[P-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[P-GigabitEthernet0/0/1]ip address 10.1.45.1 24

[P-GigabitEthernet0/0/1]interface LoopBack 0

[P-LoopBack0]ip address 4.4.4.4 32

[P-LoopBack0]quit

[P]ospf 1 router-id 4.4.4.4

[P-ospf-1]area 0

[P-ospf-1-area-0.0.0.0]network 4.4.4.4 0.0.0.0

[P-ospf-1-area-0.0.0.0]network 10.1.34.0 0.0.0.255

[P-ospf-1-area-0.0.0.0]network 10.1.45.0 0.0.0.255

[P-ospf-1-area-0.0.0.0]quit

[P-ospf-1]quit

[P]mpls lsr-id 4.4.4.4

[P]mpls

[P-mpls]mpls ldp

[P-mpls-ldp]quit

[P]interface GigabitEthernet 0/0/0

[P-GigabitEthernet0/0/0]mpls

[P-GigabitEthernet0/0/0]mpls ldp

[P-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[P-GigabitEthernet0/0/1]mpls

[P-GigabitEthernet0/0/1]mpls ldp

运营商端PE2,类似PE1,配置本端IP地址、运营商网络的公网路由协议OSPF、MLPS链路(外层标签),配置一个VPN实例,并将总部的内部路由封装进去(即VRF部分),然后和运营商PE1建立一个BGP将私网路由转发过去(MP-BGP部分),最后由于总部本身使用的BGP路由协议,不需要在MP-BGP内部的VPN实例里引入企业BGP,因为BGP相互之间是无需引入的:

[PE2]interface GigabitEthernet 0/0/0

[PE2-GigabitEthernet0/0/0]ip address 10.1.45.2 24

[PE2-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[PE2-GigabitEthernet0/0/1]ip address 10.1.56.1 24

[PE2-GigabitEthernet0/0/1]interface LoopBack 0

[PE2-LoopBack0]ip address 5.5.5.5 32

[PE2-LoopBack0]quit

[PE2]ospf 1 router-id 5.5.5.5

[PE2-ospf-1]area 0

[PE2-ospf-1-area-0.0.0.0]network 5.5.5.5 0.0.0.0

[PE2-ospf-1-area-0.0.0.0]network 10.1.45.0 0.0.0.255

[PE2-ospf-1-area-0.0.0.0]quit

[PE2-ospf-1]quit

[PE2]mpls lsr-id 5.5.5.5

[PE2]mpls

[PE2-mpls]mpls ldp

[PE2-mpls-ldp]quit

[PE2]interface GigabitEthernet 0/0/0

[PE2-GigabitEthernet0/0/0]mpls

[PE2-GigabitEthernet0/0/0]mpls ldp

[PE2-GigabitEthernet0/0/0]quit

[PE2]ip vpn-instance head

[PE2-vpn-instance-head]route-distinguisher 100:3

[PE2-vpn-instance-head-af-ipv4]vpn-target 100:3 export-extcommunity

[PE2-vpn-instance-head-af-ipv4]vpn-target 100:1 100:2 import-extcommunity

[PE2-vpn-instance-head-af-ipv4]quit

[PE2-vpn-instance-head]quit

[PE2]interface GigabitEthernet 0/0/1

[PE2-GigabitEthernet0/0/1]ip binding vpn-instance head

[PE2-GigabitEthernet0/0/1]ip address 10.1.56.1 24

[PE2-GigabitEthernet0/0/1]quit

[PE2]bgp 500

[PE2-bgp]router-id 5.5.5.5

[PE2-bgp]ipv4 vpn-instance head

[PE2-bgp-head]peer 10.1.56.2 as-number 300

[PE2-bgp-head]display ip routing-table vpn-instance head

[PE2-bgp-head]quit

[PE2-bgp]peer 3.3.3.3 as-number 500

[PE2-bgp]peer 3.3.3.3 connect-interface LoopBack 0

[PE2-bgp]ipv4 vpnv4

[PE2-bgp-af-vpnv4]peer 3.3.3.3 enable

[PE2-bgp-af-vpnv4]quit

---总部本身使用的是BGP路由协议,BGP相互之间是无需引入的(即MP-BGP和vpn-instance之间)

总部使用BGP路由协议,置本端IP地址、路由协议BGP将总部内的路由信息发布出去,无需关心运营商端如何处理,可认为对端是直连两个分部:

[CE3]interface GigabitEthernet 0/0/0

[CE3-GigabitEthernet0/0/0]ip address 10.1.56.2 24

[CE3-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1

[CE3-GigabitEthernet0/0/1]ip address 172.16.3.254 24

[CE3-GigabitEthernet0/0/1]interface LoopBack 0

[CE3-LoopBack0]ip address 6.6.6.6 32

[CE3-LoopBack0]quit

[CE3]bgp 300

[CE3-bgp]peer 10.1.56.1 as-number 500

[CE3-bgp]network 6.6.6.6 32

[CE3-bgp]network 172.16.3.0 24

[CE3-bgp]quit

#

sysname CE1

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 10.1.13.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 172.16.1.254 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 1.1.1.1 255.255.255.255

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 1.1.1.1 0.0.0.0

network 10.1.13.0 0.0.0.255

network 172.16.1.0 0.0.0.255

#

user-interface con 0

authentication-mode password

idle-timeout 0 0

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

#

sysname CE2

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 10.1.23.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 172.16.2.254 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 2.2.2.2 255.255.255.255

#

ip route-static 0.0.0.0 0.0.0.0 10.1.23.2

#

user-interface con 0

authentication-mode password

idle-timeout 0 0

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

#

sysname PE1

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

ip vpn-instance branch1

ipv4-family

route-distinguisher 100:1

vpn-target 100:1 export-extcommunity

vpn-target 100:3 import-extcommunity

#

ip vpn-instance branch2

ipv4-family

route-distinguisher 100:2

vpn-target 100:2 export-extcommunity

vpn-target 100:3 import-extcommunity

#

mpls lsr-id 3.3.3.3

mpls

#

mpls ldp

#

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip binding vpn-instance branch1

ip address 10.1.13.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip binding vpn-instance branch2

ip address 10.1.23.2 255.255.255.0

#

interface GigabitEthernet0/0/2

ip address 10.1.34.1 255.255.255.0

mpls

mpls ldp

#

interface NULL0

#

interface LoopBack0

ip address 3.3.3.3 255.255.255.255

#

bgp 500

router-id 3.3.3.3

peer 5.5.5.5 as-number 500

peer 5.5.5.5 connect-interface LoopBack0

#

ipv4-family unicast

undo synchronization

peer 5.5.5.5 enable

#

ipv4-family vpnv4

policy vpn-target

peer 5.5.5.5 enable

#

ipv4-family vpn-instance branch1

import-route ospf 2

#

ipv4-family vpn-instance branch2

import-route static

#

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 3.3.3.3 0.0.0.0

network 10.1.34.0 0.0.0.255

#

ospf 2 vpn-instance branch1

import-route bgp

area 0.0.0.0

network 10.1.13.0 0.0.0.255

#

ip route-static vpn-instance branch2 2.2.2.2 255.255.255.255 10.1.23.1

ip route-static vpn-instance branch2 172.16.2.0 255.255.255.0 10.1.23.1

#

user-interface con 0

authentication-mode password

idle-timeout 0 0

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

#

sysname P

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

mpls lsr-id 4.4.4.4

mpls

#

mpls ldp

#

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 10.1.34.2 255.255.255.0

mpls

mpls ldp

#

interface GigabitEthernet0/0/1

ip address 10.1.45.1 255.255.255.0

mpls

mpls ldp

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 4.4.4.4 255.255.255.255

#

ospf 1 router-id 4.4.4.4

area 0.0.0.0

network 4.4.4.4 0.0.0.0

network 10.1.34.0 0.0.0.255

network 10.1.45.0 0.0.0.255

#

user-interface con 0

authentication-mode password

idle-timeout 0 0

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

#

sysname PE2

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

ip vpn-instance head

ipv4-family

route-distinguisher 100:3

vpn-target 100:3 export-extcommunity

vpn-target 100:1 100:2 import-extcommunity

#

mpls lsr-id 5.5.5.5

mpls

#

mpls ldp

#

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 10.1.45.2 255.255.255.0

mpls

mpls ldp

#

interface GigabitEthernet0/0/1

ip binding vpn-instance head

ip address 10.1.56.1 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 5.5.5.5 255.255.255.255

#

bgp 500

router-id 5.5.5.5

peer 3.3.3.3 as-number 500

peer 3.3.3.3 connect-interface LoopBack0

#

ipv4-family unicast

undo synchronization

peer 3.3.3.3 enable

#

ipv4-family vpnv4

policy vpn-target

peer 3.3.3.3 enable

#

ipv4-family vpn-instance head

peer 10.1.56.2 as-number 300

#

ospf 1 router-id 5.5.5.5

area 0.0.0.0

network 5.5.5.5 0.0.0.0

network 10.1.45.0 0.0.0.255

#

user-interface con 0

authentication-mode password

idle-timeout 0 0

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

#

sysname CE3

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 10.1.56.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 172.16.3.254 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 6.6.6.6 255.255.255.255

#

bgp 300

peer 10.1.56.1 as-number 500

#

ipv4-family unicast

undo synchronization

network 6.6.6.6 255.255.255.255

network 172.16.3.0 255.255.255.0

peer 10.1.56.1 enable

#

user-interface con 0

authentication-mode password

idle-timeout 0 0

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

基于HCIA笔记-DHCP原理与配置的一些补充。

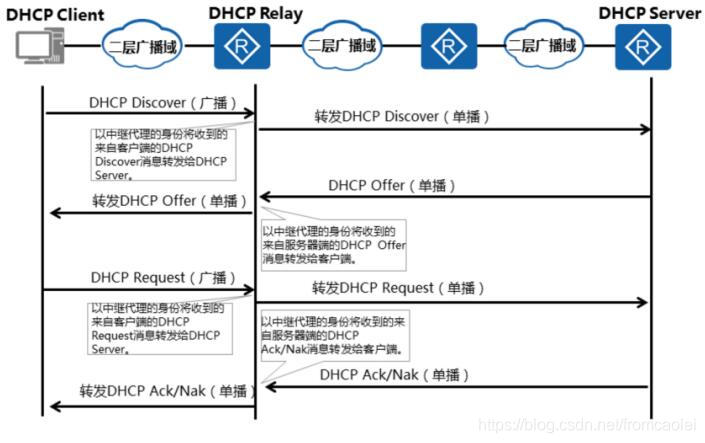

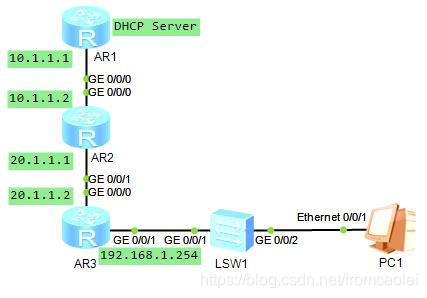

DHCP中继上需要配置中继功能命令和DHCP服务器地址(DHCP服务器的配置地址池需要和主机所在的路由器接口网络地址一致,且配置路由器接口地址为网关,所以DHCP服务器只能配置全局地址池):

DHCP服务器AR1:

[AR1]dhcp enable

[AR1]ip pool pool1

[AR1-ip-pool-pool1]network 192.168.1.0 mask 24

[AR1-ip-pool-pool1]gateway-list 192.168.1.254

[AR1-ip-pool-pool1]dns-list 192.168.1.1

[AR1-ip-pool-pool1]excluded-ip-address 192.168.1.1

[AR1-ip-pool-pool1]quit

[AR1]interface GigabitEthernet 0/0/0

[AR1-GigabitEthernet0/0/0]dhcp select global

连接交换机机二层端的AR3:

[AR3]dhcp enable

[AR3]dhcp server group dhcp1

[AR3-dhcp-server-group-dhcp1]dhcp-server 10.1.1.1

[AR3-dhcp-server-group-dhcp1]quit

[AR3]interface GigabitEthernet 0/0/1

[AR3-GigabitEthernet0/0/1]dhcp select relay

[AR3-GigabitEthernet0/0/1]dhcp relay server-select dhcp1

[LSW1]dhcp enable

[LSW1]dhcp snooping enable

[LSW1]interface GigabitEthernet 0/0/2

[LSW1-GigabitEthernet0/0/2]dhcp snooping enable

[LSW1]dhcp enable

[LSW1]dhcp snooping enable

[LSW1]interface GigabitEthernet 0/0/1

[LSW1-GigabitEthernet0/0/1]dhcp snooping enable

[LSW1-GigabitEthernet0/0/1]dhcp snooping trusted

[LSW1-GigabitEthernet0/0/1]display dhcp snooping user-bind all

DHCP Dynamic Bind-table:

Flags:O - outer vlan ,I - inner vlan ,P - map vlan

IP Address MAC Address VSI/VLAN(O/I/P) Interface Lease

--------------------------------------------------------------------------------

192.168.1.253 5489-9847-7d86 1 /-- /-- GE0/0/2 2021.05.28-00:14

--------------------------------------------------------------------------------

print count: 1 total count: 1

[LSW1]dhcp enable

[LSW1]dhcp snooping enable

[LSW1]interface GigabitEthernet 0/0/1

[LSW1-GigabitEthernet0/0/1]dhcp snooping enable

[LSW1-GigabitEthernet0/0/1]dhcp snooping trusted

[LSW1-GigabitEthernet0/0/1]quit

[LSW1]arp dhcp-snooping-detect enable

ip source check user-bind enable

在不影响报文正常处理流程的情况下,将镜像端口的报文复制一份到观察端口,用于监控和分析报文。

其他数据采集方法:分光器物理采集、外接Hub采集、NMS集中采集(非原始数据,SNMP汇总过的数据)

[Huawei]observe-port 1 interface GigabitEthernet 0/0/1

[Huawei]interface GigabitEthernet 0/0/2

[Huawei-GigabitEthernet0/0/2]port-mirroring to observe-port 1 ?

both Both(inbound and outbound)

inbound Inbound

outbound Outbound

[Huawei-GigabitEthernet0/0/2]port-mirroring to observe-port 1 both

[Huawei]acl 2000

[Huawei-acl-basic-2000]rule 5 permit source 192.168.1.10 0

[Huawei-acl-basic-2000]quit

[Huawei]traffic classifier c1 operator or

[Huawei-classifier-c1]if-match acl 2000

[Huawei-classifier-c1]quit

[Huawei]traffic behavior b1

[Huawei-behavior-b1]mirroring to observe-port 1

[Huawei-behavior-b1]quit

[Huawei]traffic policy p1

[Huawei-trafficpolicy-p1]classifier c1 behavior b1

[Huawei-trafficpolicy-p1]quit

[Huawei]interface GigabitEthernet 0/0/1

[Huawei-GigabitEthernet0/0/1]traffic-policy p1 ?

inbound Assign policy to the inbound of an interface

outbound Assign policy to the outbound of an interface

[Huawei-GigabitEthernet0/0/1]traffic-policy p1 inbound

注意:流镜像分为本地流镜像、远程流镜像两种,远程端口镜像报文通过三层IP网络传送到监控设备的命令是:observe-server destination-ip 10.1.0.1 source-ip 192.168.1.1;

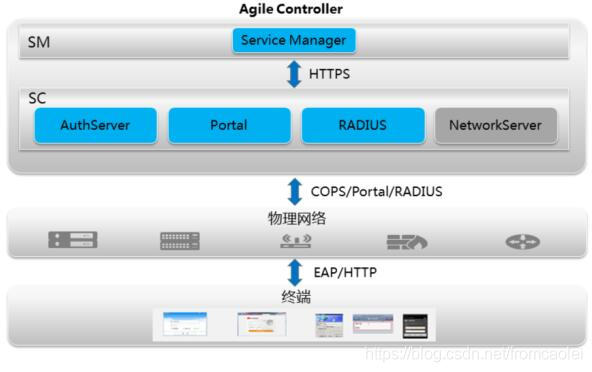

应对网络移动化趋势,对网络设备、客户端设备进行统一管理的软件。

| 功能组件 | 功能描述 |

|---|---|

| 接入控制组件 | 提供基于5W1H的策略管理,支持MAC/802.1X/Portal/SACG认证 |

| 访客管理组件 | 提供访客账号自助注册管理,支持Portal页面内容自定义和页面推送 |

| 业务随性组件 | 基于安全组的策略矩阵与VIP体验保障,让网络资源随人移动,保障策略一致,体验一致 |

| 业务编排组件 | 将原来物理设备的能力,抽象成虚拟服务概念,对用户屏蔽具体的物理形态和位置,针对具体的业务,引流至这些业务需要处理的服务结点 |

| 安全协防组件 | 收集安全日志与事件,通过大数据关联分析,识别高危资产和区域,评估全网安全态势,帮助用户全网防护和主动防御 |

| 终端安全组件 | 提供丰富的安全策略,提升终端安全等级,阻止不安全的终端及不满足企业安全策略的终端接入网络 |

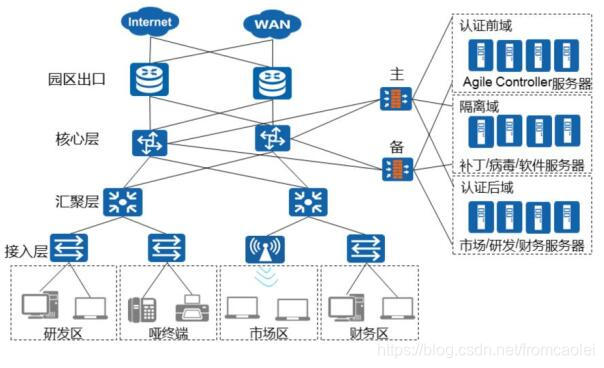

交换机侧配置思路:

核心交换机中的配置:定义RADIUS模板、定义业务控制器地址、计费服务器地址和相应端口;

[Quidway]radius-server template template1

[Quidway-radius-template1]radius-server authentication 172.16.4.253 1812

[Quidway-radius-template1]radius-server accounting 172.16.4.253 1813

[Quidway-radius-template1]radius-server shared-key cipher Admin@123

[Quidway-radius-template1]quit

[Quidway]display radius-server configuration template template1

配置域的认证方案auth(RADIUS)、配置域的计费方案acco(RADIUS)、配置default域应用RADIUS服务器模板template1、认证方案auth和计费方案acco;

[Quidway]aaa

[Quidway-aaa]authentication-scheme auth

[Quidway-aaa-authen-auth]authentication-mode radius

[Quidway-aaa-authen-auth]quit

[Quidway-aaa]display authentication-scheme

[Quidway-aaa]accounting-scheme acco

[Quidway-aaa-accounting-acco]accounting-mode radius

[Quidway-aaa-accounting-acco]quit

[Quidway-aaa]display accounting-scheme

[Quidway-aaa]domain default

[Quidway-aaa-domain-default]radius-server template1

[Quidway-aaa-domain-default]authentication-scheme auth

[Quidway-aaa-domain-default]accounting-scheme acco

[Quidway-aaa-domain-default]quit

[Quidway-aaa]quit

[Quidway]display domain name default

把RADIUS服务器配置成授权服务器(以便RADIUS服务器根据用户认证状态切换交换机接口VLAN);

[Quidway]radius-server authorization 172.16.4.253 shared-key cipher Admin@123

开启DHCP功能、开启802.1X认证功能、开启VLAN中的DHCP中继(只演示了一个VLAN);

[Quidway]dhcp enable

[Quidway]dot1x enable

[Quidway]dot1x authentication-method eap

[Quidway]vlan batch 10 20 30 40 50 60 70

[Quidway]interface Vlanif 10

[Quidway-Vlanif10]ip address 172.16.1.254 24

[Quidway-Vlanif10]dhcp select relay

[Quidway-Vlanif10]dhcp relay server-ip 172.16.5.253

[Quidway-Vlanif10]quit

把接口加入相应VLAN(10为某一工作区VLAN)、在连接主机的端口开启802.1X认证功能、启用基于端口的接入模式、配置认证前域VLAN、配置MAC旁路认证(只演示了一个端口);

[Quidway]interface GigabitEthernet 0/0/1

[Quidway-GigabitEthernet0/0/1]port hybrid pvid vlan 10

[Quidway-GigabitEthernet0/0/1]port hybrid untagged vlan 10

[Quidway-GigabitEthernet0/0/1]dot1x enable

[Quidway-GigabitEthernet0/0/1]dot1x port-control auto

[Quidway-GigabitEthernet0/0/1]dot1x port-method port

[Quidway-GigabitEthernet0/0/1]authentication guest-vlan 40

[Quidway-GigabitEthernet0/0/1]dot1x mac-bypass

接入、汇聚交换机中的配置:允许802.1X报文通过(group-mac不能设置为保留的组播MAC地址0180-C200-0000至0180-C200-002以及其他特殊MAC地址,其余均可)

[LAN Switch]l2protocol-tunnel user-defined-protocol dot1x_1 protocol-mac 0180-c200-0003 group-mac 0100-0000-0002

Info: Please make sure the input multicast MAC address doesn't conflict with other protocols.

[LAN Switch]interface GigabitEthernet 0/0/1

[LAN Switch-GigabitEthernet0/0/1]l2protocol-tunnel user-defined-protocol dot1x_1 enable

[LAN Switch-GigabitEthernet0/0/1]bpdu enable

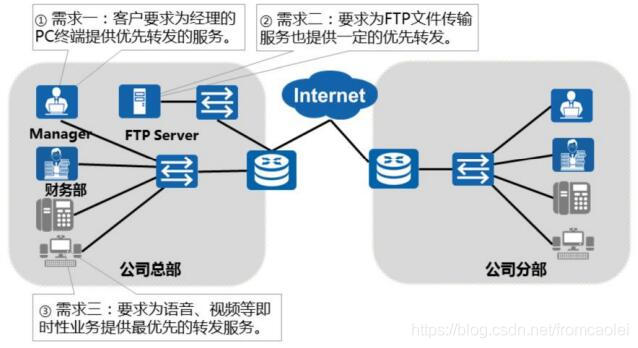

QoS(Quality of Service)在带宽有限的情况下对流量进行管理,并实现不同流量的不同优先服务。

| 流量类型 | 带宽 | 延迟 | 抖动 | 丢包率 |

|---|---|---|---|---|

| 语音 | 低 | 高 | 高 | 低 |

| 视频 | 高 | 高 | 高 | 低 |

| FTP | 中,高 | 低 | 低 | 高 |

| 电子邮件、HTTP网页 | 低 | 低 | 低 | 中,高 |

| 服务模型 | 优先 | 缺点 |

|---|---|---|

| 尽力而为服务模型 | 实现机制简单 | 对不同业务不能进行区分对待 |

| 综合服务模型 | 可提供端到端的QoS服务,并保证带宽、延迟 | 需要跟踪和记录每个数据流的状态,实现较复杂,扩展性较差,带宽利用率较低 |

| 区分服务模型 | 不需要跟踪每个数据流状态,资源占用少,扩展性较强,且能实现对不同业务流提供不同的服务质量 | 需要在端到端的每个节点都要手工部署,对人员能力要求较高 |

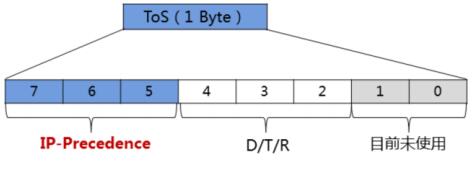

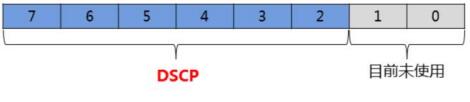

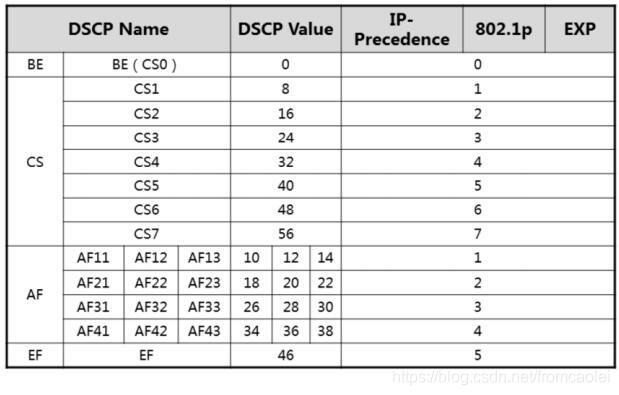

主要运用于QoS的差分服务模型DiffServ,对不同业务流量提供差分服务。

依据不同链路类型传输的不同类别报文的QoS字段来进行分类:

DSCP在二层头的缺省映射关系:

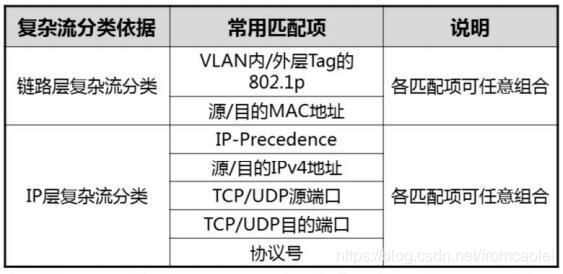

简单流分类对特殊需求具有一定局限性,使用复杂流分类根据五元组(源地址、目的地址、源端口、目的端口、协议号码)等报文信息对报文进行精细分类,缺省应用于网络的边缘位置。

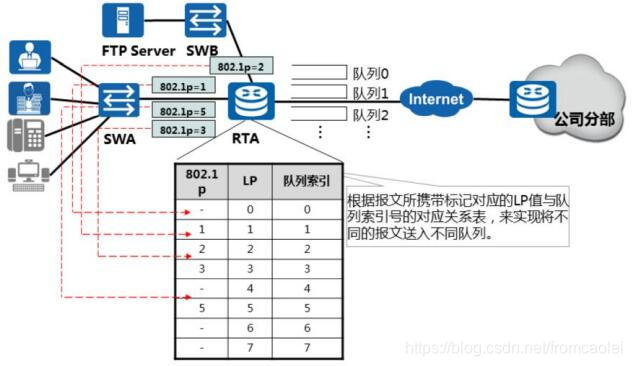

左侧两台交换机作为DS边界节点对报文进行分类和标记,下游设备路由器DS节点只需要对标记进行识别即可提供差分服务(也可按照自己的分类重新分类)。

先捕获经理设备MAC、捕获原有优先级为3、2的语音、视频数据(802.1p为VLAN标签中的PRI字段),将其优先级重新分配为1(经理)、5(语音)、2(视频),越大越优先,最后将定义的策略路由分配在接入端口上即可:

[Switch]traffic classifier manager

[Switch-classifier-manager]if-match source-mac 3333-3333-3333

[Switch-classifier-manager]traffic classifier voice

[Switch-classifier-voice]if-match 8021p 3

[Switch-classifier-voice]traffic classifier video

[Switch-classifier-video]if-match 8021p 2

[Switch-classifier-video]quit

[Switch]traffic behavior manager

[Switch-behavior-manager]remark 8021p 1

[Switch-behavior-manager]traffic behavior voice

[Switch-behavior-voice]remark 8021p 5

[Switch-behavior-voice]traffic behavior video

[Switch-behavior-video]remark 8021p 3

[Switch-behavior-video]quit

[Switch]traffic policy a1

[Switch-trafficpolicy-a1]classifier manager behavior manager

[Switch-trafficpolicy-a1]classifier voice behavior voice

[Switch-trafficpolicy-a1]classifier video behavior video

[Switch-trafficpolicy-a1]quit

[Switch]interface GigabitEthernet 0/0/1

[Switch-GigabitEthernet0/0/1]traffic-policy a1 inbound

[Switch-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[Switch-GigabitEthernet0/0/2]traffic-policy a1 inbound

[Switch-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3

[Switch-GigabitEthernet0/0/3]traffic-policy a1 inbound

在FTP端交换机上分配FTP数据优先级为2。

[FTP Switch]acl 3000

[FTP Switch-acl-adv-3000]rule permit tcp source-port eq 20

[FTP Switch-acl-adv-3000]quit

[FTP Switch]traffic classifier ftp

[FTP Switch-classifier-ftp]if-match acl 3000

[FTP Switch-classifier-ftp]quit

[FTP Switch]traffic behavior ftp

[FTP Switch-behavior-ftp]remark 8021p 2

[FTP Switch-behavior-ftp]quit

[FTP Switch]traffic policy a2

[FTP Switch-trafficpolicy-a2]classifier ftp behavior ftp

[FTP Switch-trafficpolicy-a2]quit

[FTP Switch]interface GigabitEthernet 0/0/1

[FTP Switch-GigabitEthernet0/0/1]traffic-policy a2 inbound

本例子中,实际上经理、FTP的优先级分配属于复杂流分类标记范畴,语音、视频的优先级分配属于简单流分类与标记范畴。

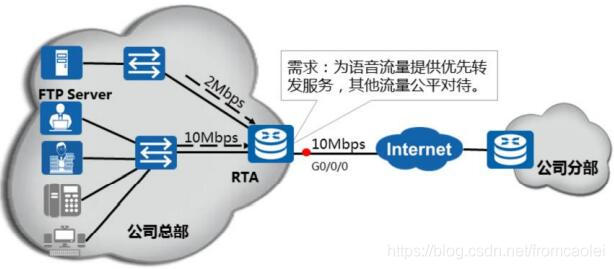

采用队列技术及不同的调度算法来发送队列中的报文流,对非关键的报文装满队列时需要配合使用拥塞避免技术。相当于对已经QoS分类过的数据进行分不同优先级队列转发和丢弃方式的具体实现方法。

| 类型 | 优点 | 缺点 |

|---|---|---|

| FIFO | 实现简单,处理速度快 | 不能差别对待优先级不同的报文 |

| PQ | 低延迟业务能得到保障 | 低优先级队列可能出现饿死现象 |

| WRR | 避免低优先级队列的饿死现象 | 不平等调度,低时延业务得不到保障 |

| WFQ | 按权重实现公平调度,自动分类,配置简单 | 低时延业务得不到保障,无法支持自定义类 |

| PQ+WFQ | 低时延业务能得到保障,按权重实现公平调度等 | 无法支持自定义类 |

| CBQ | 支持自定义类 | 消耗较多的系统资源 |

先定义队列配置名为qos-huawei,再调度队列5使用PQ算法,队列1到3使用WFQ算法,将配置应用到端口。

[RTA]qos queue-profile qos-huawei

[RTA-qos-queue-profile-qos-huawei]schedule pq 5 wfq 1 to 3

[RTA-qos-queue-profile-qos-huawei]interface GigabitEthernet 0/0/0

[RTA-GigabitEthernet0/0/0]qos queue-profile qos-huawei

[RTA-GigabitEthernet0/0/0]display qos queue-profile qos-huawei

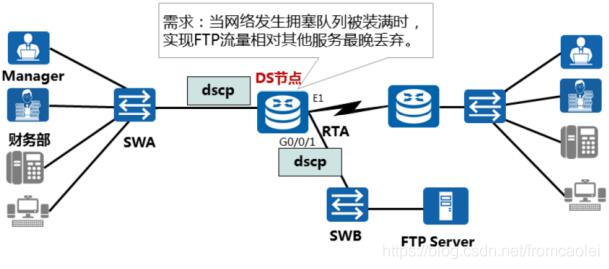

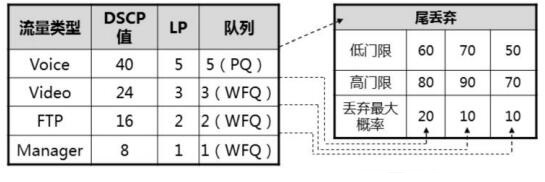

对PQ中的Voice业务不丢弃,对WFQ算法的队列进行随机早期丢弃,由于FTP对带宽要求高,对丢包率要求高,将FTP低门限定提高(低门限越高越重要),高门限也提高(即发生完全丢弃的情况减少),再将FTP丢包率降低为10。

定义三个丢弃配置,基于DSCP配置三个配置的低门限、高门限、丢弃百分比,在进入队列配置,将丢弃配置分配到具体队列上,再将队列配置应用到端口上(无出、入方向配置,因为队列永远是出方向排队,入方向逻辑上无需排队)。

[RTA]drop-profile manager

[RTA-drop-profile-manager]wred dscp

[RTA-drop-profile-manager]dscp 8 low-limit 50 high-limit 70 discard-percentage 10

[RTA-drop-profile-manager]drop-profile ftp

[RTA-drop-profile-ftp]wred dscp

[RTA-drop-profile-ftp]dscp 16 low-limit 70 high-limit 90 discard-percentage 10

[RTA-drop-profile-ftp]drop-profile video

[RTA-drop-profile-video]wred dscp

[RTA-drop-profile-video]dscp 24 low-limit 60 high-limit 80 discard-percentage 20

[RTA-drop-profile-video]quit

[RTA]qos queue-profile qos-huawei

[RTA-qos-queue-profile-qos-huawei]queue 1 drop-profile manager

[RTA-qos-queue-profile-qos-huawei]queue 2 drop-profile ftp

[RTA-qos-queue-profile-qos-huawei]queue 3 drop-profile video

[RTA-qos-queue-profile-qos-huawei]quit

[RTA]interface GigabitEthernet 0/0/1

[RTA-GigabitEthernet0/0/1]qos queue-profile qos-huawei

两种通过限制流量及资源使用的流控策略,使有限的网络资源更好的发挥作用。

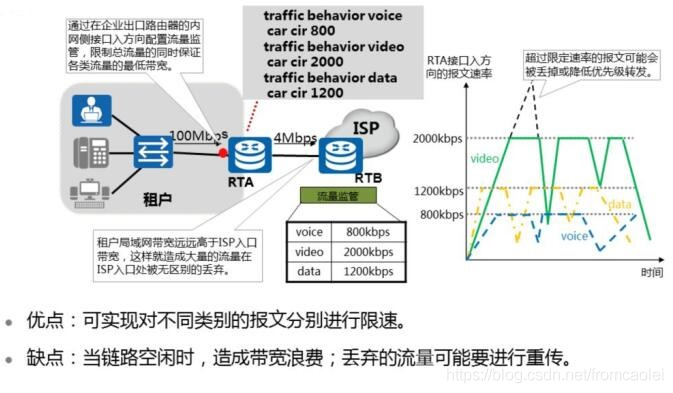

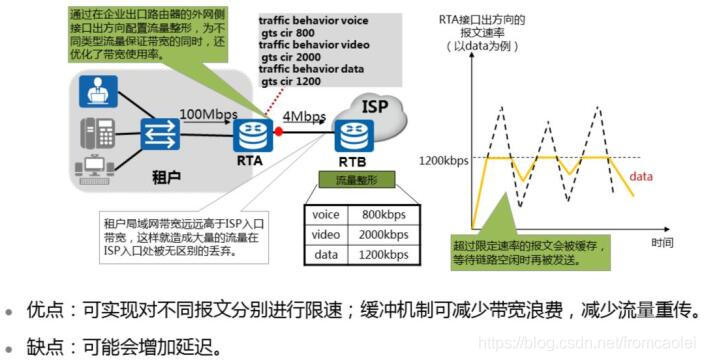

对语音流量限制为800kbps的带宽,视频流量限制为2000kbps的带宽,数据流量限制为1200kbps的带宽。

[RTA]traffic behavior voice

[RTA-behavior-voice]car cir 800

[RTA-behavior-voice]traffic behavior video

[RTA-behavior-video]car cir 2000

[RTA-behavior-video]traffic behavior data

[RTA-behavior-data]car cir 1200

[RTA]traffic behavior voice

[RTA-behavior-voice]gts cir 800

[RTA-behavior-voice]traffic behavior video

[RTA-behavior-video]gts cir 2000

[RTA-behavior-video]traffic behavior data

[RTA-behavior-data]gts cir 1200

| 限速类型 | 优点 | 缺点 |

|---|---|---|

| 流量监管 | 可实现对不同报文的限速及重标记 | 造成较高的丢包率,链路空闲时带宽得不到充分利用 |

| 流量整型 | 较少丢弃报文,充分利用带宽 | 引入额外的延迟和抖动,需要较多的设备缓冲资源 |

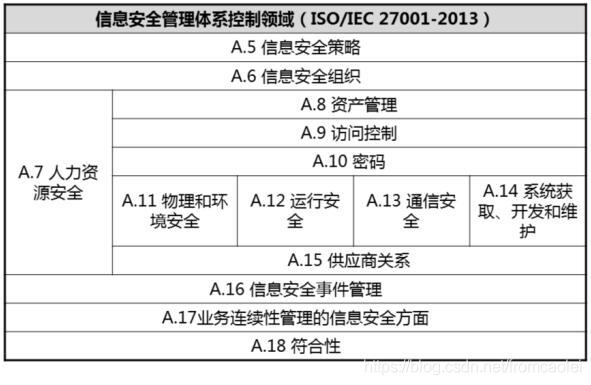

信息安全管理、网络攻击防范采取的基本原理和措施。

| 安全管理 | 应用对象 | 应用特点 |

|---|---|---|

| ISMS | 各种类型的组织,有体系建立需求 | 最通用的国际标准,完全以市场化需求为主,不具备强制性。以风险管理方法为基础,如果实施体系认证,必须完全满足27001标准要求 |

| 等级保护 | 国家基础网络和重要信息系统 | 作为我国的一项基础制度加以推行,有一定强制性。主要目标是有效地提高我国信息和信息系统安全建设的整体水平,重点保障基础信息网络和重要信息系统的安全 |

| NIST SP 800 | 联邦机构或非政府组织 | 与FIPS不同,是非强制性的。但联邦机构应采纳FIPS中要求使用的NIST SP以及OMB要求的特定NIST SP。以风险管理方法为基础,应用时有一定的灵活性 |

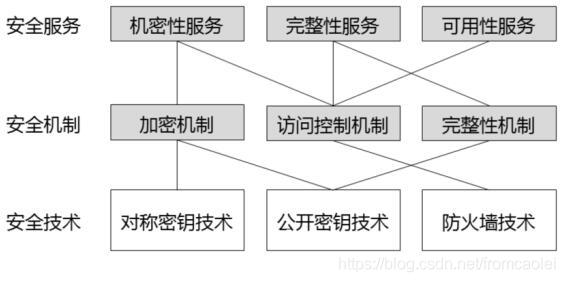

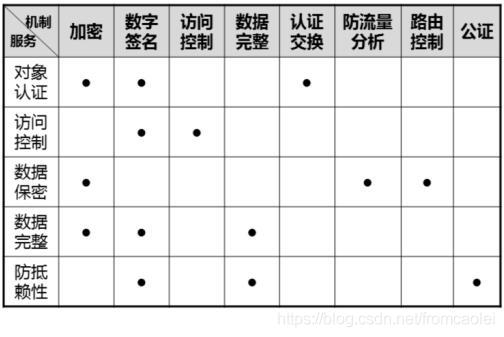

功能层和安全机制的关系:

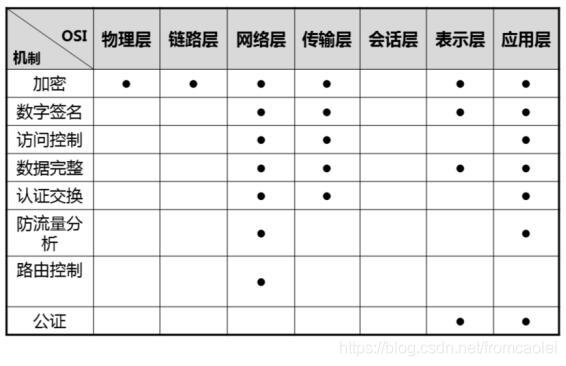

安全协议分层:

| 方面 | 防火墙 | 路由器 |

|---|---|---|

| 背景 | 产生于人们对安全性的需求 | 基于对网络数据包路由而产生的 |

| 目的 | 保证任何非允许的数据包不通 | 保持网络和数据的通 |

| 核心技术 | 基于状态包过滤的应用级信息流过滤 | 路由器核心的ACL列表是基于简单的包过滤 |

| 安全策略 | 默认配置即可防止一切攻击 | 默认配置对安全性的考虑不够周全 |

| 对性能的影响 | 采用的是状态包过滤,规则条数,NAT的规则数对性能的影响较小 | 进行包过滤会对路由器的CPU和内存产生很大的影响 |

| 防攻击能力 | 具有应用层的防范功能 | 普通路由器不具有应用层的防范功能 |

UTM:如集成了检测与处理入侵防御、反病毒、URL过滤等功能,这些功能是串行化的独立引擎,处理完一个策略才处理下一个策略,处理能力较差;

NGFW:入侵防御、反病毒、URL过滤等功能是并行处理,内容安全一体化检测,只对流量的内容进行一次检测和处理;

| 安全区域 | 安全级别 | 说明 |

|---|---|---|

| Local | 100 | 防火墙本身,包括设备的各接口本身 |

| Trust | 85 | 通常用于定义内网终端用户所在区域 |

| DMZ | 50 | 通常用于定义内网服务器所在区域 |

| Untrust | 5 | 通常用于定义Internet等不安全网络 |

防火墙接口工作模式有透明模式、路由模式。物理接口不管加不加入其他区域,都属于Local区域;

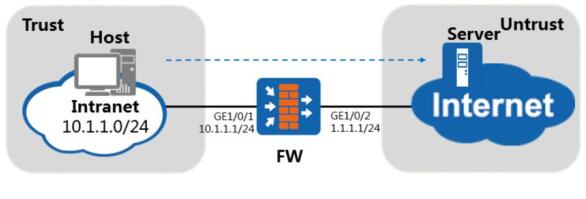

安全区域配置案例

先定义接口IP,再将默认安全区域与对应接口进行绑定,由于默认情况下缺省包过滤是拒绝通过,此时Host和Server间还不能通信,需要配置安全策略使其互通。

[USG6000V1]interface GigabitEthernet 1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip address 10.1.1.1 24

[USG6000V1-GigabitEthernet1/0/0]interface GigabitEthernet 1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip address 1.1.1.1 24

[USG6000V1-GigabitEthernet1/0/1]quit

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface GigabitEthernet 1/0/0

[USG6000V1-zone-trust]firewall zone untrust

[USG6000V1-zone-untrust]add interface GigabitEthernet 1/0/1

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name policy_sec_1

[USG6000V1-policy-security-rule-policy_sec_1]source-zone trust

[USG6000V1-policy-security-rule-policy_sec_1]destination-zone untrust

[USG6000V1-policy-security-rule-policy_sec_1]source-address 10.1.1.0 24

[USG6000V1-policy-security-rule-policy_sec_1]action permit

配置防火墙对DMZ区域(50)与Untrust区域(5)中的FTP服务检查:

[USG6000V1]firewall interzone dmz untrust

[USG6000V1-interzone-dmz-untrust]detect ftp

[USG6000V1-interzone-dmz-untrust]detect ?

activex-blocking Indicate Activex blocking

dns Indicate Domain Name Service

ftp Indicate File Transfer Protocol

h323 Indicate H.323 Protocol

icq Indicate ICQ Protocol

ils Indicate Internet Locator Service Protocol

ipv6 Indicate IPv6 protocol

java-blocking Indicate Java blocking

mgcp Indicate Media Gateway Control Protocol

mms Indicate Microsoft Media Service Protocol

msn Indicate MSN Protocol

netbios Indicate NetBIOS Over TCP/IP Protocol

pptp Indicate Point-to-Point Tunnel Protocol

qq Indicate QQ Protocol

rsh Indicate Remote Shell Protocol

rtsp Indicate Real Time Streaming Protocol

sccp Indicate Cisco Skinny Client Control Protocol

sip Indicate Session Initiation Protocol

sqlnet Indicate SQL*NET Protocol

user-defined Indicate user-defined

[USG6000V1-interzone-dmz-untrust]detect ftp

[USG6000V1-interzone-dmz-untrust]display firewall server-map

[USG6000V1-interzone-dmz-untrust]display firewall session table

| 源NAT转换方式 | 含义 | 场景 |

|---|---|---|

| NAT No-PAT | 只转换报文的IP地址,不转换端口 | 需要上网的私网用户数量少,公网IP地址数量与同时上网的最大私网用户数基本相同 |

| NAPT | 同时转换报文的IP地址和端口 | 公网IP地址数量少,需要上网的私网用户数量大 |

NAPT配置如下,先定义接口IP,再将默认安全区域与对应接口进行绑定,配置安全策略使两个区域互通,配置NAT公网地址池,配置NAT策略,最后配置静态路由,需要配置两个公网地址的静态路由为黑洞路由,其中,还有G1/0/1口使用了1.1.1.1这个并不存在的地址,需要IPS服务商的网络管理员在PE上配置1.1.1.10-1.1.1.11的下一跳为1.1.1.1;

[USG6000V1]interface GigabitEthernet 1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip address 10.1.1.1 24

[USG6000V1-GigabitEthernet1/0/1]interface GigabitEthernet 1/0/2

[USG6000V1-GigabitEthernet1/0/2]ip address 1.1.1.1 24

[USG6000V1-GigabitEthernet1/0/2]quit

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add interface GigabitEthernet 1/0/1

[USG6000V1-zone-trust]firewall zone untrust

[USG6000V1-zone-untrust]add interface GigabitEthernet 1/0/2

[USG6000V1-zone-untrust]quit

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name policy_sec_1

[USG6000V1-policy-security-rule-policy_sec_1]source-zone trust

[USG6000V1-policy-security-rule-policy_sec_1]destination-zone untrust

[USG6000V1-policy-security-rule-policy_sec_1]source-address 10.1.1.0 24