目录

爆破

web21

web22

web23

web24

web25

web26

web27

web28

爆破

web21

解题思路:

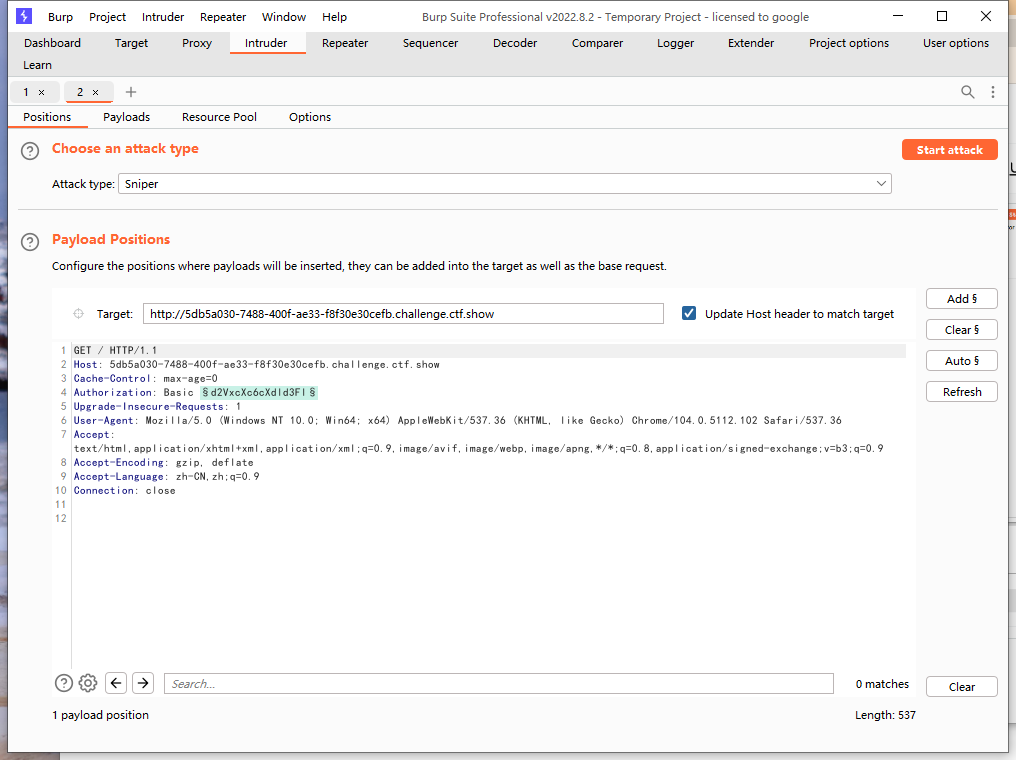

考察burp的intruder模块,访问发现是前端验证,随便输入账号密码抓包发现是Basic认证

Basic认证采用的是Base64加密方式,解码后是用户名:密码的格式

将请求包发送到intruder进行爆破

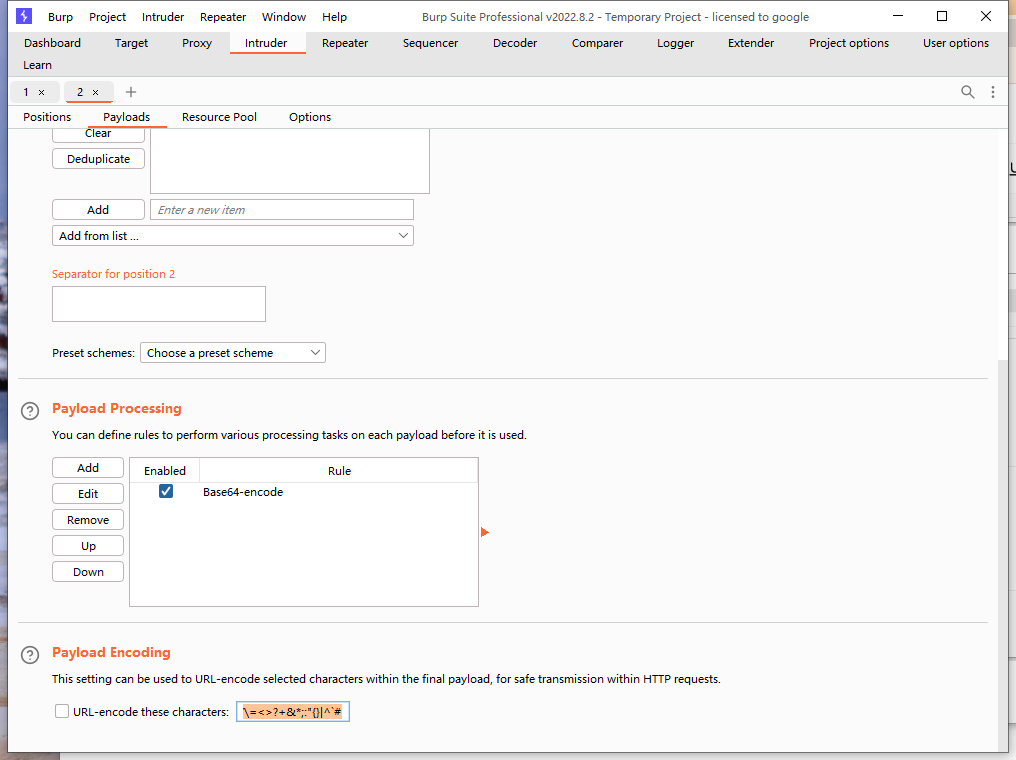

修改Payload Sets中的Payload type为Custom iterator 然后再修改Payload Options 中的postion为3。第一个为用户名,第二个为:第三个为密码,还要用户名:密码进行base64编码并且关掉url编码后开始爆破。

查看响应拿到flag

web22

解题思路:

用子域名爆破工具爆破ctf.show的子域名,但是由于子域名=>flag.ctf.show已经过期了这里就省略了主要还是工具的运用

关于子域名爆破涉及到了一个工具oneforall

web23

解题思路:

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-03 11:43:51

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-03 11:56:11

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

error_reporting(0);

include('flag.php');

if(isset($_GET['token'])){

$token = md5($_GET['token']);

if(substr($token, 1,1)===substr($token, 14,1) && substr($token, 14,1) ===substr($token, 17,1)){

if((intval(substr($token, 1,1))+intval(substr($token, 14,1))+substr($token, 17,1))/substr($token, 1,1)===intval(substr($token, 31,1))){

echo $flag;

}

}

}else{

highlight_file(__FILE__);

}

?>

这里用到substr()函数和intval()函数

substr()可以从字符串的指定位置截取一定长度的字符,这段被截取的字符可称为“子串”或者“子字符串”

用法如下

substr(string,start,length)

intval()是整型转换函数,用来获取变量的整数值。

int intval ( mixed $var [, int $base = 10 ] )

根据代码编写脚本

<?php

for($i=0;$i<10000;$i++)

{

$token=md5($i);

if(substr($token, 1,1)===substr($token, 14,1) && substr($token, 14,1) ===substr($token, 17,1)){

if((intval(substr($token, 1,1))+intval(substr($token, 14,1))+substr($token, 17,1))/substr($token, 1,1)===intval(substr($token, 31,1))){

echo $i;

}

}

}

?>

访问页面得出token为422和1202访问即可得到flag

web24

解题思路:

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-03 13:26:39

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-03 13:53:31

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

error_reporting(0);

include("flag.php");

if(isset($_GET['r'])){

$r = $_GET['r'];

mt_srand(372619038);

if(intval($r)===intval(mt_rand())){

echo $flag;

}

}else{

highlight_file(__FILE__);

echo system('cat /proc/version');

}

?>

查看源代码意思是要输入的值和随机出来的值要一样才能输出flag额额额。。。

代码里面有一个mt_srand()函数他是一个播种随机数生成器,不是很理解什么个意思代码里echo一下,发现随机数是一个固定的值,那就是一个伪随机数

<?php

mt_srand(372619038);

echo(mt_rand());

?>

//输出结果为:1155388967

访问拿到flag

web25

解题思路:

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-03 13:56:57

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-03 15:47:33

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

error_reporting(0);

include("flag.php");

if(isset($_GET['r'])){

$r = $_GET['r'];

//设置随机数种子,取flag的md5值的前8位作为随机数种子

mt_srand(hexdec(substr(md5($flag), 0,8)));

//变量rand的值是get到的r的值减去生成的随机数

$rand = intval($r)-intval(mt_rand());

//这里rand的值为0才行

if((!$rand)){

//cookie的值要等于两次生成的随机数的值才输出flag

if($_COOKIE['token']==(mt_rand()+mt_rand())){

echo $flag;

}

}else{

echo $rand;

}

}else{

highlight_file(__FILE__);

echo system('cat /proc/version');

}

hexdec() 函数把十六进制数转换为十进制数

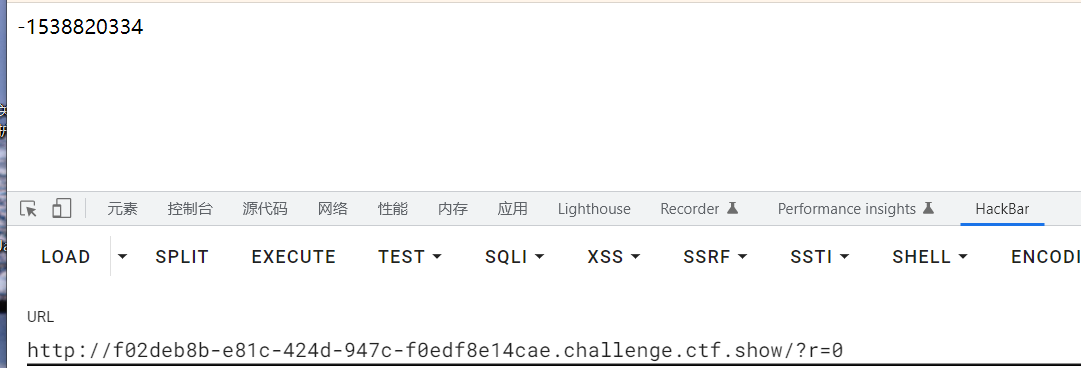

第一步:

令r=0,可以得到生成随机数的负值

$rand = intval($r)-intval(mt_rand());

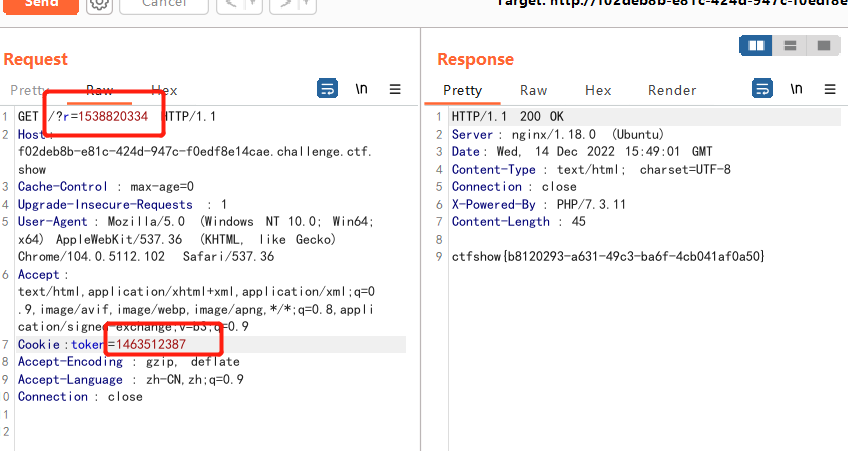

mt_rand() 函数 =》1538820334

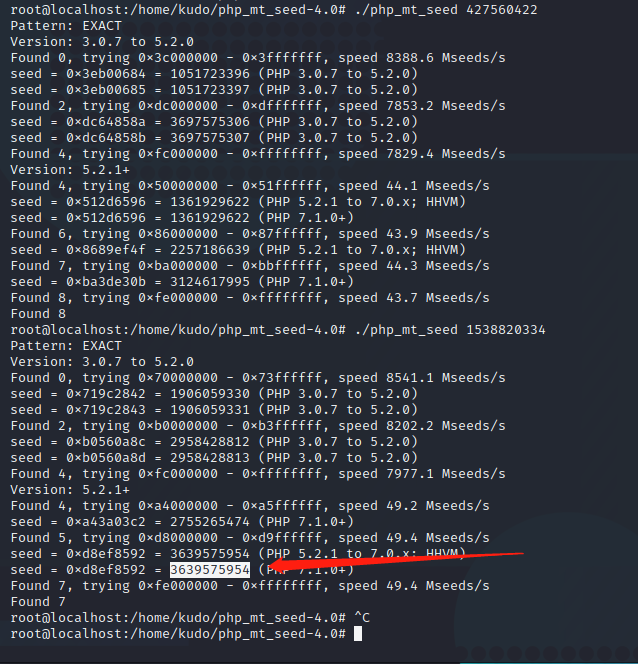

2.mt_srand()是伪随机,通过分发种子,如果有种子的话,生成随机数的值也是固定的,生成的值也和php的版本有关

可以使用脚本工具php_mt_seed,来倒推可以生成这个随机数的各个版本php的种子

利用chrome的wappalyzer插件,知道这道题环境的php版本是7.3.11

运行脚本

<?php

mt_srand(3639575954);

echo mt_rand().'<br>';

$token=mt_rand()+mt_rand();

echo $token;

//1538820334

//1463512387

?>

写入cookie和r得到flag

web26

解题思路:

方法一:

看到这个页面我以为东西是填好的误打误撞直接点了安装发现数据库连接成功然后用bp抓包发现了flag

方法二:

查看网页源代码根据js的提示构造post包

<script>

function check(){

$.ajax({

url:'checkdb.php',

type: 'POST',

dataType:'json',

data:{

'a':$('#a').val(),

'p':$('#p').val(),

'd':$('#d').val(),

'u':$('#u').val(),

'pass':$('#pass').val()

},

success:function(data){

alert(data['msg']);

},

error:function(data){

alert(data['msg']);

}

});

}

</script>

web27

解题思路:

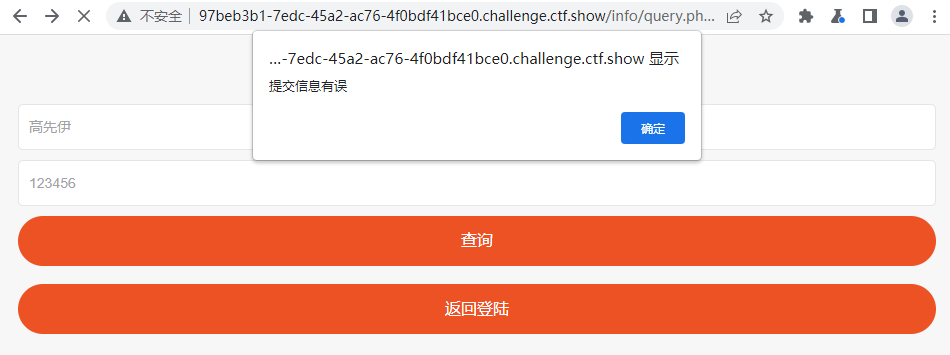

打开是一个CMS,发现可以下载录取名单

看到这个就可以想到是爆破出生年月,先抓个包,可以发现姓名是经过url编码的

在bp里面爆破生日

最后得出结果拿到flag

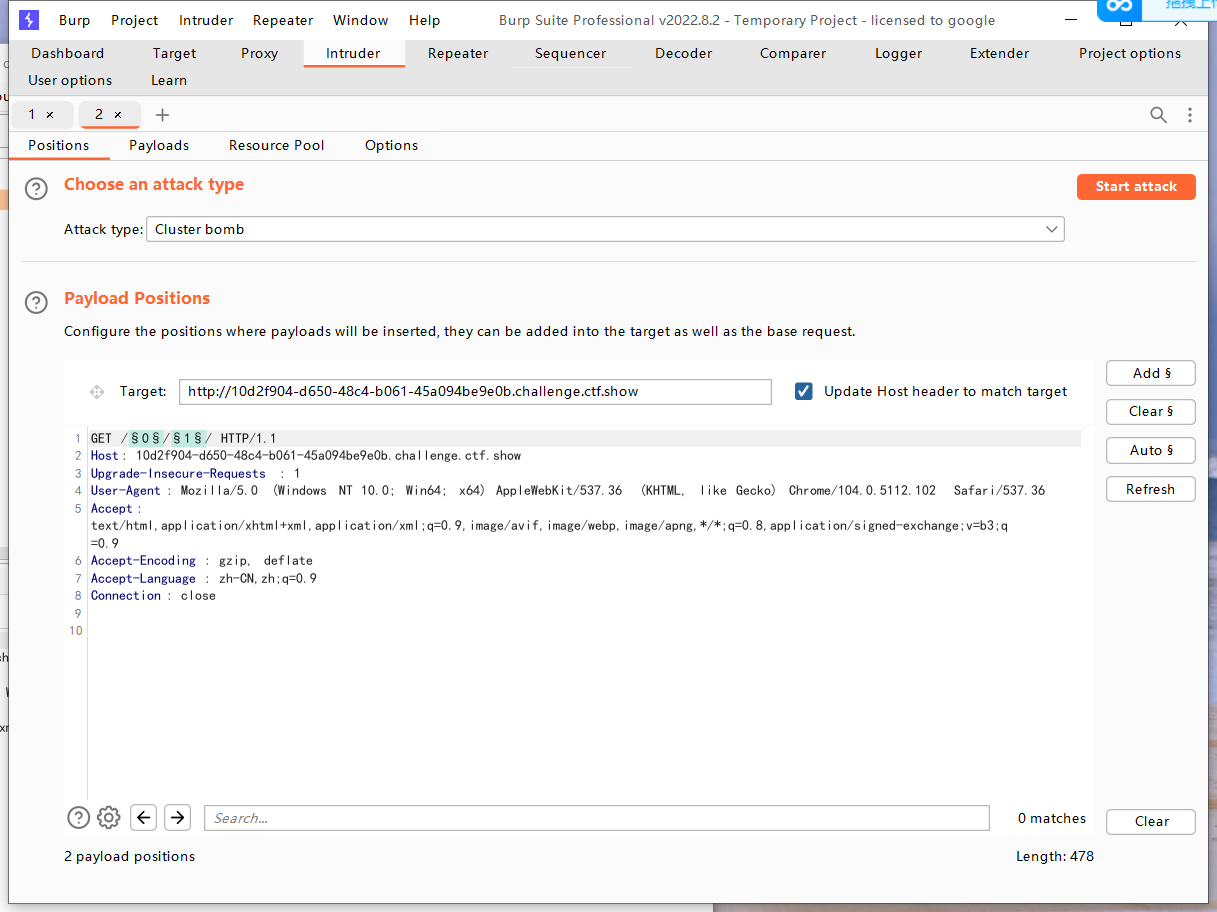

web28

解题思路:

通过暴力破解目录/0-100/0-100/看返回数据包

爆破的时候去掉2.txt 仅仅爆破目录即可

修改payload sets

访问后拿到flag

疑问:

在设置好爆破的值后报错,后来查了一下是bp自带的bug,在使用的时候先点击hex再点击decimal就可以恢复正常使用不会报错了