01

Attention!中毒终端已超2000个

近日,一则大型企业的勒索病毒事件在网络上传播,引起了广泛关注。

某互联网企业财务管理软件***T+,被爆出存在任意文件上传+远程代码执行的未授权访问漏洞。

未授权访问漏洞,在企业内部一直以来都是非常常见的问题。未授权访问可以理解为,需要安全配置或权限认证的地址、授权页面存在缺陷,导致其他用户可以直接访问,从而引发重要权限可被操作、重要API可被调用、存在缺陷的系统被攻击等等。

该漏洞被“魔笛”黑客组织利用,进行勒索病毒攻击,据说中毒终端已超过2000个,受害者反映,中毒后被要求支付0.2个比特币(约27439元人民币)才能解锁。

随后,该财务软件官方发布公告称,公司确有少量客户反馈受到勒索病毒攻击,并强调说,受勒索的皆为客户自有部署模式,公有云客户未受到影响。

02

What?Web应用勒索病毒!

***T+是一款基于互联网的企业管理软件,现在很多公司用CRM\OA\ERP等系统来提高企业效率,这类系统的优势是部署轻量,混合办公模式下使用方便,但是方便的另一面是Web应用可能存在安全隐患,比如这次爆雷的财务系统软件就是中了Web应用勒索病毒。

Web应用勒索病毒通常分为两种,一非定向勒索,二定向勒索。

非定向勒索是一种发散式、大规模传播的勒索病毒,通过加密中毒的数据对企业进行勒索,攻击者对攻击收益没有精准预估,也没有精心挑选攻击对象,大面积投放,中毒面广。

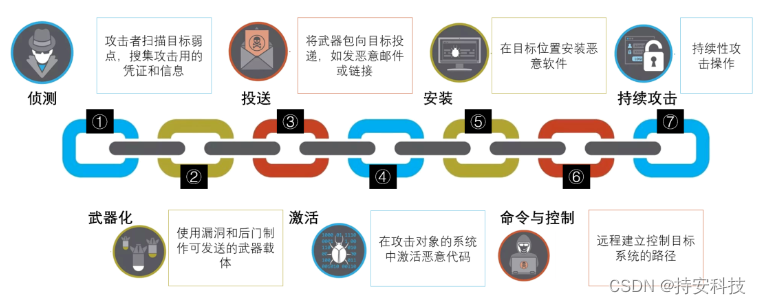

定向勒索更接近APT攻击能力,通常有非常明确的攻击目标,核算过攻击成功之后的收益数额才开始行动,通常需要消耗较大的攻击资源。

部分有组织的攻击者,会在攻击成功后,继续潜伏企业内部,将备份文件同时加密,使甲方数据中心彻底瘫痪后,才进行勒索。

更有“不讲武德”的攻击者,即使收到了赎金,也不解除密码锁定,给甲方业务系统、业务资源产生难以弥补的伤害。

勒索病毒一般会采用比特币之类的去中心化的账户结算,很难追溯。

安装了杀毒软件行不行?也不行,因为传统杀毒产品是基于特征对比,很难第一时间发现Web应用勒索病毒,所以一旦被入侵,阻断行为是十分滞后和低效的。

03

Why?上了那么多安全产品

为啥就是防不住?

先说外因,攻击者在非法暴利的驱使下,攻击技术进化很快;再说内因,企业的网络安全建设体系本身就存在各种“死角”。

- 死角1:业务上云+混合办公,企业不得不将一些关键业务在互联网端开放。此时,如果业务系统、或使用的供应链系统存在漏洞,则可能直接被攻击者利用。

- 死角2:传统安全产品是以特征检测为方式进行对抗,会陷入永远有发现不完的漏洞和攻击手段的泥潭当中。

比如实际操作中,企业安全工作可能已经做到了以下动作:采购了IAM产品,对企业信息化系统进行统一身份管理;定期展开员工安全培训,防止出现弱口令或被钓鱼;发现漏洞尽快响应并做修补;暴露面排查等等。

以上这些安全产品和措施,对防御攻击有一定效果,但还是存在诸多被攻破的风险,比如:

- 企业业务系统需要向外部第三方人员开放访问,暴露面难以收敛;

- IAM产品不能防护应用漏洞;

- 攻击者永远有未知的手法能绕过waf的规则;

- 基于特征的安全产品运营需要投入大量人力时间;

……

要做到真正挡得住,守得牢的安全架构,还需要在现有的网络安全架构上,打一个“加强针”,真正站在实战攻防的角度,建立企业办公安全基础网络。

04

How?Web应用勒索病毒克星!

在面对实战防御场景时,甲方无需做任何操作,持安零信任办公安全解决方案,应可以主动防御Web应用攻击与威胁事件的发生。

图:持安零信任应用网关

第一、默认不可信,而非假定部分人员可信

持安零信任默认威胁存在于企业的任何地点任何环节,要在企业内部的系统、人员、设备已经被攻破的情况下,仍然可以保障企业业务的安全、稳定运行。同时,对员工的每一次请求都要做可信验证,进行安全审计与日志记录,监控企业敏感数据,跟踪访问行为。

第二、先验证、再访问,而非先访问再验证。

根据“先验证、再访问”原则,持安零信任网关会代理转发所有的访问、连接请求。假如员工身处内网且被攻击者钓鱼,受到网关保护的应用被扫描时,只会给攻击者返回网关的信息。对攻击者来说,就像架起了一堵高墙,即便知道内网资产的真实域名,也无法越过这堵墙进行访问和攻击。

第三、基于应用防护,而非网络防护

传统网络层防护,只能针对网段信息进行粗略的防护,而持安零信任可将零信任能力深入至企业应用、资源、数据,无论威胁发生在业务系统的任何位置,零信任都可以及时感知及告警,可以有效的防止非授权访问对应用系统所造成的漏洞利用破坏。

第四、基于身份的动态持续校验,而非单次校验

持安零信任可与企业原有的信息化系统融合,建立一个基于身份的零信任安全网络,实行动态的细粒度访问控制。访问者每发起一个访问请求,都需要通过零信任的可信验证,每一次访问请求都要综合用户的身份、行为、状态进行安全评估和认证。

第五、基于信任链验证,而非特征对抗

持安零信任网关保护应用,并不像传统的WAF一样基于漏洞特征进行防护,因为这种方式经常存在多种被绕过的可能性。持安根据零信任思想建立用户——设备——网络——应用——资源的信任链,网关接收到访问数据包时,第一步就会将不可信的数据包拦截,不存在绕过的可能性。即便后端业务存在漏洞,或遭受到0day攻击,攻击者也无法将数据包发送到后台。

基于此,即使攻击者利用各种手段,窃取了一个账号,当他试图在业务系统内操作时,也会因为所处ip地址、访问时间、敏感数据访问行为等,与原用户的使用方式、习惯、权限不同,而被告警上传,使其寸步难行。

05

持安科技

持安零信任平台以零信任最佳实践方式落地,深入至应用层,面对web勒索病毒类攻击,具有天然的主动防御优势。目前客户主要集中在互联网、金融、能源、科技、高端制造、新零售领域,已为数十万人办公安全以及数千个业务系统提供持续稳定的保护。