交换机部分

两层和三层交换机清除所有配置的命令

#Set default 清除配置

#Write 保存

#Reload 重启

交换机打开网站管理 http

两层 (config)#ip http server

(config)#Web-user xxx password 0-7 xxx

三层 (config)#ip http server 打开http服务

(config)#username xxx privilege 0-7 xxx 新建用户

(config)#authentication line web login local 验证

交换机打开telnet ssh

两层 (config)#telnet-server enable 打开telnet服务

(config)#telnet-user xxx password 0-7 xxx 设置帐号密码

(config)#ssh-ser-server enable 打开ssh服务

(config)#Ssh-user xxx password 0-7 xxx 设置帐号和密码

三层 (config)#telnet-server enable

(config)#username xxx privilege 0-7 xxx

(config)#authentication line vty login local

开启enable密码

两层 (config)#enable password xxx 直接开启enable密码

端口汇聚

两层 (config)#port-group 1-32 创建汇聚端口的名字

(Config-If-Port-Range)#port-group 1-32 mode acctive/on/passiv在端口里面选择主被动

(config-if-port-channel1)#interface port-channel 1 进入组合端口1

(config-if-port-channel1)#switchport mode trunk 设置为trunk

负载分担

两层(config)#port-group 1-32 load-balance dst-ip/mac/src-ip/ 选择方式

三层(config)#load-balance dst-src-ip 分开配置

端口限速

两层(Config-If-Ethernet1/22)#bandwith control (xxx)K

端口镜像

两层config)#monitor session 1-4 destination/source interface ethernet x/x选择被镜像的端口和接受的端口

Vlan之间的访问控制

私有vlan之间的区别

Primary vlan 能被人访问也能访问别人,前提是必须绑定需要访问或者被访问的vlan

Isolate vlan 互相之间不能访问,能访问别人,也能被访问

Community vlan 能访问,能互相访问 但是不能被访问

(config)#vlan x

(config-vlanx)#private-vlan primary/isolate/connunity 绑定私有vlan

(config-vlanx)#private-vlan association (VLAN) 只有primary需要团体也就是association

Mstp的设置

另外一个交换机在设置mstp时 优先级相反,汇集层交换机需要生成树,但是不需要绑定优先级

(config)#spanning-tree 打开生成树

(config)#spanning-tree mst configurtaion 进入mstp生成树配置

(config-mstp-region)#name xxxx 命名

(config-mstp-region)#instance 0 vlan xx;xx 绑定vlan

(config-mstp-region)#instance 1 vlan xx;xx

(config-mstp-region)#exit

(config)#spanning-tree mst 0 priority 4096 设置这个vlan在交换机的主根

(config)#spanning-tree mst 1 priority 8192 设置这组vlan在交换机的备份根

Vrrp协议的设置

这就是两条路,一条断了走另外一条,所以一条要设置成一个vlan的优先路,当优先的断了,还有一条可以走,下面是优先的设置,优先级改动priority

(config)#vlan 10 创建vlan

(config-vlan10)#switchport interface ethernet 1/1 加入端口

(config-if-vlan10)#ip address 192.168.10.2 255.255.255.0 设置ip

(config-if-vlan10)#exit

(config)#vlan 20

(config-vlan20)#interface vlan 20

Config(-if-vlan20)#ip address 192.168.20.2 255.255.255.0

(config)#router vrrp 10 进入虚拟标识

(config-router)#virtual-ip 192.168.10.254 设置虚拟ip

(config-router)#interface vlan 10 进入vlan10

(config-router)#priority 120 设置优先级

(config-router)#enable 开启

(config)#router vrrp 20

(config-router)#virtual-ip 192.168.20.254

(config-router)#interface vlan 20

(config-router)#priority 120

(config-router)#enable

Dhcp服务器

switch(config)#vlan 10

switch(config-Vlan10)#ip address 10.1.1.1 255.255.255.0 vlan的地址

switch(config-Vlan10)#exit

switch(config)#vlan 20

switch(config-Vlan20)#ip address 192.168.20.1 255.255.255.0 vlan的地址

switch(config-Vlan20)#exit

switch(config)#service dhcp 开启dhcp

switch(config)#ip dhcp pool xxx 建立一个地址池

switch(dhcp-xxx-config)#network 10.1.1.1 24 定义地址池内的地址

switch(dhcp-xxx-config)#default-router 10.1.1.1 对应网关

switch(dhcp-xxx-config)#exit

switch(config)#ip dhcp pool lll

switch(dhcp-lll-config)#network 192.168.20.1 24

switch(dhcp-lll-config)#default-router 192.168.20.1

switch(dhcp-lll-config)#exit

(config)#ip dhcp excluded-address 10.1.1.1 10.1.1.10 保留ip

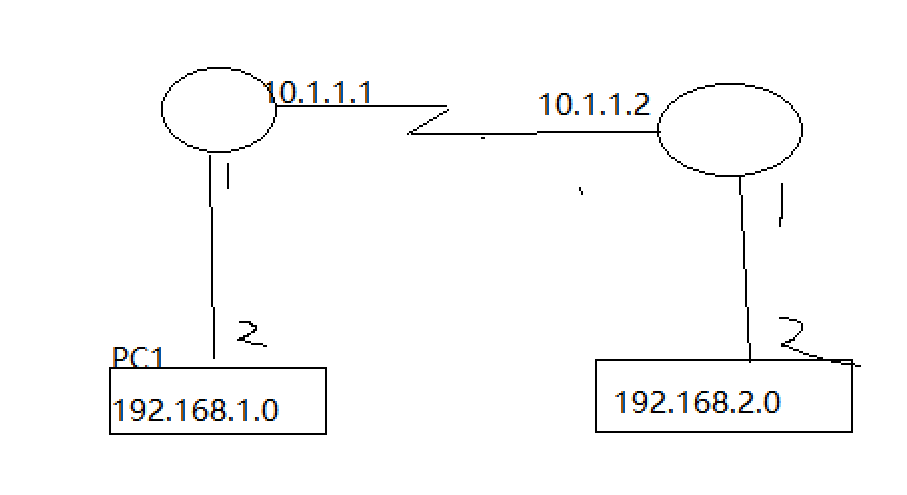

Dhcp中继服务器

(config)#service dhcp 开启dhcp

(config)#ip forward-protocol udp bootps 开启中继服务

(config)#vlan 10 设置vlan10

(config-if-vlan10)#ip address 10.1.1.2 255.255.255.0 设置vlan10 ip 和 dhcp服务器网段相同

(config)#interface vlan 20 进入vlan20

(config-if-vlan20)#ip address 10.1.2.1 255.255.255.0 定义ip 但是必须和dhcp定义的ip在同一网段

(config-if-vlan20)#ip helper-address 10.1.1.1

Dhcp侦听,防止干扰

(config)#ip dhcp snooping enable 开启snooping

(config)#interface ethernet 1/24

(Config-Ethernet1/24)#ip dhcp snooping trust 添加与dhcp服务器相连的端口为信任

端口绑定

snmp服务

(config)#snmp-server community ro public 只读字符串为pubilc

(config)#snmp-server community rw private 读写字符串为private

(config)#snmp-server securityip enable 开启安全ip模式

(config)#snmp-server securityip xx.xx.xx.xx 设置安全ip

pim-dm方式开启组播

(config)#ip pim multicast-routing 开启pim转发

(config)#ip pim rp-candidate vlan xx 定义组播服务器所在的vlan

(config)#ip pim bsr-candidate vlan xx 候选自举路由器

(config)#interface vlan xx 进入vlan中

(config-if-vlanxx)#ip pim sparse-mode 开启组播

(config-if-vlanyy)#ip pim sparse-mode

(config-if-vlanzz)#ip pim sparse-mode

登录标题

(config)#banner motd biaoti 直接就可以定义标题

超时时间

(config)#exec-timeout 10 直接定义10分钟

Arp的防范

(config)#interface ethernet 0/1/1

(config-if-ethernet0/1/1)#arp-guard ip 192.168.10.1 绑定网关

(config)#anti-arpscan enable 防ip扫描开启

(config)#anti-arpscan recovery time 3600 设置自动恢复之间,防止pc发送大量报文

(config-if-ethernet1/0/24)#anti-arpscan trust supertrust-port 设置超级信任端口

Mac地址控制,防止一个主机访问另外一个主机

(config)#firewall enable 开启防火墙

(config)#mac-access-list extended xx 设置mac地址访问表

(config-mac-ext-nacl-mac)#deny host-source-mac 00-FF-51-FD-AE-15 host-destination-mac E0-94-67-05-5D-84 拒绝主机到另外一个主机

(config-mac-ext-nacl-mac)#permit any-source-mac any-destination-mac 允许所有

(config)#int ethernet 0/0/4

(config-if-ethernet0/0/4)#mac access-group xx in 绑定访问表xx

(config)#int ethernet 0/0/10

config-if-ethernet0/0/10)#switchport port-security 端口安全开启

(config-if-ethernet0/0/10)#switchport port-security mac-address 44-37-E6-7B-69-AC 绑定安全mac

Acl控制列表 控制端口

(config)#firewall enable 打开防火墙

(config)#ip access-list extended xx 创建访问控制列表xx

(config-ip-ext-nacl-xx)#deny tcp 0.0.0.0 255.255.255.255 s-p range 6881 6890 host-destination 10.1.1.1 禁止所有网段的端口6881-6890 通过10.1.1.1

(config-ip-ext-nacl-dk)#exit

(config)#interface ethernet 1/0/4

(config-if-ethernet1/0/4)#ip access-group xx in 绑定xx到端口上

生成树

SW B的配置

(config)#spanning-tree 开启生成树

(config)#spanning-tree mode stp 生成树

(config)#spanning-tree priority 4096 优先级

SW B的配置

#配置STP

(config)#spanning-tree

(config)#spanning-tree mode stp

(config)#spanning-tree priority 8192

SW C的配置

#配置STP

(config)#spanning-tree

(config)#spanning-tree mode stp

设置端口为portfast

(config-if-ethernet1/0/1)#spanning-tree portfast

路由器部分

端口描述

#description xxx 端口描述

配置回环接口

S1_config# interface Loopback0

S1_config_l0# ip address 101.0.0.1 255.255.255.255

S1_config_l0# exit

被动端口

config_f0/0#ip ospf passive

单臂路由

交换机方面将vlan划分好,将连接路由器的端口设置为trunk,然后pc网关为路由器的虚拟网关。

路由器方面:

_Config#interface fastEthernet 0/0 进入与交换机连接的端口

_Config#no shutdown 开启端口

_Config#interface fastEthernet 0/0.1 进入虚拟端口

_config_f0/0.1#encapsulation dot1Q xx 封装绑定vlan xx

_config_f0/0.1#ip add 192.168.1.254 255.255.255.0 设置成pc的网关

_Config#interface fastEthernet 0/0.2 进入虚拟端口

_config_f0/0.1#encapsulation dot1Q ll 封装绑定vlan ll

_config_f0/0.1#ip add 192.168.2.254 255.255.255.0

_Config#interface fastEthernet 0/0.3 进入虚拟端口

_config_f0/0.1#encapsulation dot1Q aa 封装绑定vlan aa

_config_f0/0.1#ip add 192.168.3.254 255.255.255.0

Enable密码设置

/ 不建议此方法

config#line console 0 进入console0端口

config_line#password 7 123 设置密文密码

config#aaa authentication login default line 认证登录

/

aaa authentication enable default enable 开启telnet 进入enable服务并启动密码认证

enable password admin 设置enable密码

telnet设置Z

/ 不建议此方法

config#line vty 0 4 进入端口

config_line#password 0 123 设置明文密码

config#aaa authentication login default line 认证登录

/

aaa authentication login default local 开启telnet 认证为本地

username admin password admin 账户密码

配置逻辑接口

config#interface loopback 0 进入虚拟逻辑端口

config_l0#ip address 192.168.1.1 255.255.255.0 配置地址

config_l0#no shutdown 开启端口

流量整形

config#policy-map xxx 设置列表xxx

Config-pmap#class yyy 设置class yyy

config_pmap_c#shape average 1000000 bc 2000000 be 100000 平均速率cir为1m bc是突发速率两兆,最后一个是cir/8 算来的

config#interface fastEthernet 0/0 进入端口

config_f0/0#service-policy output xxx 绑定端口出去的报文为xxx

静态路由

config#ip route 192.168.1.1 255.255.255.0 10.1.1.2 直接配置下一跳地址

OSPF区域验证

配置好ospf路由之后

普通验证:

config#router ospf 1 进入ospf配置模式

config_ospf_1#area 0 authentication simple 使用简单密码验证

config#interface serial 0/2 进入想要验证的端口

config_s0/2#ip ospf password xxx 设置密码

然后与之相对的端口相同设置 , 即可通信

Md5验证:

config#router ospf 1 进去ospf配置模式

config_ospf_1#area 0 authentication message-digest 设置md5登录

config#interface serial 0/2 进去想要验证的端口

config_s0/2#ip ospf message-digest-key 1 md5 xxx 设置密码 那个“1”是指区域ospf1

然后与之对应的另外一个路由器相同设置

Ppp 双向chap认证

RouteA:

config#username 1 password 1 建立本地用户

config#interface serial 0/1 进入认证端口

config_s0/1#ip add 1.1.1.1 255.255.255.0 设置ip

config_s0/1#physical-layer speed 64000 母口dce端口设置时间频率

config_s0/1#encapsulation ppp 开启认证服务

config_s0/1#ppp authentication chap pap 开启chap认证

config_s0/1#ppp pap sent-username 2 password 2 设置route2用来验证

config_s0/1#no shutdown 开启端口

config#aaa authentication ppp default local 开启本地验证

RouteB:

config#username 2 password 2 建立本地用户

config#interface serial 0/2 进入认证端口

config_s0/1#ip add 1.1.1.2 255.255.255.0 设置ip

config_s0/1#encapsulation ppp 开启认证服务

config_s0/1#ppp authentication chap pap 开启chap认证

config_s0/1#ppp pap sent-username 1 password 1 设置route1的帐号密码验证

config_s0/1#no shutdown 开启端口

config#aaa authentication ppp default local 开启本地验证

Nat映射

config#interface serial 0/2 进入出口端口

config_s0/2#ip address 10.1.157.250 255.255.255.0 设置ip

config_s0/2#ip nat outside 定义出口nat

config_f0/0#ip add 172.16.1.1 255.255.255.0 进入内网端口,定义ip

config_f0/0#ip nat in 定义内网入口ip

config#ip access-list extended xxx 创建一个nat 内部访问外部 的 访问控制列表

config_ext_nacl#permit ip 172.16.1.0 255.255.255.0 any 运行172网段可以访问出去

config#ip nat pool 1(名字) 10.1.1.1(起始地址) 10.1.1.20(终止地址) 255.255.255.0

config#ip nat inside source sta tcp 172.16.1.3 80 10.1.157.250 80 网站映射(ftp telnet需要该端口)

config#ip nat inside source static 172.16.1.2 10.1.157.78 静态NAT

config#ip nat inside source list xxx interface serial 0/2 动态NAT 转端口

config#ip nat translation max-entries host any 100 限制主机内部所有IP NAT 翻译表项的最大数目为100

config#ip nat inside source list xxx pool 1 overload 动态地址转换

config#ip route default 10.1.157.77 添加默认路由

Dhcp服务器

config#ip dhcpd enable 打开dhcp服务

config#ip dhcpd pool xxx 设置地址池

config_dhcp#network 10.100.201.254 255.255.255.0 设置网段掩码

config_dhcp#range 10.100.201.100 10.100.201.200 地址池范围

config_dhcp#default-router 10.100.203.254 分配网关

config_dhcp#dns-server 8.8.8.8 dns主机地址

config_dhcp#lease 1 租赁时间为一天

IPsec vpn

网络已经设置好路由,或者在同一网段配置好基本参数

A:

config#ip access-list extended xxx 设置扩展访问列表名字为xxx

config_ext_nacl#permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

允许与路由器相连的网关通过

eixt

config#crypto isakmp key 123 10.1.1.2 255.255.255.255 设置加密方法和对面ip

config#crypto isakmp policy 1 优先级为1

config_isakmp#authentication pre-share 共享验证方法

config_isakmp#encryption 3des 设置加密算法

config_isakmp#hash md5 设置完整性算法为

config_isakmp#group 2 设置小组为2

exit

config#crypto ipsec transform-set yyy 设置集的名字

onfig_crypto_trans#transform-type esp-3des esp-md5-hmac 集合方式为

config_crypto_trans#mode tunnel 隧道模式

config#crypto map zzz 1 ipsec-isakmp 协商模式和crymap名字

config_crypto_map#set transform-set yyy 关联集

config_crypto_map#set peer 10.1.1.2 设置对面的ip

config_crypto_map#match address xxx 关联访问控制列表

exit

int s0/1

config_s0/1#crypto map zzz 绑定vpn crymap

B:

config#ip access-list extended xxx 这是扩展列表名字为xxx

config_ext_nacl#permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

允许与路由器连接的其它的网段通过

exit

config#crypto isakmp key 123 10.1.1.1 255.255.255.255 对端的密码和ip

config#crypto isakmp policy 1 优先级为1 与上方一致

config_isakmp#authentication pre-share 共享验证

config_isakmp#encryption 3des 设置加密算法

config_isakmp#hash md5 完整性算法

config_isakmp#group 2 分组

exit

config#crypto ipsec transform-set yyy 变换集的名字为A的yyy

config_crypto_trans#transform-type esp-3des esp-md5-hmac 集合方式为

config_crypto_trans#mode tunnel 封装隧道

exit

config#crypto map zzz 1 ipsec-isakmp 与A对应

config_crypto_map#set transform-set yyy 关联集

config_crypto_map#set peer 10.1.1.1 对端地址

config_crypto_map#match address xxx 关联访问控制列表

exit

int s0/2

config_s0/1#crypto map zzz 进入端口中关联zzz

config#show crypto ipsec sa 查看vpn

Grevpn配置

先保证网络的正常通信,做好动态或者静态路由保证网络的正常运行

然后在:

A:

config#interface tunnel 0 进入虚拟端口0

config_t0#ip address 172.16.1.1 255.255.255.0 配置ip

config_t0#tun source serial 0/2 绑定到物理端口

config_t0#tunnel destination 192.168.1.2 绑定目标地址

config_t0#tunnel key 4 设定密码为4

B:

config#interface tunnel 0 进入虚拟端口0

config_t0#ip add 172.16.1.2 255.255.255.0

config_t0#tun source serial 0/1 绑定到物理端口

config_t0#tunnel destination 192.168.1.1 绑定目标地址

config_t0#tunnel key 4 设定密码为4

路由重发布

路由器直连发布

config_rip#redistribute connect

静态发布

config_rip#redistribute static

Rip和ospf重发布

config#route-map xxx 设置名字为xxx的route-map规则

config_route_map#set metric-type type-2 定义路由类型为E2

config_route_map#match metric 55 定义度量值为55

config_route_map#exit 退出

config#route-map yyy 设置名字为yyy的route-map规则

config_route_map#match metric 2 定义度量值为2

config#router rip 进入rip配置

config_rip#redistribute ospf 1 route-map xxx 将xxx规则绑定在rip的ospf上路由重分布

config#router ospf 1 进去ospf配置

config_ospf_1#redistribute rip route-map yyy 将yyy规则绑定在ospf的rip上路由重分布

时间访问控制

config#time-range ttt 设置时间访问控制列表名字为ttt

config_time_range# periodic weekdays 9:00 to 17:00

规则时间为周一到周一到周五九点到五点

config#ip access-list extended kkk 新建一个名字为kkk的非标准列表

config_ext_nacl#permit ip any 10.100.100.0 0.0.0.255 允许任何时间和源地址访问10.100.100.0的网段

config_ext_nacl#permit ip any 10.100.70.0 0.0.0.255 time-range ttt允许在时间内访问10.100.70.0的网段

config_s0/1#ip access-group kkk in 在端口上绑定名字为kkk的规则

下发默认路由

Rip

config_rip#redistribute static 转发默认路由

config_rip#default-information originate 生成默认路由

Ospf

config_ospf_1#default-information originate 生成默认路由

config_ospf_1#default-information originate always总是转发一条默认路由

DR,BDR 不参与前者的选取

config_s0/2#ip ospf priority 0 优先级为0 不选举

流量数据优先级别

config#ip access-list extended lll 建立访问控制列表

config_ext_nacl#permit ip 10.1.1.1 255.255.255.0 10.1.2.1 255.255.255.0

访问控制列表包含的源地址和目的地址

config#ip access-list extended xxx 建立另外的访问控制列表

config#permit tcp any any eq telnet 控制telnet流

config_ext_nacl#exit 退出

config#priority-list 1 protocol ip high list lll 指定优先级并且绑定列表

config#priority-list 1 protocol ip low list xxx 绑定两个控制列表

config_s0/2#priority-group 1 绑定在端口上

Rid

#router ospf 1 进去ospf 进程1

config_ospf_1#router-id 1.1.1.1 设置rid

防火墙

连接防火墙

默认连接端口为eh0 管理ip为192.168.1.1 帐号密码为admin

Console口连为 交换机的线 频率为115200

Ac和AP

Ap固定ip

# set management static-ip 1.1.1.5 ip设置

# set management static-mask 255.255.255.0 掩码设置

重置

#factory-rest 重启

Ssid(这是ac管理ap,采用的是三层发现)

首先ac要处于管理ap的阶段也就是ac要能与apping通,这是简单的二层接入

(config)#wireless

(config-wireless)#enable 开启无线管理

(config-wireless)#discovery vlan-list 1 这是ap连接ac连接的端口vlan为1,若想接入其它vlan 必须要把vlan1no掉 因为vlan1自动加入了的

(config-wireless)#ap authentication none 验证方式为不需要验证

(config-wireless)#no auto-ip-assign 关闭自动分配ip

(config-wireless)#static-ip 192.168.1.254 配置ac的静态地址

(config-wireless)#network 1 进入网络配置模式

(config-network)#ssid dcn-shy 更改ssid

(config-network)#vlan 1 绑定在vlan上

(config-wireless)#ap profile 1 进去ap的配置模式

(config-ap-profile)#hwtype 22 绑定硬件版本 需要对应可以用show ven 查看版本对应的数字

#wireless ap profile apply 1 下发配置

或者

直接在ac里面指定ap的固定ip,如果他有固定ip的话

discovery ip-list xx.xx.xx.xx(IP)

二层发现

#ap database 00-03-0f-19-71-e0

密码

(config-network)#security mode wpa-personal

(config-network)#wpa key 12345678、

双ssid

(config-wireless)#network 2 进入网端2

(config-wireless)#ssid ssid-name ssid写上

(config-wireless)#ap profile 1 进入下发端口1

(config-ap-profile)#radio 1 进入信道1

(config-ap-profile-radio)#vap 1 进去到vap配置模式

(config-ap-profile-vap)#enable 开启vap1 vap1与network2对应,0与network1对应

然后退出下发即可

隐藏ssid

(config-network)#hide-ssid

信道修改

(config-ap-profile-radio)#channel auto

加密

Wpa加密:

(config-network)#security mode wpa-personal 个人加密版

(config-network)#wpa key 12345678 密码八位数

二层隔离

(config-network)#station-isolation 开启二层隔离

功率调节

(config-wireless)#ap database 00-03-0f-3c-ca-80 进入ap管理

(config-ap)#radio 1 power 90 输入百分比功率

Mac黑白名单

(config-wireless)#mac-authentication-mode black-list 添加黑白名单

(config-wireless)#known-client f0-de-f1-f2-8c-cc actio global-action 限制谋个地址策略

(config-wireless)#network 1 进入需要绑定的net口

(config-network)#mac authentication local 绑定mac策略

限速

(config-network)#client-qos bandwidth-limit down 4096 下载带宽为2M

(config-network)#client-qos bandwidth-limit up 8192 上传为4M

功率周期调整

(config-wireless)#power-plan mode interval 使之加入规律功率调整

(config-wireless)#power-plan interval 60 一个小时调整一次

#wireless channel-plan bgn start 开启手工调整

#wireless channel-plan bgn apply 自动调整应

集中转发与分布转发

DCWS-6028(config-wireless)#l2tunnel vlan-list 10 //这是集中转发,填写用户 vlan

DCWS-6028(config-wireless)#network 1

DCWS-6028(config-network)#dist-tunnel //这是分布转发