一、场景

又是一次接外包项目去甲方做渗透的一天,到了现场,发现甲方爸爸的是一家国企,国企的服务器搭建,普遍比较乱,不出所料,第一天去现场,我还以为是他们给资产,我们渗透就行了,结果发现,我们连那个资产对应那个国企的二级部门都不知道。唯一比较全的,就是各部门的资产表,然后刚开始让我们梳理资产。

二、可使用工具

D01设备:

一个可以进行资产扫描的漏扫,能说明c段的常用端口,并测试端口漏洞。

一台联想电脑:

什么工具都能安装。

三、干活方式。

1.资产收集

1,使用d01 对各部门的c段进行扫描,(这个你得跟甲方要,或者你们项目负责人会给你)

- 这里如果没有d01等设备可以使用goby进行,扫描,常规端口就够,然后对进行梳理。

扫描结果

2.对梳理的资产进行端口分类,然后挑出有22,3306,3389,1521,21等端口进行批量爆破弱口令。

- 21,22,23,1433,3306,5432,3389,6379,可以使用超级弱口令检测工具进行爆破,只需要把该服务的IP分类好,然后批量导入地址,然后进行爆破即可。

工具下载地址

https://github.com/shack2/SNETCracker/releases/tag/1.0.20190715

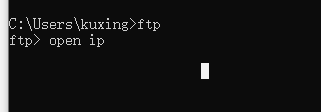

21端口连接

ftp ip 回车后输入账号密码

FileZilla_win64 连接工具也可以进行连接。

22端口连接

连接语句

ssh root@ip 回车

23端口连接

连接语句

telnet ip

445端口爆破

445端口最常见的就是永恒之蓝的漏洞

这时候我们可以用工具进行批量扫描

msf也可以进行扫描,但效率太低了

不过最好的工具有,

railgun

然后把该服务的ip放在该端口进行扫描就可以了。

利用的话,可以使用msf进行验证,

https://blog.csdn.net/qq_42280544/article/details/84207905

但是有防火墙的话,有时候会验证不成功,

这时候我们就可以使用,canvas去打,亲测有效,

- 下载地址。

链接:https://pan.baidu.com/s/1Eohtmg4HiZLN0iah5-tFig

提取码:bxno

1433端口连接

3306端口连接

3389端口连接

- 这个window自带,不会的可以滚了,这么菜。

然后连接上这个端口,有时候总是能有意外的惊喜,这次我们就连上了一个运维的机器,什么有五十台服务器的账号密码,shell软件还连着几十台服务器,然后那天拿到之后,我们就开始泡在咖啡,吃着点心,一天交10个服务器,恰着点下班了。

5432端口连接

- 5432端口为PostgreSQL数据库常用端口

DBeaver支持多种数据库,如PostgreSQL/MySQL/DB2/Oracle等,支持Mac/Win/Linux,还支持中文,比较全面。

6379端口连接

四、总结

1、去甲方那边报告一定要写得好看,一般不要有错别字和格式问题,一般看你这个报告的都是领导,领导不懂技术,他们只在意那么能拿到多少有危害的结果,和漏洞。

2、沟通很重要,沟通很重要,沟通很重要,重要的事情说三遍,甲方那边可能存在什么需要什么系统是重点测试的,什么系统是不着急测试的。可以问清楚,要不然到时候你测出来的结果,甲方那边不认可,那你相当于做了无用功。

3、跟同事的协调很重要,大家分好工,吹吹水,把活干了。

五 工具篇

上面提到的工具,你要去甲方前都一般要安装好,一般找工具的都可以去GitHub找,如果没有,可以联系我。