Vulnhub是一个很好的靶机平台,想看官网点这里

今天学习Me-and-My-Girlfriend,点击这里下载哦~

这个比较简单,入门学习…

VMware和VirtualBox都可以导入

成功后如图:

这里修改连接为NAT模式

然后就开始玩耍吧~~

攻击机:kali 192.168.81.140

因此用nmap探测靶机ip:

nmap -Pn -sS 192.168.81.0/24

下图,靶机ip为192.168.81.145(ps:144为我的另一台虚机)

继续直接探测ip信息:

nmap -A 192.168.81.145

这里我习惯(就是太笨没记住参数 )探测ip所有信息,虽然慢一点,但是啥都有

看到了吧,能看到的不能看到的都有,这就很强

首先访问一下80端口:

这里提示我们使用x-forwarded-for,这个可以利用插件修改,也可以bp抓包改:

我这里是Firefox的插件,可以自己搜索x-forwarded-for来安装,修改为127.0.0.1刷新页面即可~

找找有用的信息吧:

找到一条信息(没用),一起勉励一下

Because of our efforts many great people! who have expertise in their respective fields and this can be an opportunity to become successful in terms of doing business or other things!

先注册一个用户:

登录:

继续:

这里可以看到可以遍历用户id,试试:

这里可以遍历出来用户信息:

由于用户名密码都是明文传输,查看源代码即可看到密码。

可以得到以下用户:

| name |

username |

password |

| Eweuh Tandingan |

eweuhtandingan |

skuyatuh |

| Aing Maung |

aingmaung |

qwerty!!! |

| Sunda Tea |

sundatea |

indONEsia |

| Sedih Aing Mah |

sedihaingmah |

cedihhihihi |

| Alice Geulis |

alice |

4lic3 |

| Abdi Kasep |

abdikasepak |

dorrrrr |

这里在网站上登录没啥有用信息,但是那会看到还开放22端口,连接试试:

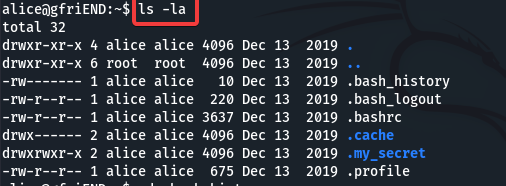

首先查看该用户有哪些文件:

ls -la

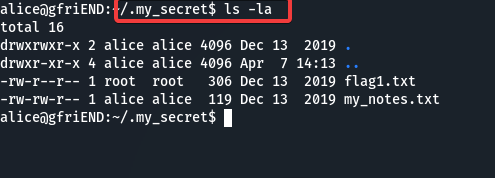

有两个目录,进去看看:

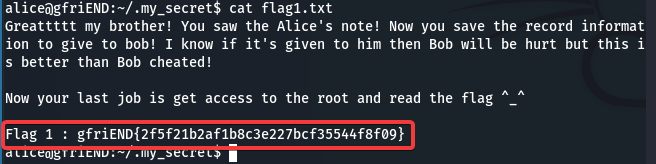

在我的秘密这个文件夹看到了flag1

···ooooooooooooooooooooooh

················oooooooooooh··················ooooooooh···

·····ooooooooh··················ooooooh········ooooooooooh·····

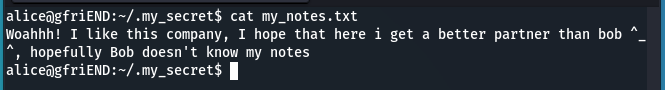

还有一个notes文件,看看:

用我的散装英语翻译一下:

哇哦!!!我喜欢我的公司,我希望我可以找到一个比Bob更好的搭档,幸运的是Bob不知道我的笔记

emmmm…

继续看看其他文件吧:

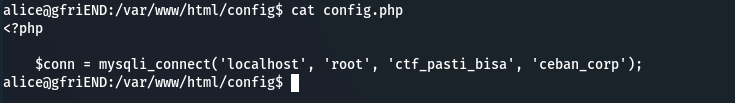

翻了好久(其实早该想到进/var/目录的),终于翻到了有用的:

数据库的用户名和密码,数据库名~~

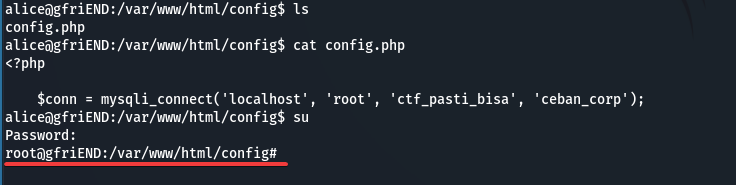

接下来就是提权啦~

数据库密码就是root密码,okk~

找第二个flag吧:

结束啦~

·

·

·

还有好多方法提权呢,因为这个靶机还装有python、python3、PHP、Perl等等。并且还有很多提权方式,限于个人技术,这里就不再写了,各位看官有意可以试试

·

·

·

·

·

·

·

·

《小白练习》