大家都知道该赛项的规程和样题向来都是模棱两可,从来不说具体的内容,导致选手在备赛时没有头绪,不知道该怎么训练,到了赛时发现题目和备赛的时候完全不一样!那么本文将以往年信息安全管理与评估赛项经验来解读今年2023年国赛的规程,帮助选手们指明方向,不再为备赛却没有头绪而烦恼!

注:(=本文仅针对赛题类型以及易坑点进行解读,并不面对具体赛题的解法=)

1-1.2023年国赛解读

去年咱们团队的师傅也是有幸参加了该赛项的国赛,也拿了个小奖,对赛题比较熟悉,那么就从22年国赛进行对比解读:

1-1.第一阶段

22年国赛的设备部分还是和以前差不多,我们师傅照常参考的往年赛题以及各省赛题进行练习的,没什么新的,只是网络拓扑修改后,对应配置框架也要跟进罢了,知识点没什么变的,唯一一个就是 ac 和 ap 的无线控制一体化概念,操作上还是和以前一样

Netlog和Waf部分:由于去年正是新老设备更新迭代的一年,所以命题组在出题上进行大量复制粘贴,导致新老设备串题了,相信大家在做样题的时候会发现部分题目根本做不了,甚至部分题只能在老设备上做,那么其实在正赛的时候其实是把这部分做不了的删掉了,换了别的可以做的题。

Netlog错误例题部分列举:

1.在公司总部的BC上配置,在工作日(每周一到周五上班)期间针对所有无线网段访问互联网进行审计,如果发现访问互联网的无线用户就断网20分钟,不限制其他用户在工作日(每周一到周五上班)期间访问互联网。

2.BC 配置应用“即时聊天”,在周一至周五8:00-20:00监控内网中所有用户的QQ账号使用记录,并保存QQ聊天记录数据包;

3.BC上配置用户识别功能,对内网所有IP地址进行身份识别;

那么这些错误的例题在正赛中已经被删除和替换了,所以大家不用担心今年也会有类似问题的出现,且经过我们团队师傅的验证,每一题均可正常做。

29.NETLOG 配置应用“即时聊天”,在周一至周五 8:00-20:00 监

控内网中所有用户的腾讯 QQ 相关应用;(6 分)

32.使用 NETLOG 对内网所有 IP 进行本地认证,认证页面为默认, 要求 HTTP 认证后的用户在每天凌晨 2 点强制下线,并且对访问 HTTP 服务器 172.16.10.45 的 80 端口进行免认证;(6 分)

再来看2023的部分,发现部分网络设备需要与BC进行联动

例题:

-

为了安全考虑,无线用户移动性较强,访问因特网时需要在 BC 上开启 web

认证,采用本地认证,密码账号都为 web4321。

-

由于总公司无线是通过分公司的无线控制器统一管理,为了防止专线故障 导致无线不能使用,总公司和分公司使用互联网作为总公司无线 ap 和 AC 相互访问的备份链路。FW 和 BC 之间通过 IPSEC 技术实现 AP 管理段与无 线 AC 之间联通,具体要求为采用预共享密码为

ABC4321,IKE 阶段 1 采用 DH 组 1、DES 和 MD5 加密方,IKE 阶段 2 采用 ESP-DES, MD5。

包括后续的题目中BC和WAF也存在以前赛题没有涉及到的全新知识点。这些新的知识点大家可以参考手册来研究,知识点还是很好掌握的,如果你不想努力了可以后台踢我:》

2-1.第二阶段

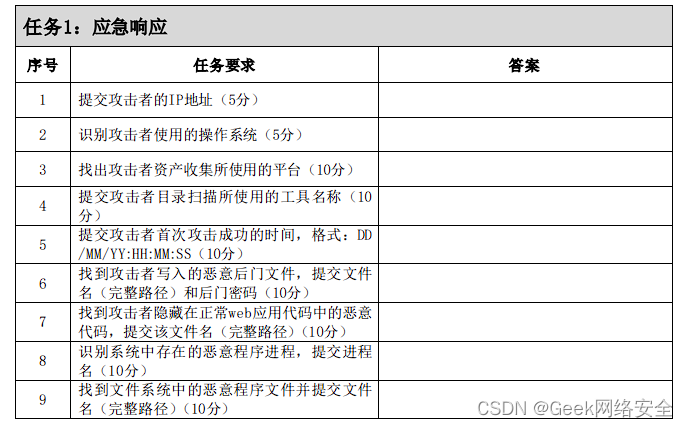

2-1.第一部分 网络安全事件响应(70 分)

任务 1:服务器应急响应(70 分)

在22年国赛的环境上,这一块给到的是Linux的打包虚拟机(具体是Centos还是Ubuntu记不清了)和今年相比,没有差太多,但是今年的第一套样题的这一部分中出现了Windows的应急响应,其余9套均为Linux(Ubuntu、Centos)当然也不排除会抽到Windows,所以咱们在备赛练习中还是不能落下Windows的应急响应。

看了下赛题还是老几样,无非就是:提交攻击者的IP地址,者首次攻击成功的时间,操作系统版本,后门路径,可以进程等,那么大致方向确定了,其实在Windows上也可以进行练习了,后续我也会发布关于Windows应急响应方面的文章,帮助大家扫盲。

常见的三种备赛练习方式:

1.自己/他人打自己靶机溯源:常见的攻击手法进行攻击后看靶机的日志等进行溯源

2.互联网靶场环境:常见的有各大比赛的环境以及公开的靶场

3.如果你不想努力了,我们这边也有现成的环境

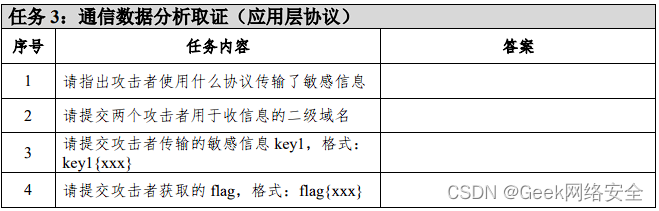

2-2.第二部分 数字取证调查(150 分)

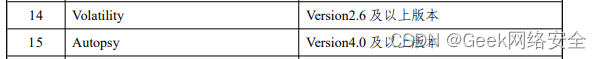

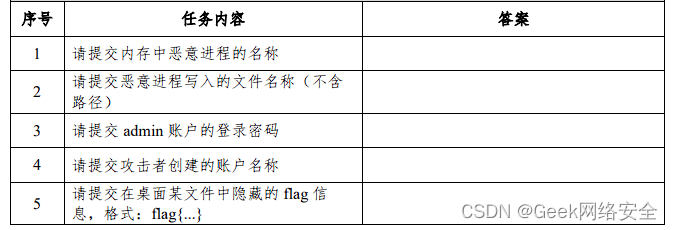

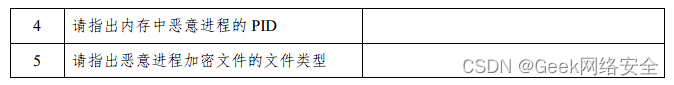

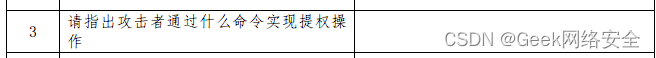

任务 2 :基于xxx的内存取证(40 分)

该部分在22国赛中给的是Windows的vmem镜像,通过Volatility来进行取证分析,那么今年的规程上依然是给到了Volatility,但是备注栏写了2.6及以上版本,我们也不排除会给Volatility3的版本,且在部分省赛以及CTF比赛中已经开始用到Volatility3的版本,这是最简单的题,只要命令会,一定能出答案,不存在渗透测试那样可能会存在玄学问题,所以该工具两个版本都需要熟练掌握。

回到2023的样题,只有1 5套出现了CentOs和Linux的系统,其他均为Win10以及Windows Server的环境,大概率可能还是出windows,相比之下linux的取证在Volatility工具下比较少见,可能会作为新知识点来出题。建议Windows和Linux的取证都要掌握。

常规题目应该都没有难点,相关命令在我上篇文章介绍Volatility的工具也有(该思路仅供参考,不保证正赛环境一致)

1.恶意进程无非就是netscan和pslist来查找

2.恶意文件名称可以通过filescan来检索

3.登录密码 hashdump

4.账户名称 hashdump,也可以通过print key来查看注册表

5.都指明在桌面了可以直接filescan | Desketop来过滤查看文件

4.PID:pslist 和 pstree

5.通过上述手段找到恶意文件后进行十六进制分析,包括但不限于检查文件头文件尾等信息来判断

3.cmdscan和cmdline可以查询历史命令

1.通过hashdump确定了用户名后可以使用filescan | xxx来过滤该用户下的压缩文件,拿到后进行常规CTF Misc解题思路爆破 伪加密等手段

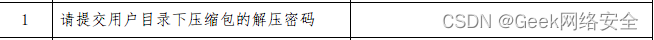

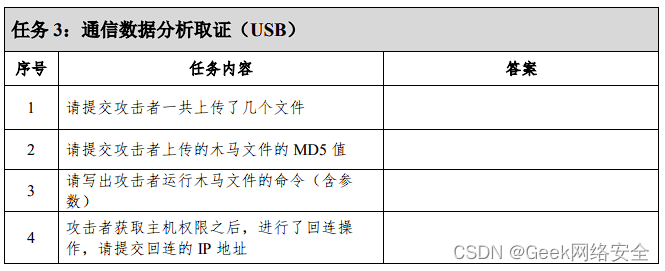

任务 3:通信数据分析取证(XXX)(50 分)

该题在22年是网络数据包分析,给到的是Web攻击的流量包考的是SQL注入,那么今年在样题中发现了USB流量分析、通信流量分析以及应用层协议流量分析

但是本块USB的题目还是出现了木马上传分析等,可能也会有Web服务的流量,也有可能是通过u盘来传马进行分析

应用层协议分析的话,不排除会有SSL DNS等协议的流量出现。相关字段中会包含信息。

该题也可以通过自己打自己来拦截流量进行练习,也可以在各大CTF平台刷MISC题

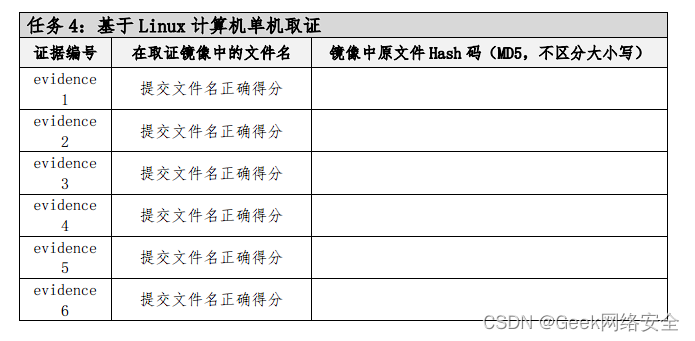

任务 4: 基于 XXX 计算机单机取证(60 分)

单机取证的话在22年给到的是Windows的镜像,需要用到AutoPsy来进行取证,比较坑的地方是,该题和取证并没有太大关系,而是Misc占比很大,你只要会用AutoPsy把文件取出来即可,那么在规程中看到的是给了4.0及以上的版本,大致可以判断为是Windows版本的,不太会考kali下的Autopsy。

回到2023年样题,题目给到了Windows、Linux、MacOS、移动介质镜像,不出意外大概率还是AutoPsy来进行取证,毕竟AutoPsy能载入的镜像还是很多的,看题目和去年一样也是10小题,没有参加过国赛的选手肯定一脸懵,完全不知道这十题是什么东西,其实只要把文件取出来,通过Misc杂项的手法来取到题目编号,对应编号就是对应的小题,将该文件的md5值作为flag提交即可,通常有PNG JPG GIF World PPT Excel Zip Rar等。

该题还是需要疯狂刷Misc!可以去各大CTF平台刷。

2-3.第三部分 应用程序安全(80 分)

任务 5:XXX 恶意程序分析(50 分)

该部分在去年给到的是驱动程序文件(*.sys) 的逆向,今年在样题中看到了 安卓 Windows Linux,逆向部分没啥好说的,还是多练,多刷CTF

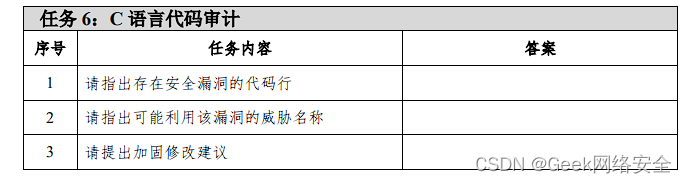

任务 6:X 语言代码审计(30 分)(50 分)

该部分去年给的是PHP的代码审计,在今年样题给出了C PHP JAVA语言,并没有看到Python(建议该部分交给逆向哥,PHP交给Web哥)

题目也是老样子的问答没有什么需要注意的地方,还是多做做CTF的代码审计,这里的坑点就是具体的几行以及修改建议的描述标准,因为不知道裁判的评分标准,所以这个很难把握正确性。

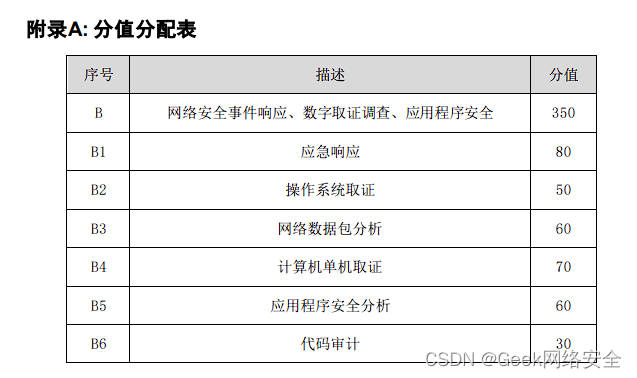

2-4.第二阶段分值分配表

3-1.第一阶段

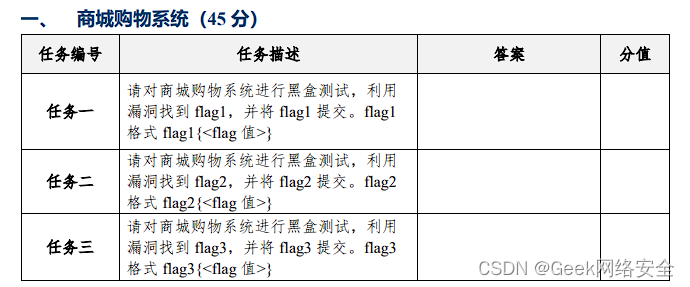

任务 1:XXX系统(45 分)

去年是给了一个Web,今年的样题有人力资源系统 门户网站 和 商城购物系统,不出意外也是Web渗透类型的题,基本上f12会藏一个签到,后续后台可能还有一个flag2,然后有个上传点,挂马拿shell,目录下flag3,基本上就这些流程,商城系统可能考个sql注入或者0元购之类的。

环境也和CTF的Web差不多,多了解攻击手法,多做不同类型的Web题,不要用奇奇怪怪的工具去打,毕竟比赛环境可能不会给你那些工具。

任务 2:XXX系统(30 分)

该部分去年也是Web,样题上有云盘系统 办公系统 邮件系统等,不出意外今年应该也是考Web,同上不多赘述。

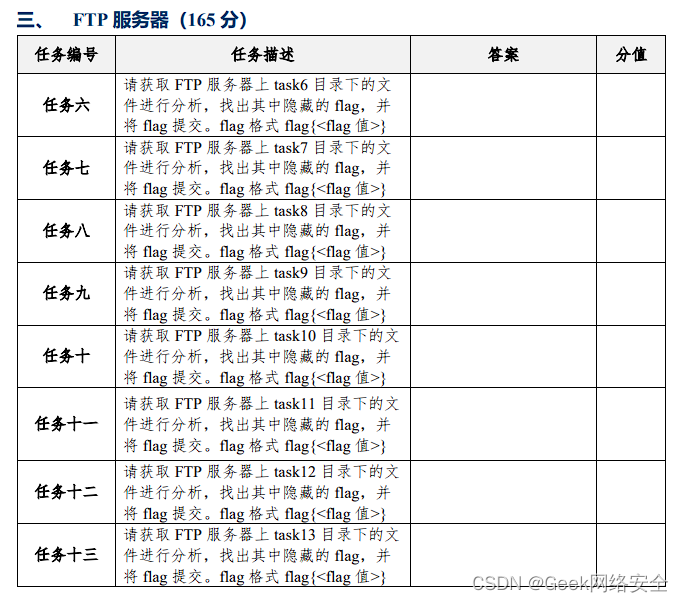

任务 3: FTP 服务器(165 分)

重点来了,很多没有打过该赛项的小伙伴们可能一脸懵,其实他只相当于一个存文件的服务器,连上FTP把题目拖出来即可,跟FTP并没有什么关系,该题包含了CTF的各个大类。

虽然样题没有描述清楚具体类型,但是根据22年国赛来看,基本上会考Misc Crypto 和 Re

按照去年和各地省赛来看,一般会出2题密码 4题MISC 和2题RE,MISC可能会有1-2题会比较刁钻,密码去年好像给了一道猪圈和base嵌套,总的来说还是刷CTF吧,这玩意没有捷径,多了解出题人的手法和思路最重要。

任务 4: XXX 服务器(30 分)

任务 5: XXX 服务器(30 分)

任务4 5往年均为pwn,今年不出意外也是,没啥好说的,咱也不会)

任务 6: 理论技能与职业素养(100 分)

【注意事项】

1.理论测试前请仔细阅读测试系统使用说明文档,按提供的账号和密码登录

测试系统进行测试,账号只限 1 人登录。

2.该部分答题时长包含在第三阶段比赛时长内,请在临近竞赛结束前提交。

3.参赛团队可根据自身情况,可选择 1-3 名参赛选手进行作答,团队内部可

以交流,但不得影响其他参赛队。

一、 单选题 (每题 2 分,共 35 题,共 70 分)

二、 多选题 (每题 3 分,共 10 题,共 30 分)

答题时长包含在第三阶段比赛时长内,可能和题目和理论题一起下发的,建议没有活干的可以去做理论题。看了下题目基本上还是那几套,软考以及一些证书的理论题,没啥技巧,多背题库吧!

学习资料分享

当然,

只给予计划不给予学习资料的行为无异于耍流氓

,### 如果你对网络安全入门感兴趣,那么你点击这里

????

如果你对网络安全感兴趣,学习资源免费分享,保证100%免费!!!(嘿客入门教程)

????网安(嘿客)全套学习视频????

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

????网安(嘿客红蓝对抗)所有方向的学习路线****????

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

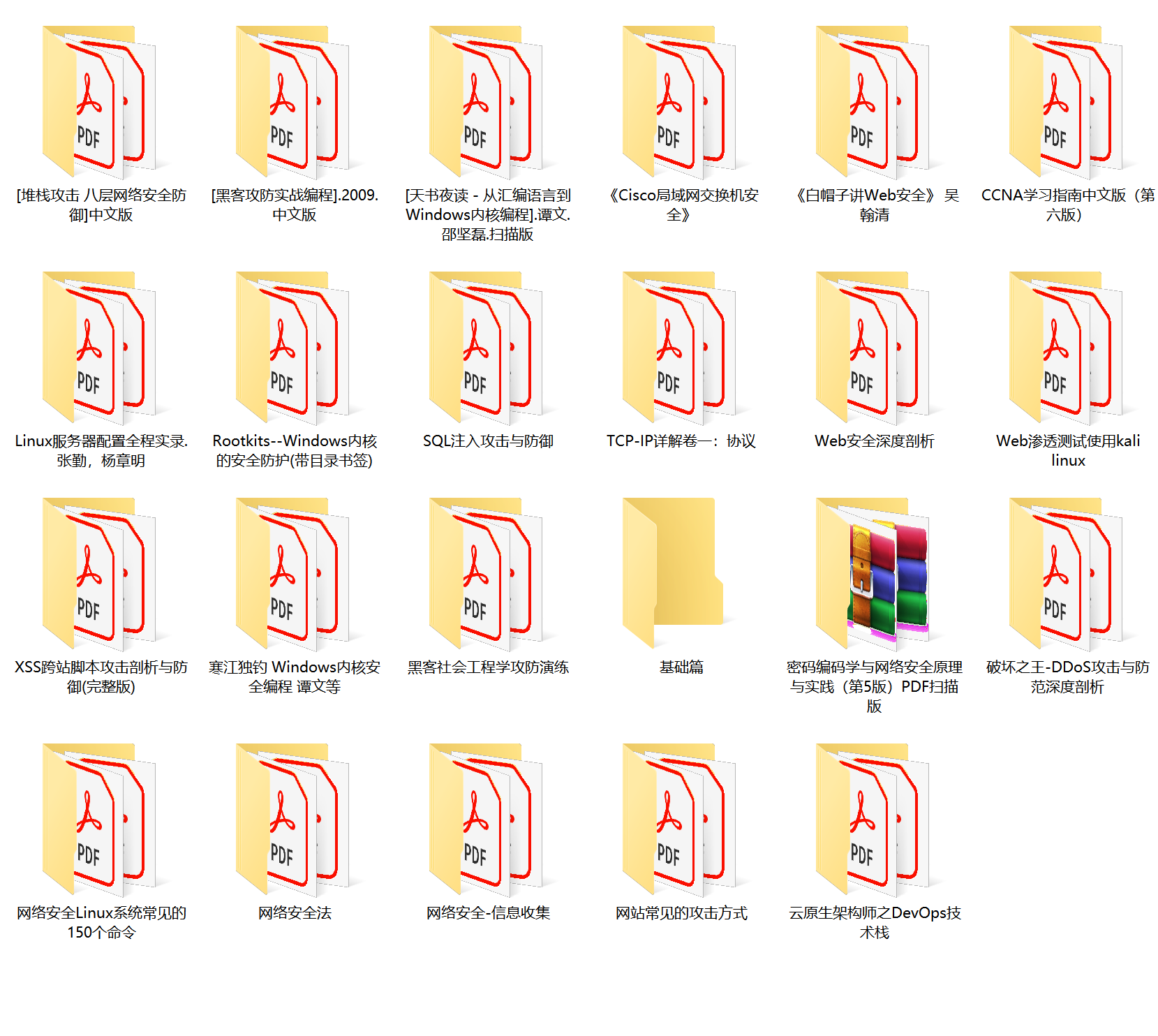

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

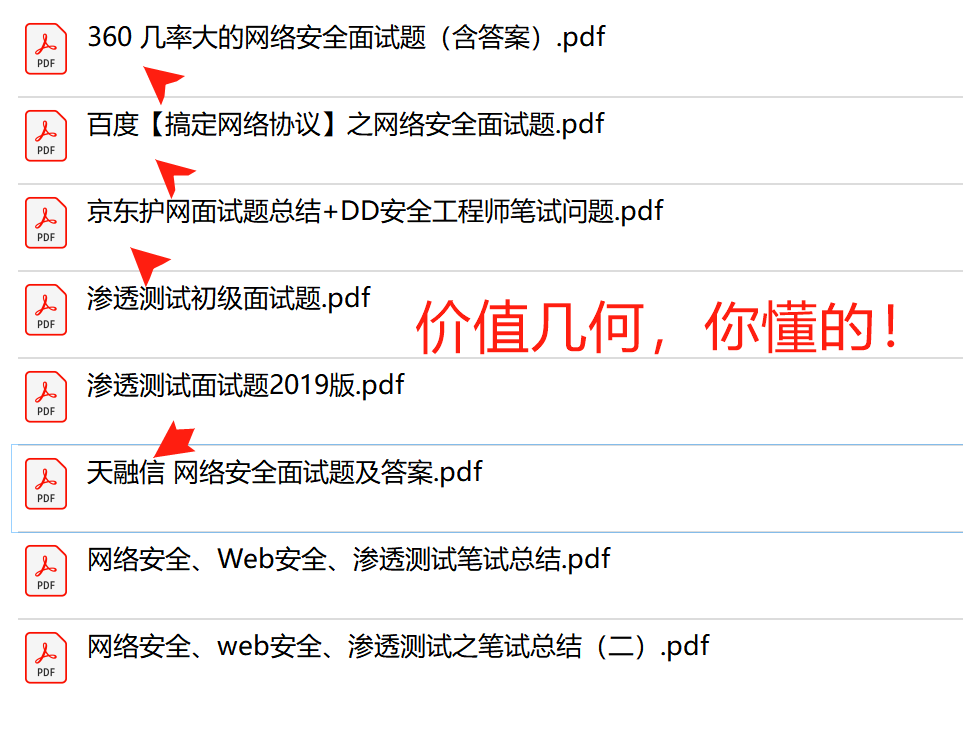

面试题资料

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

????

嘿客必备开发工具

????

工欲善其事必先利其器。学习

嘿

客常用的开发软件都在这里了,给大家节省了很多时间。

这份完整版的网络安全(

嘿

客)全套学习资料已经上传至CSDN官方,朋友们如果需要点击下方链接

也可扫描下方微信二v码获取网络工程师全套资料

【保证100%免费】

如果你对网络安全入门感兴趣,那么你点击这里

????