安全性基础知识

- 安全保护等级

- 安全防护体系

- 数据安全策略

- 安全防护策略

- 防火墙

-

- 病毒与木马

-

- 网络攻击

- 访问控制

-

- 加密技术

- 对称性加密技术

- 非对称性加密技术

- 单向加密

- PKI

- 签名+加密、hash+签名

- SQL注入式攻击和XSS攻击

-

- 下午题(安全相关)考点分析

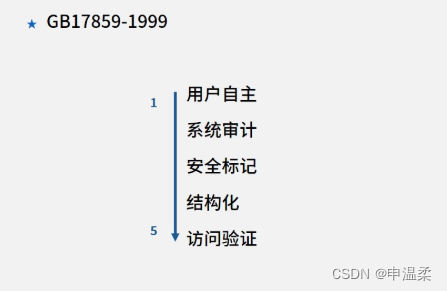

安全保护等级

-

用户自主–用户需要具备安全保护的能力

-

系统审计–在用户自主的基础上对用户的访问行为进行跟踪和记录(添加日志),要求用户对自己的行为进行负责

-

安全标记–在系统审计级的基础上为访问者和访问对象指定安全标记,以访问对象的安全标记级别限制访问者的传讯,从而实现对访问对象的安全防护

-

结构化–在安全标记级的基础上,将安全保护的对象划分为关键部分和非关键部分,其中关键部分直接控制访问者对访问对象的存储控制

-

访问验证–在结构化的基础上,还具有仲裁访问者能否访问某些对象的能力。为此,本级的安全保护机制不能被攻击、被篡改的,具有极强的抗渗透能力。

安全防护体系

- 实体安全–基础的安全(物理设备的实体安全)

- 平台安全—网络平台、操作系统平台、通用平台(服务、数据库、通信网络)

- 数据安全—数据的机密性、完整性,访问的可控性和数据的可恢复性

- 通信安全—系统之间的数据通信、会话的访问是否可以非法侵犯

- 应用安全—业务逻辑方面

- 运行安全—是动态的,随着系统的运行变化,在安全与不安全之间来回变换

- 管理安全—对安全各个要素的整体控制

数据安全策略

备份与回复是一种数据安全策略

存储设备–磁盘阵列、磁带机(磁带库)、光盘库、SAN设备

存储优化–DAS(直接附加存储)、NAS(网络区域存储)、SAN(存储区域网络)

存储保护–磁盘阵列、双机容错、集群、备份与恢复

存储管理–数据库备份与恢复、文件与卷管理、复制、SAN管理

安全防护策略

安全防护策略是软件系统对抗攻击的主要手段

-

安全日志—是一种被动的防护策略,该策略只记录非法用户的操作日志,不会主动干预措施;可以帮助管理员在事后进行安全分析,排查问题

-

入侵检测(IDS)—是一种主动的防护策略,从网络中采集网络通讯的信息,并执行分析,分析后根据网络通讯的数据特征与攻击库中的进行比较,如果两者相同,就说明有网络攻击产生,有网络攻击产生时,入侵检测可以按照预定的规则进行(产生警报、通知防火墙进行联动)

-

隔离防护—将系统中安全与不安全的部分隔离开来,对于系统的隔离,采用逻辑隔离(防火墙,通过防火墙使IP地址访问到对应的服务器,其他的隔离)、物理隔离(隔离网闸)

-

漏洞扫描—对系统以及网络中的设备的安全相关问题进行扫描,以此发现系统和网络中存在的漏洞,发现后会呈现给管理者,对漏洞给出对应的建议,此工具可以作为安全管理工具,也可以作为黑客的攻击工具

防火墙

防火墙广义:网络安全策略、安全行为以及防火墙设备

防火墙狭义:安装的防火墙软件,如主机、路由器

DMZ区(边界网络)–位于内网和外网之间的网络。主要目的是提高网络的安全防护能力,主要用于存放直接对外服务的服务器

包过滤

包过滤防火墙是一种较简单有效的安全控制技术。主要通过对数据包的源地址、目标地址、端口号等,基于网络层和传输层的特征去进行匹配,如果匹配成功则通过,匹配失败测不通过

- 对用户透明,传输性能

- 安全控制能力限于网络层、传输层

- 不建立链接状态表,前后报文无关(端口只能静态开启,只能开启配置好的端口,安全性较低)

- 应用层控制弱(病毒为应用层攻击行为)

状态检测

状态检测和包过滤一致,是工作在网络层和传输层,相对于包过滤来讲,是一种更有效地安全控制防火墙

- 建立链接状态表表,前后报文相关(端口可以动态开启,安全性较高)

- 应用层控制弱

代理服务

代理服务相对来说,可以做更高层次的检查,理论上可以对应用层实行一定的控制

安全协议

-

SSL(安全套接字层)–SSL协议的优势在于它是与应用层协议独立无关的。高层的应用层协议(例如:HTTP、FTP、Telnet等等)能透明的建立于SSL协议之上。SSL协议在应用层协议通信之前就已经完成加密算法、通信密钥的协商以及服务器认证工作。在此之后应用层协议所传送的数据都会被加密,从而保证通信的私密性。

-

TLS(传输层安全协议)—在SSL3.0的基础上进行扩展

-

HTTPS(基于SSL的HTTP)—基于安全套接字层的超文本传输协议

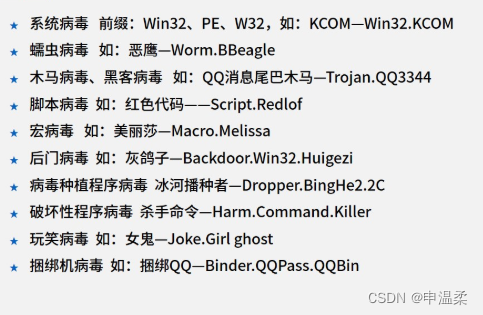

病毒与木马

病毒

病毒是指编制或者在计算机程序代码中插入破坏计算机功能或计算机数据、影响计算机使用、且能够自我复制的一种计算机指令和程序代码

病毒是人为的,目的是影响计算机使用或功能,特点是能自我复制

木马

当计算机感染木马后,会通过与外网建立连接,把要盗取的信息传到指定的位置

木马是盗窃的,如通过键盘的监听获取密码、从计算机开启通道从而黑客获取数据信息等

网络攻击

网络攻击术语

- 冒充–一个实体假装成另一个实体进行攻击,一般与主动攻击结合在一起

口令猜测、缓冲区溢出 - 重演–当部分消息为了产生飞速传效果而被重复时,出现重演

- 消息篡改–篡改数据内容而未被发现

DNS高速缓存污染、伪造电子邮件 - 服务拒绝(DOS)—考察较频繁

- 死亡ping、泪滴攻击、UDP洪水、SYN洪水、land攻击、smurf攻击、fraggle攻击、电子邮件炸弹、畸形消息攻击

拒绝服务攻击不会造成用户密码的泄漏

DDOS是一种分布式拒绝服务攻击形式

访问控制

访问控制–防止对计算机或计算机系统进行非授权访问和存储,主要实现方式为限制访问系统的人员和限制进入系统的用户所能做的操作

访问控制实现方式

-

限制访问系统的人员

用户标识与验证是执行访问控制的基础,也是对用户进行身份合法性的验证

三种常用的方法

要求用户输入一些保密信息

采用物理识别设备

采用生物统计学系统

-

限制进入系统的用户所能做的操作

存取控制–隔离技术法、限制权限法

身份验证方式

- 用户名/密码方式—最简单直接,应用最多的方式,实现简单,安全性不高

安全密码

1.密码长度要求8个字符以上

2.复杂性–大写,小写,数字,特殊符号至少包含两种或两种以上

3.不用完整的单词–黑客会将常用单词存入字典,相对来说不安全

4.设置密码有效期

5.不带联想色彩

口令保护策略

1.口令时效—设置口令时效一般用于特殊场景,比如说系统展示

2.最小口令长度–密码必须要有多长

3.口令复杂度

4.口令历史—和修改密码有关

5.加密选项—使用加密选项会降低系统安全,适用于特殊场景

6.口令锁定—在约定时间内,连续输错n次密码就会被锁定

- IC卡认证

- 动态密码—安全性较高,密码较复杂,用户容易输错,不方便应用

- USB key认证—保障了较高的安全性,同时又提高了系统的易用性

加密技术

加密技术是保护数据安全的一个重要手段

加密的基本过程—对原来明文的数据,按照某种特定的算法进行处理,使其成为不可阅读的密文,只有在输入对应的密钥后,才能显示对应的明文

对称性加密技术

加密和解密使用的是相同的密钥

- 对称密钥技术特点

密钥分发(管理)困难、算法效率高、速度快、适合于对大数据进行加密 - 常见加密算法

DES(数据加密标准)、3DES(三重数据加密标准)、RC-5、IDEA算法

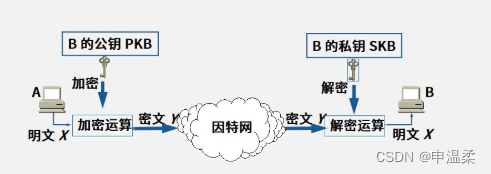

非对称性加密技术

加密和解密使用的是不同的密钥,由公钥和私钥组成

- 非对称密钥技术特点

密钥成对出现、密钥之间不能互相推导、公钥对外公开、私钥只有持有者持有、算法相对于对称加密算法效率低 - 常见加密算法

RSA、ECC椭圆曲线算法

单向加密

- 单向加密加密后不可还原,为非可逆加密

- 常见加密算法

MD5、SHA

HASH算法:会按照约定生成固定长度的字符,无论数据包有多大,生成的数据长度是固定的。过程是不可逆的,消息内容发生了改变,生成了不同的哈希摘要

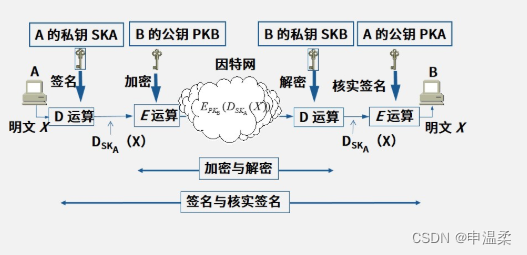

PKI

PKI是公钥基础设施,是密钥管理平台,能为网络中的所有应用提供加密和数字签名等服务,以及必须的密钥和证书管理系统

- CA—证数颁发机构,作用是向用户和设备发布对应的证书

- 数字证书—一个2k的文件,主要内容为基础信息和公钥,私钥是不对公开的,颁发数字证书会用自己的私钥对数字证书进行加密,可以通过CA的公钥验证数字证书

签名 - 证书实现的安全保证—机密性(无法确认发送者)、不可否认性、完整性、鉴别

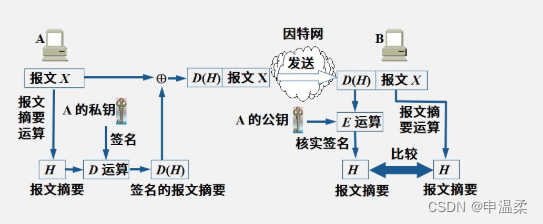

签名+加密、hash+签名

签名

签名+加密

hash+签名

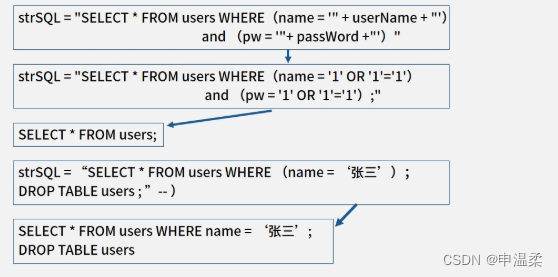

SQL注入式攻击和XSS攻击

SQL注入攻击

SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令

预防注入式攻击:不信任任何的用户输入、对特殊字符进行转义、限制字符输入的数量

XSS攻击(跨站脚本攻击)

XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML。攻击成功后,攻击者可能得到包括但不限于更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容

XSS防御

- 验证所有输入数据,有效检测攻击

- 对所有输出数据进行适当的编码,以防止任何已成功注入的脚本在浏览器端运行

下午题(安全相关)考点分析

- 安全防护体系—7个层次

- 网络攻击—下午题较少

- 访问控制—身份验证的方法、方式及特点

- 加密、签名技术的原理及作用—签名的原理

- SQL注入式攻击、XSS攻击—较频繁

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)