1、了解RBAC

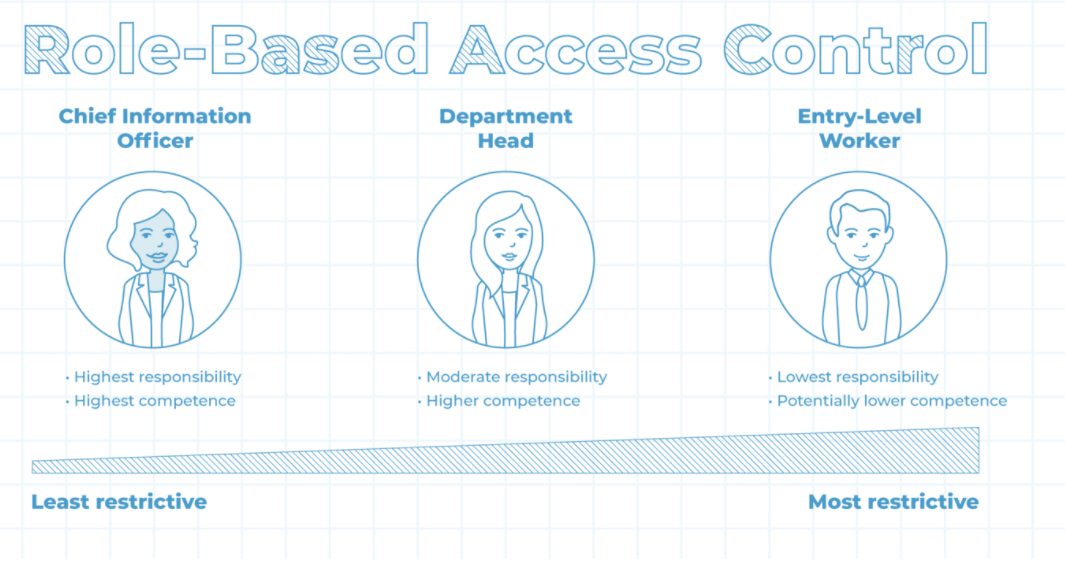

RBAC全称:Role-Based Access Control(基于角色的访问控制)。

例如我们在设计一个财务管理系统时,有CEO、财务、销售等角色会访问该系统。都由角色来决定用户哪些数据允许访问,哪些按钮允许操作等等。

2、了解Casbin

一个支持如ACL, RBAC, ABAC等访问模型,可用于Golang, Java, C/C++, Node.js, Javascript, PHP, Laravel, Python, .NET (C#), Delphi, Rust, Ruby, Lua (OpenResty), Dart (Flutter)和Elixir的授权库。

Casbin官网:https://casbin.org/

Github:https://github.com/casbin/casbin

Model

Model CONF 至少应包含四个部分: [request_definition], [policy_definition], [policy_effect], [matchers]

# 请求

[request_definition]

r = sub, obj, act

# 策略

[policy_definition]

p = sub, obj, act

# 角色

[role_definition]

g = _, _

# 策略效果

[policy_effect]

e = some(where (p.eft == allow))

# 匹配器

[matchers]

m = r.sub == p.sub && keyMatch2(r.obj, p.obj) && regexMatch(r.act, p.act)

Policy

p, admin, /user/list, GET

p, admin, /order/list, GET

p, admin, /finance/list, GET

p, sale, /order/list, GET

g, admin, sale

Request

admin, /user/list, GET

sale, /order/list, GET

sale, /user/list, GET

# 结果

true

true

false

官方编辑器:https://casbin.org/zh-CN/editor

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)