目录

前言

一、概述

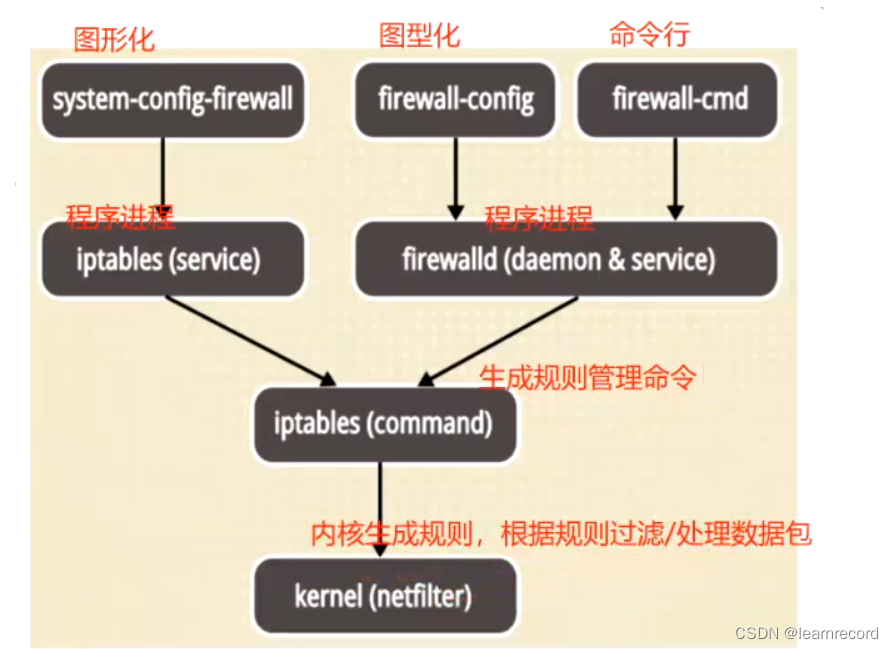

2 Firewalld和iptables的关系

2.1 Firewalld和iptables的关系

3 Firewalld区域

3.1 firewalld区域的概念

3.2 firewalld防火墙定义了9个区域

3.3 firewalld区域介绍和区域优先级

firewalld区域介绍

firewalld数据处理流程

4 Firewalld防火墙的配置方法

4.1 firewall-config 图形化工具

4.2 firewall-cmd 命令行工具

5 Firewalld两种配置模式

5.1 运行时配置(临时配置)

示例1:查看和设置默认区域

示例2:对指定网卡进行操作

示例3:对源地址进行操作

示例4:查看指定区域的所有规则

示例5:服务管理

示例6:端口管理

5.2 永久配置

示例1:直接进行永久配置

示例2:把运行时配置 转换成 永久配置

6 设置SNAT规则和DNAT规则

小贴士:

总结:

前言

在Internet 中,企业通过架设各种应用系统来为用户提供各种网络服务,如何来保护这些服务器,过滤企业不需要的访问甚至是恶意的入侵呢? 就需要总所周知的防火墙,那什么是防火墙?

本文将展示centos系统中的防火墙--netfilter和iptables,与 firewalld。以及防火墙包含的表、 链结构 和数据包匹配的基本流程学会编写 iptables 规则

一、概述

1.1 安全技术简述

硬防:

-

入侵检测系统(Intrusion Detection Systems):,主要以提供报警和事后监督为主,提供有针对性的指导措施和安全决策依据,类 似于监控系统一般采用旁路部署方式。

-

入侵防御系统(Intrusion Prevention System)::阻断溢出攻击、拒绝服务攻击、木马、蠕虫、系统漏洞。

软防:

补充:

防水墙

广泛意义上的防水墙:防水墙(Waterwall),与防火墙相对,是一种防止内部信息泄漏的安全产品。 网络、外设接口、存储介质和打印机构成信息泄漏的全部途径。防水墙针对这四种泄密途径,在事前、事 中、事后进行全面防护。其与防病毒产品、外部安全产品一起构成完整的网络安全体系。

1.2防火墙分类

| 按保护范围划分 | 网络防火墙:服务范围为防火墙一侧的局域网 | 主机防火墙:服务范围为当前一台主机 |

| 按实现方式划分: | 硬件防火墙:在专用硬件级别实现部分功能的防火墙;另一个部分功能基于软件实现,如:华为, 绿盟,深信服,等 | 软件防火墙:运行于通用硬件平台之上的防火墙的应用软件,Windows 防火墙 ISA --> Forefront |

| 按网络协议划分: | 网络层防火墙:OSI模型下四层,又称为包过滤防火墙 | 应用层防火墙/代理服务器:proxy 代理网关,OSI模型七层 |

1.3firewalld、iptables——防火墙工具

firewalld防火墙是centos7系统默认的防火墙管理工具,取代了之前的iptables防火墙,也是工作在网络层,属于包过滤防火墙。

- 支持IPv4、IPv6防火墙设置以及以太网桥

- 支持服务或应用程序直接添加防火墙规则接口

- 拥有两种配置模式:临时模式、永久模式

firewalld和iptables都是用来管理防火墙的工具(非防火墙)(属于用户态),来定义防火墙的各种规则功能,内部结构都指向netfilter网络过滤子系统(防火墙)(属于内核态)来实现包过滤防火墙功能。

firewalld、iptables提供了支持网络区域所定义的网络连接以及接口安全等级的动态防火墙管理工具。

二、Firewalld和iptables的关系

2.1 Firewalld和iptables的关系

netfilter

- 位于Linux内核中的包过滤功能体系

- 称为Linux防火墙的“内核态”

Firewalld/iptables

4、防火墙类型不同:

3 Firewalld区域

3.1 firewalld区域的概念

firewalld防火墙为了简化管理,将所有网络流量分为多个区域(zone)。然后根据数据包的源IP地址或传入的网络接口等条件将流量传入相应区域。每个区域都定义了自己打开或者关闭的端口和服务列表。

- CentOS7默认的管理防火墙规则的工具(Firewalld)

- 称为Linux防火墙的“用户态”

- 使用iptables每一个单独更改,意味着清除所有旧的规则和从/etc/sysconfig/iptables里读取所有新的规则。

- 使用firewalld却不会再创建任何新的规则,仅仅运行规则中的不同之处。因此firewalld可以在运行时间内,改变设置而不丢失现行连接。

- iptables防火墙类型为静态防火墙

- firewalld防火墙类型为动态防火墙

这些区域配置文件存在于/usr/lib/firewalld/zones目录中,还有一个目录/etc/firewalld/zones。firewalld使用规则时,会首先到/etc/firewalld/目录中查找,如果可以找到就直接使用,找不到会继续到/usr/lib/firewalld/目录中查找。

3.2 firewalld防火墙定义了9个区域

| 区域 | 作用 |

|---|

| trusted(信任区域) | 允许所有的传入流量。 |

| public(公共区域) | 允许与ssh或dhcpv6-client预定义服务匹配的传入流量,其余均拒绝。是新添加网络接口的默认区域。 |

| external(外部区域) | 允许与ssh预定义服务匹配的传入流量其余均拒绝。 |

| home(家庭区域) | 允许与ssh、mdns、samba-client或dhcpv6-client预定义服务匹配的传入流量,其他均拒绝。 |

| internal(内部区域) | 默认值与home区域相同。 |

| work(工作区域) | 允许与ssh、dhcpv6-client预定义服务匹配的传入流量,其他均拒绝 |

| dmz(隔离区域也称非军事区域) | 允许与ssh预定义服务匹配的传入流量,其他均拒绝。 |

| block(限制区域) | 拒绝所有传入流量。 |

| drop(丢弃区域) | 丢弃所有传入流量,并且不产生包含icmp的错误响应。 |

| |

3.3 firewalld区域介绍和区域优先级

firewalld区域介绍

- 最终一个区域的安全程度是取决于管理员在此区域中设置的规则。

- 区域如同进入主机的安全门,每个区域都具有不同限制程度的规则,只会允许符合规则的流量传入。

- 可以根据网络规模,使用一个或多个区域,但是任何一个活跃区域至少需要关联源地址或接口。

- 默认情况下,public区域是默认区域,包含所有接口(网卡)。

firewalld数据处理流程

检查数据来源的源地址:

- 若源地址关联到特定的区域,则执行该区域所指定的规则

- 若源地址未关联到特定的区域,则使用传入网络接口的区域 并执行该区域所指定的规则

- 若网络接口未关联到特定的区域,则使用默认区域并执行该 区域所指定的规则

区域优先级:源地址绑定的区域 > 网卡绑定的区域 > 默认区域(只要没有绑定过指定区域的网卡,都适用于于默认区域的规则。默认区域可自定义,不修改则为public)

4 Firewalld防火墙的配置方法

1、firewall-config 图形化工具(生产环境一般只有字符界面,不使用这种方法)

2、firewall-cmd 命令行工具(生产环境中没有图形化界面,所以只能在命令行进行配置)

3、编写 /etc/firewalld 中的配置文件。

4.1 firewall-config 图形化工具

在命令行输入”firewall-config“,回车后会弹出图形化管理工具。生产环境一般只有字符界面,不使用这种方法。

4.2 firewall-cmd 命令行工具

常用的 firewall-cmd 命令选项:

不指定区域时,则对默认区域进行操作(默认区域可自定义,不修改则为public)

#默认区域

--get-default-zone :显示当前默认区域

--set-default-zone=<zone> :设置默认区域

--get-active-zones :显示当前正在使用的区域及其网卡接口

--get-zones:显示所有可用的区域

#网络接口

--get-zone-of-interface=ens33 :查看指定接口ens33绑定的区域

--zone=<zone> --add-interface=<interface> :为指定接口绑定区域

--zone=<zone> --change-interface=<interface> :为指定区域更改绑定的网络接口

--zone=<zone> --remove-interface=<interface> :为指定区域删除绑定的网络接口

#源地址

--zone=<zone> --add-source=<source>[/<mask>] :为指定源地址绑定区域

--zone=<zone> --change-source=<source>[/<mask>] :为指定的区域更改绑定的源地址

--zone=<zone> --remove-source=<source>[/<mask>] :为指定的区域删除绑定的源地址

#显示指定区域的所有规则

--list-all-zones :显示所有区域及其规则

--zone=<zone> --list-all :显示所有指定区域的所有规则,若不指定区域表示仅对默认的区域操作

#服务管理

--zone=<zone> --list-service :显示指定区域内允许访问的所有服务

--zone=<zone> --add-service=<service> :为指定的区域设置允许访问的某项服务

--zone=<zone> --remove-service=<service> :删除指定区域已设置的允许访问的某项服务

#端口管理

--zone=<zone> --list-ports:x显示指定区域内允许访问的所有端口号

--zone=<zone> --add-port=<poreid>[-portid]/<portocol>:为指定的区域设置允许访问的某个端口号/某段端口号(包括协议)

--zone=<zone> --remove-port=<poreid>[-portid]/<portocol>:删除指定区域已设置允许访问的端口号(包括协议)

#icmp协议

--zone=<zone> --list-icmp-blocks :显示指定区域内拒接访问的所有icmp类型

--zone=<zone> --add-icmp-block=<icmptype>:为指定区域设置允许访问的某项icmp类型

--zone=<zone> --remove-icmp-block=<icmptype>删除指定区域已设置允许访问的某项icmp类型

firealld-cmd --get-icmptypes :显示所有icmp类型

5 Firewalld两种配置模式

运行时配置:

- 实时生效,并持续至Firewalld重新启动或重新加载配置文件

- 不中断现有连接

- 不能修改服务器配置

永久配置:

- 不立即生效,除非Firewaddl重新启动或重新加载配置

- 中断现有连接

- 可以修改服务配置

5.1 运行时配置(临时配置)

运行时配置,实时生效,不会中断现有连接。重启后丢失。

示例1:查看和设置默认区域

--get-default-zone :显示当前默认区域

--set-default-zone=< zone> :设置默认区域

--get-active-zones :显示当前正在使用的区域及其网卡接口

[root@ylocalhost ~]# firewall-cmd --get-default-zone //显示当前默认区域

public

[root@localhost ~]# firewall-cmd --get-active-zone //当前正在使用的区域及其网卡接口

public

interfaces: ens33

[root@localhost ~]# firewall-cmd --set-default-zone=home //将默认区域设置为home

success

[root@localhost ~]# firewall-cmd --get-default-zone //显示当前默认区域

home

[root@localhost ~]# firewall-cmd --set-default-zone=public //将默认区域设置为public

success

示例2:对指定网卡进行操作

add 增加绑定,change修改,remove 删除

#增加绑定

[root@localhost ~]# firewall-cmd --get-active-zone

public

interfaces: ens34 ens33

[root@localhost ~]# firewall-cmd --zone=work --add-interface=ens33

The interface is under control of NetworkManager, setting zone to 'work'.

success

[root@localhost ~]# firewall-cmd --get-active-zone

work

interfaces: ens33

public

interfaces: ens36

#修改网卡绑定的区域

[root@localhost ~]# firewall-cmd --zone=home --change-interface=ens33

The interface is under control of NetworkManager, setting zone to 'home'.

success

[root@localhost ~]# firewall-cmd --get-active-zone

home

interfaces: ens33

public

interfaces: ens36

#删除网卡和区域的绑定关系

[root@localhost ~]# firewall-cmd --zone=home --remove-interface=ens33

The interface is under control of NetworkManager, setting zone to default.

success

[root@localhost ~]# firewall-cmd --get-active-zone

public

interfaces: ens33

示例3:对源地址进行操作

[root@localhost ~]# firewall-cmd --add-source=2.2.2.2 --zone=work //将源地址绑定到work区域

success

[root@localhost ~]# firewall-cmd --get-active-zone

work

sources: 2.2.2.2

public

interfaces: ens33 ens34

[root@localhost ~]# firewall-cmd --remove-source=2.2.2.2 --zone=work //删除源地址和work区域的绑定关系

success

[root@localhost ~]# firewall-cmd --get-active-zone

public

interfaces: ens33 ens36

示例4:查看指定区域的所有规则

不指定区域时,则对默认区域进行操作(默认区域可自定义,不修改则为public)

firewall-cmd --list-all-zones:显示所有区域及其规则

firewall-cmd --list-all : 不指定区域时,查看的是默认区域

firewall-cmd --list-all --zone=work:显示work区域的所有规则

[root@localhost ~]# firewall-cmd --list-all-zones //显示所有区域及其规则

[root@localhost ~]# firewall-cmd --list-all //不指定区域时查看的是默认区域

public (active)

target: default

icmp-block-inversion: no

interfaces: ens33 //绑定的

sources:

services: ssh dhcpv6-client

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[root@localhost ~]# firewall-cmd --list-all --zone=work //查看work区域的规则

work

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

示例5:服务管理

显示、添加、删除指定区域的某个服务:

[root@localhost ~]# firewall-cmd --zone=work --list-services

ssh dhcpv6-client

[root@localhost ~]# firewall-cmd --zone=work --add-service=http

success

[root@localhost ~]# firewall-cmd --zone=work --list-services

ssh dhcpv6-client http

[root@localhost ~]# firewall-cmd --zone=work --remove-service=http

success

[root@localhost~]# firewall-cmd --zone=work --list-services

ssh dhcpv6-client

向默认区域中添加允许通过的服务:

[root@localhost ~]# firewall-cmd --add-service=http

success

[root@localhost ~]# firewall-cmd --list-services --zone=public

ssh dhcpv6-client http

一次性添加多个服务:

[root@localhost ~]# firewall-cmd --zone=work --add-service={http,https,ftp}

success

[root@localhost ~]# firewall-cmd --list-services --zone=work

ssh dhcpv6-client http https ftp

示例6:端口管理

添加、删除某个协议的端口。

[root@localhost ~]# firewall-cmd --zone=work --add-port=80/tcp

success

[root@localhost ~]# firewall-cmd --zone=work --list-ports

80/tcp

[root@localhost ~]# firewall-cmd --zone=work --list-all

work

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client http https ftp

ports: 80/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

添加连续的端口:

[root@localhost ~]# firewall-cmd --add-port=3000-5000/udp

success

[root@localhost ~]# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: ens33 ens36

sources:

services: ssh dhcpv6-client http

ports: 3000-5000/udp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[root@localhost ~]# firewall-cmd --remove-port=3000-5000/udp

success

5.2 永久配置

永久配置不立即生效,需要重启服务或重新加载后才生效。重启服务或重新加载时会中断现有连接。下次重启后不会丢失,永久存在。

示例:

1、--permanent 设置成永久生效,需要重启服务或重新加载 后才生效。

#同时添加 httpd、https 服务到默认区域,并设置成永久生效。

firewall-cmd --add-service={http,https} --permanent

firewall-cmd --reload

#添加使用 --permanent选项表示设置成永久生效,需要重新启动 firewalld 服务或执行firewall-cmd --reload 命令重新加载后才生效;

2、把运行时配置转换成永久配置

firewall-cmd --runtime-to-permanent

#将当前的运行时配置,写入规则配置文件中,使之成为永久性配置。

示例1:直接进行永久配置

同时添加 httpd、https 服务到默认区域,并设置成永久生效。

[root@localhost ~]# firewall-cmd --add-service={http,https} --permanent

success

[root@localhost ~]# firewall-cmd --reload

success

[root@localhost ~]# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: ens33

sources:

services: ssh dhcpv6-client http https

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

示例2:把运行时配置 转换成 永久配置

将当前的运行时配置,写入规则配置文件中,使之成为永久性配置。

[root@localhost ~]# firewall-cmd --runtime-to-permanent

success

6 设置SNAT规则和DNAT规则

设置SNAT策略:

[root@localhost ~]# firewall-cmd --zone=public --direct --passthrough ipv4 -t nat -A POSTROUTING -s 192.168.100.0/24 -j SNAT --to-source 12.0.0.254

success

[root@localhost ~]# iptables -t nat -nL POSTROUTING

Chain POSTROUTING (policy ACCEPT)

target prot opt source destination

SNAT all -- 192.168.100.0/24 0.0.0.0/0 to:12.0.0.254

设置DNAT策略:

[root@localhost ~]# firewall-cmd --zone=public --direct --passthrough ipv4 -t nat -A PREROUTING -d 12.0.0.254 -p tcp --dport 80 -j DNAT --to 192.168.100.254

success

[root@localhost ~]# iptables -t nat -nL PREROUTINGChain PREROUTING (policy ACCEPT)

target prot opt source destination

DNAT tcp -- 0.0.0.0/0 12.0.0.254 tcp dpt:80 to:192.168.100.254

1.2 iptables的四表五链

netfilter/iptables后期简称为iptables。iptables是基于内核的防火墙,其中内置了raw、mangle、 nat和filter四个规则表。

表中所有规则配置后,立即生效,不需要重启服务。

四表五链:

规则表的作用:容纳各种规则链。

规则链的作用:容纳各种防火墙规则。

即表里有链,链里有规则。

四表:

| 表名 | 作用 |

|---|

| raw | 确定是否对该数据包进行状态跟踪。包含两个规则链,OUTPUT、PREROUTING |

| mangle | 修改数据包内容,用来做流量整形,给数据包设置标记。包含五个规则链,INPUT、 OUTPUT、 FORWARD、 PREROUTING、 POSTROUTING |

| nat | 负责网络地址转换,用来修改数据包中的源、目标IP地址或端口。包含三个规则链,OUTPUT、 PREROUTING、 POSTROUTING |

| filter | 负责过滤数据包,确定是否放行该数据包(过滤)。包含三个规则链,INPUT、 FORWARD、 OUTPUT |

在iptables的四个规则表中, mangle表和raw表的应用相对较少。

filter表是防火墙的默认表。

五链:

| 链名 | 作用 |

|---|

| INPUT | 处理入站数据包,匹配目标IP为本机的数据包。 |

| OUTPUT | 处理出站数据包,一般不在此链上做配置。 |

| FORWARD | 处理转发数据包,匹配流经本机的数据包。 |

| PREROUTING | 在进行路由选择前处理数据包,用来修改目的地址,用来做DNAT。相当于把内网服务器的IP和端口映射到路由器的外网IP和端口上。 |

| POSTROUTING | 在进行路由选择后处理数据包,用来修改源地址,用来做SNAT。相当于内网通过路由器NAT转换功能实现内网主机通过一个公网IP地址上网。 |

1.3 数据包控制的匹配流程

1.3.1 规则表之间的优先顺序:

数据包到达防火墙时,规则表之间的优先顺序:raw >mangle > nat > filter

1.3.2 规则链之间的匹配顺序:

主机型防火墙:

- 入站数据(来自外界的数据包,且目标地址是防火墙本机):PREROUTING --> INPUT -->本机的应用程序

- 出站数据(从防火墙本机向外部地址发送的数据包):本机的应用程序---->OUTPUT ----->POSTROUTING

网络型防火墙:

- 转发数据(需要经过防火墙转发的数据包):PREROUTING -->FORWARD -->POSTROUTING

注:标红的表示该链的规则通常在这个表上配置。

1.3.3 规则链内部的匹配顺序:

- 自上向下按顺序依次进行检查,找到相匹配的规则即停止(LOG策略例外,表示记录相关日志)

- 若在该链内找不到相匹配的规则,则按该链的默认策略处理(未修改的状况下,默认策略为允许)

#例1:

filter表 input链:

1、放通 目的地址为192.168.80.0/24的

2、放通 目的地址为192.168.100.0/24的

此时192.168.100.0/24的IP数据包能够放行。

#例2:

filter表 input链:

1、拒绝 源地址为100.100.100.0/24的

2、放通 目的地址为192.168.80.0/24的

3、放通 目的地址为192.168.100.0/24的

此时192.168.100.0/24的IP数据包会被拒绝,因为是自上向下按顺序依次进行检查,第一条规则已匹配到,就不会再向下匹配。

复制代码

1.3.4 内核中数据包的传输过程

- 当一个数据包进入网卡时,数据包首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转送出去。

- 如果数据包是进入本机的,数据包就会到达INPUT链。数据包到达INPUT链后, 任何进程都会收到它。本机上运行的程序可以发送数据包,这些数据包经过OUTPUT链,然后返回给发送方。

- 如果数据包是要转发出去的,且内核允许转发,数据包就会经过FORWARD链,然后到达POSTROUTING链输出。

2 iptables的安装和规则配置

2.1 iptables的安装

Centos 7默认使用firewalld防火墙,没有安装iptables, 若想使用iptables防火墙。必须先关闭firewalld防火墙,再安装iptables 。

#步骤1、关闭firewalld

[root@yuji ~]# systemctl disable --now firewalld //设置firwalld开机不自启,且现在就关闭

Removed symlink /etc/systemd/system/multi-user.target.wants/firewalld.service.

Removed symlink /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service.

#步骤2、安装iptables 和 iptables-services

[root@yuji ~]# yum install -y iptables iptables-services

#安装完后启动服务

[root@yuji ~]# systemctl start iptables

2.2 iptables的配置方法

- 使用iptables命令行。

- 使用图形化管理工具system- config- firewall

2.3 使用iptables命令行配置规则

命令格式:

iptables [-t 表名] 管理选项 [链名] [匹配条件] [-j 控制类型]

复制代码

注意事项:

- 不指定表名时,默认指filter表

- 不指定链名时,默认指表内的所有链

- 除非设置链的默认策略,否则必须指定匹配条件

- 控制类型使用大写字母,其余均为小写

常用控制类型:

| 控制类型 | 作用 |

|---|

| ACCEPT | 允许数据包通过(默认) |

| DROP | 直接丢弃数据包,不给出任何回应信息 |

| REJECT | 拒绝数据包通过,会给数据发送端一个响应信息 |

| SNAT | 修改数据包的源地址 |

| DNAT | 修改数据包的目的地址 |

| MASQUERADE | 伪装成一个非固定公网IP地址 |

| LOG | 在/var/log/messages文件中记录日志信息,然后将数据包传递给下一条规则。LOG只是一种辅助动作,并没有真正处理数据包 |

常用管理选项:

| 管理选项 | 作用 |

|---|

| -A | 在指定链的末尾追加(--append)一条新的规则 |

| -I(大写i) | 在指定链的开头插入(--insert)一条新的规则,未指定序号时默认作为第一条规则 |

| -R | 修改、替换(--replace) 指定链中的某一条规则,可指定规则序号或具体内容 |

| -P | 设置指定链的默认策略(--policy) |

| -D | 删除(--delete) 指定链中的某一条规则,可指定规则序号或具体内容 |

| -F | 清空(--flush)指定链中的所有规则,若未指定链名,则清空表中的所有链 |

| -L | 列出(--list) 指定链中所有的规则,若未指定链名,则列出表中的所有链 |

| -n | 使用数字形式(--numeric) 显示输出结果,如显示IP地址而不是主机名 |

| -v | 显示详细信息,包括每条规则的匹配包数量和匹配字节数 |

| --line-numbers | 查看规则时,显示规则的序号 |

匹配条件:

| 匹配条件 | 说明 |

|---|

| -p | 指定要匹配的数据包的协议类型 |

| -s | 指定要匹配的数据包的源IP地址 |

| -d | 指定要匹配的数据包的目的IP地址 |

| -i | 指定数据包进入本机的网络接口 |

| -o | 指定数据包离开本机做使用的网络接口 |

| –sport | 指定源端口号 |

| –dport | 指定目的端口号 |

2.4 规则配置示例

示例1:查看规则 -nL

[root@yuji ~]# iptables -L //查看filter表中所有规则

[root@yuji ~]# iptables -nL //以数字形式显示

[root@yuji ~]# iptables -nL -t nat //查看nat表ACCEPT

[root@yuji ~]# iptables -nL --line-numbers //显示规则序号

[root@yuji ~]#iptables -t filter -F //清空 filter表内所有规则

复制代码

示例:

1、 iptables -L,列出表中所有链。不指定表名则默认查看filter表。

2、 iptables -L -n,以数字形式显示输出结果。-L -n 合在一起写时,必须n在前,要写成 -nL。

3、iptables -nL -t nat,查看nat表。

4、iptables -t filter -F,清空 filter表内所有规则。

示例2:添加规则 -A -I

-A,在末尾追加规则。

-I,在指定位置前插入规则。如果不指定,则在首行插入。

#在INPUT链末尾追加规则

[root@yuji ~]# iptables -t filter -A INPUT -p icmp -j REJECT

[root@yuji ~]# iptables -nL

#在INPUT链第二行出入规则

[root@yuji ~]# iptables -I INPUT 2 -p tcp --dport 22 -j ACCEPT

[root@yuji ~]# iptables -nL --line-numbers

复制代码

示例:

1、拒绝icmp协议的数据包, 即不允许其他主机ping本机 。REJECT

使用其他的主机ping不通本机,reject拒绝后会回应一条消息。

2、丢弃icmp协议的数据包。DROP。

使用其他的主机ping本机,drop丢弃数据包,不给出任何回应信息。

3、-I,在指定位置前插入。如果不指定,则在首行插入。

iptables -nL --line-numbers,可以查看每条规则的序号。

示例3:删除规则 -D

1、按序号删除,比较准确。

2、按内容删除,如果有2条相同内容,会删除序号小的那个。

注意:

- 删除规则前,先想清楚会不会导致ssh断连。

- 如果链的默认规则是DROP,在使用iptables -F之前一定要慎重,可能会导致自己断连,断连后只能去机房解决。

#先查看链中的规则

[root@yuji ~]# iptables -nL --line-numbers //显示规则的序号

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 DROP icmp -- 0.0.0.0/0 0.0.0.0/0

2 DROP icmp -- 0.0.0.0/0 0.0.0.0/0

3 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT)

num target prot opt source destination

Chain OUTPUT (policy ACCEPT)

num target prot opt source destination

#按序号删除

[root@yuji ~]# iptables -D INPUT 2 //删除INPUT链中的第2条规则

[root@yuji ~]# iptables -nL --line-numbers

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 DROP icmp -- 0.0.0.0/0 0.0.0.0/0

2 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT)

num target prot opt source destination

Chain OUTPUT (policy ACCEPT)

#按内容删除

[root@yuji ~]# iptables -D INPUT -p tcp -j ACCEPT //删除INPUT链中tcp协议ACCEPT的规则

[root@yuji ~]# iptables -nL --line-numbers

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 DROP icmp -- 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT)

num target prot opt source destination

Chain OUTPUT (policy ACCEPT)

num target prot opt source destination

示例4:修改规则

1、-R 直接修改。但一般不用这种形式。

2、可以先添加一条新规则,之后再删除旧规则。这样比较保险。

#方法1:使用-R直接修改

[root@yuji ~]# iptables -A INPUT -p icmp -j DROP //原先设置的规则

[root@yuji ~]# iptables -R INPUT -p icmp -j ACCEPT //将DROP修改成ACCEPT

#方法2:先-A添加一条规则,之后再-D删除旧规则

[root@yuji ~]# iptables -A INPUT -p icmp -j ACCEPT //添加一条新规则

[root@yuji ~]# iptables -D INPUT -p icmp -j DROP //删除旧规则

复制代码

示例5:设置默认策略 -P

未修改的状况下,默认策略为ACCEPT(允许)。

注意:

将默认策略修改为DROP前,一定要检查清楚链内是否设置了允许tcp协议22端口进行连接的规则。否则一旦修改为DROP,会导致ssh断连。

[root@yuji ~]# iptables -P INPUT DROP //将默认策略修改为DROP

3 匹配条件

3.1 通用匹配

可直接使用, 不依赖于其他条件或扩展包括网络协议、IP地址、网络接口等条件。

| 协议匹配 | -p 协议名 |

|---|

| 地址匹配 | -s 源地址、-d 目的地址 。可以是IP、网段、域名、空(任何地址) |

| 接口匹配 | -i 入站网卡、-o 出站网卡 |

例:

iptables -A INPUT ! -p icmp -j ACCEPT

#没有-t指定表,就是指默认表filter表

# !代表条件取反,不是icmp的都放通

iptables -A INPUT -s 192.168.72.10 -j REJECT

#拒绝从哪个主机发数据包过来(-s指定了源地址)

iptables -I INPUT -i ens33 -s 192.168.80.0/24 -j DROP

#在行首插入规则,丢弃该网段从ens33网卡进来的数据包

复制代码

示例1:

! 取反时需要注意。

例如设置“不是icmp的都放通”,即放通的协议中不包括icmp,这条规则没有针对icmp。那么icmp协议会向下查找匹配,如果匹配不到规则,那么就会取默认策略ACCEPT,则此时其他主机可以ping通本机。

使用其他主机ping本机,可以ping通。

示例2:

拒绝192.168.72.10发来的数据包。

使用192.168.72.10这台机器ping本机,ping不通。REJECT拒绝后,会显示回应信息。

3.2 隐含匹配

要求以特定的协议匹配作为前提,包括端口、TCP标记、ICMP类 型等条件。

3.2.1 端口匹配

端口匹配:--sport 源端口、--dport 目的端口。

可以是个别端口或者端口范围。

| 格式 | 含义 |

|---|

| --sport 1000 | 匹配源端口是1000的数据包 |

| --sport 1000:3000 | 匹配源端口是1000-3000的数据包 |

| --sport 1000: | 匹配源端口是1000及以上的数据包 |

| --sport :3000 | 匹配源端口是3000及以下的数据包 |

注意: --sport 和 --dport 必须配合 -p <协议类型> 使用

3.2.2 TCP标记匹配

--tcp-flags TCP标记

#TCP三次握手时的第一次握手,放行SYN为1的报文,拒绝其他包。

iptables -I INPUT -P tcp --dport 22 --tcp-flags SYN,ACK,FIN,RST,URG,PSH SYN -j REJECT

#第二次握手放行SYN、ACK为1的报文,拒绝其他包。

iptables -I OUTPUT -P tcp --dport 22 --tcp-flags SYN,ACK,FIN,RST,URG,PSH SYN,ACK -j REJECT

复制代码

3.2.3 ICMP类型匹配

--icmp-type ICMP类型

ICMP类型可以是字符串、数字代码:

| ICMP类型 | 含义 |

|---|

| Echo-Request (代码为8) | 表示请求 |

| Echo- -Reply (代码为0) | 表示回显 |

| Dest ination-Unreachable (代码为3) | 表示目标不可达 |

注: 其他可用的icmp协议类型,可以执行iptables -p icmp -h 查看帮助信息。

--icmp-type 8 //表示请求(ping),即其他主机向本机请求(ping本机)

--icmp-type 0 //表示回显(pong),即本机向其他主机发数据包(本机ping其他主机)

--icmp-type 3 //当本机ping不通其他主机时,提示目标不可达。

例子:

#丢弃icmp的包,别人ping不通本机,本机也ping不通别人

iptables -A INPUT -p icmp -j DROP

#丢弃icmp的请求,禁止其他主机ping本机,但本机可以ping其他主机

iptables -A INPUT -p icmp --icmp-type 8 -j ACCEPT

#当本机ping不通其它主机时提示目标不可达,此时其它主机需要配置关于icmp协议的控制类型为REJECT

iptables -A INPUT -p icmp --icmp-type 3 -j ACCEPT

复制代码

示例:

丢弃icmp协议的请求,禁止其他主机ping本机,但本机可以ping其他主机。

3.3 显示匹配

要求以“-m扩展模块”的形式明确指出类型,包括多端口、MAC地址、IP范围、数据包状态等条件

3.3.1 多端口匹配

- -m multiport --sport 源端口列表

- -m multiport --dport 目的端口列表

iptables -A INPUT -p tcp -m multiport --dport 80,22,21,20,53 -j ACCEPT

iptables -A INPUT -p udp -m multiport --dport 53 -j ACCEPT

复制代码

3.3.2 IP范围匹配

- -m iprange --src-range 源IP范围

- -m iprange --dst-range 目的IP范围

iptables -A FORWARD -p udp -m iprange --src-range 192.168.72.100-192.168.72.200 -j DROP

# 禁止转发源地址位于192.168.72.100——192.168.72.200的udp数据包

复制代码

3.3.3 MAC地址匹配

格式:

-m mac -- -mac- source MAC地址

复制代码

示例:

iptables -A FORWARD -m mac --mac-source xx:xx:xx:xx:xx:xx -j DROP

#禁止来自某MAC地址的数据包通过本机转发

复制代码

3.3.4 状态匹配

格式:

-m state --state连接状态

复制代码

常见的连接状态:

| 状态 | 含义 |

|---|

| NEW | 主机连接目标主机,在目标主机上看到的第一个想要连接的包 |

| ESTABLISHED | 主机已与目标主机进行通信,判断标准只要目标主机回应了第一个包,就进入该状态 |

| RELATED | 主机已与目标主机进行通信,目标主机发起新的链接方式,一般与ESTABLISHED配合使用 |

| INVALID | 无效的封包,例如数据破损的封包状态 |

示例:

iptables -I INPUT -M state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

#第一个包我只看22端口的包

#-p tcp是隐含匹配,可以省略-m tcp

iptables -A INPUT -p tcp -m multiport --dport 443,80,22,21,20,53 -j ACCEPT

#允许放通tcp的这些端口号

#-m multiport加载多个端口模块

iptables -A INPUT -p udp --dport 53 -j ACCEPT

#放通UDP的53端口进来的包(DNS服务器返回信息时默认使用UDP的53端口)

iptables -A INPUT -p tcp -m state --state ESTABLISHED ,RELATED -j ACCEPT

#对进来的包的状态进行检测。已经建立tcp连接的包以及该连接相关的包允许通过。简单来说就是只允许所有自己发出去的包进来。

#比如我和你做生意,我们谈成了生意,到了支付的时候,就可以直接调用与这笔生意相关的支付功能。

iptables -P INPUT DROP

#默认关闭,将以上的设置设为白名单

复制代码

4 总结

1、Linux防火墙的两个组件:

- 内核态 netilter(保存包过滤处理的规则集)

- 用户态 iptables(防火墙规则管理工具)

2、数据包五要素:

源IP,目的IP,源端口,目的端口 ,协议UDP/TCP

3、四表:

- raw 对数据包进行状态跟踪

- mangle 修改数据包内容,给数据包设置标记

- nat 地址转换,转换源/目的IP或者端口

- fileter 过滤数据包 放行 丢弃

4、五链:

- INPUT 入站

- OUTPUT 出站

- FORWARD 转发

- PREROUTING 路由前修改目的地址

- POSTROUTING 路由后修改源IP

5、匹配顺序

1)数据包到达防火墙时,规则表之间的优先顺序:raw >mangle > nat > filter。

2)规则链之间的匹配顺序:

主机型防火墙

- 入站数据(来自外界的数据包,且目标地址是防火墙本机):PREROUTING --> INPUT -->本机的应用程序

- 出站数据(从防火墙本机向外部地址发送的数据包):本机的应用程序---->OUTPUT ----->POSTROUTING;

网络型防火墙

- 转发数据(需要经过防火墙转发的数据包):PREROUTING -->FORWARD -->POSTROUTING

3)链中的规则集:从上往下一次匹配,匹配到规则即停止,若都没有匹配到则按默认策略处理

6、管理选项

iptables [-t 表名] 管理选项 [链名] [匹配条件] [-j 控制类型]

- 增:-A 在末尾添加,-I 在指定位置插入

- 删:-D 删除指定规则,-F 清空所有规则

- 改:-R,或者-A 添加后 -D 删除

- 查:-nL 以数字形式显示,--line-numbers 显示规则的序号

- 设置默认规则:-P

注意:

删除规则前,以及将默认规则修改为DROP之前,一定要先想清楚会不会导致ssh断连。

7、 匹配条件

- -p tcp|udp|icmp

- -s 源IP

- -d 目的IP

- -i 入站网卡

- -o 出站网卡

实验:iptables防火墙(搭配DNS分离解析的配置)

实验内容:

web服务器在内网中,提供http服务。

要求内网中的主机能够通过 www.yuji.com 访问该web服务。

外网的主机能够通过 www.yuji.com:8080访问该web服务。

实验环境:

1、web服务器:192.168.137.10/24(VMnet1)

2、外网主机(win10客户机):12.0.0.200/24(VMnet2)

3、网关服务器:

ens33网卡地址:192.168.137.137/24(VMnet1)

ens36网卡地址:12.0.0.254/24(VMnet2)

实验步骤:

一、配置网关服务器

1、配置网卡。

增加一块网卡ens36。

将ens33的网络模式设置为VMnet1(仅主机模式),地址设置为192.168.137.137。

将ens36的网络模式设置为VMnet2(仅主机模式),地址设置为12.0.0.254。

之后重启网络服务。

2、关闭firewalld和selinux。开启路由转发功能。

[root@yuji ~]# systemctl stop firewalld

[root@yuji ~]# setenforce 0

[root@yuji ~]# vim /etc/sysctl.conf

net.ipv4.ip_forward = 1 //在文件中增加这一行,开启路由转发功能

[root@yuji ~]# sysctl -p //读取修改后的配置

net.ipv4.ip_forward = 1

3、配置iptables策略。

1)设置SNAT服务,解析源地址。修改nat表中的POSTROUTING链

[root@yuji ~]# iptables -t nat -A POSTROUTING -s 192.168.137.10/24 -o ens36 -j SNAT --to 12.0.0.254

#-t nat:指定nat表

#-A POSTROUTING:指定POSTROUTING链

#-s 192.168.72.10/24:源地址网段

#-o ens36:出站网卡

#-j SNAT --to 12.0.0.254:使用SNAT服务,将源地址转换成公网IP地址。

2)设置DNAT服务,

解析目的地址。修改nat表中的PRETROUTING链。

[root@yuji ~]# iptables -t nat -A PREROUTING -i ens36 -d 12.0.0.254 -p tcp --dport 8080 -j DNAT --to 192.168.137.10:80

4、配置DNS分离解析。

当内网解析ww.yuji.com时,将域名解析为:192.168.137.10。

当外网解析ww.yuji.com时,将域名解析为:12.0.0.254。

1)编辑主配置文件。

[root@yuji ~]# vim /etc/named.conf //编辑主配置文件

-----------------------------------

12 options {

13 listen-on port 53 { any; }; //将监听地址修改为any

14 listen-on-v6 port 53 { ::1; };

15 directory "/var/named";

16 dump-file "/var/named/data/cache_dump.db";

17 statistics-file "/var/named/data/named_stats.txt";

18 memstatistics-file "/var/named/data/named_mem_stats.txt";

19 allow-query { any; }; //将允许查询的地址修改为any

52 #zone "." IN {

53 # type hint;

54 # file "named.ca";

55 #};

2)编辑区域配置文件。

[root@yuji ~]# vim /etc/named.rfc1912.zones //修改区域配置文件,要将view以外的zones都删除

----------------------

view "lan" {

match-clients {192.168.137.0/24;}; //声明内网网段

zone "yuji.com" IN { //声明域名

type master;

file "yuji.com.zone.lan"; //声明内网解析时对应的地址库文件

};

zone "." IN { //用于解析根域名

type hint;

file "named.ca";

};

};

view "wan" {

match-clients {any;}; //声明外网地址

zone "yuji.com" IN { //声明域名

type master;

file "yuji.com.zone.wan"; //声明外网解析时对应的地址库文件

};

};

3)配置内网解析地址库文件:

[root@yuji ~]# cd /var/named/

[root@yuji named]# cp -p named.localhost yuji.com.zone.lan

[root@yuji named]# vim yuji.com.zone.lan

$TTL 1D

@ IN SOA @ admin.yuji.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

master A 192.168.137.137

www IN A 192.168.137.10

4)配置外网解析地址库文件。之后启动named服务。

[root@yuji named]# cp -p named.localhost yuji.com.zone.wan

[root@yuji named]# vim yuji.com.zone.wan

$TTL 1D

@ IN SOA @ admin.yuji.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

A 12.0.0.254

www IN A 12.0.0.254

[root@yuji named]# systemctl start named //启动named服务

二、配置web服务器

1、关闭firewalld和selinux。

[root@web ~]# systemctl stop firewalld

[root@web ~]# setenforce 0

2、修改网卡配置。

将网络模式修改为VMnet1(仅主机模式)。

编辑网卡配置文件,将网卡地址设置为192.168.137.10,网关地址设置为192.168.137.137。

之后重启网络服务。

3、安装httpd服务,启动服务。

安装httpd软件包,写一个网页,启动httpd服务。本地验证一下能否打开该网页。

[root@web ~]# yum install -y httpd //安装httpd服务

[root@web ~]# cd /var/www/html //切换到httpd服务的根目录

[root@web html]# echo 'this is first web' > index.html //写一个测试网页

[root@web html]# systemctl start httpd //启动httpd服务

复制代码

三、配置外网客户端(win10客户机)

1、修改网卡配置。

将网络模式修改为VMnet2(仅主机模式)。

编辑网卡配置文件,IP地址:12.0.0.200,网关地址:12.0.0.254,DNS服务器地址:12.0.0.254。

2、验证使用 www.yuji.com:8080 访问web服务。

小贴士:

拒绝某个地址访问所有服务,可以通过block和drop区域,即将这个源地址和block区域绑定(或者和drop区域绑定)。但是拒绝这个源地址访问单个服务,要通过富规则实现。

例如现在有个地址192.168.89.10,只想拒绝它使用ssh服务,其他都放行。需要通过富规则实现。

firewall-cmd --add-rich-rule=...

总结:

SNAT 策略仅在nat表的POSTROUTING链使用,可以修改数据包的源地址,如实现局域网共享上网。

当网关使用非固定的公网IP地址时,SNAT可以替换为地址伪装策略 MASQUERADE.

DNAT 策略仅在nat 表的 PREROUTING、OUTPUT链使用,可以修改数据包的目标地址和目标端口,如在 Internet 中发布企业内部网络中的应用服务器。 Linux防火墙脚本通常由变量定义、模块加载、/proc 调整、具体的规则设置等部分构成。

firewalld防火墙是一款功能强大的包过滤防火墙,可同时支持 IPv4 和IPv6地址。

firewalld防火墙拥有运行时(runtime)和永久(permanent)配置两种状态。拥有区域的概念,支持直接添加服务或者端口。

firewalld 防火墙既可以通过字符管理工具 firewall-cmd管理,又可以通过图形管理工具 firewall-config进行管理。

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)