知识点

#知识点

-网页篡改与后门攻击防范应对指南

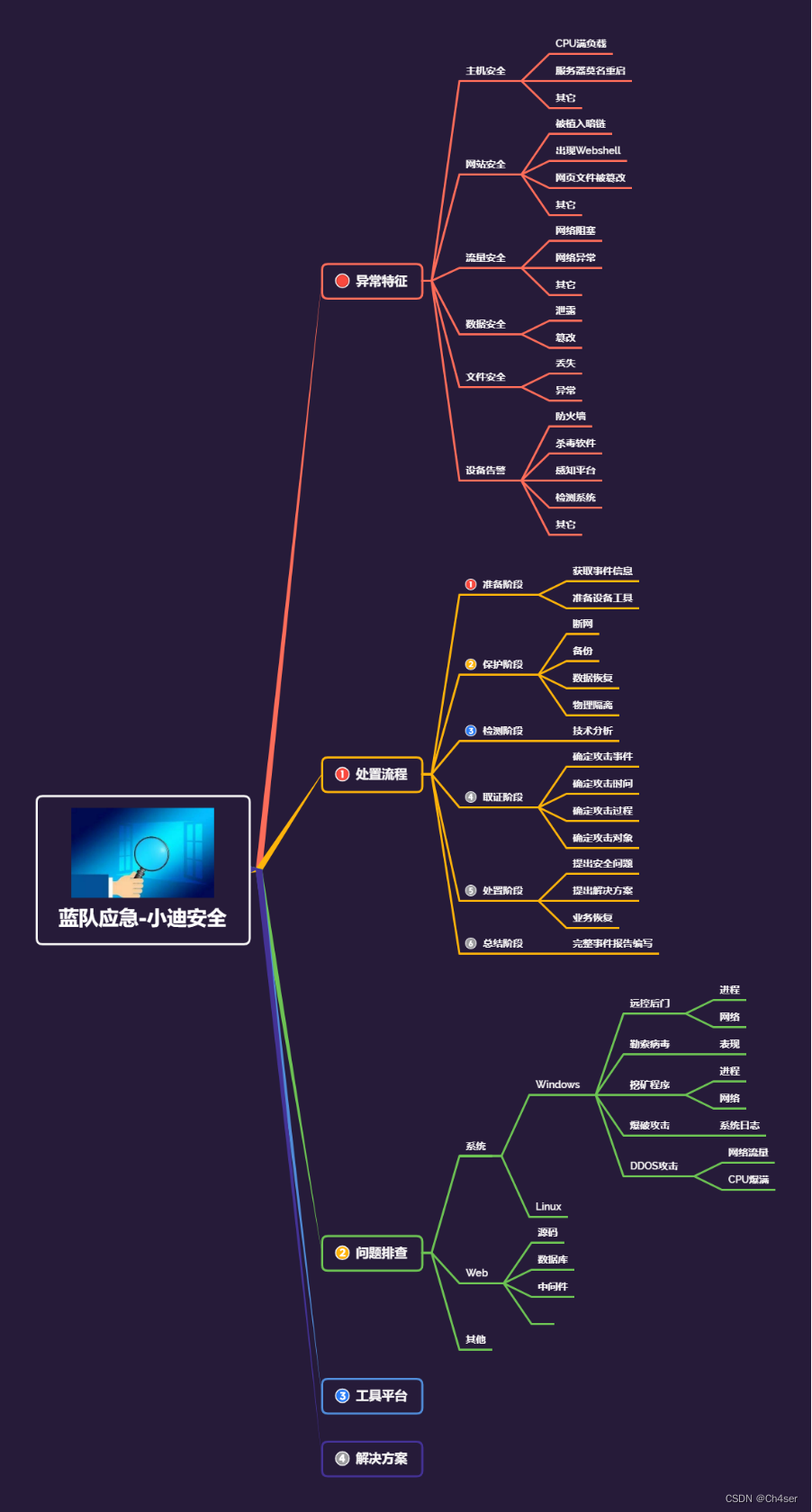

主要需了解:异常特征,处置流程,分析报告等

主要需了解:日志存储,Webshell检测,分析思路等

掌握:

中间件日志存储,日志格式内容介绍(IP,UA头,访问方法,请求文件,状态码等)

Webshell查杀(常规后门,内存马(单独还有))

分析思路:基于时间,基于漏洞,基于后门筛选(还有)

#内容点:

应急响应:

1、抗拒绝服务攻击防范应对指南

2、勒索软件防范应对指南

3、钓鱼邮件攻击防范应对指南

4、网页篡改与后门攻击防范应对指南

5、网络安全漏洞防范应对指南

6、大规模数据泄露防范应对指南

7、僵尸网络感染防范应对指南

8、APT攻击入侵防范应对指南

9、各种辅助类分析工具项目使用

朔源反制:

威胁情报,信息库追踪,设备反制,IDS&IPS等反制,工具漏洞反制,蜜罐钓鱼反制等

#威胁情报相关平台:

Virustotal

深信服威胁情报中⼼

微步在线

venuseye

安恒威胁情报中⼼

360威胁情报中⼼

绿盟威胁情报中⼼

AlienVault

RedQueen安全智能服务平台

IBM X-Force Exchange

ThreatMiner

演示案例:

1、挖矿样本-Win&Linux-危害&定性

2、Linux-Web安全漏洞导致挖矿事件

3、Windows-系统口令爆破导致挖矿事件

4、Linux-个人真实服务器被植入挖矿分析

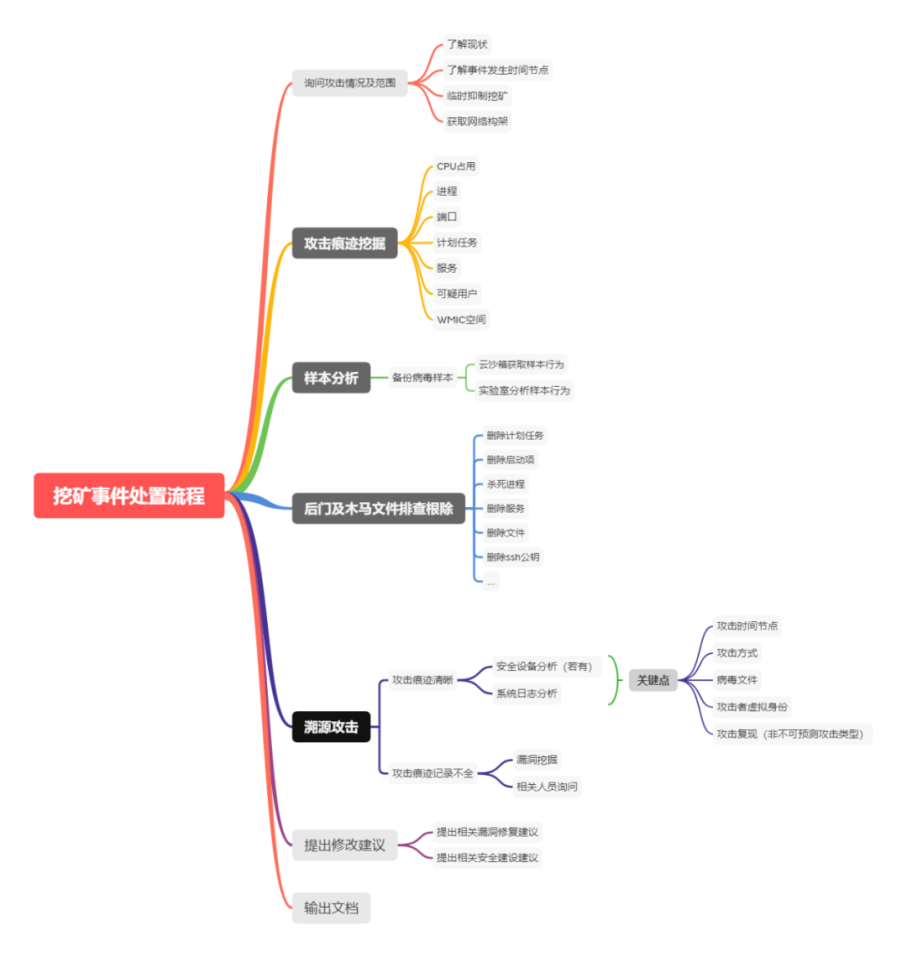

#挖矿样本-Win&Linux-危害&定性

危害:CPU拉满,网络阻塞,服务器卡顿等

定性:威胁情报平台上传解析分析,文件配置查看等

#Linux-Web安全漏洞导致挖矿事件

某公司运维人员小李近期发现,通过搜索引擎访问该公司网站会自动跳转到恶意网站(博彩网站),但是直接输入域名访问该公司网站,则不会出现跳转问题,而且服务器CPU的使用率异常高,运维人员认为该公司服务器可能被黑客入侵了,现小李向XX安全公司求助,解决网站跳转问题。

排查:挖矿程序-植入定时任务

排查:Web程序-JAVA_Struts2漏洞

#Windows-系统口令爆破导致挖矿事件

某天客户反馈:服务器疑似被入侵,风扇噪声很大,实验室因耗电量太大经常跳闸,服务器疑似被挖矿。

排查:挖矿程序-植入计划任务

排查:登录爆破-服务器口令安全

#Linux-个人真实服务器被植入挖矿分析

挖矿程序定位定性,时间分析,排查安全漏洞,攻击IP找到等

总结

挖矿病毒的背景一般是CPU、GPU占用很高,服务器耗电量很大

我们上来首先做的是看CPU、GPU占用率,定位占用率很高的进程找到挖矿病毒样本,将病毒样本放到微步在线上分析

由于挖矿病毒通常会做权限维持,单纯删除病毒文件无法根治,还是会重新生成

所以要继续排查计划任务、启动项、映像劫持等,删除干净后,杀死进程并删除病毒文件即可

由于黑客能上传挖矿病毒,那必定是拿到了服务器权限的,所以重点还需要知道黑客是如何进来的

(比如黑客通过ssh弱口令爆破拿到的服务器,那么我们如何知道呢?)

由于已经定位到了病毒样本,通过其修改时间可以得知攻击的大致时间范围,比如在Windows我们可以查看这个时间范围的日志,

在安全日志里发现这个时间范围内,有大量的外网IP尝试进行登录,那么基本就可以知道黑客是通过ssh弱口令爆破拿到的服务器。