“微盟删库”事件沸沸扬扬,这次重大的数据违规行为,导致微盟的股市市值暴跌12亿港币,影响巨大。本文主要为大家介绍针对数据安全的威胁和风险,有哪些安全防护措施。

一、数据简介

1、数据的形态

数据主要可以分为两种形态,也就是平时常见的数据的表现方式,也可以称为数据的载体。

电子数据:存储在硬盘等其他存储设备里,或者存在应用数据库里面,只能通过电脑、U盘或者应用程序去读取。例如:数据库里的客户信息。

纸质数据:以纸质的形式把数据很直观的呈现在载体上面。例如:保单、申请表等。

2、数据的存储方式

数据无处不在,渗透在我们工作和生活中的每一个领域。那么常见等数据存储方式有:网络存储服务器:例如DAS、NAS、SAN等;云存储;移动设备:手机、平板电脑、以及支持无线应用的设备等等;纸质文档。

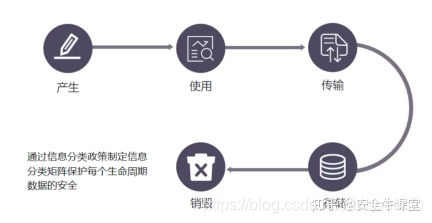

3、数据生命周期

数据从最初的产生到数据的销毁,有一个完整的生命周期。这时候就需要企业在数据生命周期的每个阶段去保护不同种类的数据,最常用等方法就是制定信息分类政策。

例如:

按照常规意义划分,可以把数据划分为4类:公开、内部、机密、高度机密,每一类数据从公开到高度机密,它的敏感程度越来越高,这就是信息分类的标准。

企业需要制定信息分类政策,让数据的所有者有权定义当前拥有的数据属于哪一类数据,并且按照分类政策,还要制定信息分类保护矩阵。

信息分类保护矩阵类似于Excel,要有行和列,以上述分类标准为例,企业将数据划分为4类,这4类数据就是Excel里面的4列,每一行是数据的生命周期,行和列交叉的单元格里就是在当前数据生命周期的阶段,对这一分类的数据有什么样数据保护的要求,这一个Excel就形成了信息分类保护矩阵。

4、数据的价值

任何数据都有价值,对于公司,或者银行等其他类似的金融机构来说,只要有一条客户的信息遭受了泄露,被媒体曝光,就会对公司造成很大的风险,比如监管的风险、财务的风险,以及声誉的风险等等。所以机密的数据,比如客户的信息、公司的财务报表等等,对于企业来说是至关重要的,是企业的命脉。

二、数据安全威胁与风险

信息安全有三个最基本的特性:可用性、完整性和机密性。可用性是指数据随时能够获取、随时可用,不会由于硬件故障等问题,导致数据无法读取。完整性是指数据在整个交易过程中没有遭受恶意篡改和非授权的访问,保障数据是最原本的样子。机密性指的是数据全程加密,不会遭受窃听,也不会被未授权的人访问到,数据是安全的。我们通常讲的信息安全保护,保护的就是数据的这三个最基本的特性。

1、数据可用性威胁与风险

恶意软件威胁、勒索软件病毒,蠕虫、逻辑炸弹等

电力故障

服务器故障,硬件故障、硬盘损坏

用户误删除,且没有备份的文件

2、数据完整性威胁与风险

恶意软件的威胁,例如木马文件等病毒文件

用户误删除

应用程序漏洞

3、数据机密性威胁与风险

恶意软件威胁,比如间谍软件、特洛伊木马、键盘记录器;

磁盘或者其他数据存储设备丢失导致非授权的访问;

内部人员故意泄露机密数据;

社工攻击,通过欺骗、仿冒等方式套取重要数据,例如:密码信息

4、数据合规风险

法律和监管机构对于数据的收集、存储、使用、传输都有明确的要求,不遵守法律和监管对于数据的规定,公司会遭受财务损失、声誉损失等。因此公司内部也要制定数据安全保护的标准,并且需要结合这样的标准对员工进行安全意识的培训,让员工严格遵守。

三、数据安全防护措施

管理性控制,就是行政法律法规、公司的行政手段。技术性控制,也称为逻辑性控制,指直接通过技术的手段去进行安全的防护。物理性控制特指物理安全相关的控制。

1、管理性控制

制定数据安全相关的策略和标准:信息分类标准、信息分类保护矩阵、电子数据使用安全标准

开展员工数据安全意识培训,正确指导员工妥善处理数据

安全专业人员必须审查所有相关法律和规章,并检查对本企业的适用性

企业必须服从管理数据和系统使用的法律,例如像《民法总则》、《中华人民共和国网络安全法》等等。

数据保留

2、技术性控制

1)冗余技术

计算环境主要资源集以外还保留一组或多组额外资源的属性

“多一个”,避免了单点故障

可以有电源的冗余,服务器的冗余,网站设备的冗余等等

机房的冗余技术,例如:热站、温站和冷战

硬盘的冗余,Raid1、Raid5、Raid10、Raid01

2)非持续性

计算环境一旦完成被分配的任务就会被丢弃的属性

保护原始数据的完整性

VDI非持续模式:登出后变更会丢失,否则会偏离安全基线

3)数据备份

完整备份

差异备份

增量备份

数据定期备份防止数据意外丢失,需要定期检测数据备份的有效性

4)加密

防窃听

防止设备丢失后的非授权访问

通过磁盘加密、数据库加密、文件加密、USB加密、电子邮件加密、语音加密保护数据的机密性

采用强加密算法,例如AES进行加密

通过会话密钥,保护临时会话安全

5)身份访问控制

关键资产实施严格的身份访问控制,例如双因素身份验证

通过SIEM实施登录异常监控

6)数据销毁

删除,右键“永久删除”只是简单地去除标记,数据还在磁盘,通过数据恢复软件可以轻易恢复

消磁,强磁力施加到磁盘驱动上使之失去磁荷,但是也可以重新充磁

消除,删除数据后,通过反复用新的内容覆盖原来的数据,完全清除数据或者重新系统,重新划分磁盘分区实现清除

物理摧毁,是最彻底的数据销毁方式,包括切除、粉粹、焚烧等

3、其他控制建议