在做Pikachu超级简单的第一题的时候我就跪了

抓到包发现传输的就是没有加密的用户名和密码

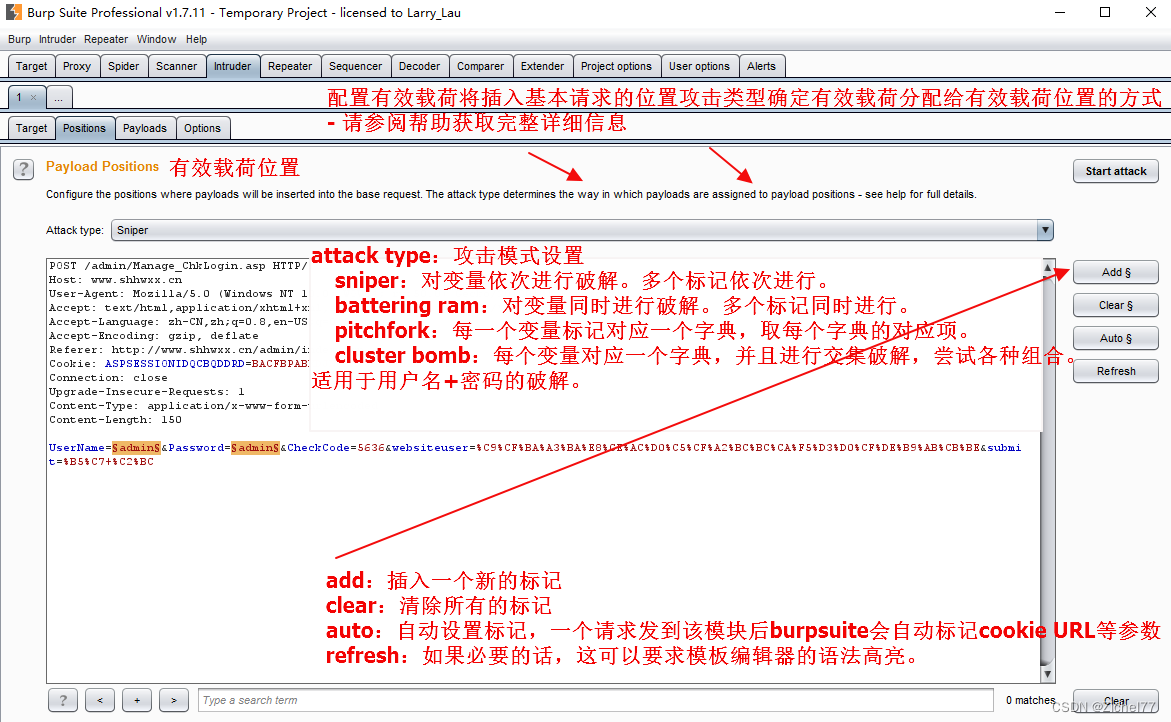

就想着直接对两个参数进行爆破,采用笛卡尔积的方法于是就使用Cluster Bomb模式

Positions模块介绍图

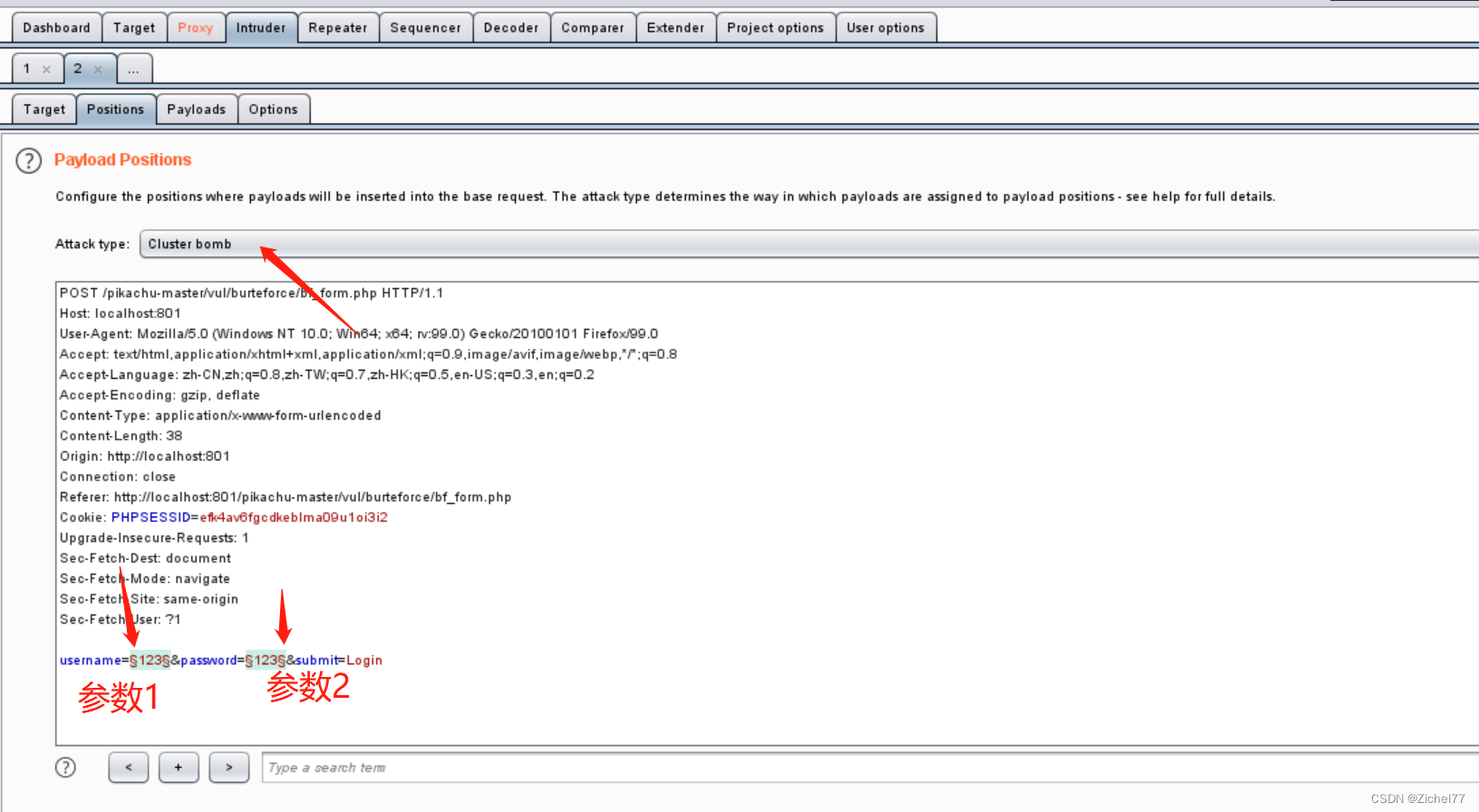

我实际抓包设置

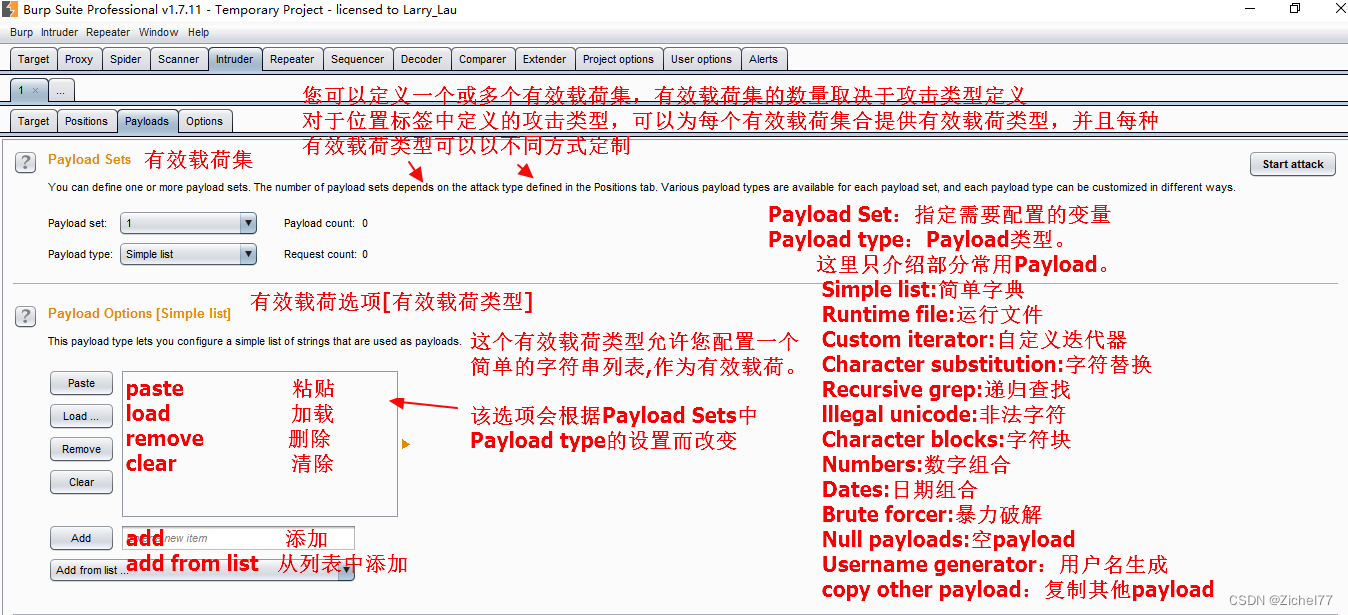

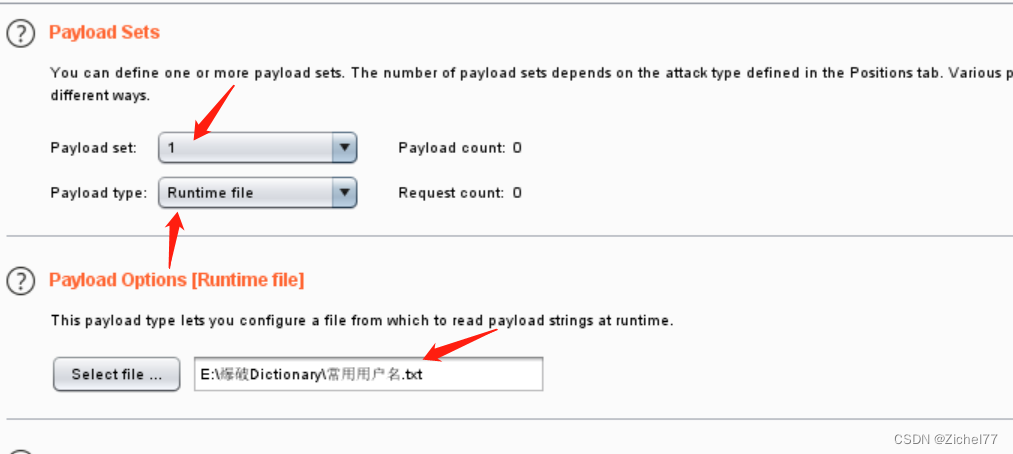

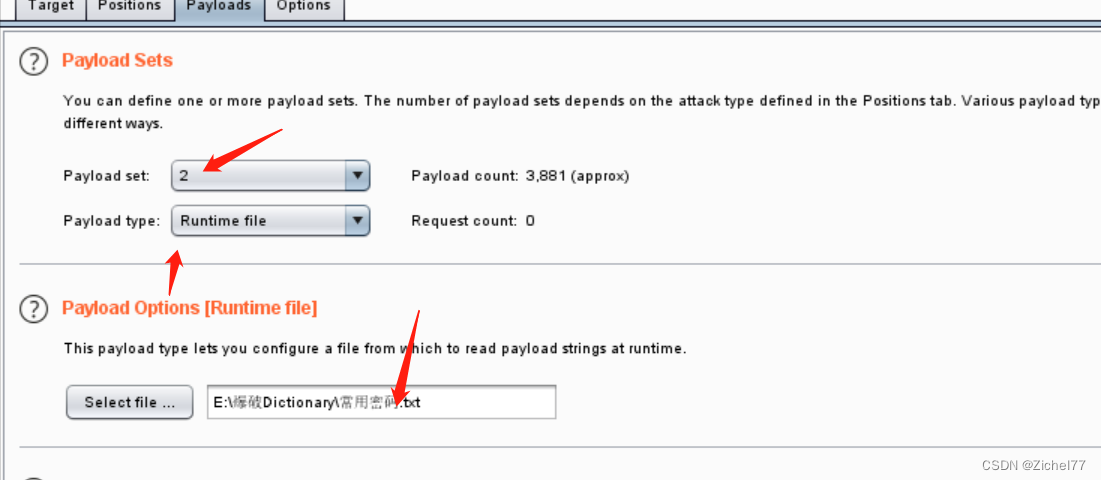

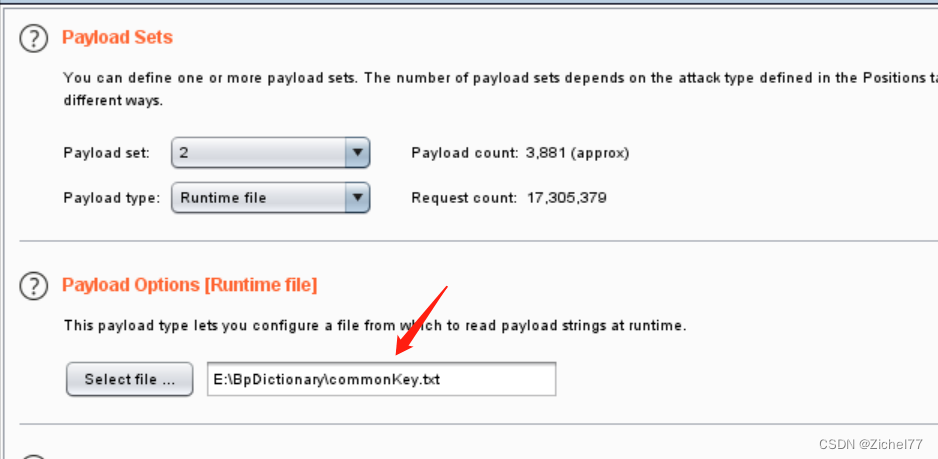

随后对两个参数分别设置字典

Payloads模板介绍图

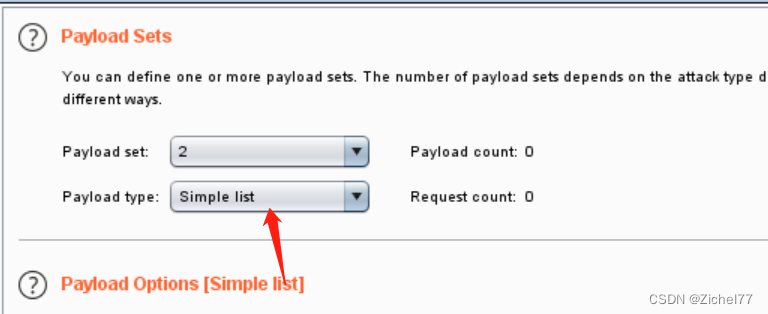

我的实际设置

参数1

参数2

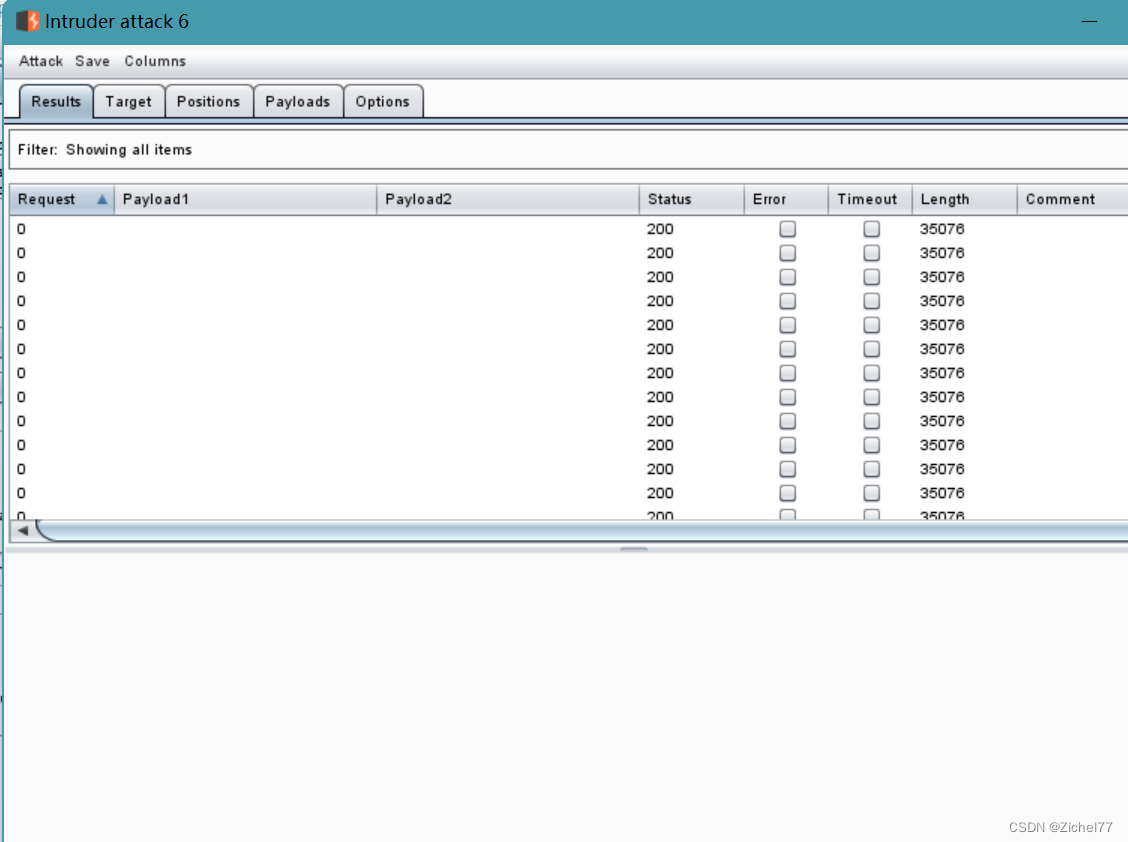

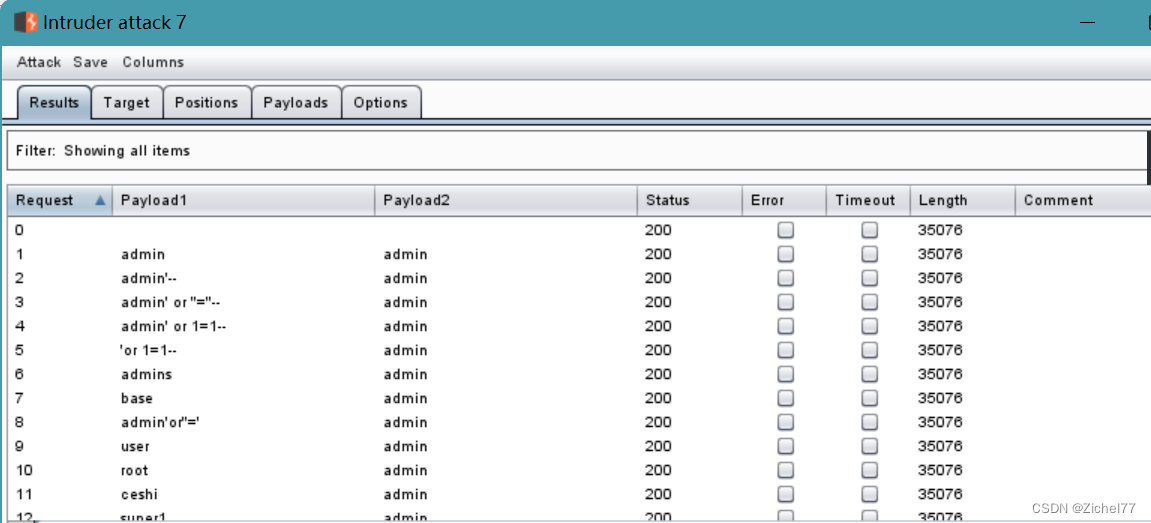

然后抓包结果成了这样

Request全是0

Request全是0

本来已经心如死灰,还重装过BP,弄了一下午都没弄好

后来在网上找了半天,发现是因为字典的路径不能是中文?

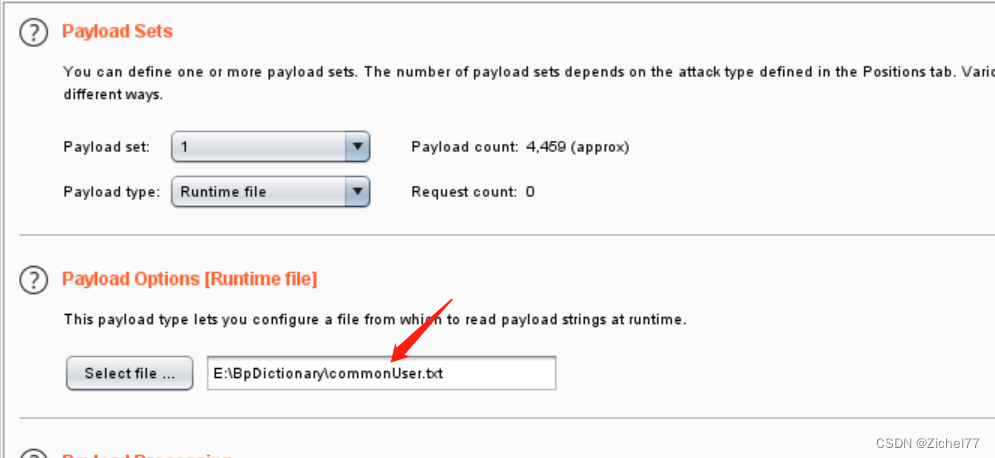

尝试修改一下

然后美美成功

哭了

但是使用SimpleList的时候没有这种问题