面试题:你们项目的安全性是如何保证的?

1、Web安全常见攻击手段

SQL注入攻击:

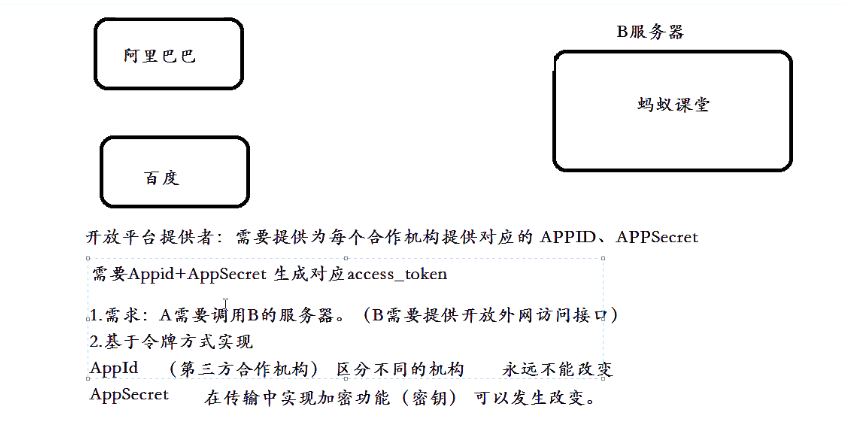

开放平台设计:

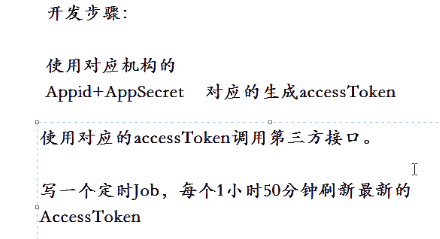

(1)基于access_token令牌的方式

access_token的作用:记录上次最新的access_token,防止用户获取到token后恶意使用,采用定时job的方式定时更新token,这样保证了接口的安全性。

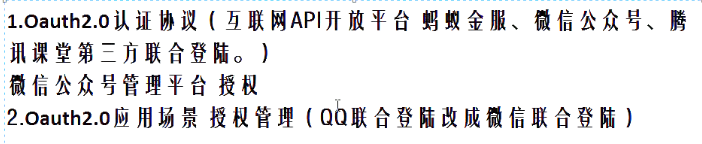

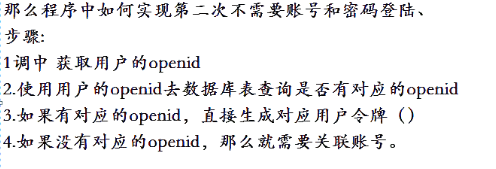

(2)基于oauth2.0的设计

联合登录的流程:

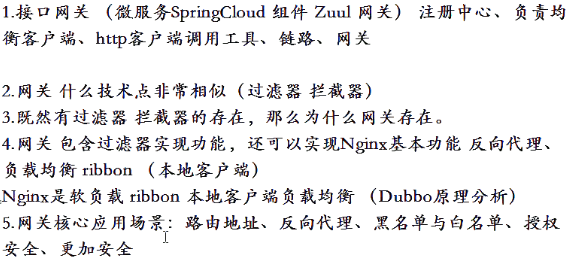

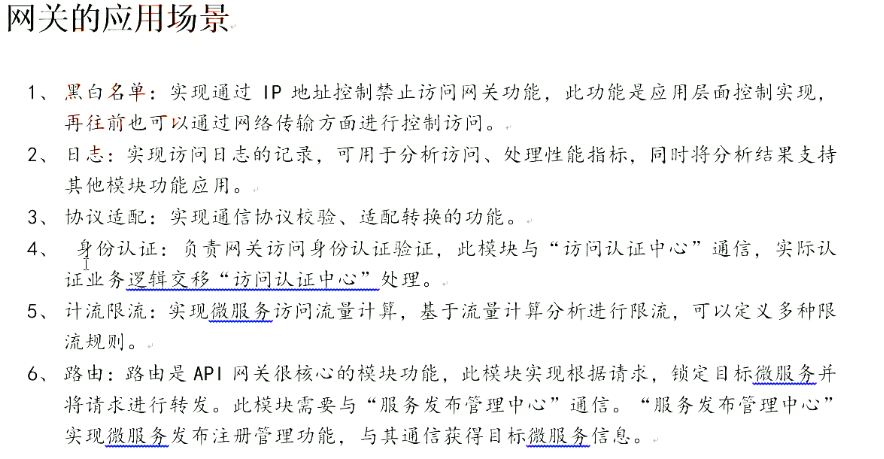

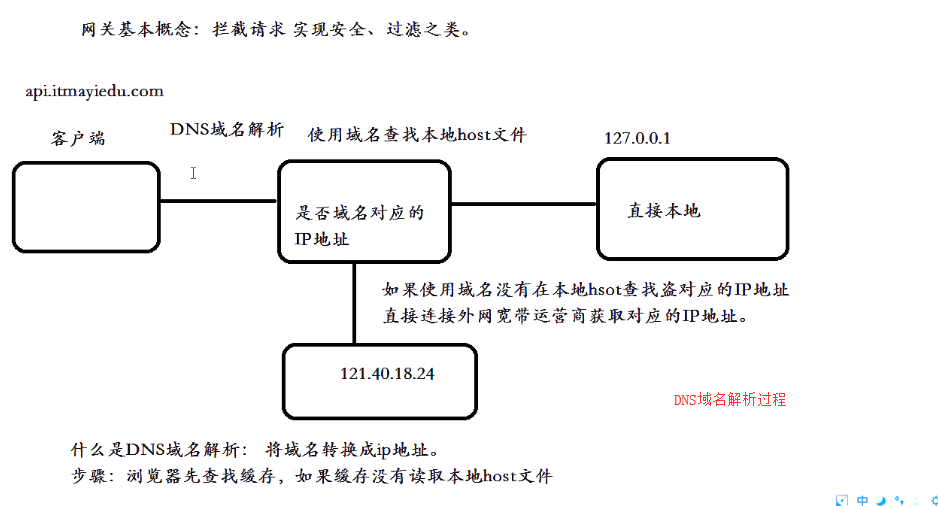

(3)APIGateway

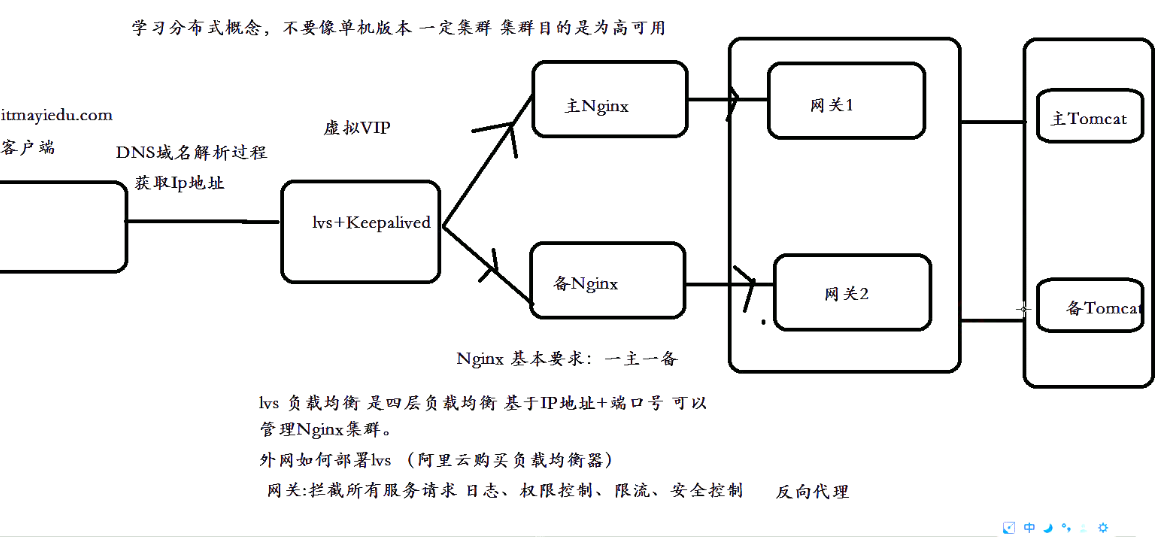

LVS可以管理Nginx集群。

Nginx与zuul对比:

跨域可以利用网关来实现,实现原理保证域名相同,使用nginx区分不同项目路径进行转发跳转。