1.Binwalk 介绍:

Binwalk 是用于搜索给定二进制镜像文件以获取嵌入的文件和代码的工具。 具体来说,Binwalk是一个固件的分析工具,旨在协助研究人员对固件非分析,提取及逆向工程用处。简单易用,完全自动化脚本,并通过自定义签名,提取规则和插件模块,还重要一点的是可以轻松地扩展。

2.Binwalk下载:

GitHub项目:https://github.com/ReFirmLabs/binwalk

3.Windows安装:

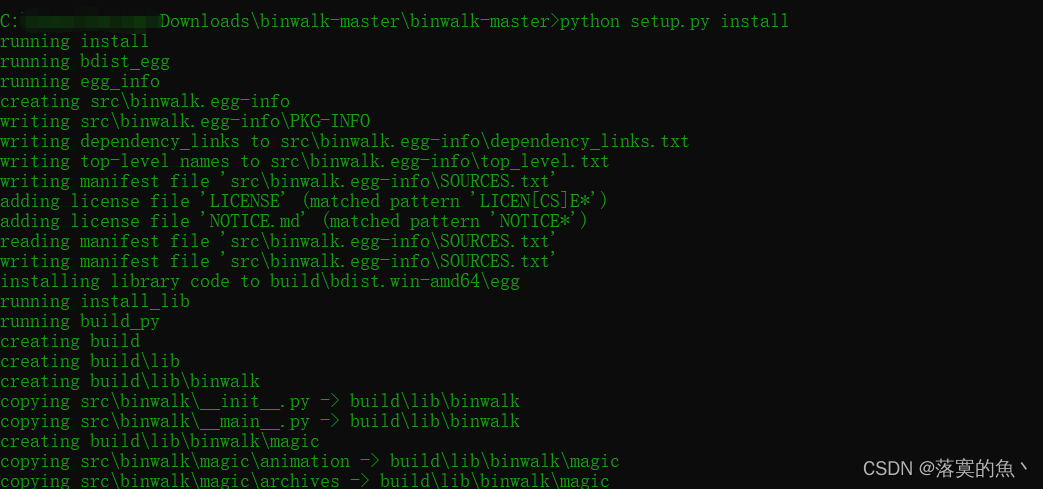

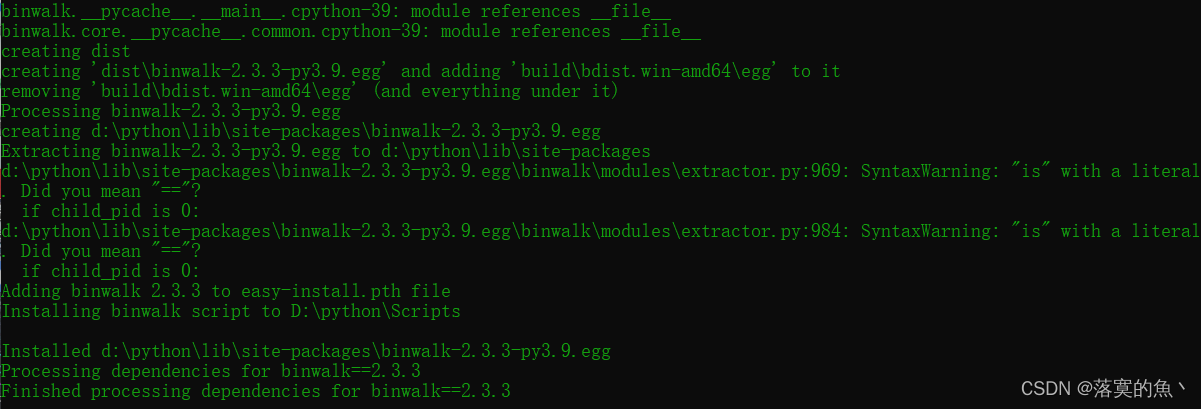

下载git项目 cmd运行 python setup.py install

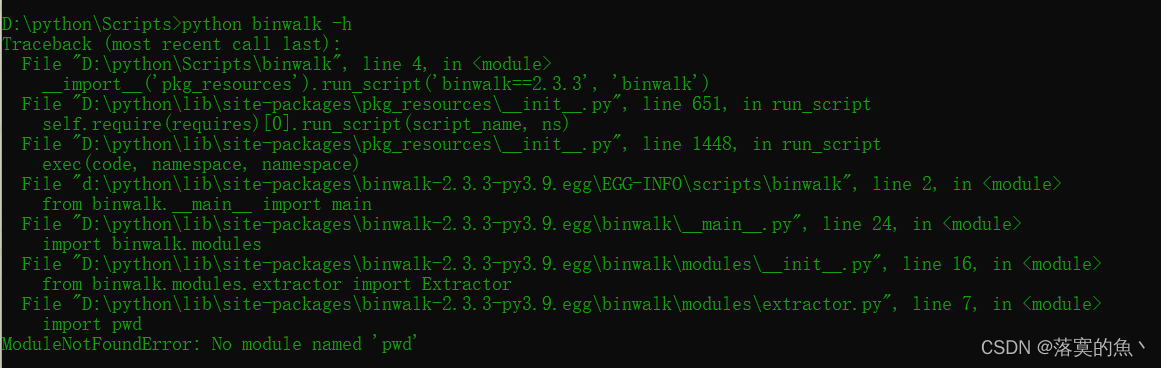

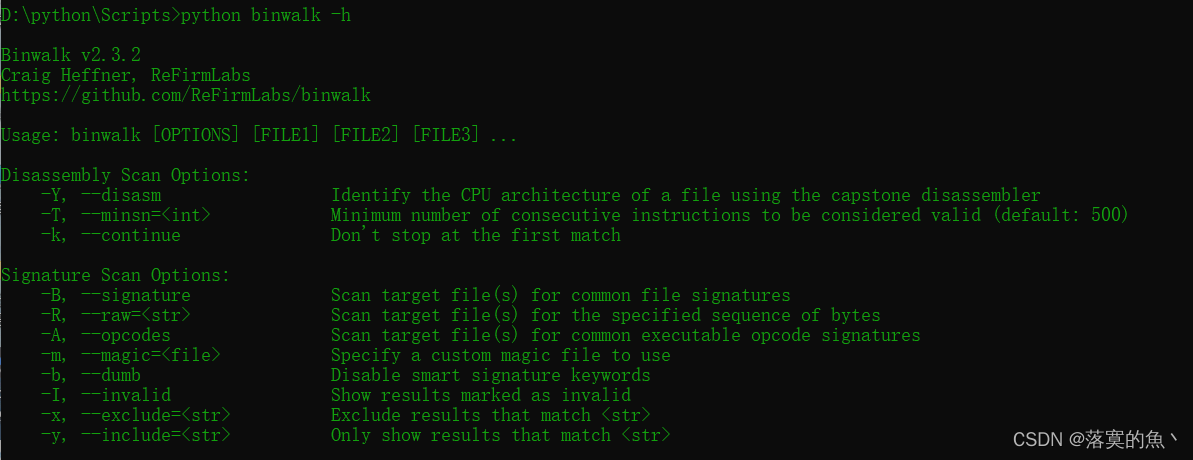

在python的安装目录中的Scripts脚本文件夹下生成了binwalk -h查看 发现报错了

这里报错是因为这个版本需要pwd模块 解决方法有两种:

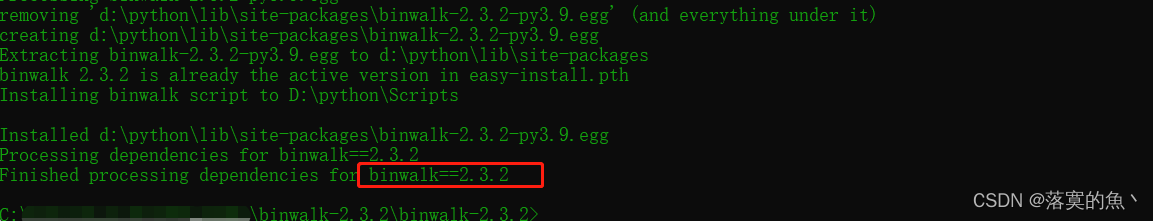

- 可以 换个版本,换个低于

<=2.3.2 的版本即可(我用的这种)

- 安装

pwd模块 (这个没试 大家可以试一下)

binwalk2.3.2下载:https://github.com/ReFirmLabs/binwalk/archive/refs/tags/v2.3.2.zip

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)