1、聊一聊

今天推荐的歌曲没有其他理由,仅仅是因为好听!

本文主要跟大家分享一个简单逆向stm32固件程序的实例,为了让大家在一款成熟的产品中去考虑加密这一块的技术,不然分分钟被别人copy!

2、情景再现

咬金,你们公司固件程序有加密处理吗 ?

额~,算了吧,我们公司的单片机程序炒鸡简单的,还加啥子密。

你这想法不对,假如产品卖得很好,如果没有任何加密措施,那岂不人家随便复制售卖。

没关系吧,反正他们没源码,应该也没那么容易复制吧。

一点加密都没有,盗取还是比较简单的。

我才不信~~!

那行,把你的板子给我,不用你的源码,跟你把波特率改了!

1

直接读取固件

这里以stm32单片机进行演示,如果MCU没有做flash读取或者熔断保护,则可以通过jlink等烧写工具直接读取其Flash上的固件,操作如下:

01

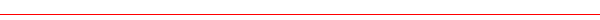

打开J-Flash软件并选择创建一个新的工程,并点击Start J-Flash :

02

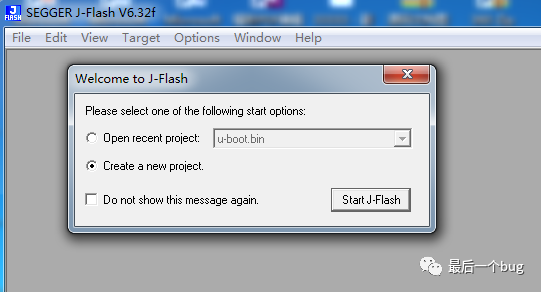

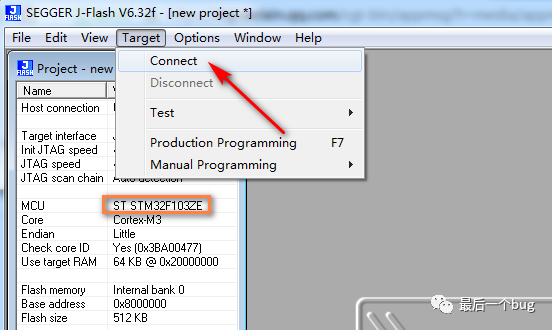

选择所对应的芯片类型,并点击连接芯片,并显示连接成功。

03

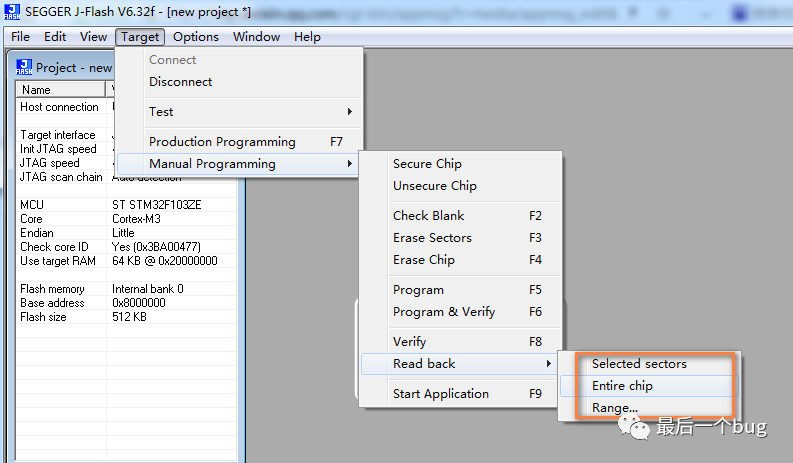

通过下面的选项路径,即可读取所选Flash区域或者所有Flash区域(Entire Chip)。

04

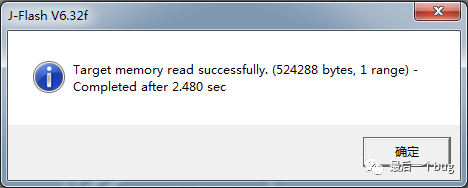

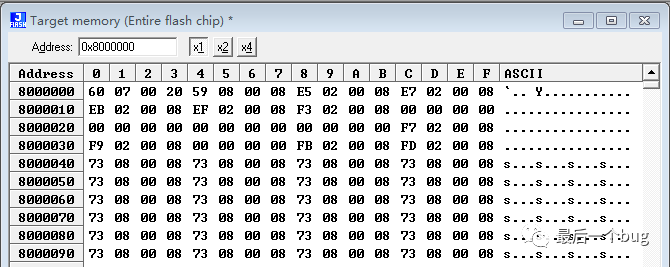

这样便获得了Flash上所有的固件数据,也就是我们的bin文件内容,当然这也就是逆向的最重要素材。

05

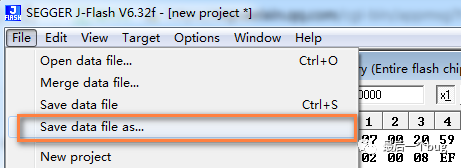

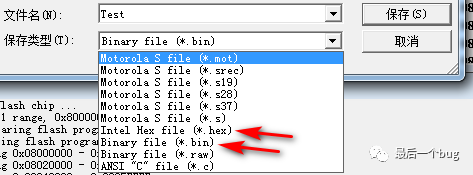

最后把数据保存为bin文件、hex文件等等即可,当然当你换一块芯片然后烧录该程序也是可以运行的。

2

逆向固件程序

一谈到逆向,估计各位小伙伴会联想到各种黑客、破译、非法等等情景,然而并非如此,世间万事万物都是双刃的。

就像开一把锁,当你学习了各种破解锁的技巧,如果使用这些技巧来盗窃,当然属于违法行为;但是当用来帮助破解犯罪现场,收集证据等等那这就大有作为的,当然本文旨在学习。

目前嵌入式行业比较流行的逆向工程技术有PCB抄板和芯片解密

1

前期准备

在上一小节中我们轻松获得了芯片中的bin文件等,当然如果芯片有加密处理过,可能就需要更加先进的技术获取芯片的内部数据,这里就暂时不展开了,可以参考下面两篇文章 :

【整理】一文带你了解"单片机解密"技术

【MCU】用stm32的UID给固件加密(重点在加密)

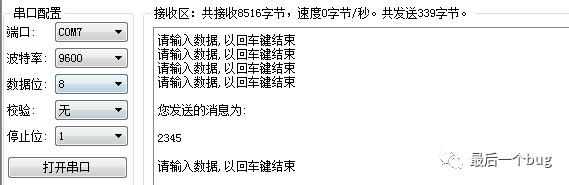

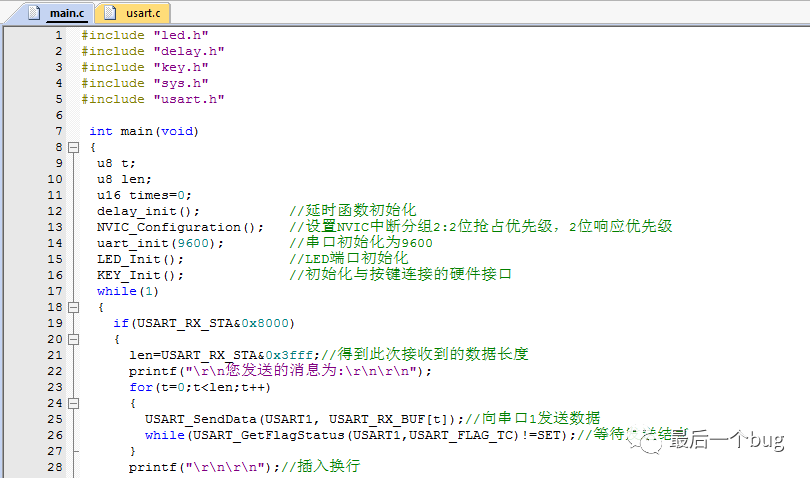

今天我们主要是把前面获取的bin文件逆向一下,并把原来的波特率9600修改为57600,原来9600效果如下:

2

逆向过程

逆向技术发展其实挺长一段时间了,当然为了方便各逆向爱好者的使用也诞生了非常多的开发工具,其中IDA Pro算是非常流行的逆向工具,所以这里就选用该工具进行逆向。

01

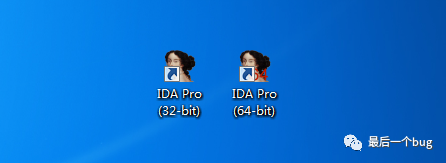

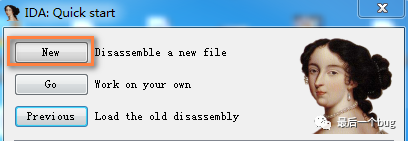

首先安装IDA Pro逆向工具,网上搜索一下会有各种资源,然后点击安装,一路next基本上可以安装好,安装好以后便出现如下两个头像。

这里选择32bit版本,并创建工程:

02

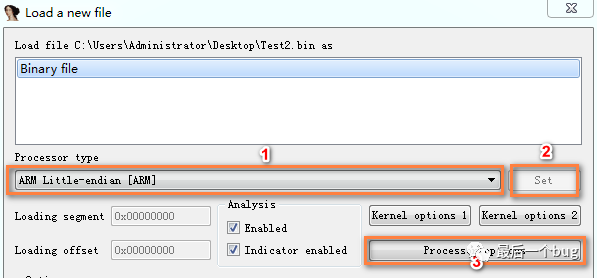

这里选择上小节导出的bin文件,由于所使用的芯片为cortex-M3内核,这里选择ARM Little-endian模式:

03

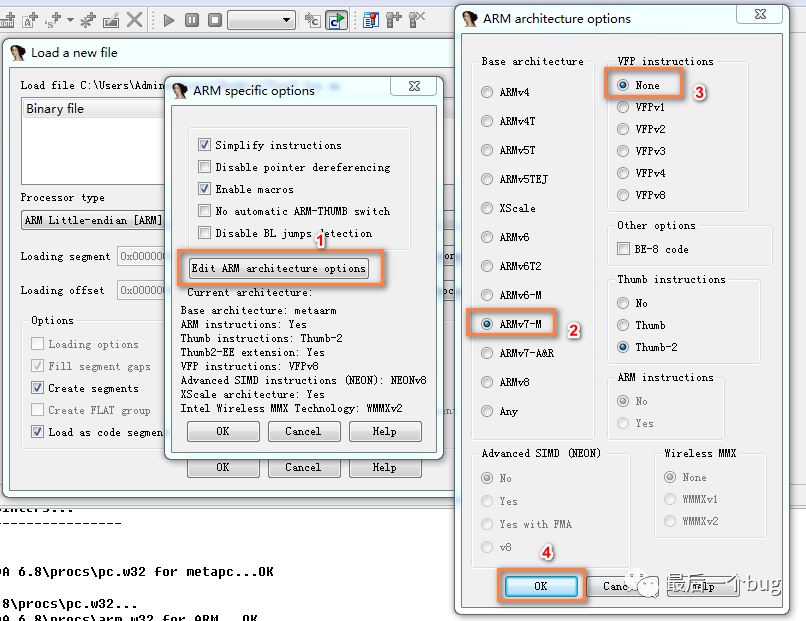

设置内核架构,这里可以通过查阅对应的内核介绍进行选择。

04

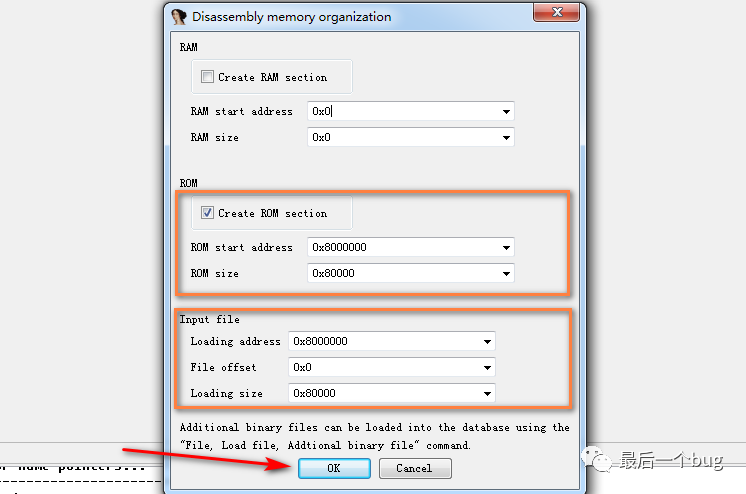

然后设置bin文件对应的地址映射,由于bin文件是通过整片全部读出,所以这里与该芯片的Flash起始地址和大小是一致的。

05

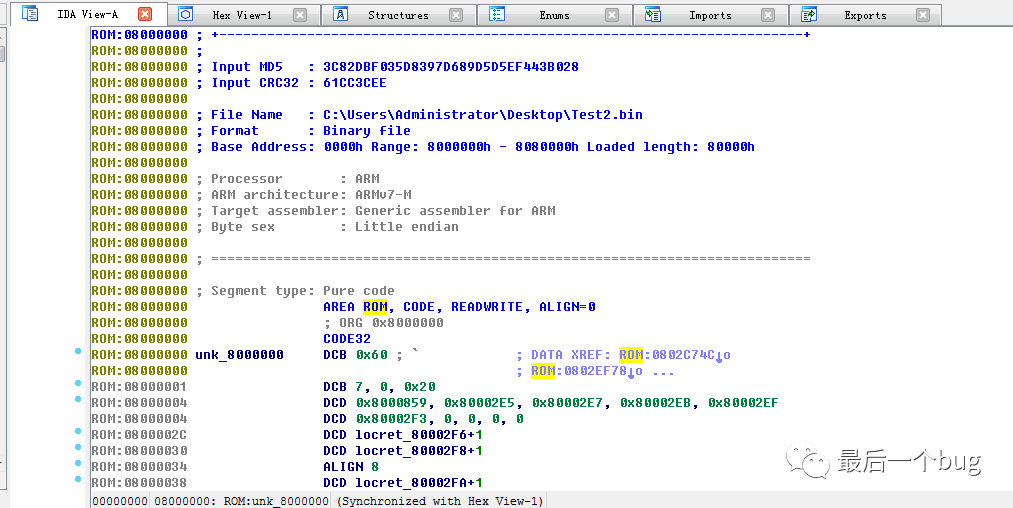

很轻松便进入了IDA的反汇编代码,这样就完成了从机器码到汇编码的逆向过程。

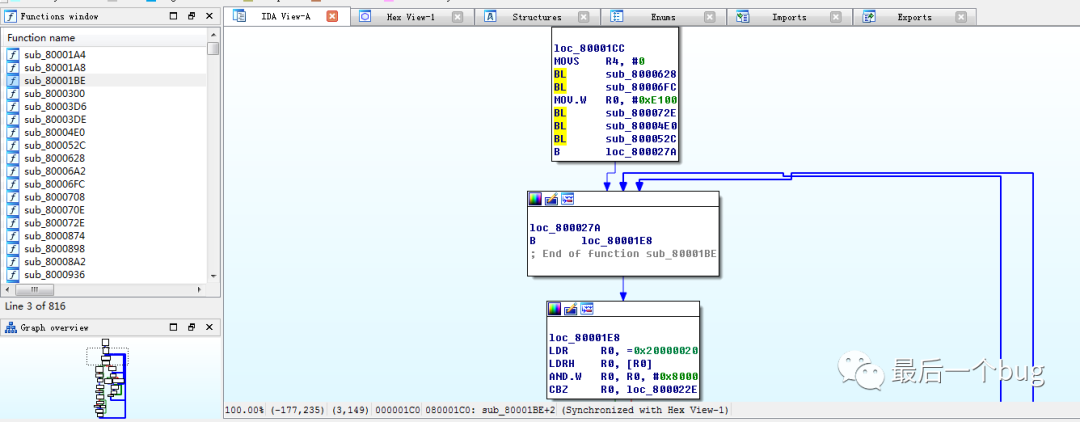

同时你还可以通过IDA的图形调用试图来看到各种调用关系等。

06

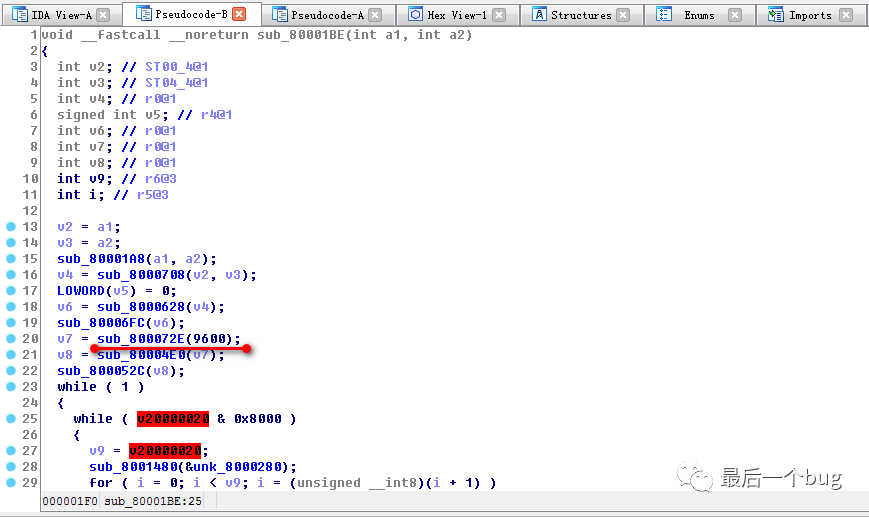

然后我们随便找一个函数并使用F5,生成C伪代码。

然后你再看看C源程序,惊人的相似!!

07

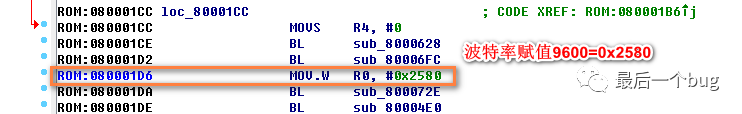

假如闲9600的波特率太慢,却又苦于没有源代码修改烧录,于是便可以逆向修改bin文件进行烧录。

当然如果你对机器码和汇编非常的熟悉,只需要找到对应的机器码进行修改即可,然而找到对应的机器码还是通过IDA工具来得比较直接且方便。

同时可以在反汇编view中使用C和D来进行机器码和汇编的转化:

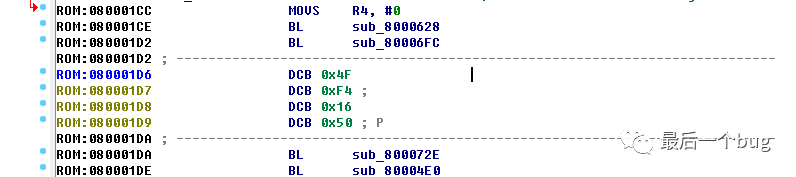

如下通过使用D可以把汇编转化为机器码:

这里按下D,即可转化为如下机器码 :

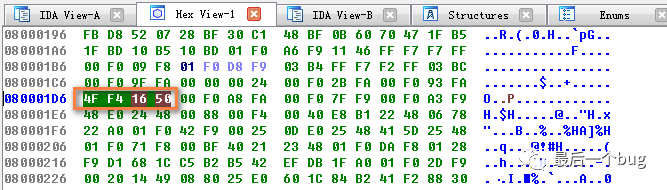

同时切到Hex视图,也可找到对应的机器码:

08

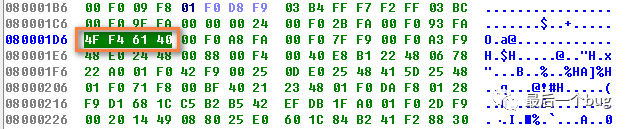

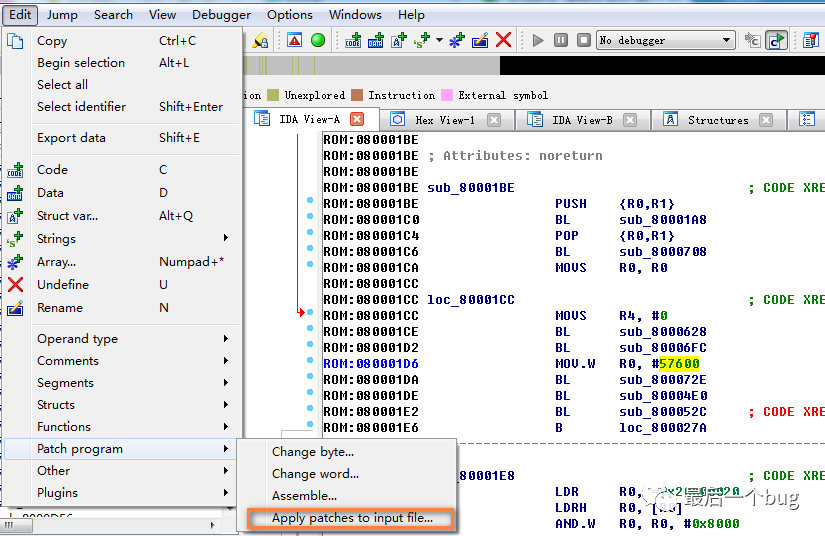

以上便找到了修改的位置,仅仅只需要把该机器码中的9600修改为57600即可,我们可以通过查找内核的指令集进行机器码的编写,并进行如下更改:

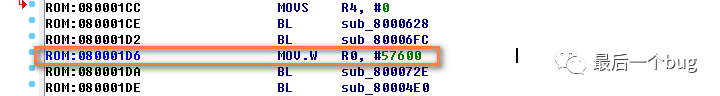

同样,其对应的汇编视图也发生了如下变化:

然后点击如下图所示菜单选项,从而把相应的修改更新到对应的bin文件中。

09

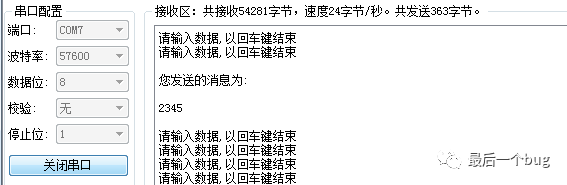

最后,当然是把修改以后的bin文件烧录到单片机中进行测试,测试结果如下图所示 :

波特率成功被修改为57600,整个过程到此结束,enjoy!!

咬金,你看不加密,程序几乎是完全暴露的!

小鲁班,你怎么变这么优秀了?那以后我得好好考虑这块了!

3、结束语

本文主要跟大家介绍了如何逆向一个MCU程序,当然还有很多高级的技巧有待挖掘,特别是IDA工具更是一款神器!上面bug菌也只是抛砖引玉,有感兴趣的小伙伴可以多多交流!

好了,这里是公众号:“最后一个bug”,一个为大家打造的技术知识提升基地,如果你喜欢交流可以添加下方bug菌微信,我拉你加入公众号技术交流群。

推荐好文 点击蓝色字体即可跳转

☞【开源】bug菌把"动态数字显示"开源了!

☞【C进阶】同事笑我 : 有了"宏"你还用"枚举"干嘛?

☞【MCU】U-boot2020移植到stm32F4,效果杠杠的!

☞ 【C进阶】"最常见"却又"最不常用"的三个预编译