WireShark抓包数据分析:

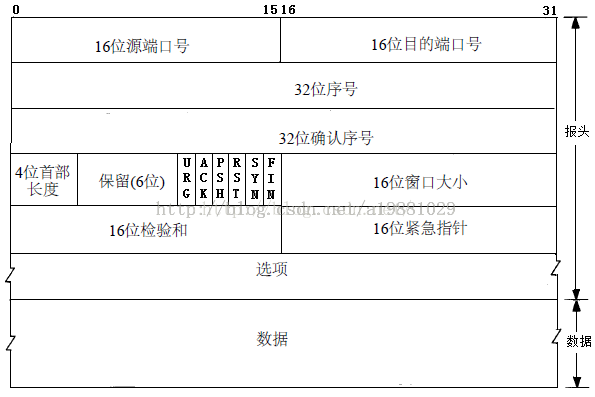

1、TCP报文格式

• 源端口、目的端口:16位长。标识出远端和本地的端口号。

• 顺序号:32位长。表明了发送的数据报的顺序。

• 确认号:32位长。希望收到的下一个数据报的序列号。

• TCP协议数据报头DE 头长:4位长。表明TCP头中包含多少个32位字。

• 接下来的6位未用。

• ACK:ACK位置1表明确认号是合法的。如果ACK为0,那么数据报不包含确认信息,确认字段被省略。

• PSH:表示是带有PUSH标志的数据。接收方因此请求数据报一到便可送往应用程序而不必等到缓冲区装满时才传送。

• RST:用于复位由于主机崩溃或其它原因而出现的错误的连接。还可以用于拒绝非法的数据报或拒绝连接请求。

• SYN:用于建立连接。

• FIN:用于释放连接。

• 窗口大小:16位长。窗口大小字段表示在确认了字节之后还可以发送多少个字节。

• 校验和:16位长。是为了确保高可靠性而设置的。它校验头部、数据和伪TCP头部之和。

• 可选项:0个或多个32位字。包括最大TCP载荷,窗口比例、选择重发数据报等选项。

• 最大TCP载荷:允许每台主机设定其能够接受的最大的TCP载荷能力。在建立连接期间,双方均声明其最大载荷能力,并选取其中较小的作为标准。如果一台主机未使用该选项,那么其载荷能力缺省设置为536字节。

• 窗口比例:允许发送方和接收方商定一个合适的窗口比例因子。这一因子使滑动窗口最大能够达到232字节。

• TCP协议数据报头选择重发数据报:这个选项允许接收方请求发送指定的一个或多个数据报。

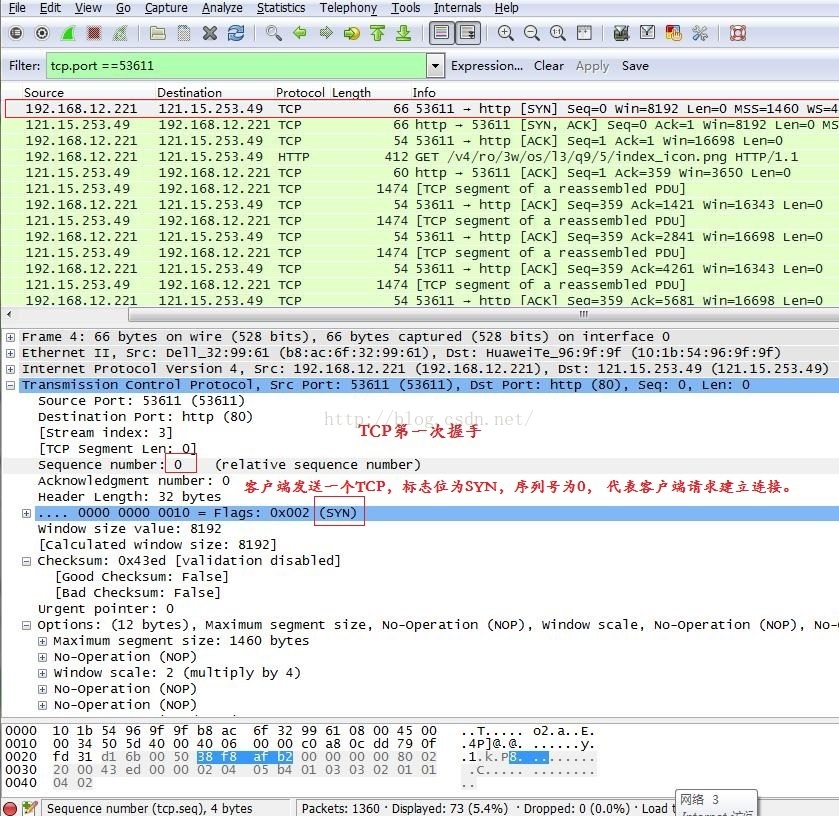

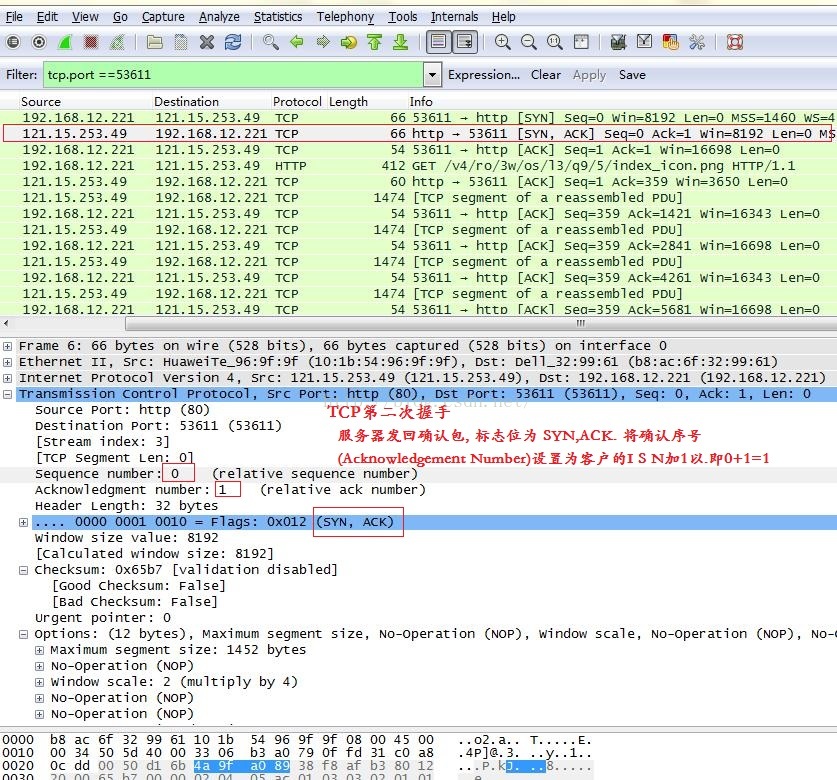

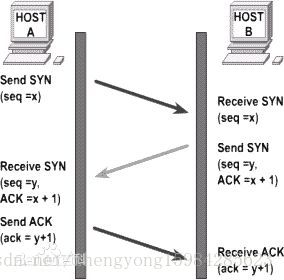

2、TCP三次握手过程

(1)、TCP第一次握手

(2)、TCP第二次握手

(3)、TCP第三次握手

转文:

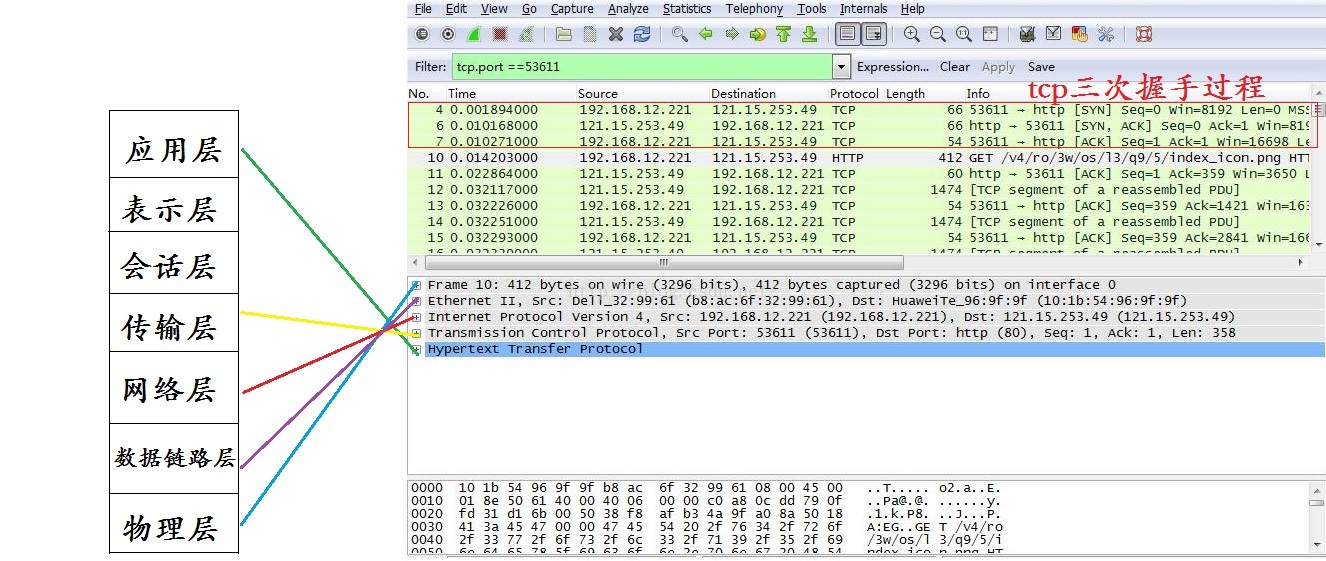

1)No1:请求客户端(10.57.2.232)向服务器(106.39.162.57)发出连接请求。此为TCP三次握手第一步,此时从图中可以看出,为SYN,seq:X (x=0)

2)No2:服务器(106.39.162.57)回应了请求客户端(10.57.2.232)的请求,并要求确认,此时为:SYN,ACK,此时seq:y(y为0),ACK:x+1(为1)。此为三次握手的第二步;

3)No3:请求客户端(10.57.2.232)回应了服务器(106.39.162.57)的确认,连接成功。为:ACK,此时seq:x+1(为1),ACK:y+1(为1)。此为三次握手的第三步;

4)No4:请求客户端(10.57.2.232)发出一个页面HTTP请求;

5)No5:服务器(106.39.162.57)确认;

6)No6:服务器(106.39.162.57)发送数据;

TCP 三次握手协议

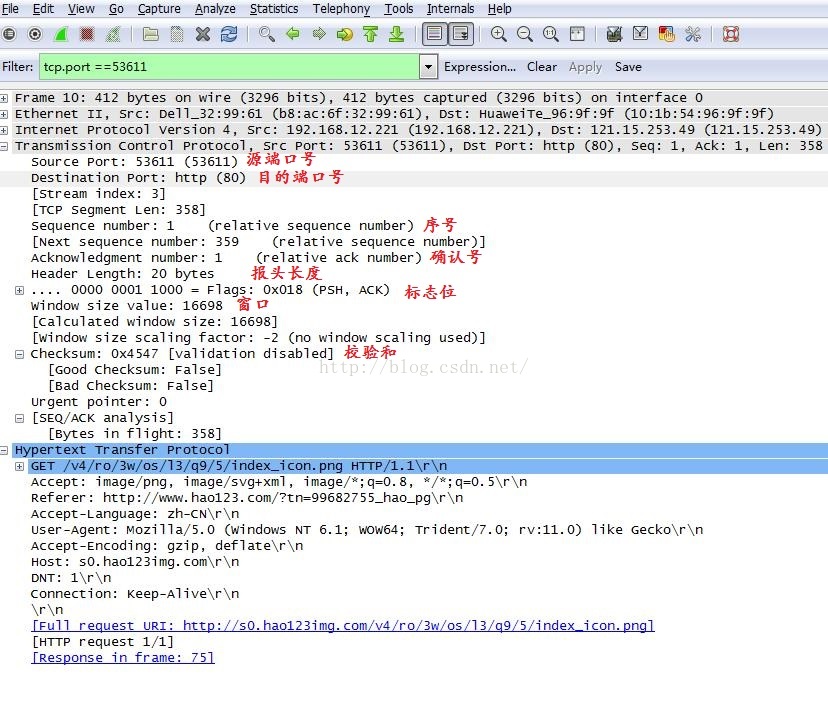

3、封包详细信息

这个面板是我们最重要的,用来查看协议中的每一个字段。各行信息分别为:

• Frame: 物理层的数据帧概况

• Ethernet II: 数据链路层以太网帧头部信息

• Internet Protocol Version 4: 互联网层IP包头部信息

• Transmission Control Protocol: 传输层T的数据段头部信息,此处是TCP

• Hypertext Transfer Protocol: 应用层的信息,此处是HTTP协议

4、HTTP常见请求头如下:

• Accept:浏览器可接受的MIME类型;

• Accept-Charset:浏览器可接受的字符集;

• Accept-Encoding:浏览器能够进行解码的数据编码方式,比如gzip。Servlet能够向支持gzip的浏览器返回经gzip编码的HTML页面。许多情形下这可以减少5到10倍的下载时间;

• Accept-Language:浏览器所希望的语言种类,当服务器能够提供一种以上的语言版本时要用到;

• Authorization:授权信息,通常出现在对服务器发送的WWW-Authenticate头的应答中;

• Connection:表示是否需要持久连接。如果Servlet看到这里的值为“Keep-Alive”,或者看到请求使用的是HTTP 1.1(HTTP 1.1默认进行持久连接),它就可以利用持久连接的优点,当页面包含多个元素时(例如Applet,图片),显著地减少下载所需要的时间。要实现这一点,Servlet需要在应答中发送一个Content-Length头,最简单的实现方法是:先把内容写入ByteArrayOutputStream,然后在正式写出内容之前计算它的大小;

• Content-Length:表示请求消息正文的长度;

• Cookie:这是最重要的请求头信息之一;

• From:请求发送者的email地址,由一些特殊的Web客户程序使用,浏览器不会用到它;

• Host:初始URL中的主机和端口;

• If-Modified-Since:只有当所请求的内容在指定的日期之后又经过修改才返回它,否则返回304“Not Modified”应答;

• Pragma:指定“no-cache”值表示服务器必须返回一个刷新后的文档,即使它是代理服务器而且已经有了页面的本地拷贝;

• Referer:包含一个URL,用户从该URL代表的页面出发访问当前请求的页面。

• User-Agent:浏览器类型,如果Servlet返回的内容与浏览器类型有关则该值非常有用;

• UA-Pixels,UA-Color,UA-OS,UA-CPU:由某些版本的IE浏览器所发送的非标准的请求头,表示屏幕大小、颜色深度、操作系统和CPU类型。

5、相应头

• Allow:服务器支持哪些请求方法(如GET、POST等); • Content-Encoding:文档的编码(Encode)方法。只有在解码之后才可以得到Content-Type头指定的内容类型。利用gzip压缩文档能够显著地减少HTML文档的下载时间。Java的GZIPOutputStream可以很方便地进行gzip压缩,但只有Unix上的Netscape和Windows上的IE 4、IE 5才支持它。因此,Servlet应该通过查看Accept-Encoding头(即request.getHeader("Accept-Encoding"))检查浏览器是否支持gzip,为支持gzip的浏览器返回经gzip压缩的HTML页面,为其他浏览器返回普通页面;

• Content-Length:表示内容长度。只有当浏览器使用持久HTTP连接时才需要这个数据。如果你想要利用持久连接的优势,可以把输出文档写入ByteArrayOutputStram,完成后查看其大小,然后把该值放入Content-Length头,最后通过byteArrayStream.writeTo(response.getOutputStream()发送内容;

• Content-Type: 表示后面的文档属于什么MIME类型。Servlet默认为text/plain,但通常需要显式地指定为text/html。由于经常要设置Content-Type,因此HttpServletResponse提供了一个专用的方法setContentTyep。 可在web.xml文件中配置扩展名和MIME类型的对应关系;

• Date:当前的GMT时间。你可以用setDateHeader来设置这个头以避免转换时间格式的麻烦;

• Expires:指明应该在什么时候认为文档已经过期,从而不再缓存它。

• Last-Modified:文档的最后改动时间。客户可以通过If-Modified-Since请求头提供一个日期,该请求将被视为一个条件GET,只有改动时间迟于指定时间的文档才会返回,否则返回一个304(Not Modified)状态。Last-Modified也可用setDateHeader方法来设置;

• Location:表示客户应当到哪里去提取文档。Location通常不是直接设置的,而是通过HttpServletResponse的sendRedirect方法,该方法同时设置状态代码为302;

• Refresh:表示浏览器应该在多少时间之后刷新文档,以秒计。除了刷新当前文档之外,你还可以通过setHeader("Refresh", "5; URL=http://host/path")让浏览器读取指定的页面。注意这种功能通常是通过设置HTML页面HEAD区的<META HTTP-EQUIV="Refresh" CONTENT="5;URL=http://host/path">实现,这是因为,自动刷新或重定向对于那些不能使用CGI或Servlet的HTML编写者十分重要。但是,对于Servlet来说,直接设置Refresh头更加方便。注意Refresh的意义是“N秒之后刷新本页面或访问指定页面”,而不是“每隔N秒刷新本页面或访问指定页面”。因此,连续刷新要求每次都发送一个Refresh头,而发送204状态代码则可以阻止浏览器继续刷新,不管是使用Refresh头还是<META HTTP-EQUIV="Refresh" ...>。注意Refresh头不属于HTTP 1.1正式规范的一部分,而是一个扩展,但Netscape和IE都支持它。

转载于:https://www.cnblogs.com/insane-Mr-Li/p/9045092.html

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)