今天继续给大家介绍渗透测试相关知识,本文主要内容是Metasploitable安装与介绍。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

一、Metasploitable介绍

Metasploitable是一个虚拟靶机系统镜像,里面含有大量未被修复的安全漏洞,是主要用于MSF渗透测试的目标。Metasploitable是基于Ubuntu的Linux虚拟机,兼容Vmware、VirtualBox等虚拟机系统。

二、Metasploitable下载

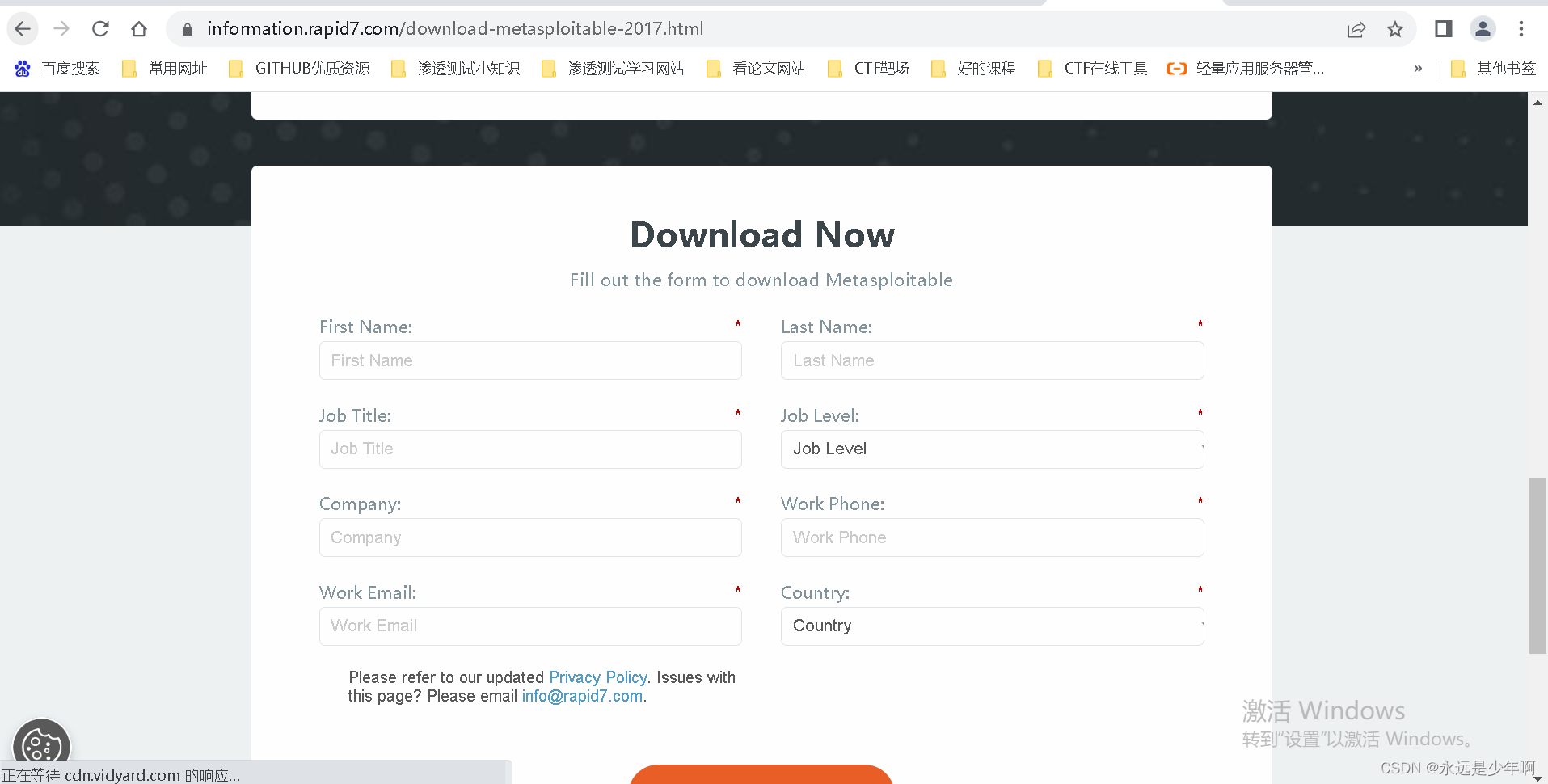

Metasploitable现在地址为:https://information.rapid7.com/download-metasploitable-2017.html,该页面如下所示:

我们在注册自己的信息后,就可以下载Metasploitable了。

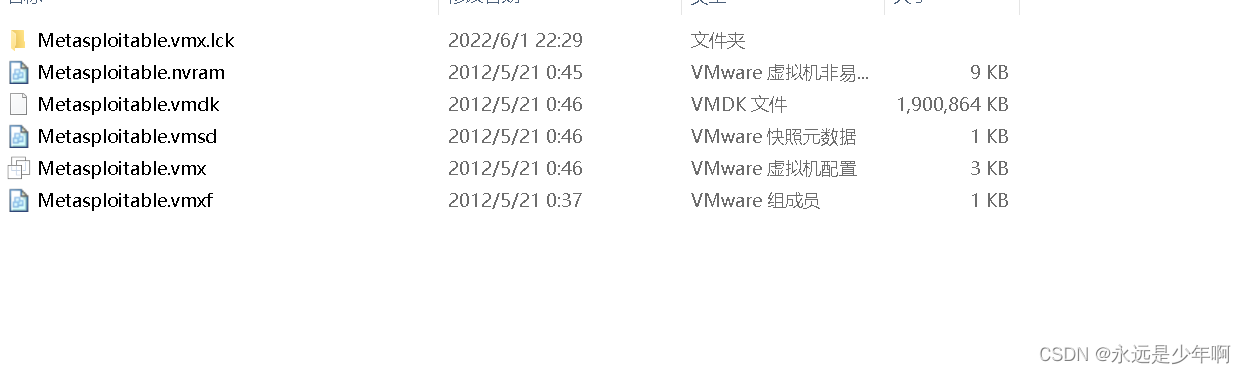

下载后,我们将Metasploitable解压,结果如下:

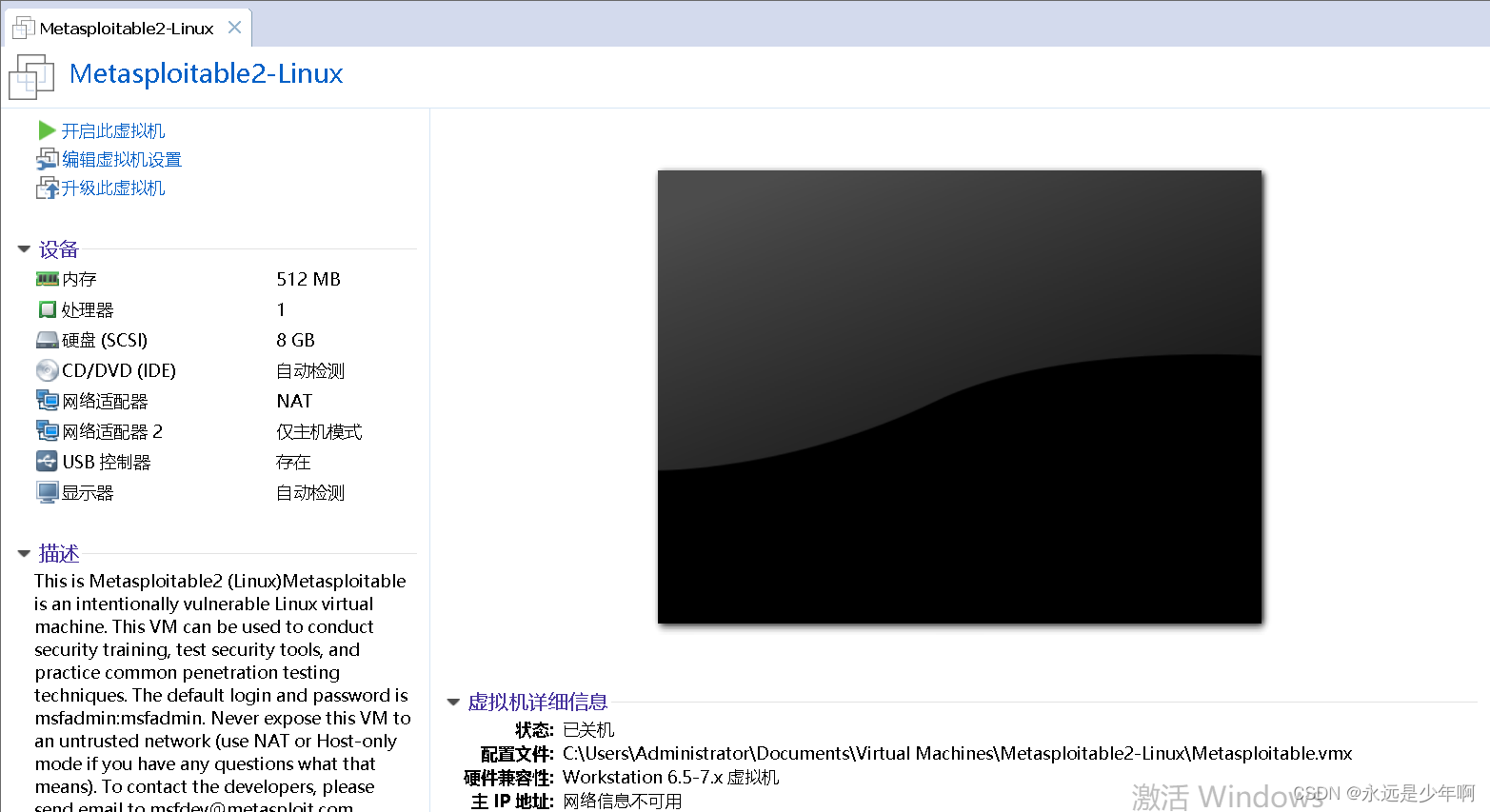

之后,我们就可以使用Vmware打开了,如下所示:

三、Metasploitable安装

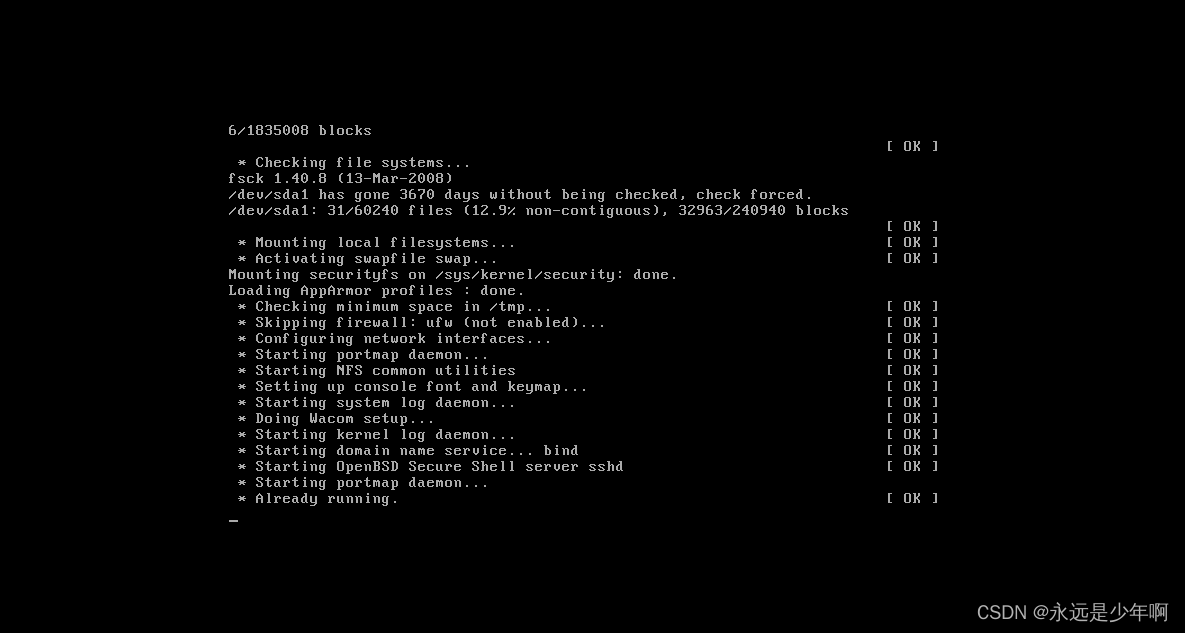

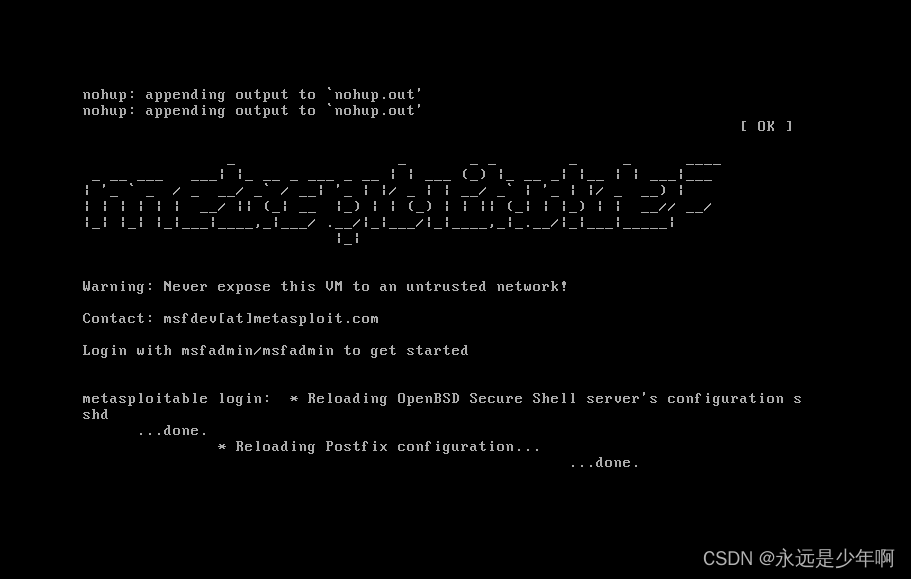

接下来,我们点击上图中的开启虚拟机,就可以开始Metasploitable的安装了。Metasploitable系统启动页面如下所示:

启动成功后,页面如下所示:

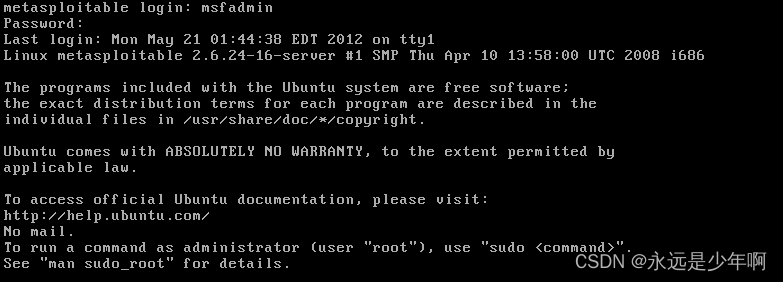

我们使用msfadmin的用户(密码与用户名相同)登录,如下所示:

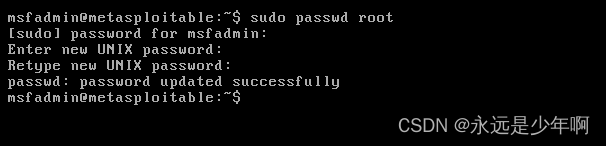

接下来,为了我们使用root用户进行登录控制,我们首先执行命令:

sudo passwd root

给root用户设置密码。该命令在执行时需要输入三次密码,第一次是msfadmin用户的密码(msfadmin),第二次和第三次是我们要设置的root用户的密码,这两次输入相同即可。该过程如下所示:

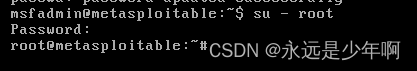

之后,我们执行命令:

su - root

即可切换到root用户了。

四、Metasploitable修改网络配置

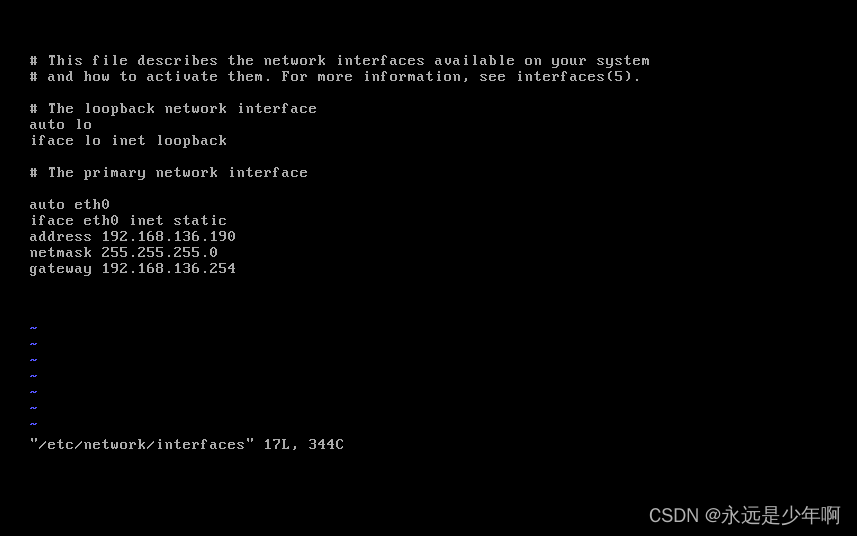

Metasploitable的网络配置修改与Ubuntu的设置相同,我们打开/etc/network/interfaces文件,将该文件中修改网络配置如下:

auto eth0

iface eth0 inet static

address 192.168.136.190

netmask 255.255.255.0

gateway 192.168.136.254

修改完成后配置文件如下所示:

之后,我们执行命令:

/etc/init.d/networking restart

即可重启网络设置,使得我们刚刚设置的生效。

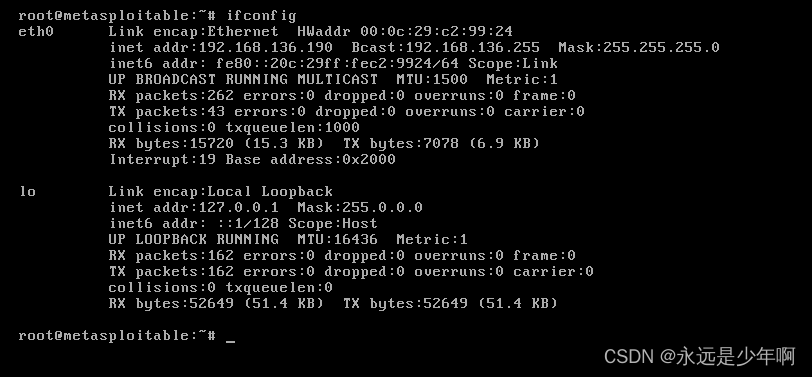

执行命令:

ifconfig

可以查看当前的网络设置,如下所示:

当前的Metasploitable网络设置正常,如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200