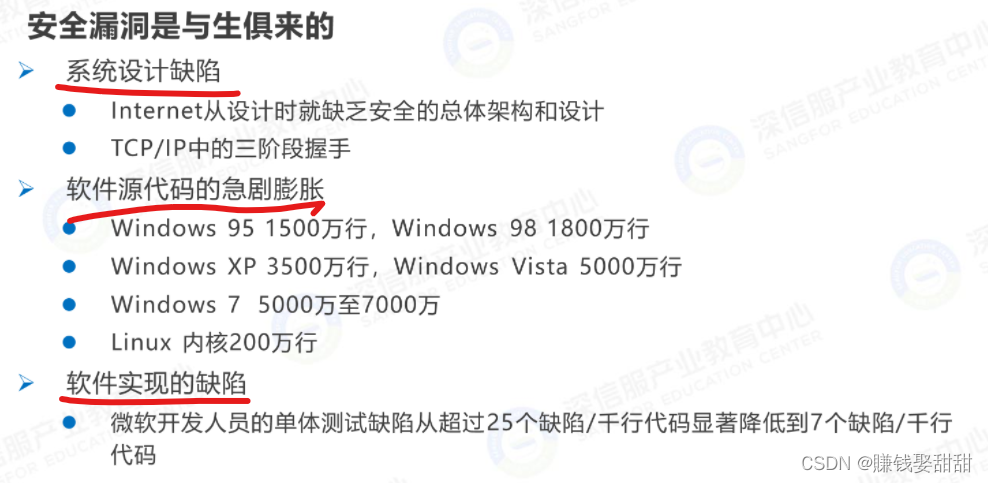

一、安全漏洞产生的原因

二、什么是0day漏洞

在安全漏洞生命周期内,从安全漏洞被发现到厂商发布补丁程序用于修复该漏洞之前。

三、什么是安全漏洞生命周期

一共分为7个阶段

四、安全漏洞管理

1、

2、安全漏洞等级

(1)、微软设置了4个等级:低危、中危、重要、严重

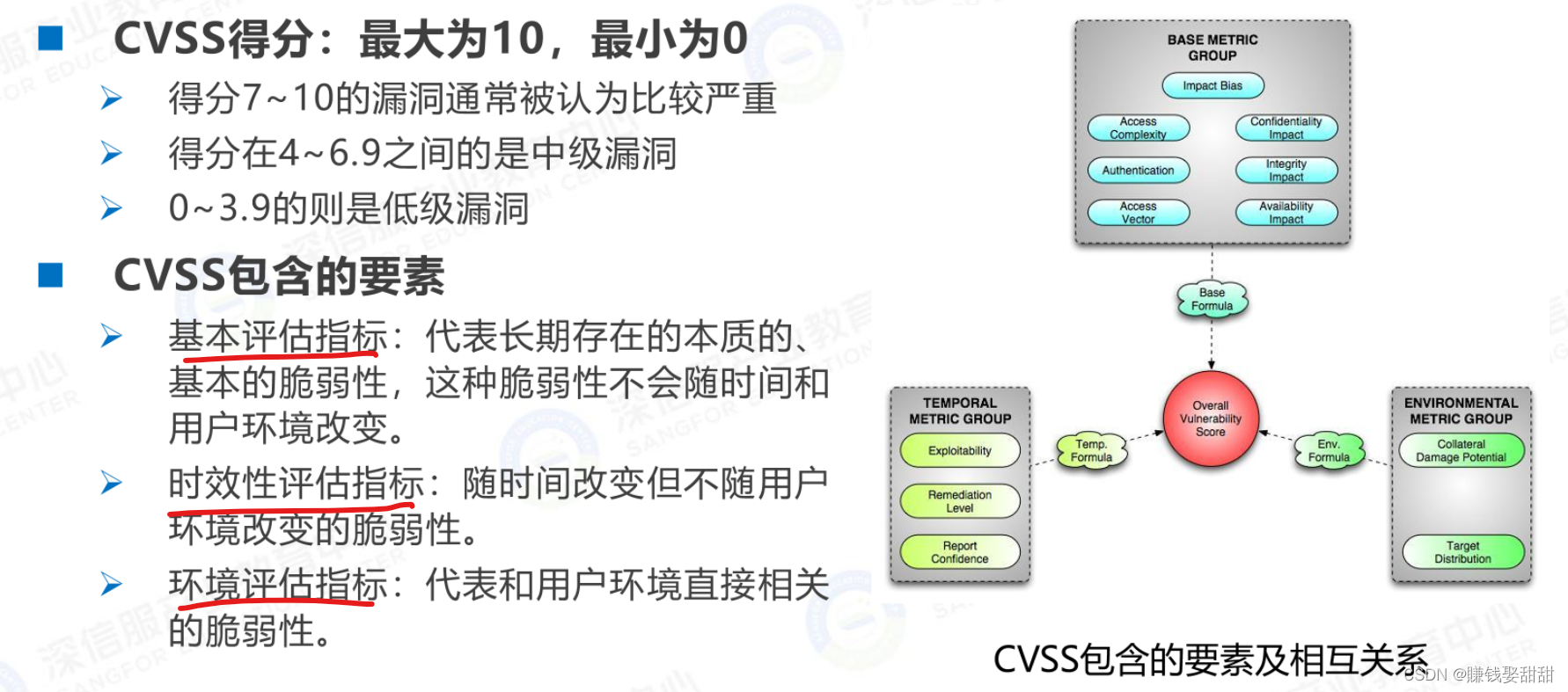

(2)、CVSS:通用漏洞评分系统

安全漏洞平台:

中国国家信息安全漏洞库:国家信息安全漏洞库

国家信息安全漏洞共享平台:https://www.cnvd.org.cn/

(3)、补丁

虚拟补丁不是真正的补丁程序,是在防火墙上操作

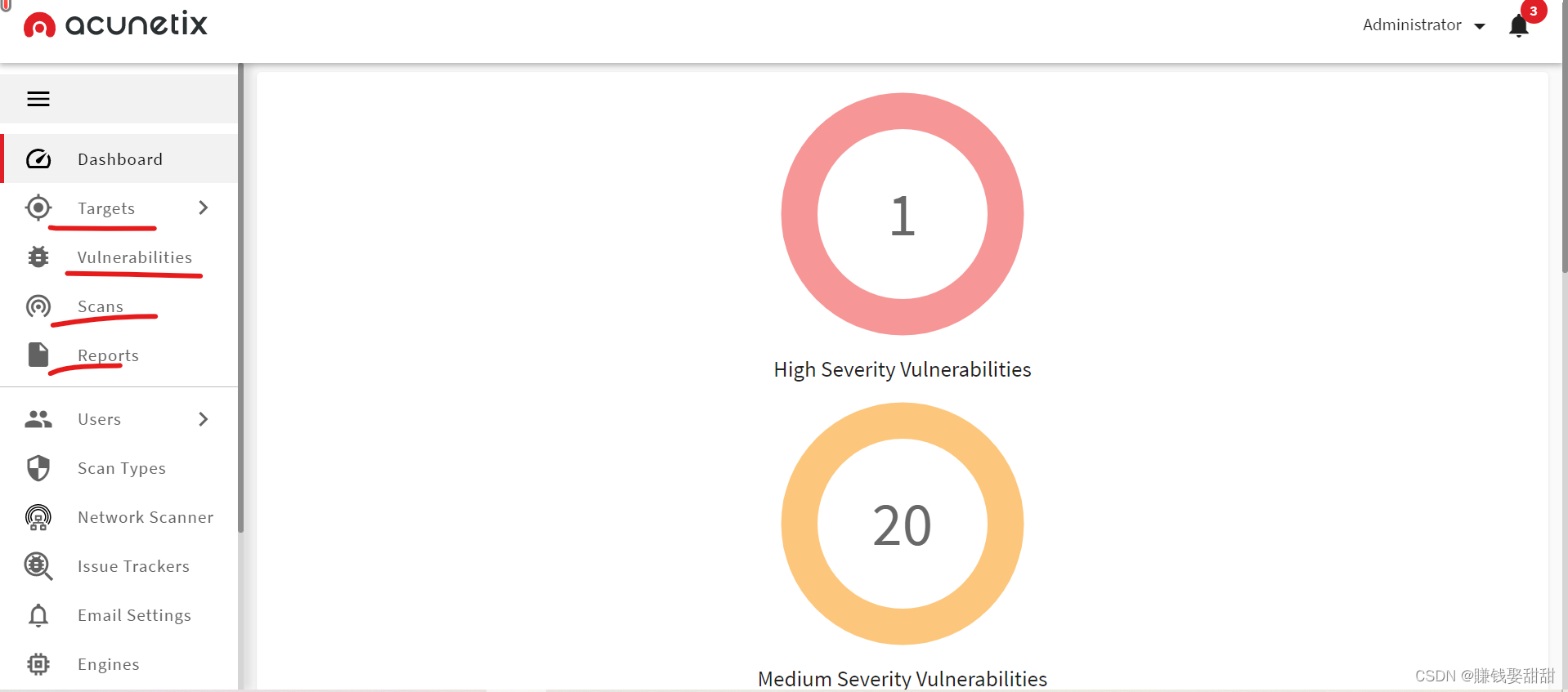

五、AWVS的使用

AWVS 10(包含10) 之前的都是客户端,11之后开始的版本都是Web版本,需要设置登录账号跟密码

1、AWVS 14的界面

2、Targets:目标

3、Vulnerabilities:漏洞管理

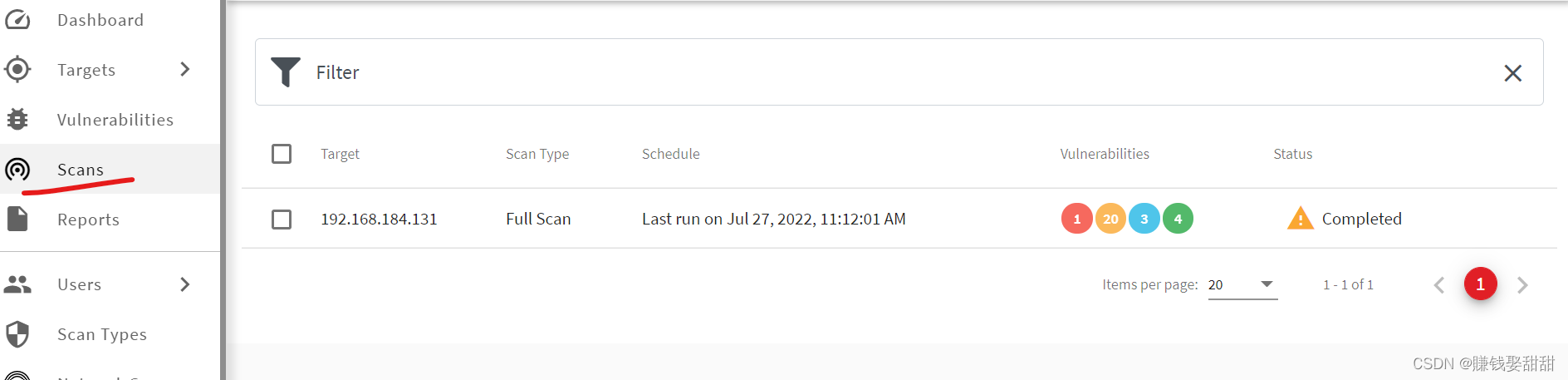

4、Scan:用于设置、启动扫描任务

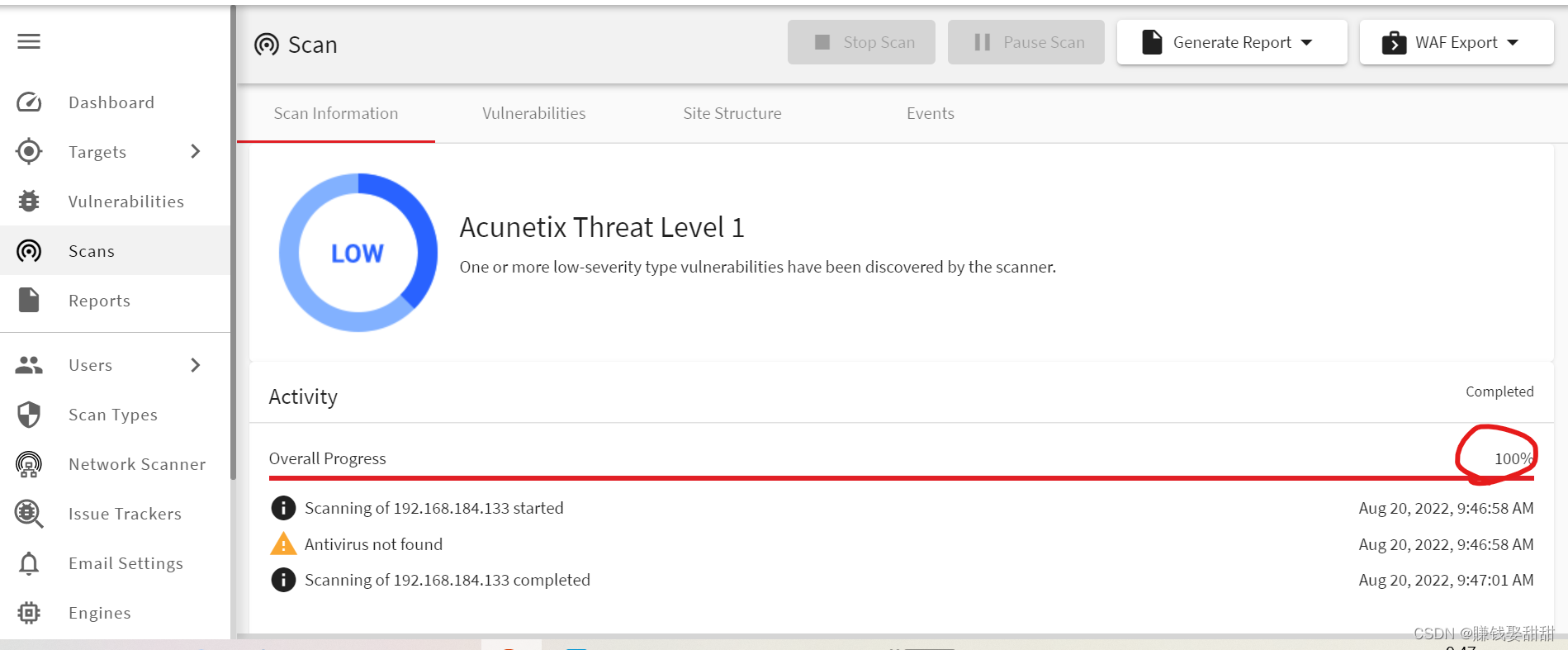

扫描后的界面

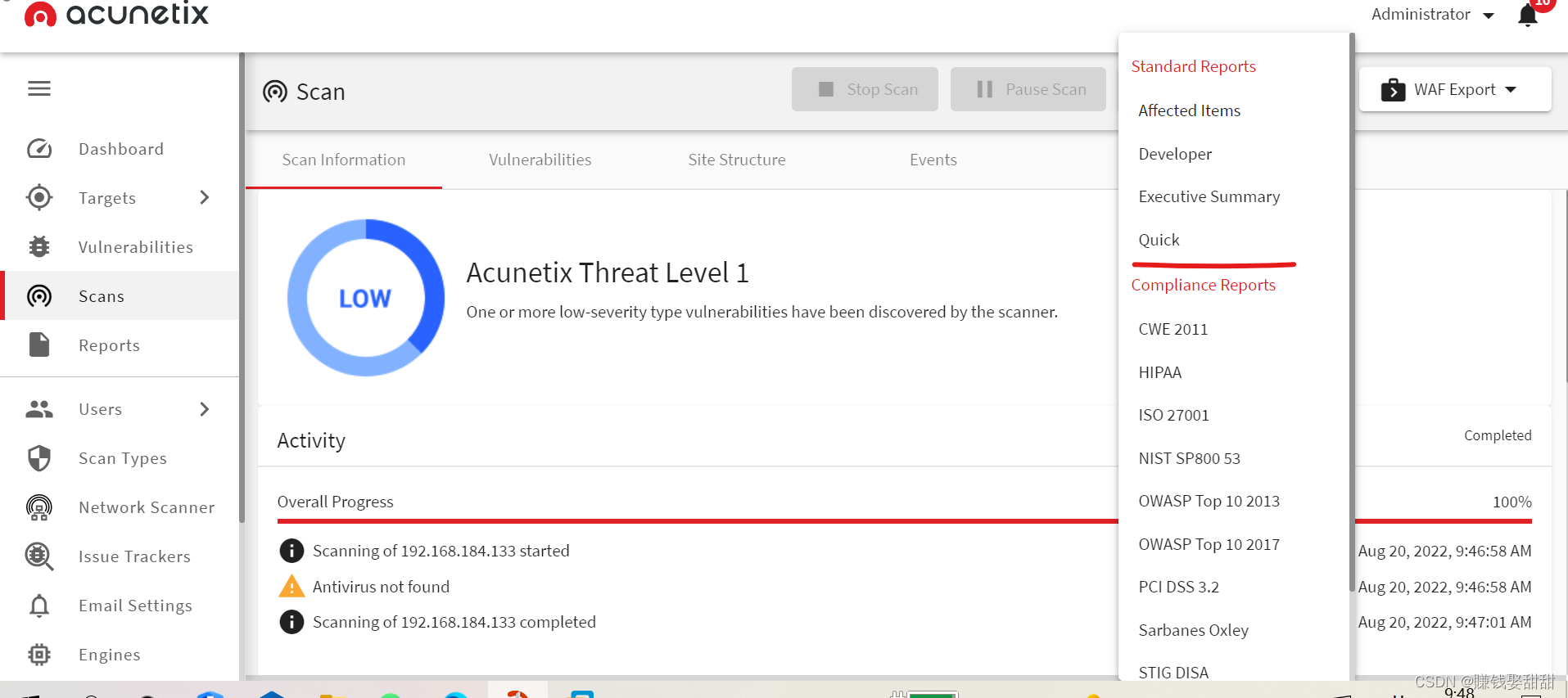

5、report:用于生成扫描报告,可基于漏洞、扫描目标、扫描任务生成报告

在Scan界面的右上方点击Generate Report可以生成报告,有多种类型可以选择,生成报告可以便于运维人员查看。

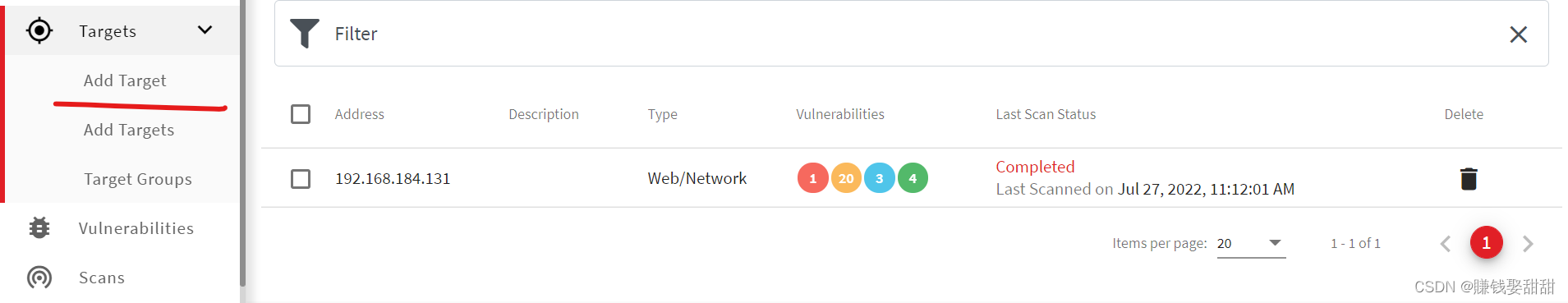

6、AWVS 14 使用实例

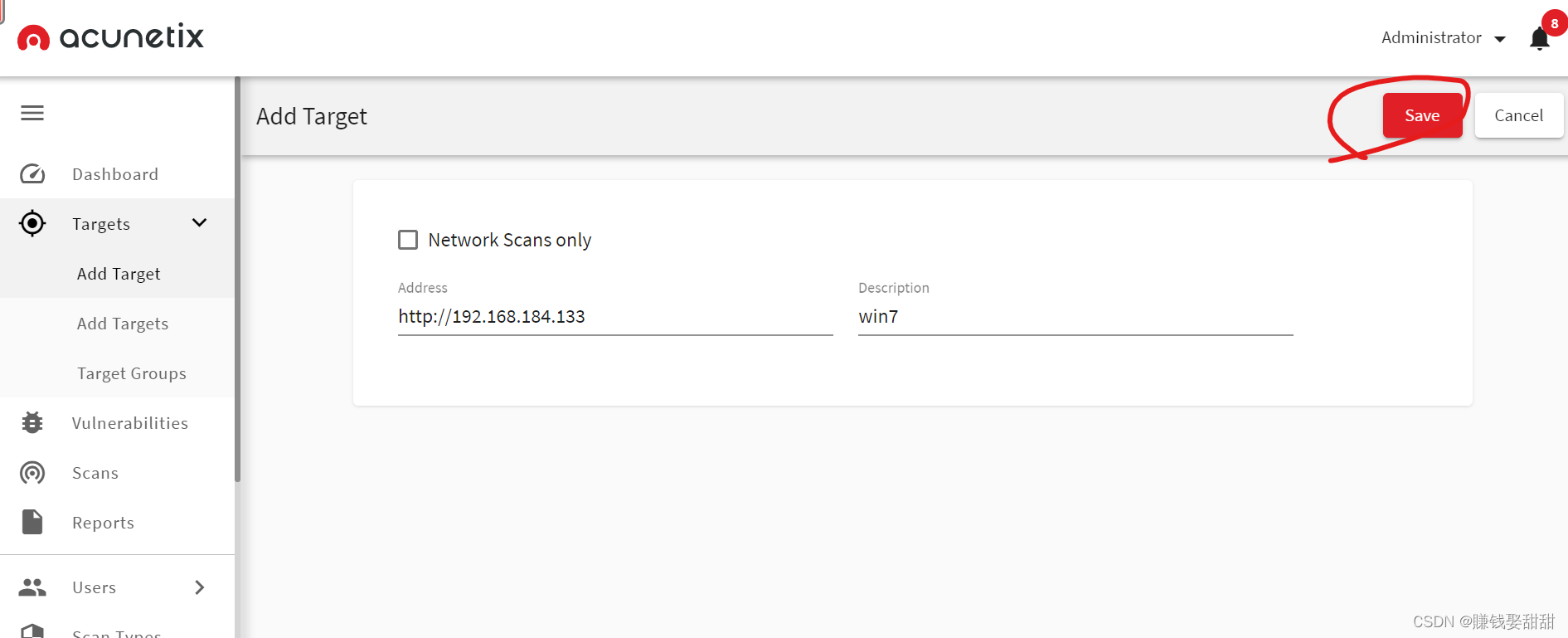

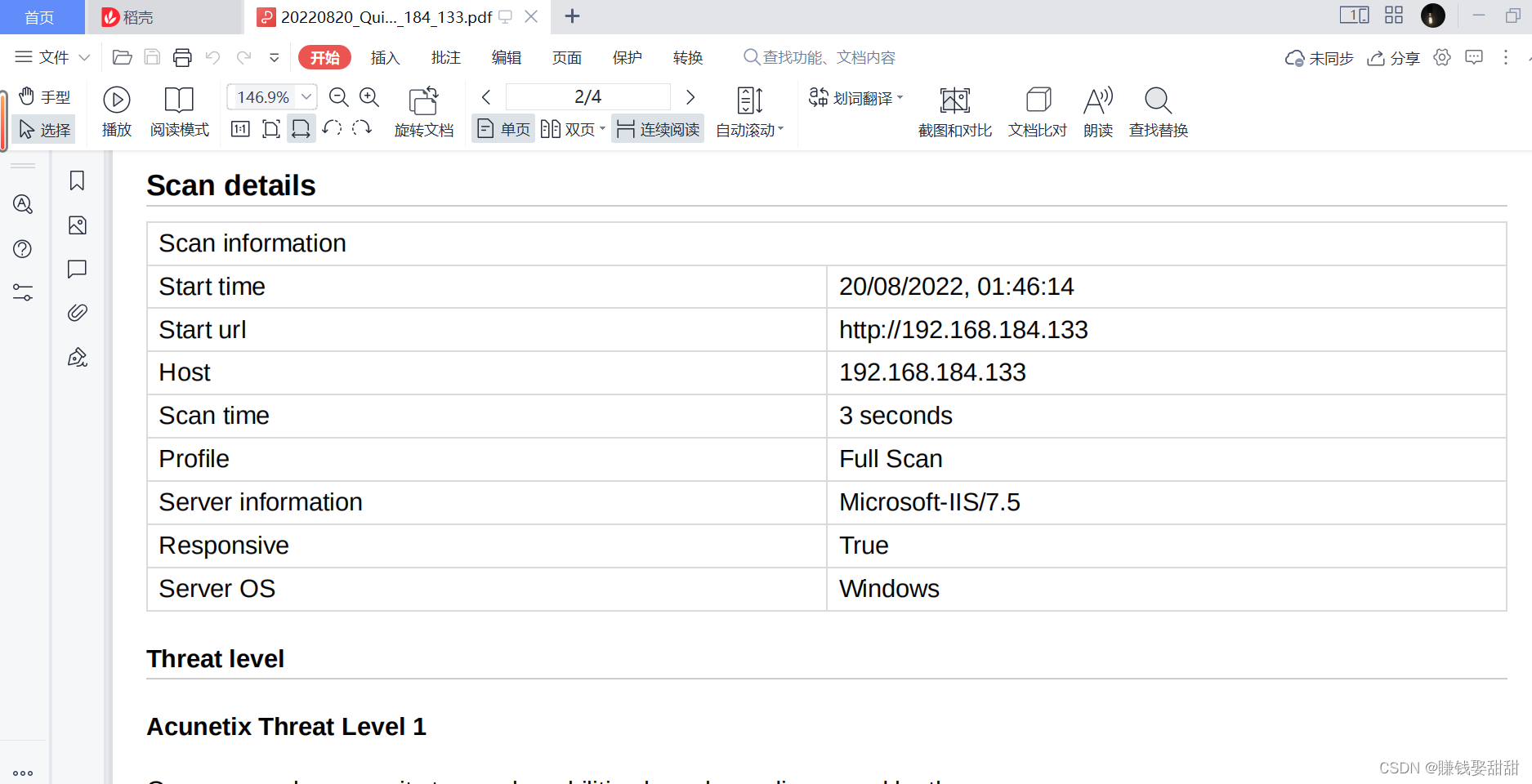

扫描win7虚拟机(IP:192.168.184.133),并生成快速报告

(1)、创建Targets

注:这里的Address并不是单纯的指IP地址,而是指一个URL,你可以输入一个IP地址,也可以输入一个URL

我输入一个URL地址

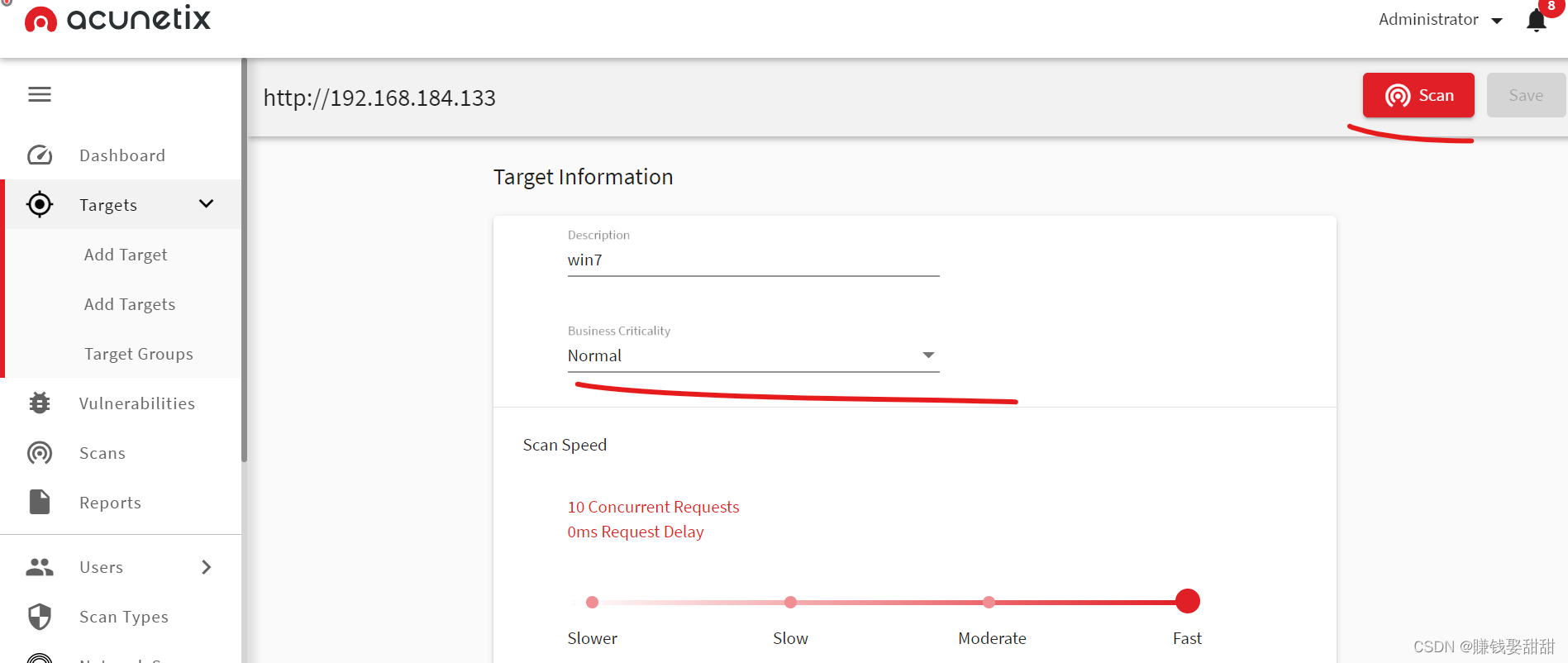

然后Save,设置参数

你可以不设置,然后去Scan那里选择这个Targets,进行设置扫描

也可以设置好,然后点击右上角,进行扫描,我默认设置,开始扫描

这个report选择Quick,然后创建扫描

100%代表扫描完成

然后点击右上角的Generate Report,生成报告

这样就完成啦

这篇文章就写到这里了!