CONTENTS

1 防火墙概述

1.1 定义

1.2 基本功能

1.3 常见的防火墙产品

1.4 衡量防火墙指标

1.5 防火墙分类

2 区域隔离和工作模式

2.1 区域隔离概念

2.2 工作模式

3 防火墙实验

3.1 单个防火墙配置

3.2 两个防火墙做HA

1 防火墙概述

1.1 定义

是一款具备安全防护功能的网络设备,将需要保护的网络与不可信任网络进行隔离,隐藏信息并进行安全防护

1.2 基本功能

- 访问控制:类似ACL策略,默认都禁止

- 攻击防护:这个是基本的功能

- 冗余设计:真实环境中可以配置两台防火墙,并做冗余(hsrp或VRRP)

- 路由交换:具有路由器和交换机功能,但这不是主要功能

- NAT:作源和目的地址转换,保护内网安全

- 日志记录:

- 虚拟专网VPN

1.3 常见的防火墙产品

(1)华三的U200系列

(2)Juniper550M

(3)天融信

1.4 衡量防火墙指标

1.5 防火墙分类

(1)按防火墙形态可分为软件和硬件防火墙

(2)按技术实现分类:

- 包过滤防火墙

- 状态检测包过滤防火墙

- 应用(代理)防火墙

- WAF防火墙(web应用防火墙,放在内网web服务上层,工作在五层)

- 应用层防火墙

目前使用最多还是状态监测防火墙:速度快,配置方便,功能较全面

状态监测防火墙处理示意图:

2 防火墙区域隔离概念和工作模式

2.1 区域隔离概念

一般分为三个区域,如下图。而DMZ区域一般是在web对外发布时采用。

2.2 工作模式

(1)透明模式(二层)

(2)路由模式(三层)

(3)混杂模式(二三层混合)

3 防火墙实验

由于没有天融信的topgate镜像,没法自己做实验,但是我截取了老师授课的图,凭自己理解整理了下。大差不离的,做个了解也好。(有个开源的防火墙软件pfSense-CE,有时间可以研究研究,这边我就不去搞咯)

3.1 单个防火墙配置

(1)实验拓扑(四台虚拟机,三个vmnet,也就是三个网络,下面实验都是基于这个拓扑展开,实验环境搭建就不解释了。)

(2)登录到防火墙,先修改真机ip与vmnet1同一个网络,访问IE:192.168.1.254:8080。账号密码产品都会给的,我们主要了解一下天融信这个防火墙的基本操作。其它的防火墙原理都差不多,把这个搞懂就OK了,以后随机应变。

登上去先创建区域(三个区域隔离):

(3)根据拓扑修改接口ip

(4)路由表

(5)添加访问控制(允许inside访问DMZ和outside,DMZ访问outside,其它都禁止)

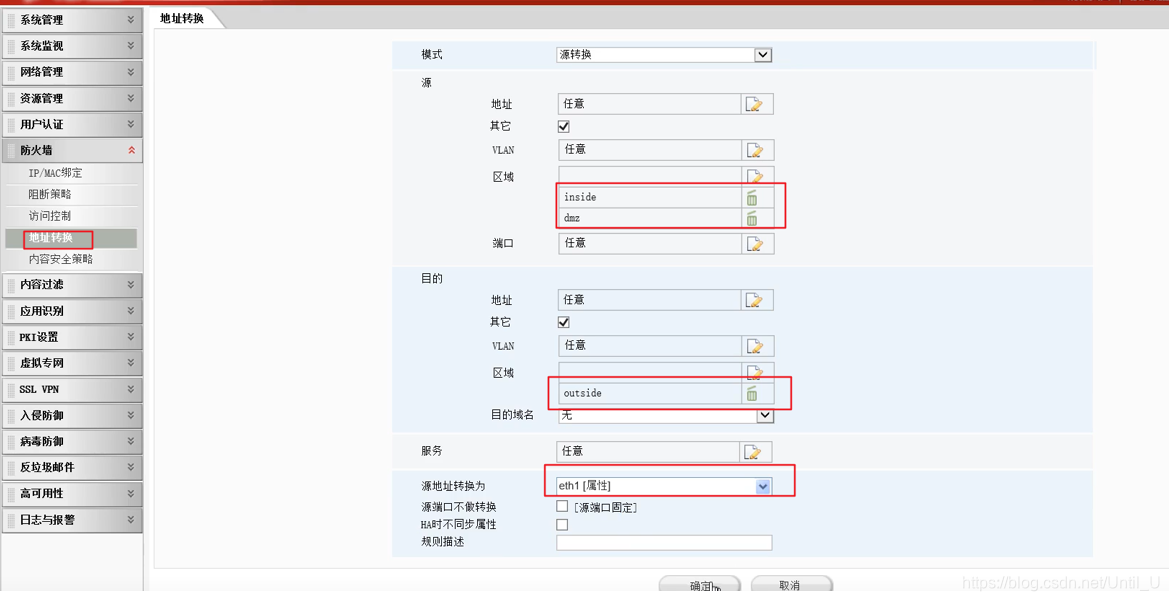

(6)做NAT地址转换(将源地址映射到外网去,可访问外网,记住外网是独立的,网关不是防火墙的eth1地址哦)

做完PAT,inside就可以访问外网了。

(7)模拟DMZ区域的web上线,这时候要做DNAT,然后继续做访问控制

访问控制:

(8)防火墙的内容过滤(可以过滤网站URL或者网址内容,先在outside上部署web和dns,方便测试。)

参考如下:

3.2 两个防火墙做HA

(1)实验拓扑,值得注意的是,两个防火墙之间连接的是心跳线,一般用光纤,这根线可以检测对方状态并可以同步数据。这就保持了防火墙的HA高可用性!

(2)实验环境可参考如上拓扑,主要了解下天融信的topgate的HA功能。因为两个防火墙的管理ip一样,所以配置主防火墙时,另一个可以拔掉网线,防止重复。登上去先管理接口,参考如下:

(2)配置高可用性

(3)然后登陆管理备用的防火墙,同理:先管理接口再配置HA

(4)在主防火墙配置区域后,然后同步到备用防火墙,观察备用的区域,同步过来说明HA生效。也可以用inside的主机做测试,反复插拔主备防火墙网线,观察inside和outside的通信状态。

防火墙就总结到这吧,B站上千峰教育讲的很好,感觉学到好多知识,下面继续加油吧。

B站链接:https://www.bilibili.com/video/BV1i7411G7vm?p=108