声明:贝塔安全实验室公众号大部分文章来自团队核心成员和知识星球成员,少部分文章经过原作者授权和其它公众号白名单转载。未经授权,严禁转载,如需转载,请联系开白!请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者及本公众号无关!!!

START

reGeorg+Proxifier代理工具0x01

reGeorg是reDuh的继承者,利用了会话层的socks5协议,结合Proxifier使用效率更高,Proxifier是一款功能非常强大的socks5客户端,可以让不支持通过代理服务器工作的网络程序能通过SOCKS代理。下面提供了两个工具的下载地址:

reGeorg:https://github.com/L-codes/Neo-reGeorgProxifier:https://sourceforge.net/projects/proxychains-ng/

下面将以php类型的网站环境为例给大家介绍如何通过reGeorg+Proxifier工具搭建代理,进行内网渗透。

(1) reGeorg工具安装

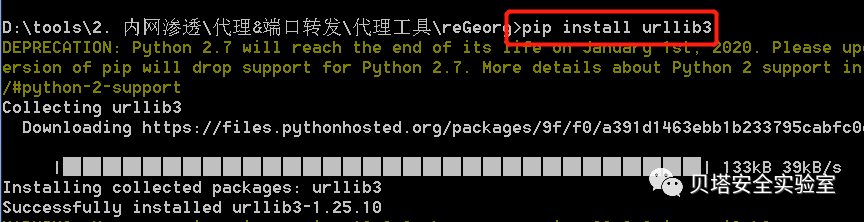

根据链接下载reGeorg代理工具,reGeorg代理工具是以python2为基础进行开发的,使用前需保证自己本地安装python2版本的环境并安装工具所需的urllib3库函数,详细安装过程如下图所示:

(2)添加reGeorg代理

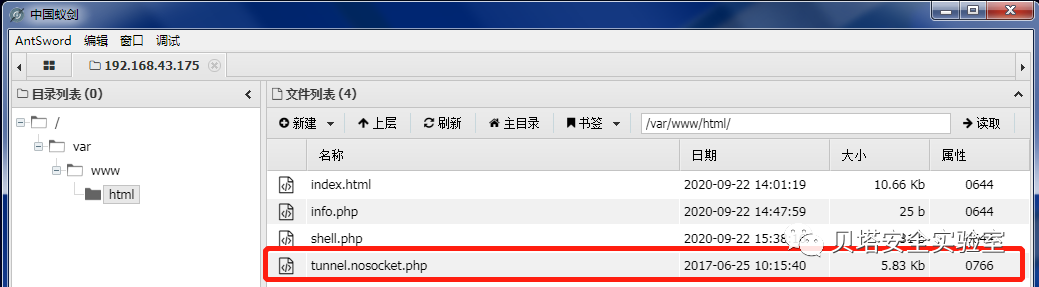

根据当前目标网站可解析语言类型,选择所需上传的代理工具脚本,reGeorg 代理工具包含PHP|JSP|ASPX|ASHX 等语言,该实验以 PHP 文件为例给大家进行介绍。

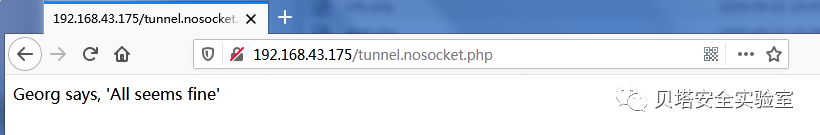

当我们通过浏览器访问上传的tunnel.nosocket.php文件时,当页面显示出Georg says, 'All seems fine’表示代理工具能够正常解析运行。

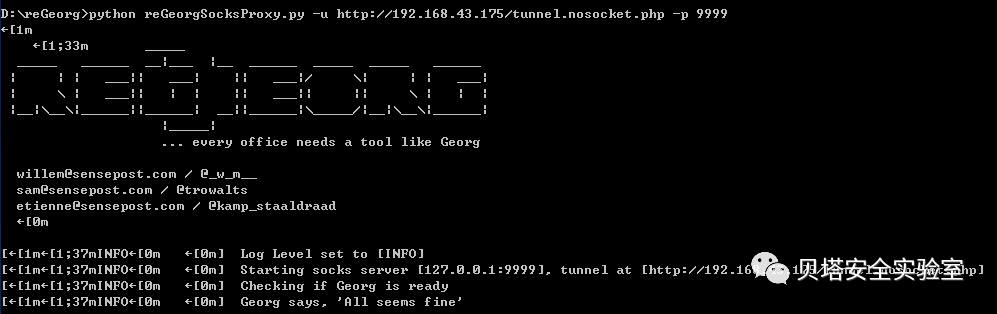

在攻击机上使用 python2 运行 reGeorgSocksProxy.py 脚本配置代理,当程序执行结果显示“Georg says, ‘All seems fine’” 表示该代理工具能够正常执行。

python reGeorgSocksProxy.py -u http://ip/tunnel.nosocket.php -p 9999

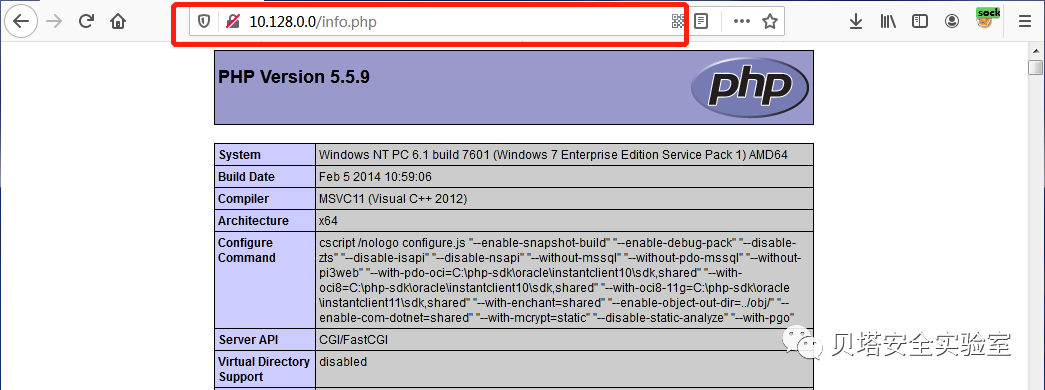

(3)访问内网

通过浏览器插件foxyProxy工具配置socket5代理访问内网:

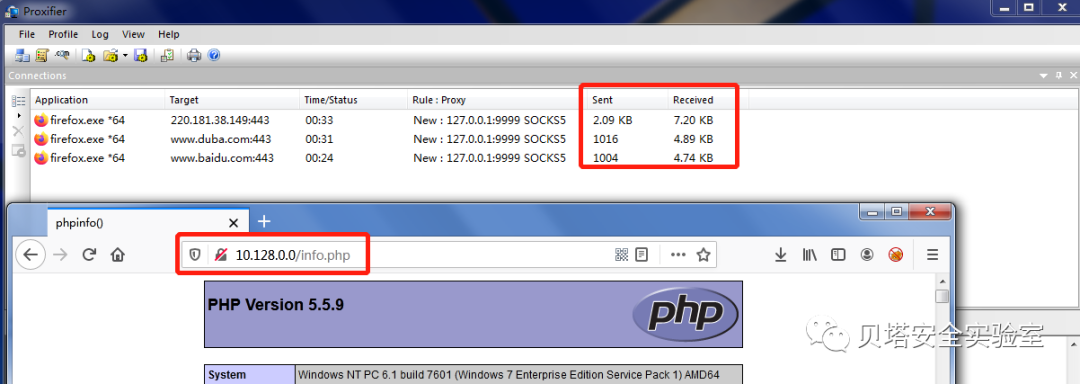

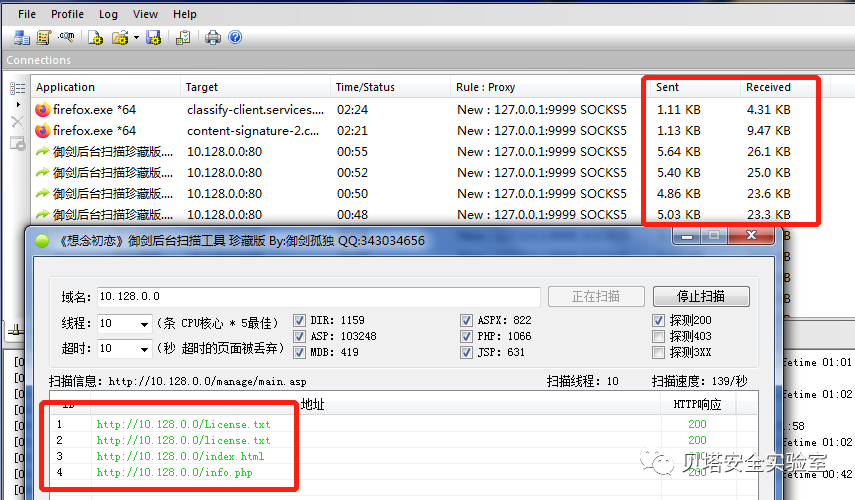

当使用没有代理功能的工具对目标内网进行渗透时,可以使用Proxifier工具能够将程序通过socks代理对内网进行渗透。详细的使用过程如下所示:

打开Proxifier软件,单击Profile->Proxy Server->add 添加本地主机的代理端口。协议选择socks5类型,可以点击check进行测试当前代理是否成功。

接下来,可以通过proxification Rules添加规则,此处添加firfox可执行文件,添加完成以后该工具的通讯流量会经过socks5代理工具进行传输,执行结果如下所示,可以通过firefox访问目标网站。

也可以通过proxification添加规则,添加御剑后台扫描工具,对目标网站目录进行爆力破。

注:reGeorg代理工具中的 tunnel.nosocket.php 脚本适用于php5.4< tunnel.nosocket.php< php7 的环境

0x02reGeorg+proxychains代理工具

前面介绍了windows系统环境下使用Proxifier作为客户端,进行内网渗透,接下来将给大家介绍linux系统环境下使用proxychains作为客户端,对内网进行渗透测试。reGeorg的使用方式与6.1.1节相同,此处对reGeorg使用不进行详细介绍。在linux系统下对目标配置好reGeorg代理,执行过程如下所示:

python reGeorgSocksProxy.py -u http://192.168.43.175/tunnel.nosocket.php -p 9999

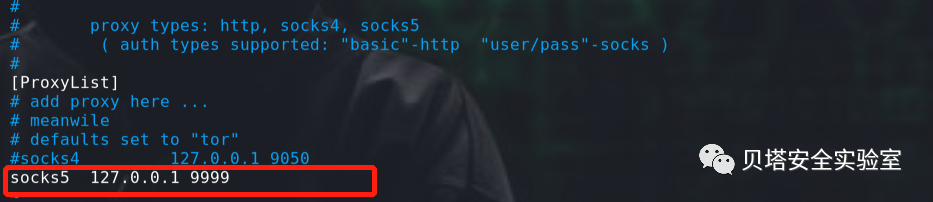

在建立好reGeorg代理工具以后,需要配置proxychains.conf文件,在文件最后添加“socks5 127.0.0.1 9999”,如下图所示:

通过reGeorg代理工具,对目标内网主机进行端口扫描,具体执行过程如下图所示:

>>> proxychains nmap -sT -Pn 10.128.0.6

END

禁止非法,后果自负

欢迎关注公众号:web安全工具库