kali之DVWA

DVWA共有十个模块,分别是:

1.Brute Force(暴力(破解))

2.Command Injection(命令行注入)

3.CSRF(跨站请求伪造)

4.File Inclusion(文件包含)

5.File Upload(文件上传)

6.Insecure CAPTCHA (不安全的验证码)

7.SQL Injection(SQL注入)

8.SQL Injection(Blind)(SQL盲注)

9.XSS(Reflected)(反射型跨站脚本)

10.XSS(Stored)(存储型跨站脚本)

11.CSP (内容安全策略)

kali下安装DVWA

步骤:

1. 首先去github上下载DVWA的安装包,网址为:https://github.com/ethicalhack3r/DVWA

(1)下载DVWA到本地:git clone https://github.com/digininja/DVWA

2. 将下载好的压缩包解压并改名为dvwa,然后将其复制到 /var/www/html 文件夹中

3. 打开终端,执行以下命令:

将apache2停止:service apache2 stop

给dvwa文件夹相应的权限:chmod -R 755 /var/www/html/dvwa

启动mysql服务: service mysql start

打开mysql: mysql -u root -p

创建数据库:create database dvwa;

退出mysql:exit

启动apache2服务:service apache2 start

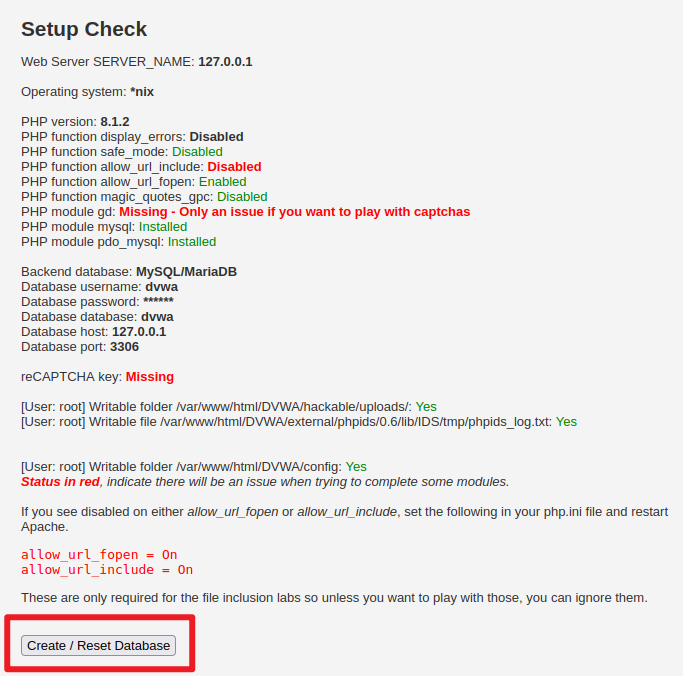

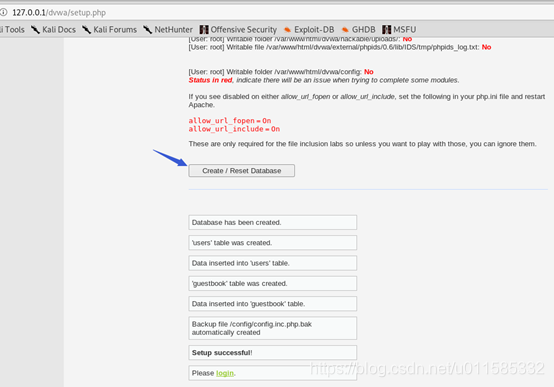

打开浏览器,在地址栏中输入 http://127.0.0.1/dvwa/setup.php,如果报错可能是配置文件要复制一份把.dist去掉即可

点击下方的Create/Reset Database创建(恢复)数据库

提示不能连接Mysql,因为你的数据库用的是root用户,如果你用的是MariaDB那么就不起作用,解决方案是用其他用户登录。

新建数据库用户

(1)create user 'dvwa'@'localhost' IDENTIFIED BY ''; #创建用户dvwa,密码为空

(2)GRANT ALL PRIVILEGES ON *.* to 'dvwa'@'localhost'; #赋权

(3)flush privileges;

(4)quit

这里给dvwa赋权后每台电脑都可访问,但是还要开放3306端口、并在/etc/mysql/mariadb.conf.d/50-server.cnf注释掉bind-address

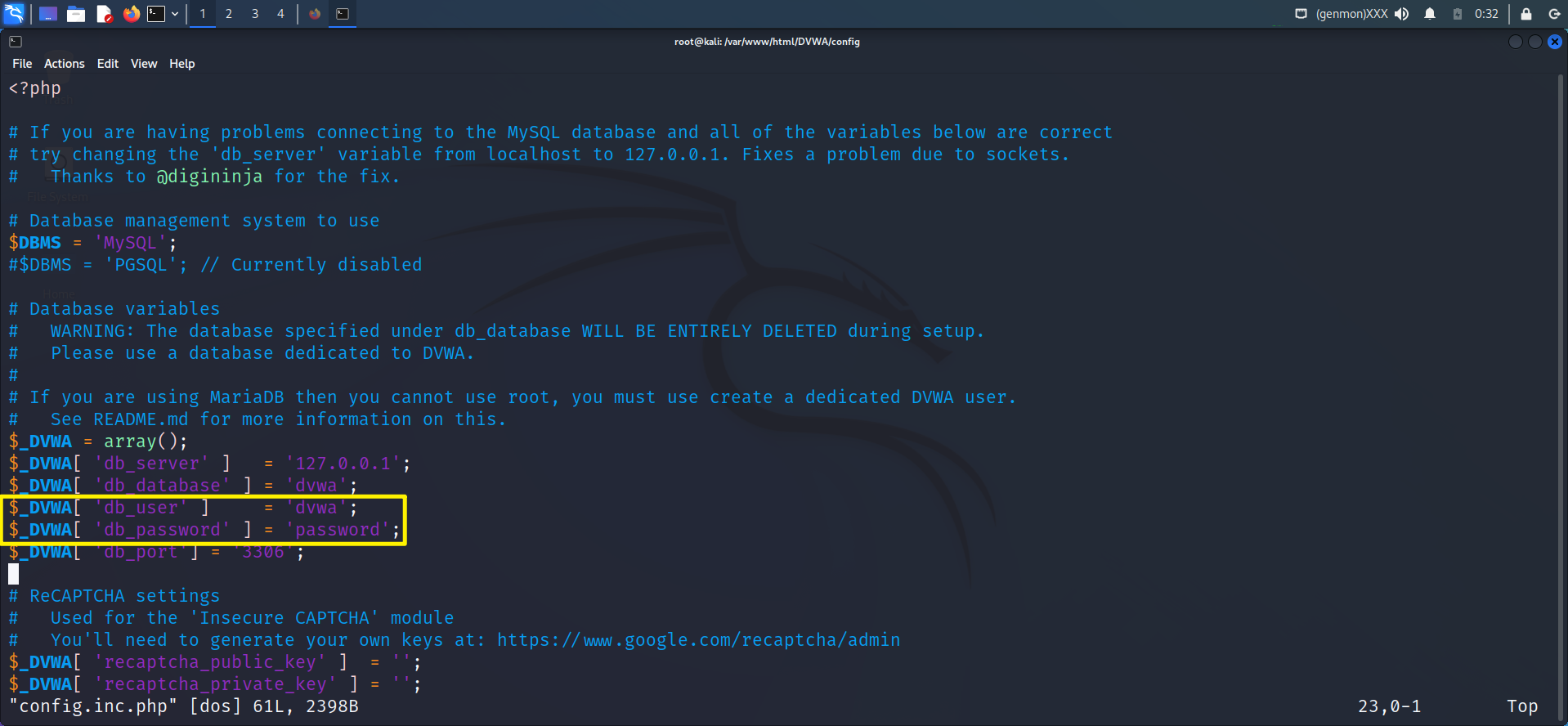

新建了用户,DVWA当然也要修改登录的用户名及配置,修改/var/www/html/dvwa/config/config.inc.php

把root改为dvwa,把p@ssw0rd改为空

重启apache2: service apache2 restart

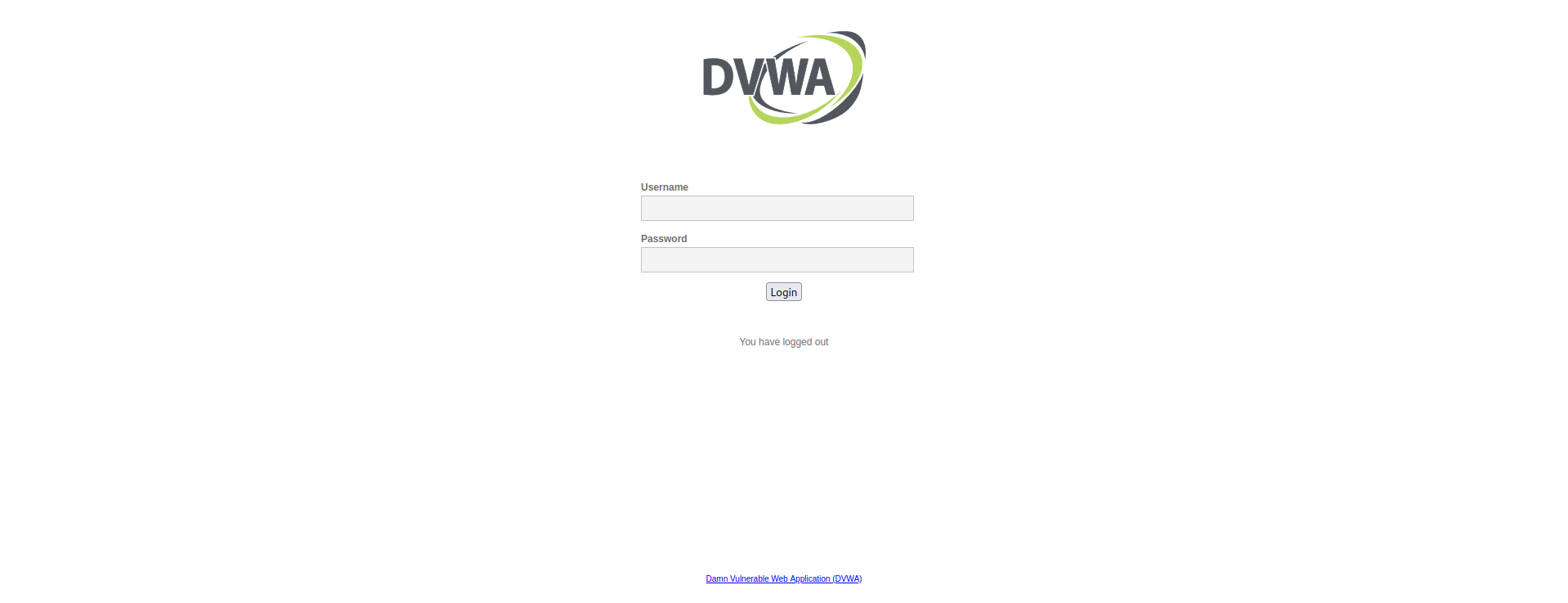

这次再点击Create/Reset Database时创建完成后到http://127.0.0.1/dvwa/login.php界面

接下来就可以使用 用户名: admin 密码: password 登录进行测试了!

下面就可以用这个web项目进行扫描和进攻测试啦~

配置更改

PHP function allow_url_include: Disabled

解决方案

在php.ini配置文件中改为On

vi /etc/php/7.2/apache2/php.ini

重启服务即可

service apache2 restart

如果还是不行继续修改

vi /var/www/html/dvwa/php.ini

PHP module gd: Missing - Only an issue if you want to play with captchas

解决方案

安装php-gd模块

apt-get install -y php-gd

安装后还是Missing,不过不影响后面应用的正常使用

reCAPTCHA key: Missing

解决方案

vi /var/www/html/dvwa/config/config.inc.php

进入https://www.google.com/recaptcha/admin生成公钥和私钥

配置$_DVWA[ 'recaptcha_public_key' ] = '';

配置$_DVWA[ 'recaptcha_private_key' ] = '';

没有写权限

chmod 777 ./文件(文件夹)

改其他配置文件

解决方案

find / -name php.ini #找出所有配置文件

vi #更改所有php.ini中的allow_url_fopen和allow_url_include

在kali上安装dvwa(二)

在Kali Linux上安装DVWA

切换到root用户,方便操作

-

移动到 /var/www/html 目录下:cd /var/www/html

-

下载DVWA到本地:git clone https://github.com/digininja/DVWA

-

给予相应的权限:chmod 777 -R DVWA

-

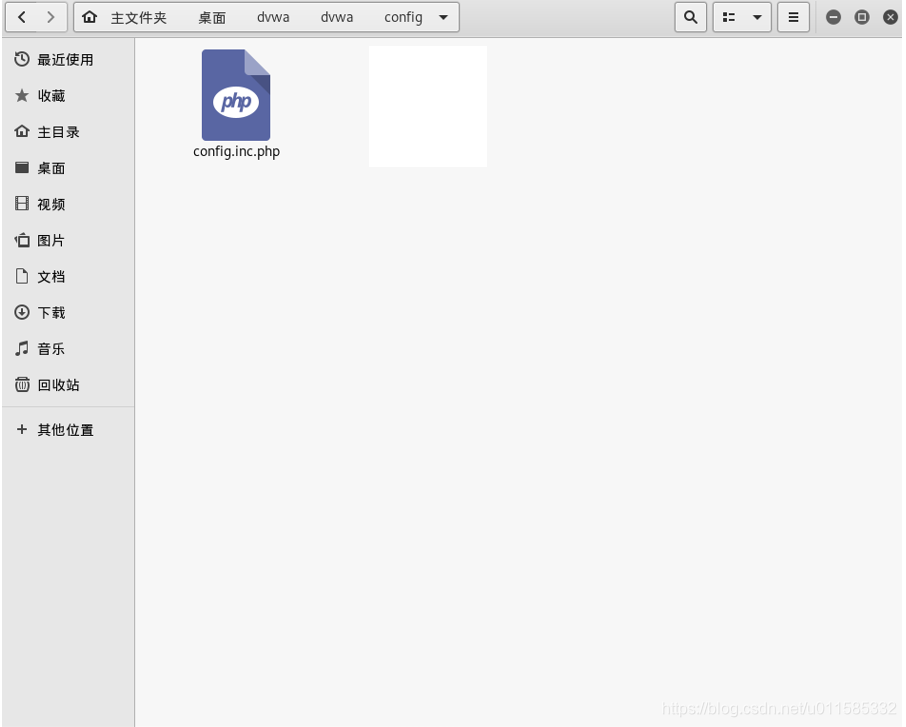

移动到 DVWA/config 目录下:cd DVWA/config,然后cp config.inc.php.dist config.inc.php

-

打开 MySQL 和 apache2 服务:service mysql start,service apache2 start

-

登录MySQL:mysql -u root -p(默认没有密码,直接回车)

-

创建dvwa数据库并授予权限

sql

create database dvwa;

grant all privileges on *.* to dvwa@127.0.0.1 identified by "password";

-

修改DVWA配置文件的用户名和密码,先打开 DVWA/config 目录下的配置文件:vim config.inc.php,然后进行修改(账号和密码分别对应步骤8的 dvwa 和 password )

-

在浏览器中输入链接http://127.0.0.1/DVWA,然后输入账号dvwa,密码password进行登录,登录之后点击 Create/Reset Database

-

等待几秒钟之后会自动返回登录页面,输入账号 admin 和密码 password 即可登录

-

在kali上安装dvwa(三)

从https://github.com/digininja/DVWA 下载dvwa,可以通过git或者直接下载zip文件。

在主机下载完 dvwa,解压后重命名 DVWA-master 为 dvwa 拖进虚拟机的桌面目录。(需要已安装 VMware Tools, VMware Tools 安装方法)

配置 config 文件

打开 dvwa → dvwa → config ,将 config.inc.php.dist 的 dist 后缀去掉

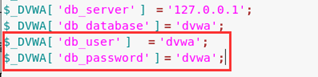

然后双击打开 config.inc.php,修改第 20、21 行的值:

$_DVWA[

'db_user' ] =

'dvwa';

$_DVWA[

'db_password' ] =

'dvwa';

进入终端:

chmod -R 777 /root/桌面/dvwa

#赋予dvwa文件夹相应的权限

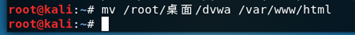

mv /root/桌面/dvwa /var/www/html

#将桌面上的dvwa文件移至/var/www/html下

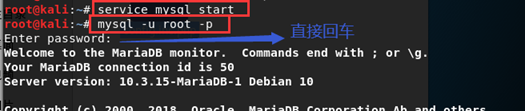

service mysql

start

#启动mysql服务

mysql

-u root

-p

#进入mysql(密码默认为空,直接回车)

create database dvwa;

#(创建数据库,注意命令末尾的 ; 不要漏)

为数据库设置用户名 (需对应于上面在 config.inc.php 中设置的 user 和 password)

create user

'dvwa'@

'localhost' identified

by

'dvwa';

#创建用户名

grant all

on *.* to

'dvwa'@

'localhost';

#赋权

set password

for

'dvwa'@

'localhost' = password(

'dvwa');

#设置密码

exit

#退出mysql

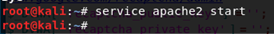

service apache2

start

#启动apache2服务

然后打开浏览器,地址栏中输入 127.0.0.1/dvwa 回车后自动跳转至 127.0.0.1/dvwa/setup.php

然后创建数据库,如下表示创建成功

然后跳转至 127.0.0.1/dvwa/login.php 用户名和密码默认为 admin 和 password

EOF