问题的起源,日常使用中会经常使用kali系统,winodws系统的话只有再装个vmware虚拟机,里面开启kali,通过ssh进行操作是挺方便的,但是电脑会占用更多资源,如果性能跟不上的情况下,会出现卡顿等等情况,很是让人不爽,如果你在出差的情况下呢,还是要开启虚拟机,费时费力,当然有人会说买个vps等等,如果你没有vps呢?

这里我们介绍种很简单的情况。一台空闲的电脑,能上网,不用花一分钱就能搭建一台能通过web界面去访问的kali。下面是效果图

这里需用用到Gate one和ngrok工具

先简单的介绍下二款工具的使用

Gate one是一款基于HTML5的开源终端模拟器/SSH客户端,同时内置强大的插件功能。它自带的插件使其成为一款令人惊艳的SSH客户端,但是,它可以用于运行任何终端应用。用户可以将GateOne嵌入其他应用程序从而提供各类终端访问界面,它也支持各类基于Web的管理界面。

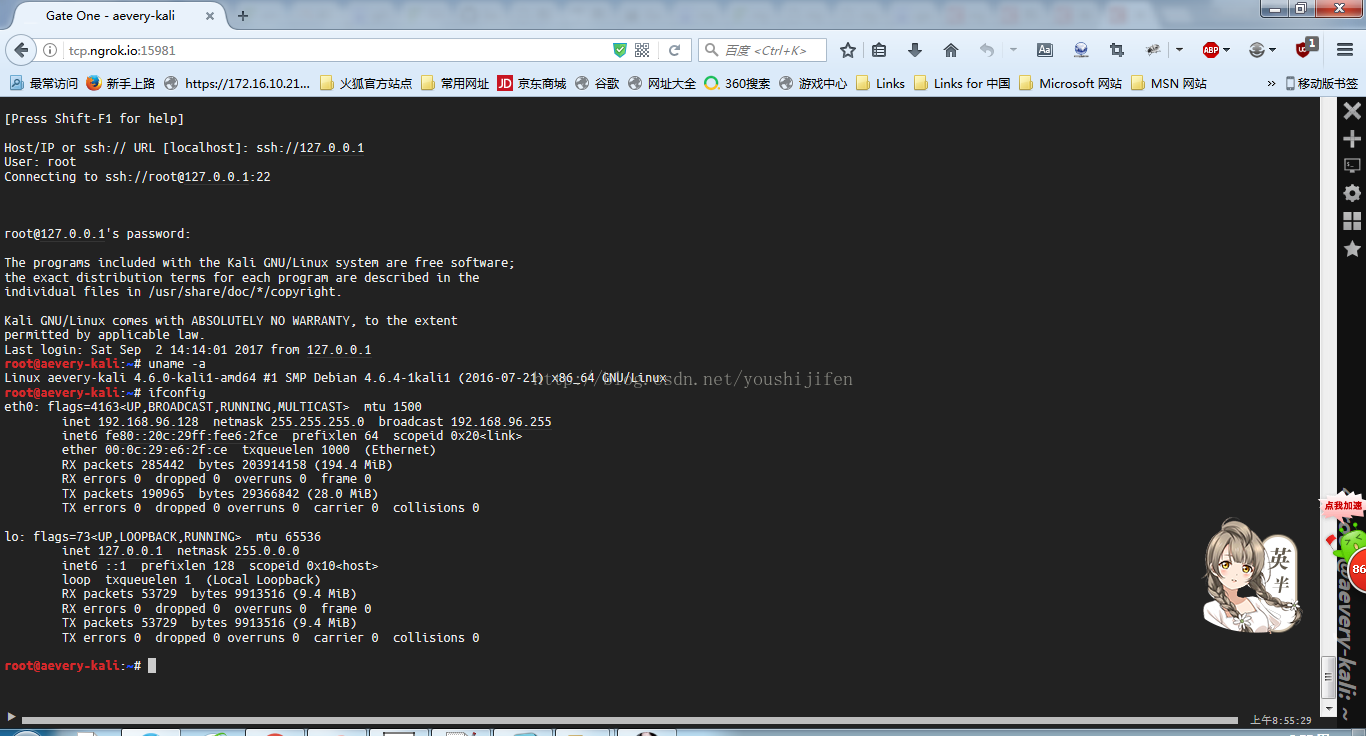

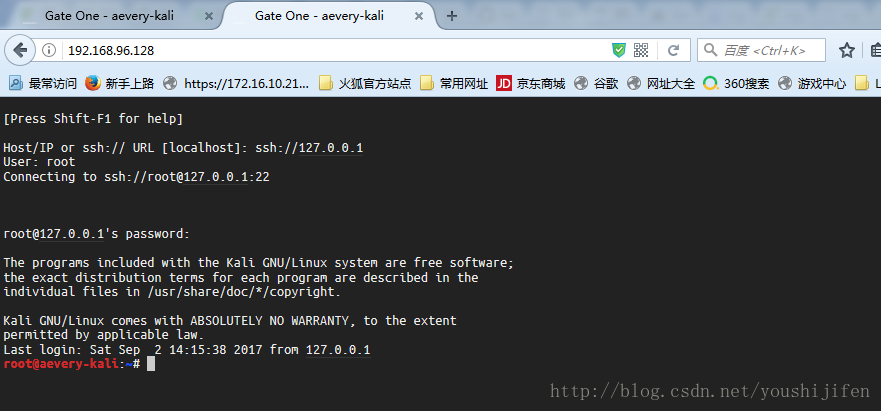

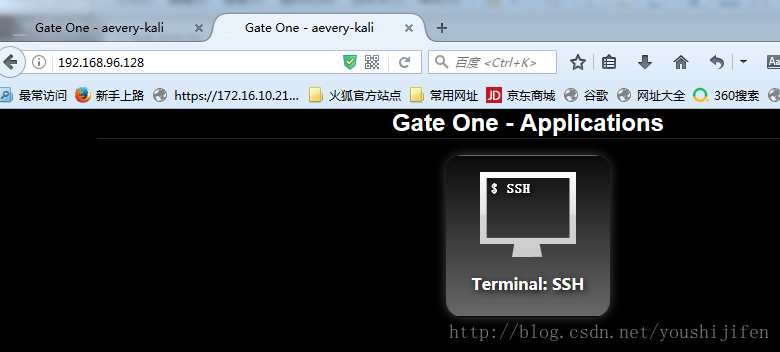

它的作用就是把我kali的终端配置成通过web就能访问,效果图

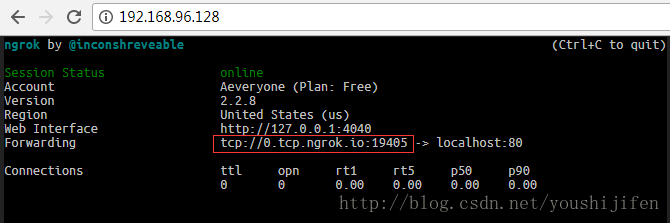

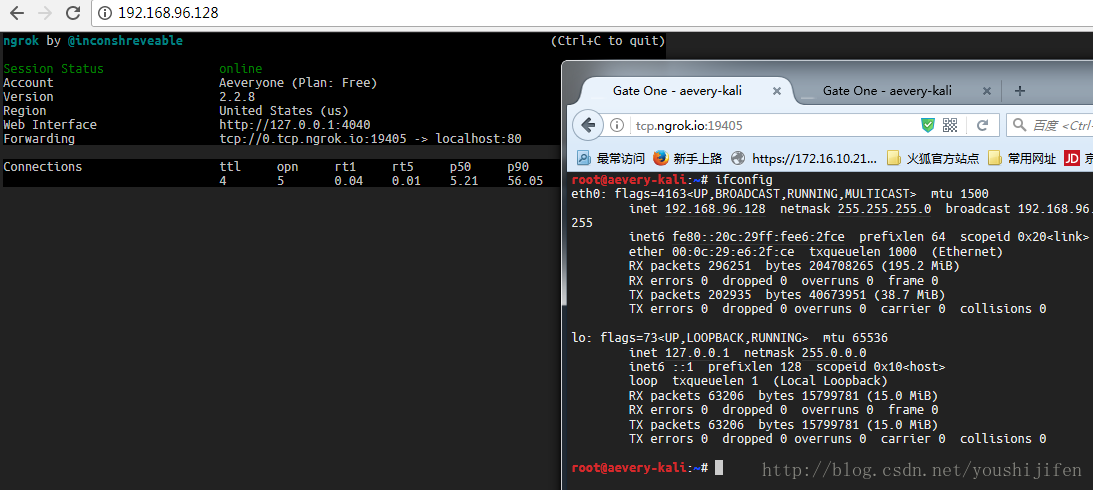

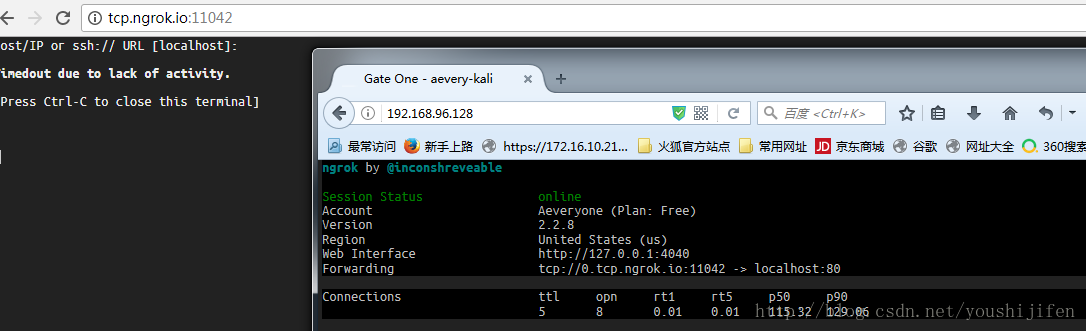

ngrok 一款类似内网转发实现穿透工具,类似于花生壳,在本实验中就是把内网中web端的kali映射到公网,通过公网访问特定的域名就能登录到内网中的kali,去进行操作,效果图,那个网址就是本地映射端口80映射出去地址。

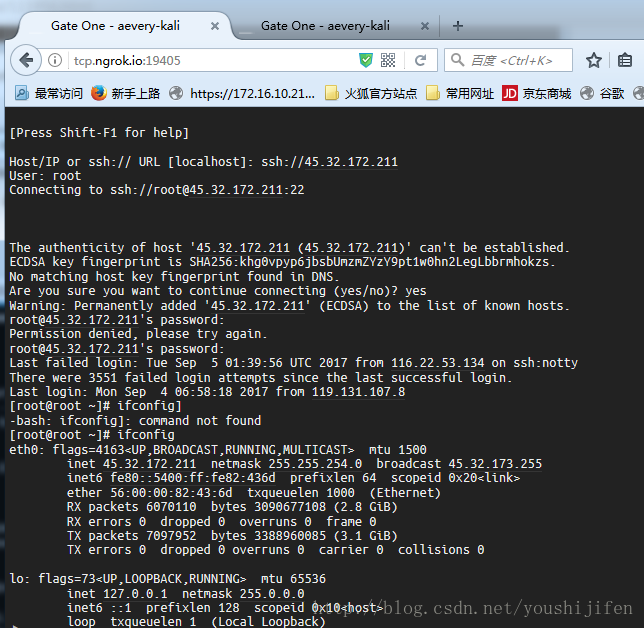

这样的话,你就可以把kali装在一台闲置的电脑上,在同一个局域网的情况下,直接ssh去使用,出差在外网情况下,使用ngrok的外网地址也能连到内网这台kali,当然ngrok不仅仅可以连本机,还可以通过终端去连接任意一台主机,效果图

当然这样跳来跳去的话,对网络稳定性要求还是蛮高的,不过好在方便不需要花钱,哈哈接下来讲下主要配置

Gate one配置

1、https://github.com/liftoff/GateOne

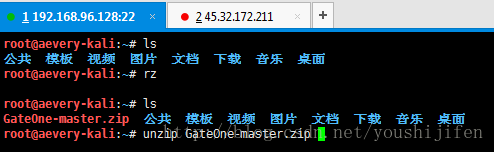

2、解压GateOne-master.zip

3、unzip GateOne-master.zip (如果没有unzip命令 ;apt-get install unzip安装)

4、进入当前文件夹 cd GateOne-master

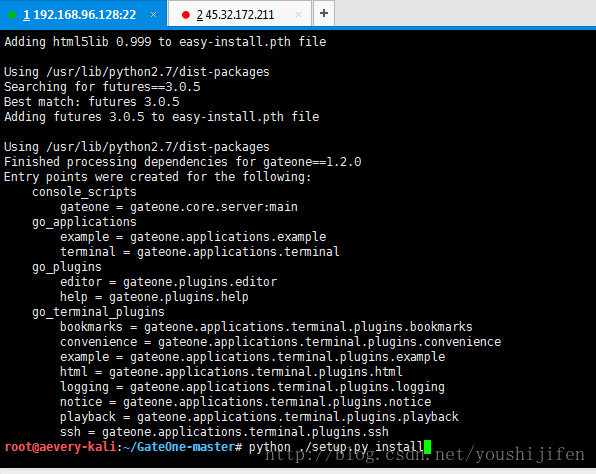

5、python ./setup.py install 进行安装(没有报错,如果有的话自行百度下或者问我都行)

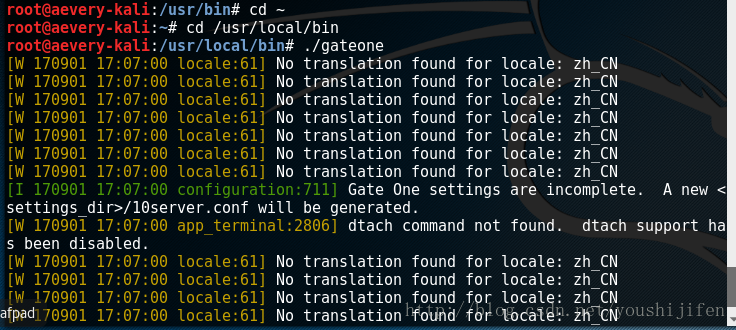

5、/usr/local/bin/gateone 为启动程序,调试的时候可能会用到

6、先启动一次./gateone 生成配置文件 ctrl+c关掉进程

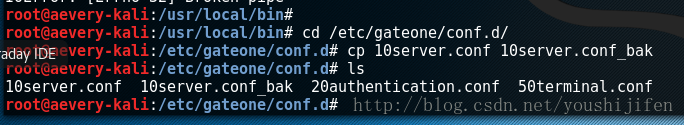

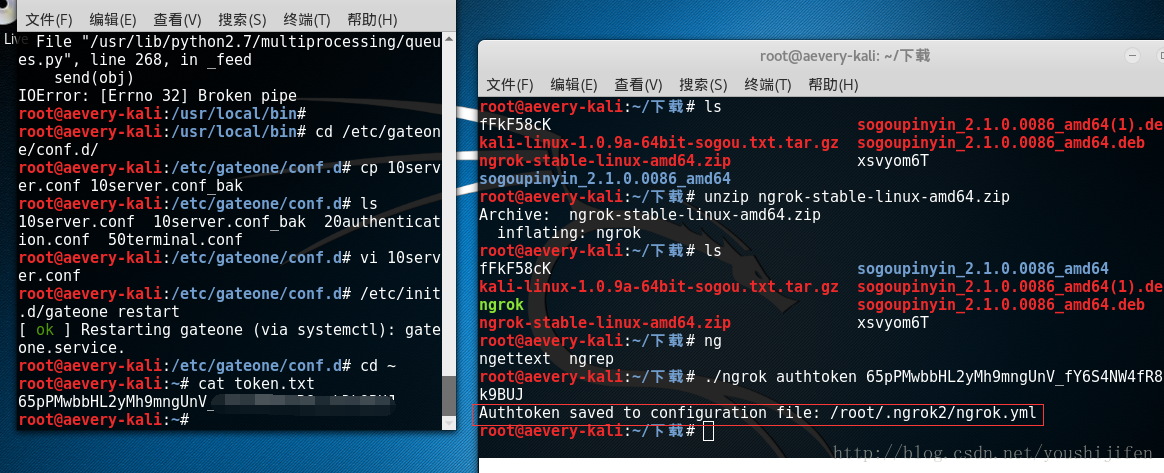

7、cd /etc/gateone/conf.d cp 10server.conf 10server.conf_bak 备份配置文件

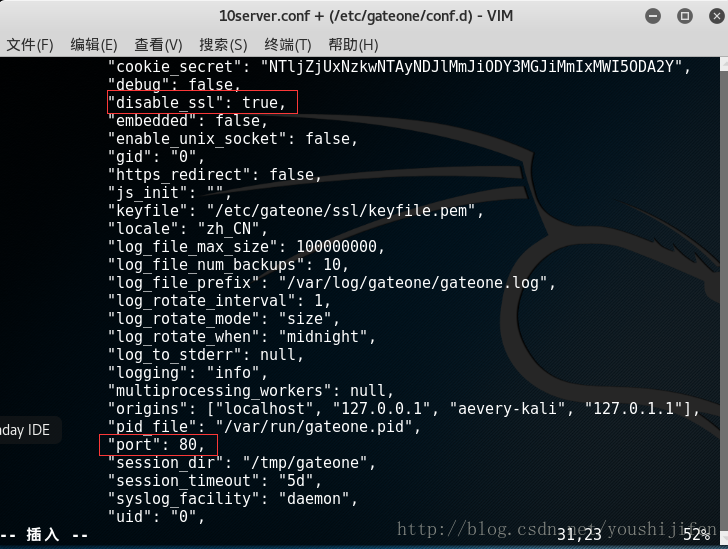

8、为了方便调试关闭ssl/https/443

9、/etc/init.d/gateone restart 重启服务(访问你的IP)

Ngrok配置

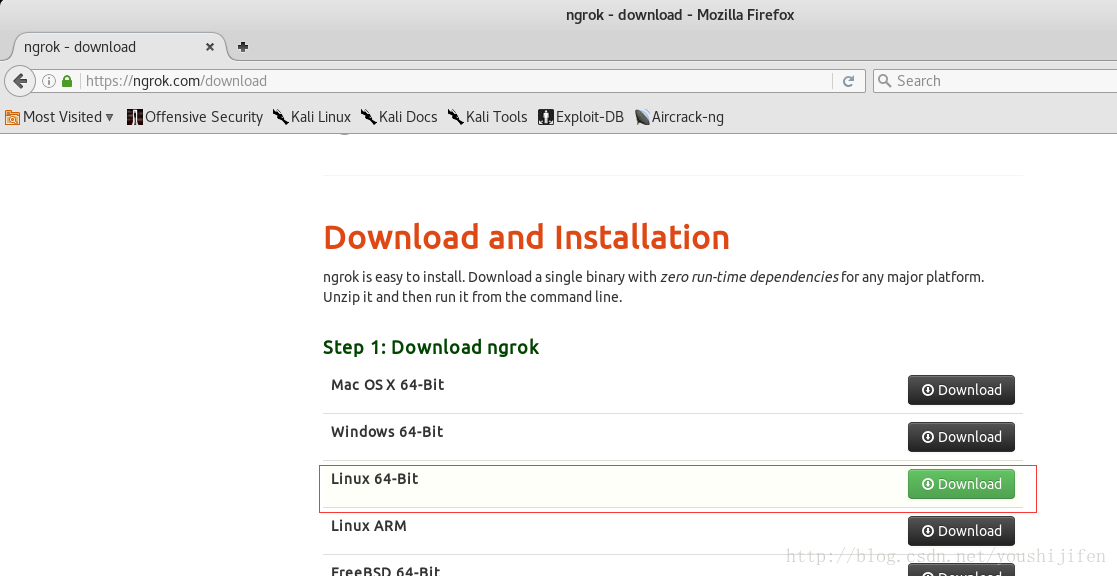

Ngrok的下载地址:https://ngrok.com/download 有linux和windows,根据自己选择下载对应的版本

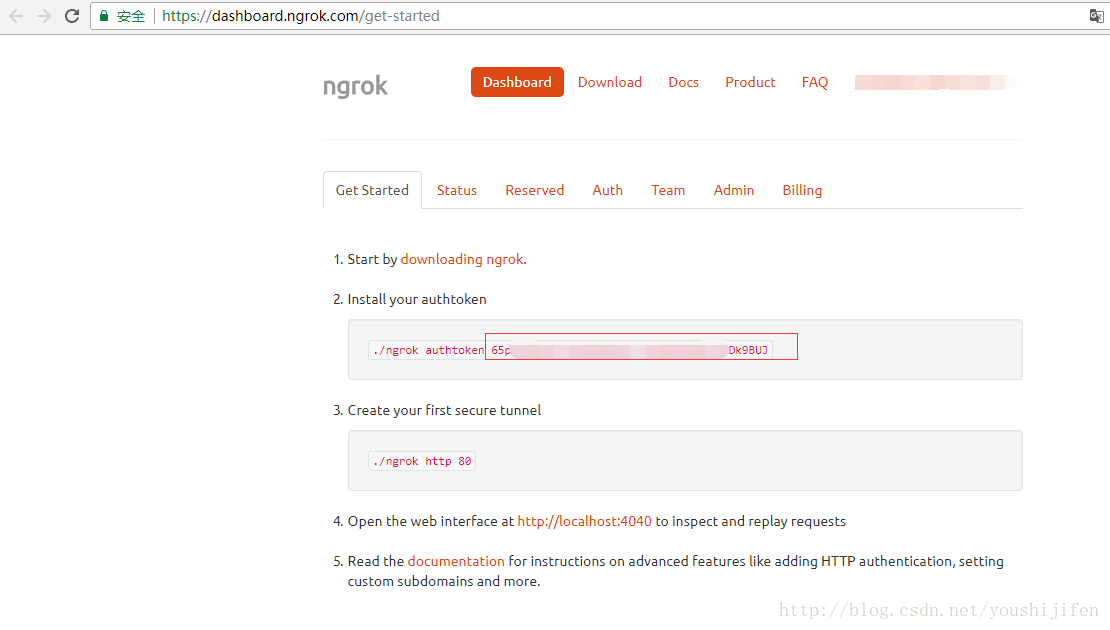

使用前先要去注册个账号,

地址:https://dashboard.ngrok.com/user/login

登陆后会有个authtoken 用它进行认证

使用./ngrok authtoken **** 后面出现认证成功,以及认证文件保存在哪里。

接下来就是使用./ngrok tcp 80

好了 基本上算是完成了

在此感谢二位大佬:(稍后会私信联系俩位大佬,如有侵权,立马删帖)

@2429946577 http://www.freebuf.com/sectool/111956.htm

@uncle-heart https://www.t00ls.net/thread-41900-1-1.html

完结撒花~图片前后有些对不上是我把环境还原重新做了一遍\(^o^)/~

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)