Linux学习十一

iptables服务把用于处理或过滤流量的策略条目称之为规则,多条规则可以组成一个规则链,而规则链则依据数据包处理位置的不同进行分类,具体如下:

在进行路由选择前处理数据包(PREROUTING);

处理流入的数据包(INPUT);

处理流出的数据包(OUTPUT);

处理转发的数据包(FORWARD);

在进行路由选择后处理数据包(POSTROUTING)

iptables服务的术语中分别是

ACCEPT(允许流量通过)

REJECT(拒绝流量通过)

LOG(记录日志信息)

DROP(拒绝流量通过)

REJECT和DROP的不同点,就DROP来说,它是直接将流量丢弃而且不响应;REJECT则会在拒绝流量后再回复一条“信息已经收到,但是被扔掉了”信息,从而让流量发送方清晰地看到数据被拒绝的响应信息。

红帽考试中必须用REJECT进行拒绝,明确让判分脚本得到反应才有分值。而工作中更多建议用DROP进行拒绝,对隐藏服务器运行状态有好处。

iptables中常用的参数以及作用

参数 作用

-P 设置默认策略

-F 清空规则链

-L 查看规则链

-A 在规则链的末尾加入新规则

-I num 在规则链的头部加入新规则

-D num 删除某一条规则

-s 匹配来源地址IP/MASK,加叹号“!”表示除这个IP外

-d 匹配目标地址

-i 网卡名称 匹配从这块网卡流入的数据

-o 网卡名称 匹配从这块网卡流出的数据

-p 匹配协议,如TCP、UDP、ICMP

–dport num 匹配目标端口号

–sport num 匹配来源端口号

在iptables命令后添加-L参数查看已有的防火墙规则链:

[root@linuxprobe ~]# iptables -L

在iptables命令后添加-F参数清空已有的防火墙规则链:

[root@linuxprobe ~]# iptables -F

把INPUT规则链的默认策略设置为拒绝:

[root@linuxprobe ~]# iptables -P INPUT DROP

向INPUT链中添加允许ICMP流量进入的策略规则:

在日常运维工作中,经常会使用ping命令来检查对方主机是否在线,而向防火墙的INPUT规则链中添加一条允许ICMP流量进入的策略规则就默认允许了这种ping命令检测行为。

[root@linuxprobe ~]# iptables -I INPUT -p icmp -j ACCEPT

删除INPUT规则链中刚刚加入的那条策略(允许ICMP流量),并把默认策略设置为允许。

使用-F会清空已有的所有防火墙策略,使用-D参数可以指定删除某一条策略,更加安全和准确。

[root@linuxprobe ~]# iptables -D INPUT 1

将INPUT规则链设置为只允许指定网段的主机访问本机的22端口,拒绝来自其他所有主机的流量。

要对某台主机进行匹配,则直接写IP地址即可,如需对网段进行匹配,需要写子网掩码的格式,例如:192.168.10.0/24的形式。

[root@linuxprobe ~]# iptables -I INPUT -s 192.168.10.0/24 -p tcp --dport 22 -j ACCEPT

[root@linuxprobe ~]# iptables -A INPUT -p tcp --dport 22 -j REJECT

向INPUT规则链中添加拒绝所有人访问本机12345端口的策略规则:

[root@linuxprobe ~]# iptables -I INPUT -p tcp --dport 12345 -j REJECT

向INPUT规则链中添加拒绝192.168.10.5主机访问本机80端口(Web服务)的策略规则:

[root@linuxprobe ~]# iptables -I INPUT -p tcp -s 192.168.10.5 --dport 80 -j REJECT

向INPUT规则链中添加拒绝所有主机访问本机1000~1024端口的策略规则:

刚刚添加防火墙策略时用的是-I参数,它默认会把规则添加到最上面位置,优先级是最高的。如果工作中需要添加一条最后“兜底”的规则 ,那就用-A参数吧,效果差别很大呦:

[root@linuxprobe ~]# iptables -A INPUT -p tcp --dport 1000:1024 -j REJECT

[root@linuxprobe ~]# iptables -A INPUT -p udp --dport 1000:1024 -j REJECT

使用iptables命令配置的防火墙规则默认会在系统下一次重启时失效,如果想让配置的防火墙策略永久生效,还要执行保存命令:

[root@linuxprobe ~]# iptables-save

服务器是5/6/7版本的话,对应的保存命令应该是:

[root@linuxprobe ~]# service iptables save

Firewalld

firewalld中常用的区域名称及策略规则

区域 默认规则策略

trusted 允许所有的数据包

home 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、mdns、ipp-client、amba-client与dhcpv6-client服务相关,则允许流量

internal 等同于home区域

work 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、ipp-client与dhcpv6-client服务相关,则允许流量

public 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、dhcpv6-client服务相关,则允许流量

external 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量

dmz 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量

block 拒绝流入的流量,除非与流出的流量相关

drop 拒绝流入的流量,除非与流出的流量相关

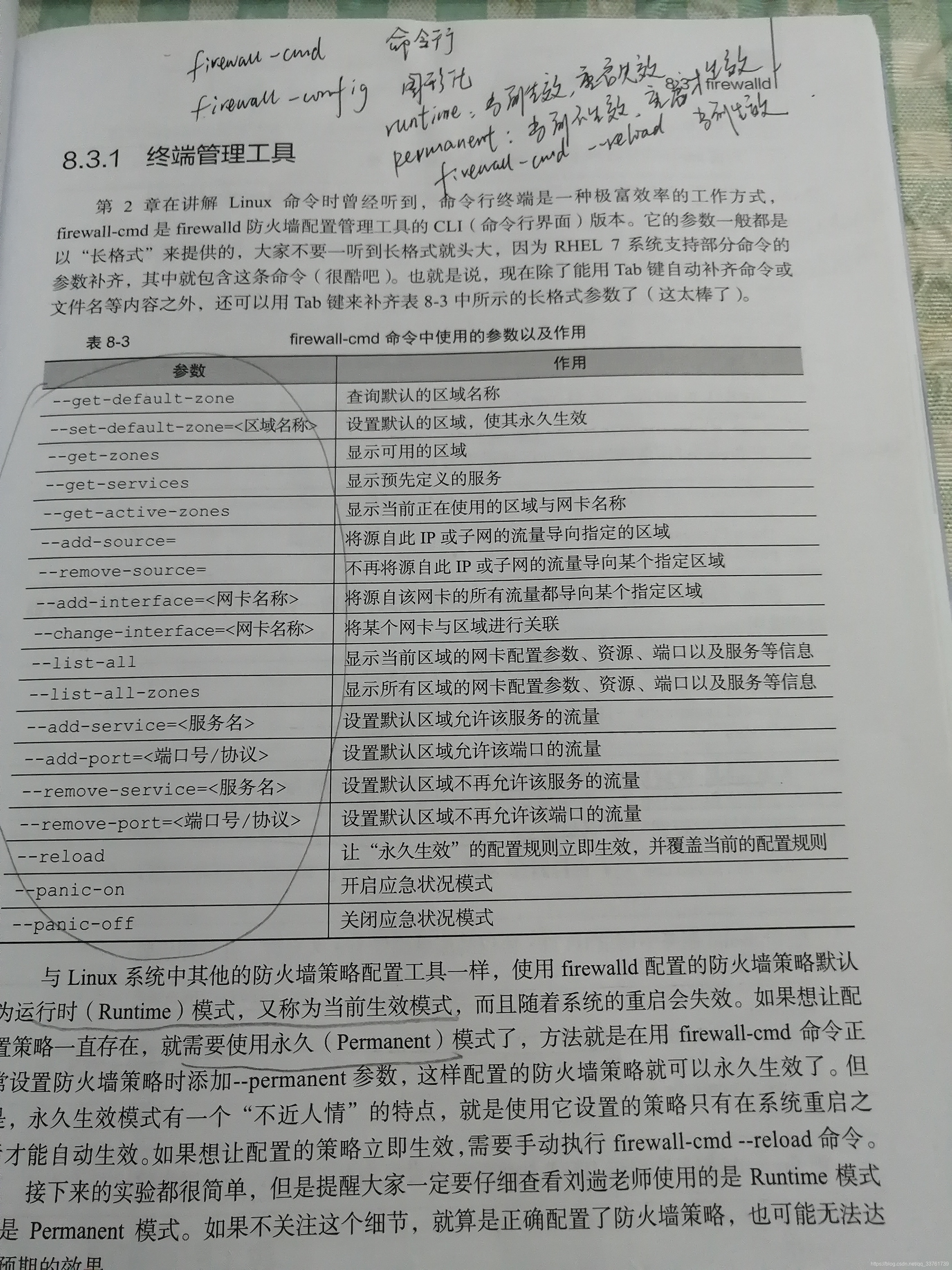

firewall-cmd命令中使用的参数以及作用

参数 作用

–get-default-zone 查询默认的区域名称

–set-default-zone=<区域名称> 设置默认的区域,使其永久生效

–get-zones 显示可用的区域

–get-services 显示预先定义的服务

–get-active-zones 显示当前正在使用的区域与网卡名称

–add-source= 将源自此IP或子网的流量导向指定的区域

–remove-source= 不再将源自此IP或子网的流量导向某个指定区域

–add-interface=<网卡名称> 将源自该网卡的所有流量都导向某个指定区域

–change-interface=<网卡名称> 将某个网卡与区域进行关联

–list-all 显示当前区域的网卡配置参数、资源、端口以及服务等信息

–list-all-zones 显示所有区域的网卡配置参数、资源、端口以及服务等信息

–add-service=<服务名> 设置默认区域允许该服务的流量

–add-port=<端口号/协议> 设置默认区域允许该端口的流量

–remove-service=<服务名> 设置默认区域不再允许该服务的流量

–remove-port=<端口号/协议> 设置默认区域不再允许该端口的流量

–reload 让“永久生效”的配置规则立即生效,并覆盖当前的配置规则

–panic-on 开启应急状况模式

–panic-off 关闭应急状况模式

Runtime:当前立即生效,重启后失效。

Permanent:当前不生效,重启后生效。

配置的策略立即生效,需要手动执行firewall-cmd --reload命令。

查看firewalld服务当前所使用的区域:

这是一步非常重要的操作,在配置防火墙策略前,必须查看当前生效的是那个区域,否则配置的防火墙策略将不会立即生效。

[root@linuxprobe ~]# firewall-cmd --get-default-zone

把网卡默认区域修改为external,并在系统重启后生效:

[root@linuxprobe ~]# firewall-cmd --permanent --zone=external --change-interface=ens160

启动和关闭firewalld防火墙服务的应急状况模式:

[root@linuxprobe ~]# firewall-cmd --panic-on

success

[root@linuxprobe ~]# firewall-cmd --panic-off

查询ssh和https协议的流量是否允许放行:

[root@linuxprobe ~]# firewall-cmd --zone=public --query-service=ssh

yes

[root@linuxprobe ~]# firewall-cmd --zone=public --query-service=https

no

把https协议的流量设置为永久允许放行,并立即生效:

[root@linuxprobe ~]# firewall-cmd --permanent --zone=public --add-service=https

success

[root@linuxprobe ~]# firewall-cmd --zone=public --query-service=https

no

[root@linuxprobe ~]# firewall-cmd --reload

success

[root@linuxprobe ~]# firewall-cmd --zone=public --query-service=https

yes

把http协议的流量设置为永久拒绝,并立即生效:

由于默认来讲http协议流量就没有被允许,所以会有:“Warning: NOT_ENABLED: http”这样的提示信息,对实际操作没有影响。

[root@linuxprobe ~]# firewall-cmd --permanent --zone=public --remove-service=http

Warning: NOT_ENABLED: http

success

[root@linuxprobe ~]# firewall-cmd --reload

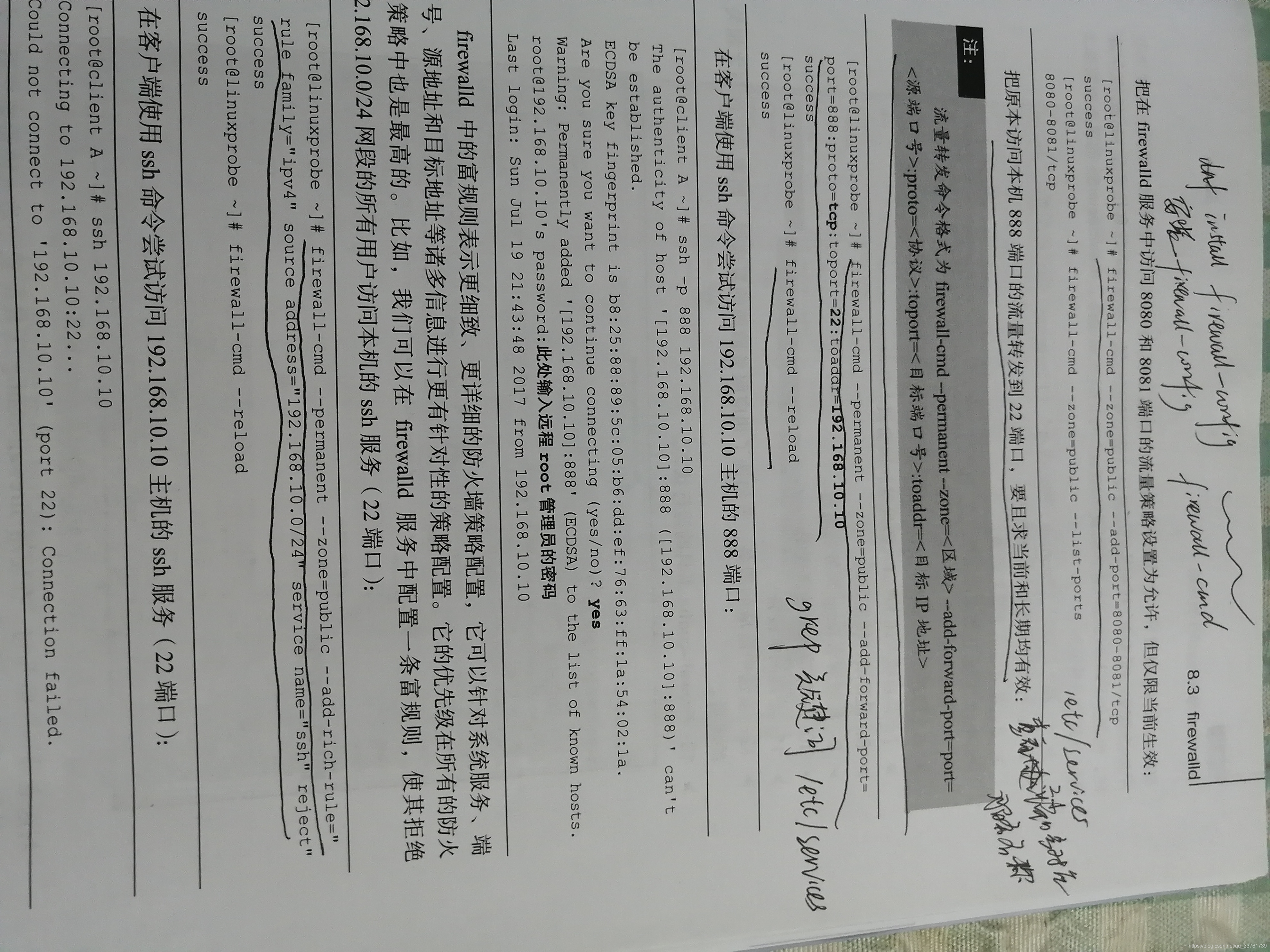

把访问8080和8081端口的流量策略设置为允许,但仅限当前生效:

[root@linuxprobe ~]# firewall-cmd --zone=public --add-port=8080-8081/tcp

success

[root@linuxprobe ~]# firewall-cmd --zone=public --list-ports

8080-8081/tcp

把原本访问本机888端口的流量转发到22端口,要且求当前和长期均有效:

firewall-cmd --permanent --zone=<区域> --add-forward-port=port=<源端口号>:proto=<协议>:toport=<目标端口号>:toaddr=<目标IP地址>

[root@linuxprobe ~]# firewall-cmd --permanent --zone=public --add-forward-port=port=888:proto=tcp:toport=22:toaddr=192.168.10.10

success

[root@linuxprobe ~]# firewall-cmd --reload

富规则的设置:

拒绝192.168.10.0/24网段的所有用户访问本机的ssh服务(22端口):

[root@linuxprobe ~]# firewall-cmd --permanent --zone=public --add-rich-rule=“rule family=“ipv4” source address=“192.168.10.0/24” service name=“ssh” reject”

success

[root@linuxprobe ~]# firewall-cmd --reload

firewall-config

系统默认情况下firewall-config命令是没有被提供的,我们需要自行用dnf命令进行安装,所以需要先配置下软件仓库才行

yum仓库配置

光盘设备中的系统镜像挂载到/media/cdrom目录。

[root@linuxprobe ~]# mkdir -p /media/cdrom

[root@linuxprobe ~]# mount /dev/cdrom /media/cdrom

[root@linuxprobe ~]# vim /etc/fstab

/dev/cdrom /media/cdrom iso9660 defaults 0 0

[root@linuxprobe ~]# vim /etc/yum.repos.d/rhel8.repo

[BaseOS]

name=BaseOS。

baseurl=file:///media/cdrom/BaseOS

enabled=1

gpgcheck=0

[AppStream]

name=AppStream

baseurl=file:///media/cdrom/AppStream

enabled=1

gpgcheck=0

[root@linuxprobe ~]# dnf install firewall-config

Cockpit驾驶舱管理工具

Cockpit是一个基于网页的图形化工具,天然具备很好的跨平台性,被 广泛使用于服务器、容器、虚拟机等等多种管理场景

默认情况下就已经被安装过了,执行下dnf命令确认下也好:

[root@linuxprobe ~]# dnf install cockpit

Cockpit服务程序在RHEL 8.0版本中没有自动运行,将它开启并加入到开机启动项中:

[root@linuxprobe ~]# systemctl start cockpit

服务启动后打开系统自带的浏览器,访问“本机地址:9090”即可访问。但是由于https加密协议,但证书又是本地签发的,因此需要再多一个信任本地证书的操作,进入到登录界面后,输入root管理员账号与系统密码,点击确认后即可进入

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)