文章目录

介绍

边界值分析法就是对输入或输出边界值进行测试的,也是一种黑盒测试。边界值分析法通常作为等价类划分法的补充,其测试用例来自等价类的边界;长期的经验得知,大量的错误是发现在输入或输出范围的边界上,而不是发生在输入的范围内不,因此针对各种边界情况设计用例,可以查出更多错误

等价类划分法的区别

- 等价类划分法可以挑选等价范围内任意一个数据作为代表 边界值分析法要求每个边界值都要作为测试条件

- 边界值分析法不仅考虑输入条件,同样考虑输出产生的测试情况

常见的边界值

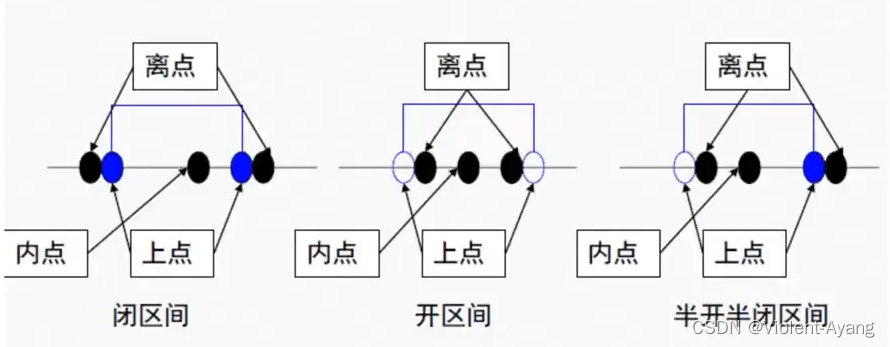

- 边界点(上点)输入范围的边界点

- 离点 离边界点最近的点

- 内点 输入范围内的任意一个点

步骤

- 明确需求

- 确定有效和无效等价类

- 明确输入条件中的边界值

- 编写测试用例

案例

-

设计需求