2021年江苏省职业院校技能大赛中职 网络信息安全赛项web安全渗透测试

2021年江苏省web安全渗透测试任务书

2021年江苏省Web安全渗透测试

任务环境说明:

服务器场景:PYsystem0043

服务器场景操作系统:未知

服务器场景用户名:未知 密码:未知

1.通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

2.通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

3.通过浏览器访问http://靶机服务器IP/3,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

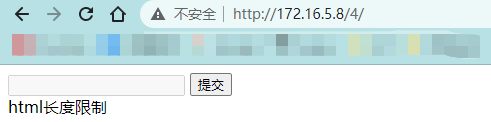

4.通过浏览器访问http://靶机服务器IP/4,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(3分)

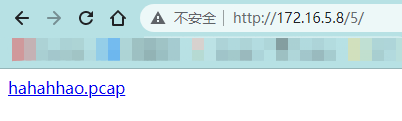

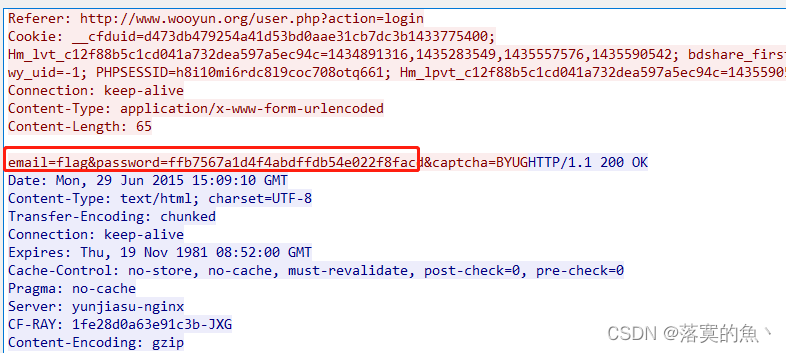

5.通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。(3分)

2021年江苏省web安全渗透测试任务书解析

1.访问/1/ 是一个在闪的gif的图片 直接另存为即可查看

flag{asdasxcsdsdqasdxsfdsdacsasvsadsadvvasdsgwqdsadsadsdfsgsad}

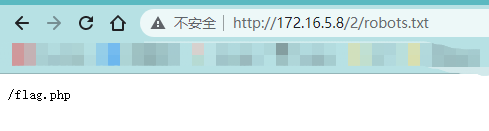

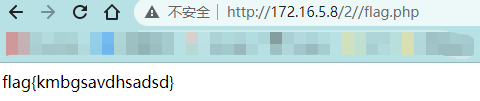

2.访问/2/ 是一个签到题 访问 robots.txt 有个flag.php 访问即可获取flag

flag{kmbgsavdhsadsd}

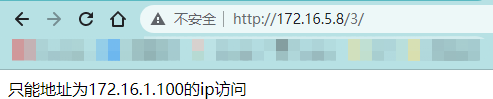

3.访问/3/ 抓包修改 X-Forwarded-for 和User-Agent Send一下即可获取flag。

flag{oibsnfsahjgubvsaujfbcsajhdsad}

4.访问/4/一个搜索框限制html长度 修改前端代码 改了长度还是不行 因为有个input中个disabled 他是用来禁止元素的 所以需要删除这个

然后在抓取登入页面的数据包 输入zhimakaimen即可 因为这个是 前端给的提示。

flag{dadsadsagzcxcdgx}

5.访问/5/ 是有一个数据包 筛选http 协议 搜索POST 的请求

flag{ffb7567a1d4f4abdffdb54e022f8facd}

如果有不懂得地方可以私信博主,欢迎交流!!

需要环境得 可以加博主联系方式

最后如果对你有帮助 希望大家可以给个三连支持一下博主,你们得支持就是我最大得动力,转载请注明原文链接支持原创谢谢大家!