文章目录

- 介绍

- Goby

- 安装说明

- 设置目标

- 扫描结果处理

- 漏洞处理方法

- 数据库或ssh等关键位置

- web信息扫描

- 报告生成

- AWVS(Acunetix)

-

介绍

国内网络攻击数量不断增加,而很多单位使用的系统都是缺少维护的老系统,存在很多安全隐患。我介绍的这两款工具对非专业人士也非常友好,因为他们都具有下面几个特征。

- 完善的可视化界面

- 全面的本地化(全中文)

- 有好的报告生成系统

- 简单的操作

- 较为简单的安装和多系统的支持

Goby

下载地址: https://cn.gobies.org/

此软件功能类似nmap,主要针对服务器扫描,查看目标主机是否存活(在线)开放了那些端口,运行了什么服务,并且会有一些探测去检测是否存在漏洞,这些操作通常也是网络安全工程师对目标检测的第一步,扫描目标都有哪些资产。

安装说明

此软件在官网解压即可使用,无需安装,可以登录,但并非强制。当前版本中不登录不影响任何功能的使用。

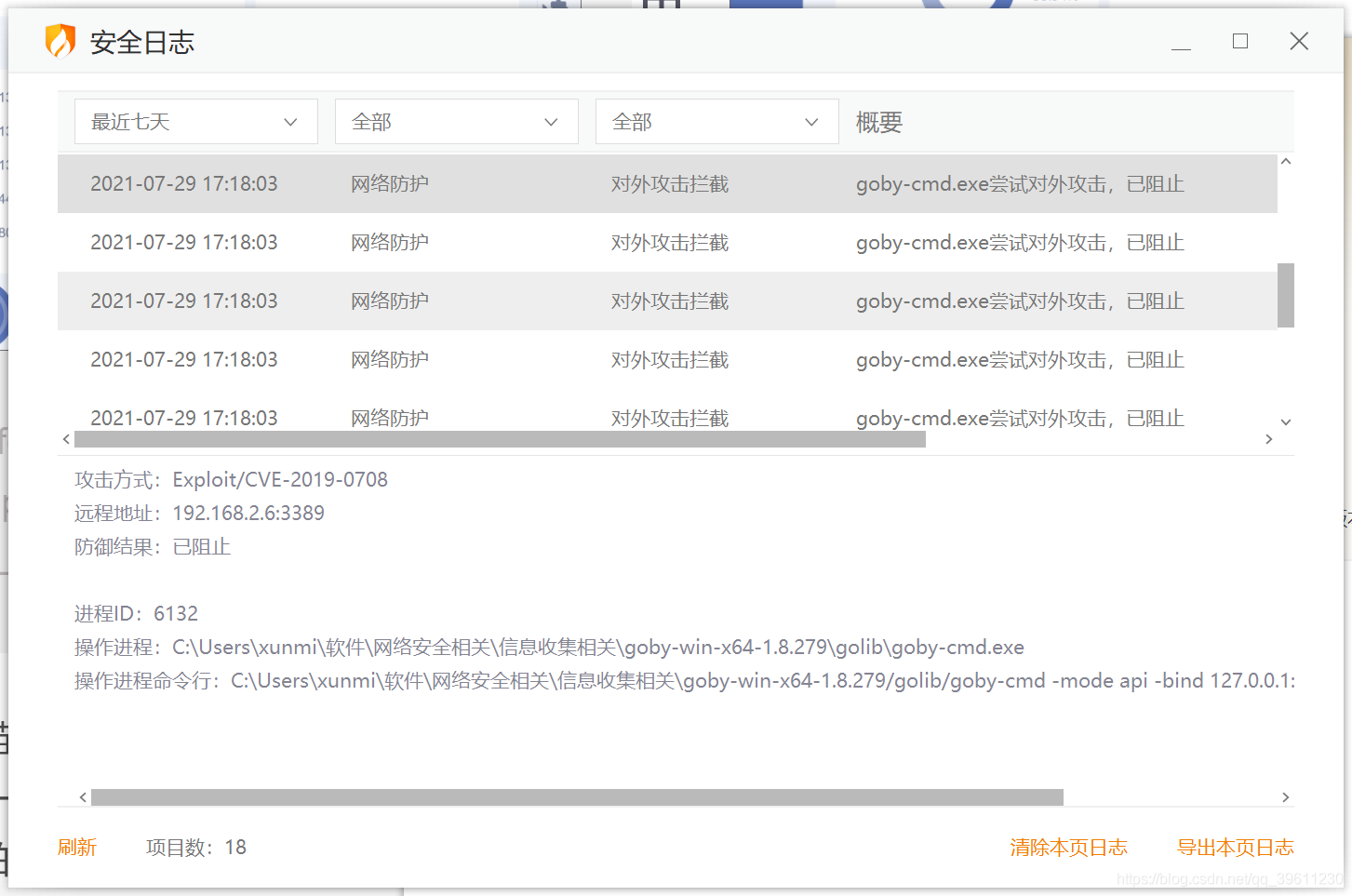

需要注意的是,这款软件扫描的时候会被一些杀软拦截,为了不影响软件的使用,建议将软件安装目录添加到杀软的白名单。(尽量不要关闭杀软来避免被拦截,因为如果没有杀软可能你当前的机器会成为最薄弱的一环。)

设置目标

首先是新建扫描,下面是我推荐的配置,其中IP/Domain:是你当前要扫描的目标IP段。(IP段中/24是子网掩码,相当于255.255.255.0, 这里具体要根据你内网的大小来决定,还可以使用192.168.3.0/24 == 192.168.3.0~192.168.3.255,127.1.0.0/16 == 127.1.0.0~127.1.255.255)

Black IP: 不进行扫描的IP,可以把本机IP设置进去,或者根据需求设置即可。

下面的端口和漏洞我推荐使用上面两个选项,也可以根据自己的需要定义。

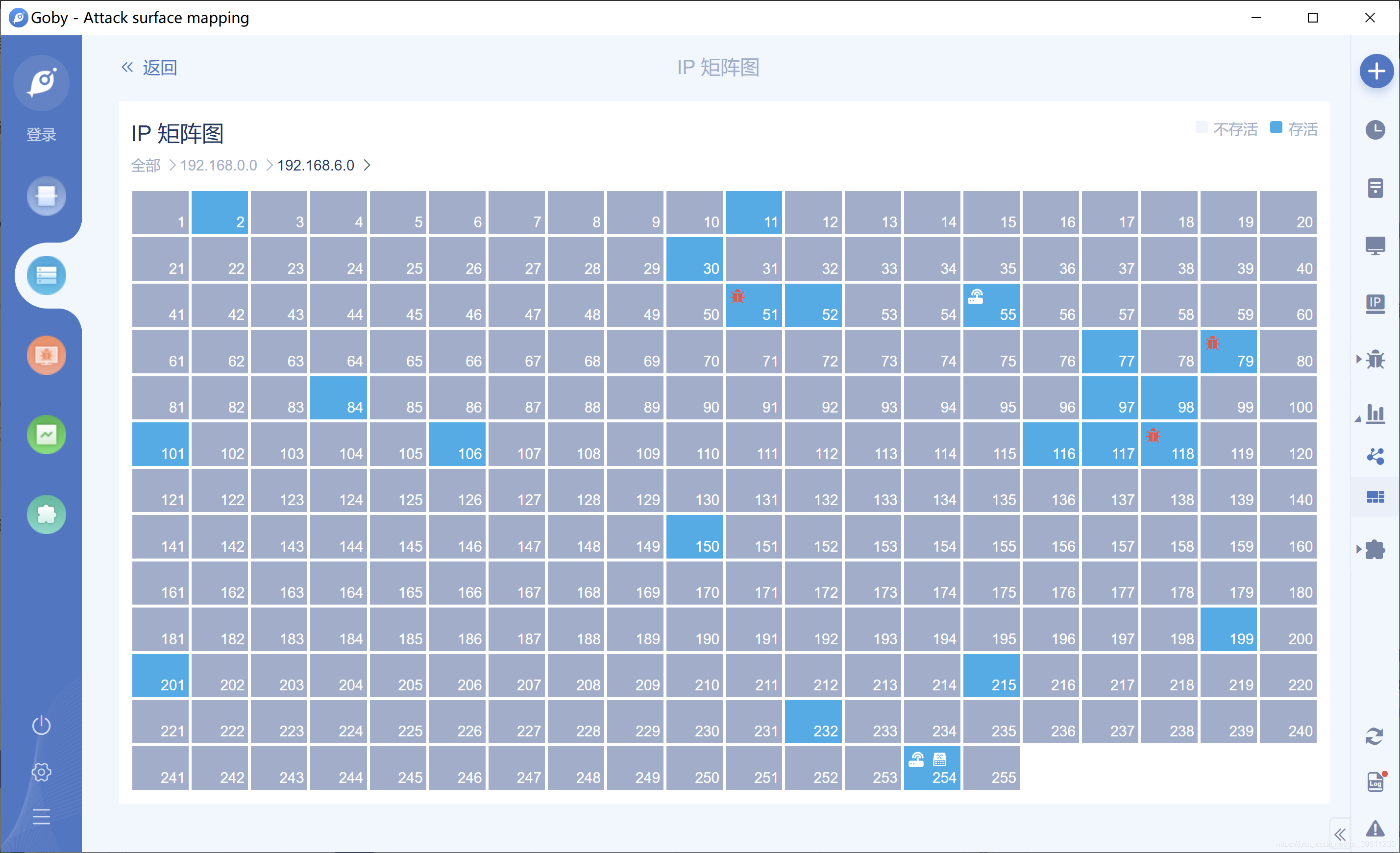

扫描结果处理

漏洞处理方法

上图是我对某个IP段扫描的结果

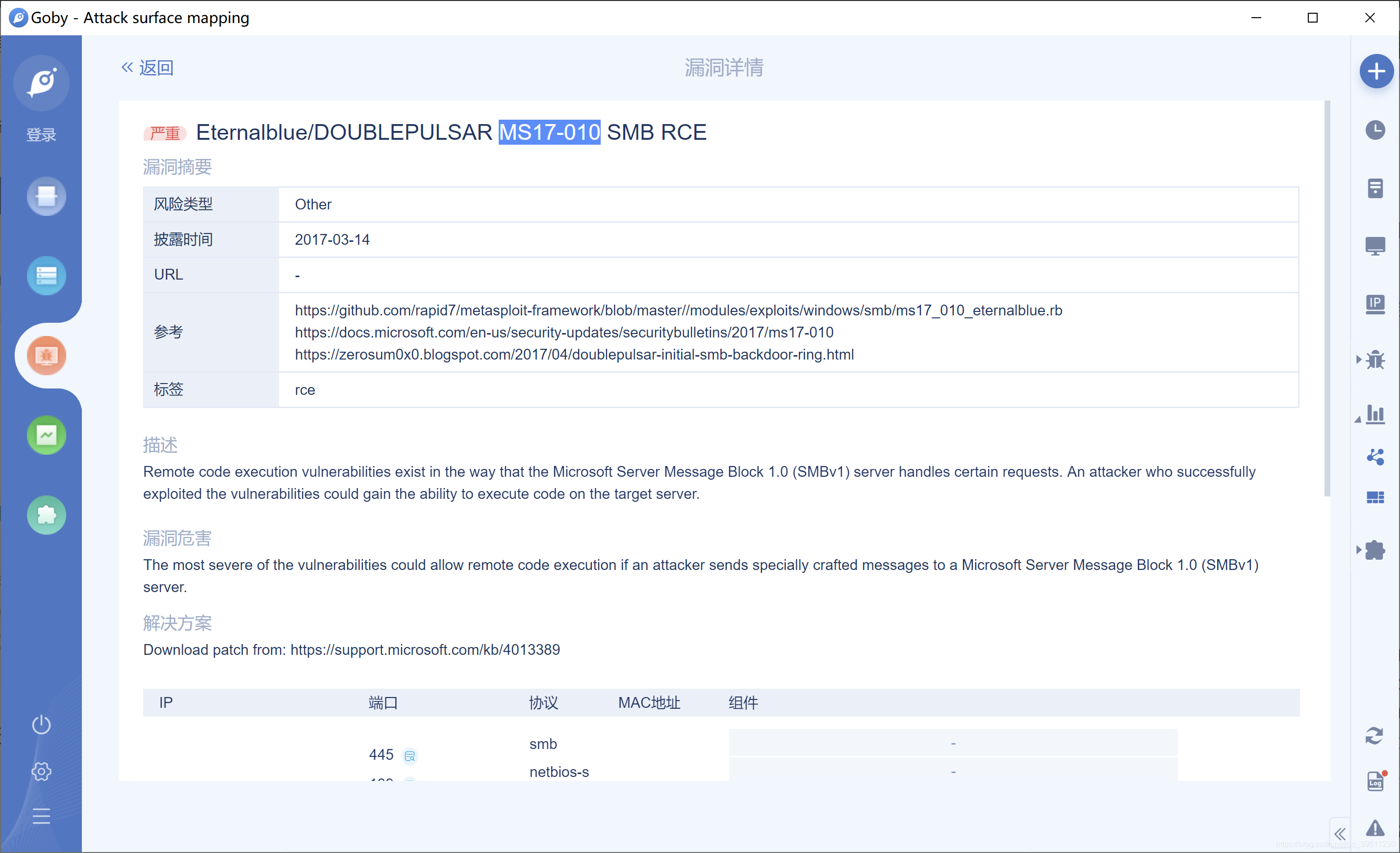

漏洞报告中我们最需要关注的是漏洞的编号和解决方案,比如上图中漏洞的编号就是,ms17-010,这是微软对漏洞的编号,这个ms是微软的简称,17是指17年,010是这个漏洞的序号。微软所有漏洞都采用这个格式,一般搜索漏洞的解决方法就是搜索这个漏洞的关键词即可(比如:ms17-010修复方法)。

这个漏洞十分常见,所有我这里直接放上了补丁下载地址。

在自己搜索补丁前也可以看看这个页面提供的解决方案如果在其中找不到,或者看不懂的时候在利用搜索引擎搜索。

除了上述的微软定义的漏洞编号,还一种非常常用的编号如下,CVE-2017-1000353,基本格式也是CVE-四位数字(年份)-漏洞编号这种。同样也可以通过搜索这样的漏洞编号来寻找解决方案。

数据库或ssh等关键位置

因为大部分数据库和ssh都不会设置防止暴力破解(又称之为穷举攻击)的限制。这里位置一旦出现弱口令密码是非常致命的。

这个攻击也提供了便捷的弱口令扫描方法,只需要点击扫描即可(点击后面的加号可以自行添加一些弱口令密码)

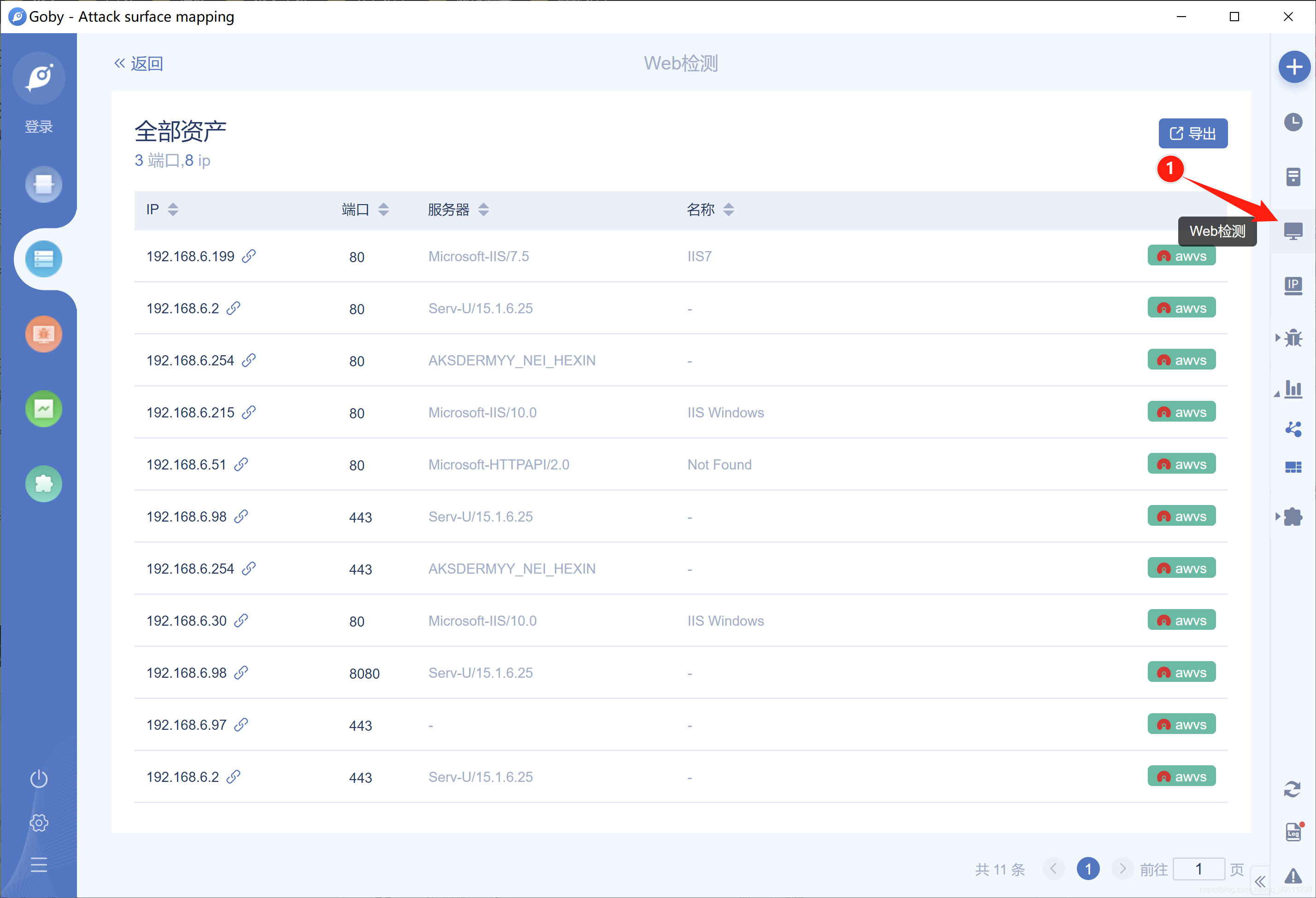

web信息扫描

除了上述以外,我们还需要特别注意的就是web服务是否存在漏洞这里我们可以通过右侧的Web检测看看当前资产中那些开启了web服务,web服务器的漏洞种类非常多,但goby对web服务并没有完善的漏洞检测机制。

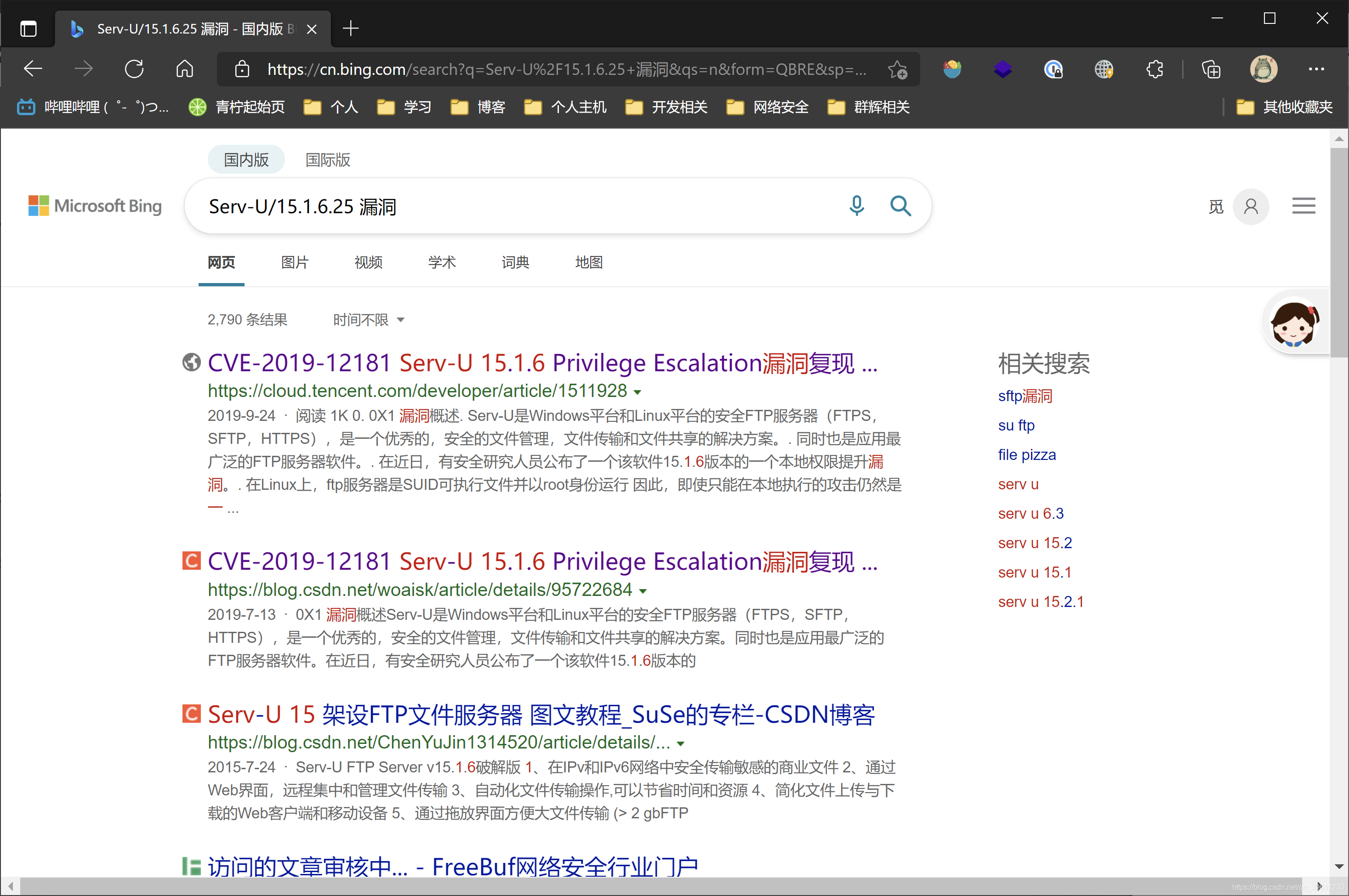

不过我们可以利用搜索引擎来找目标是否存在漏洞,可以直接搜索关键词,比如Serv-U/15.1.6.25 漏洞。不过这种方法既费时费力,效率底下,又有比如xss攻击,sql注入等web相关漏洞无法检测,并且可能有些漏洞已经被修复。如何快速便捷的检测这些web漏洞,就要用到之后我推荐的工具了AWVS。

报告生成

goby提供了非常完善的报告生成系统,操作也十分简单,这里就不多赘述了。

AWVS(Acunetix)

下载地址: https://pan.baidu.com/s/1Leoh9L1T-2txuR5BnCqfkQ

提取码:emie

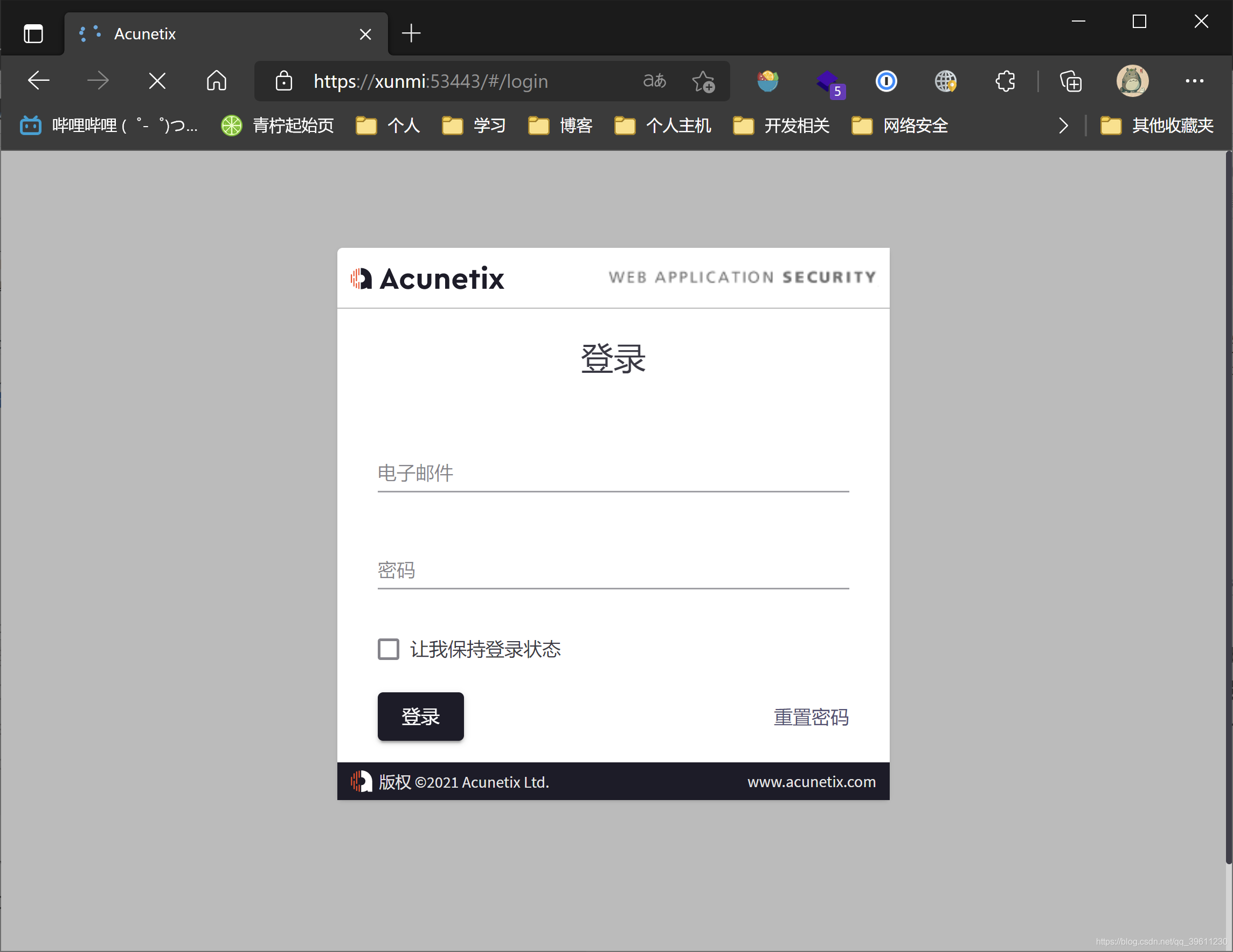

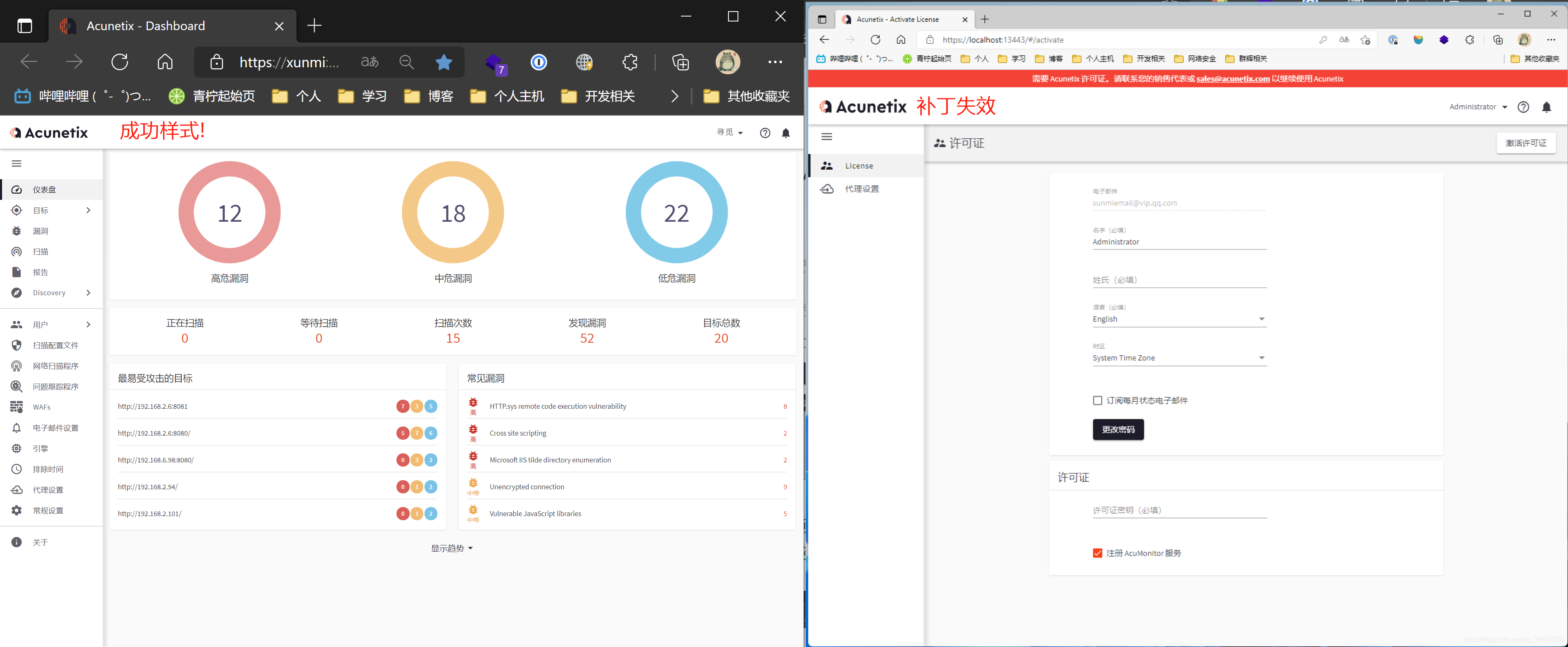

这是一个专门针对web页面进行检测的工具,他的安装相比于goby稍微多一点步骤,解压后点击上述标注的安装包即可安装,安装途中需要你设置一个账号和密码一定要记住,还有之后要设置一个端口,默认是3443,如果修改了也需要记住,之后启动软件的时候需要用到。安装包上下两个都是此软件的’补丁’,可以都试试,只要一个成功就可以。

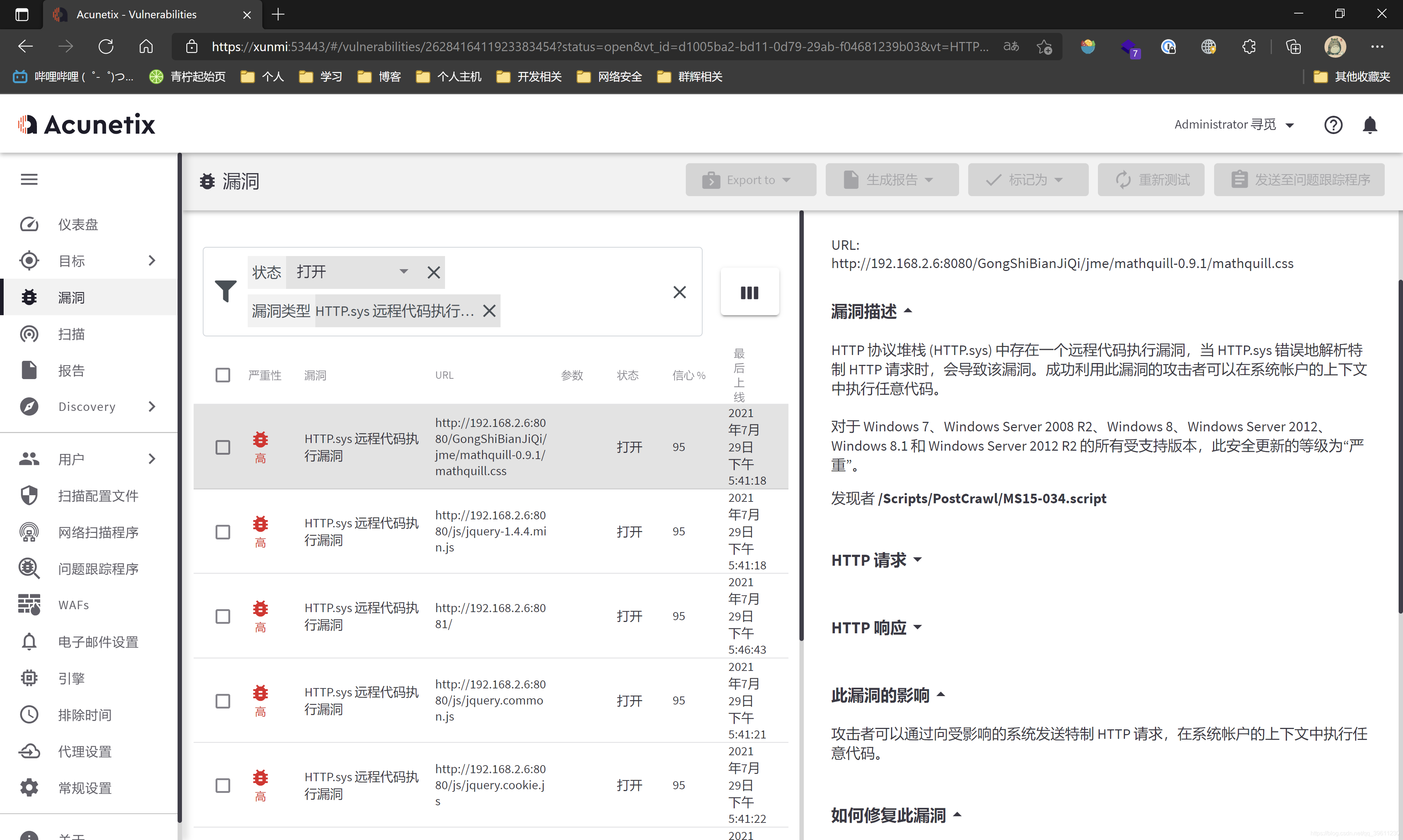

启动软件后输入账号即可登录如果见到如下图左边页面所示即为’补丁’生效了(你的应该里面所有漏洞是0,这里因为我在使用,所以会有记录。)如果是右边那样就换一个’补丁’在试试。

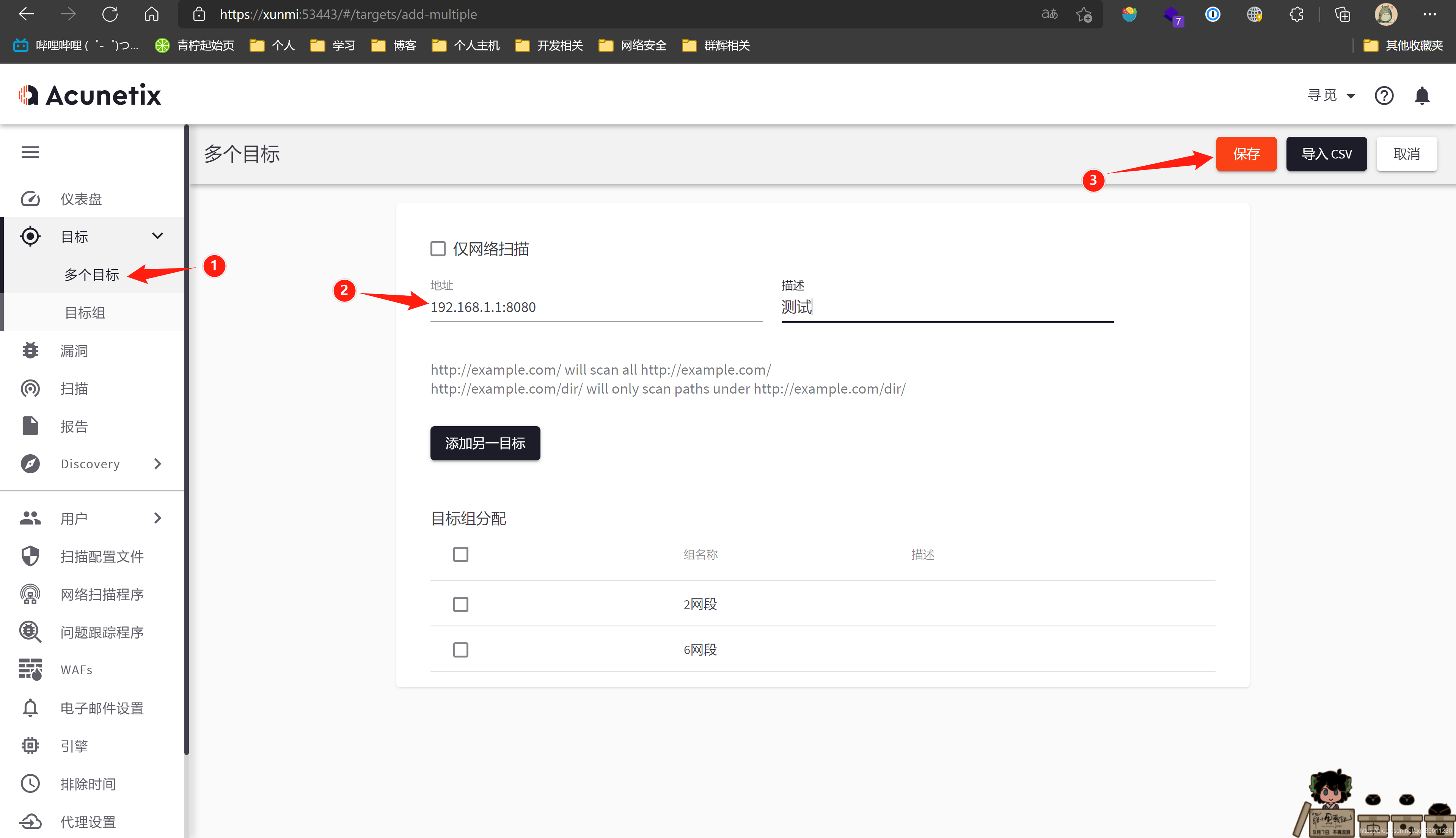

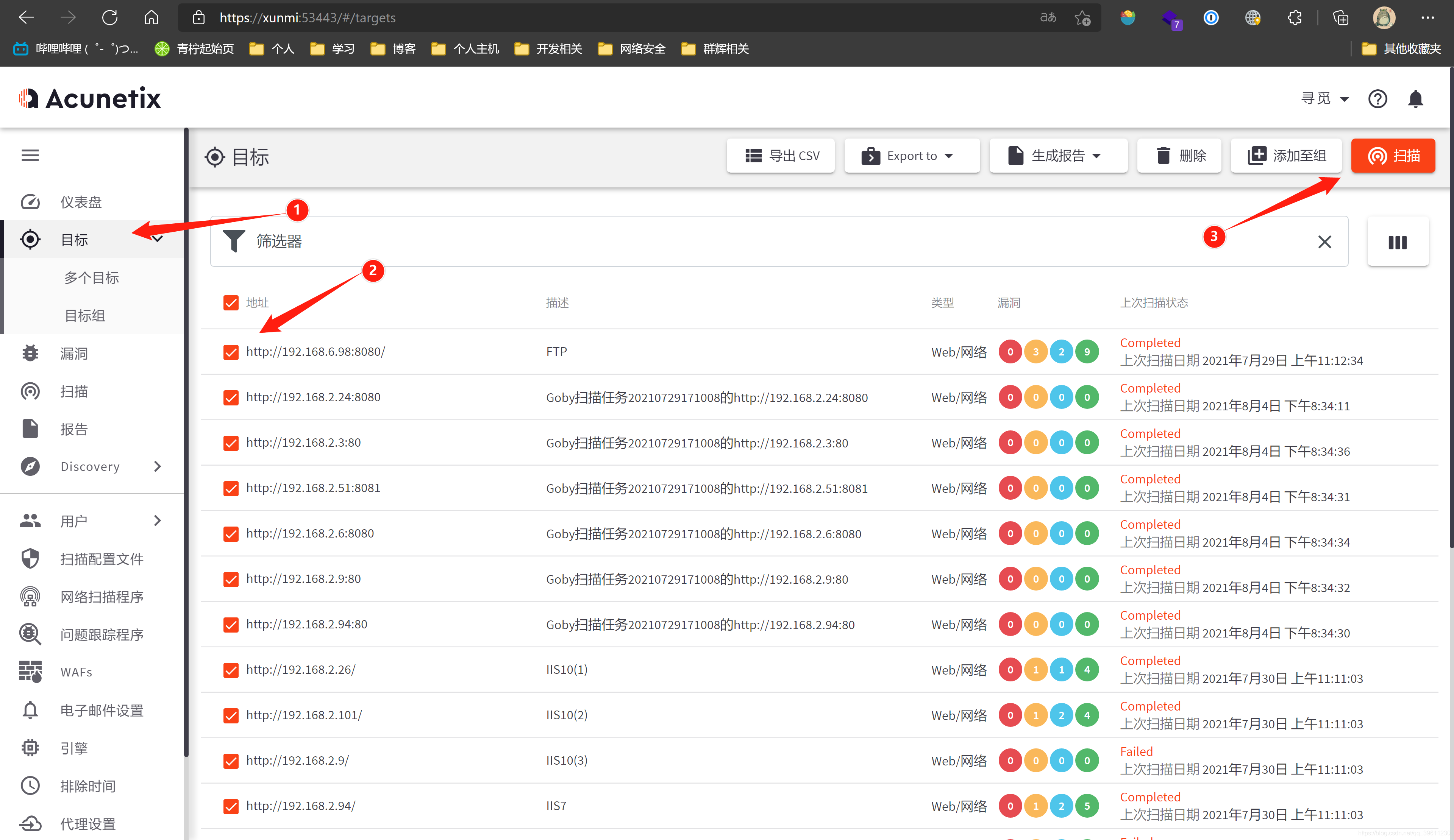

设置目标

这个工具主要是针对web服务展开的,默认的web服务开在80或443端口上,但这并非强制的,所以这里的目标你不仅需要提供IP\域名,还需要提供确切的端口号。

如果你之前使用了goby,那goby有一个很方便的插件,可以直接导入到awvs中

照着插件的使用说明配置一下即可快速导入到awvs(虽然介绍是说的awvs13,但是实测14也是完全能正常使用的)

之后再目标中选中目标后直接点击扫描即可。

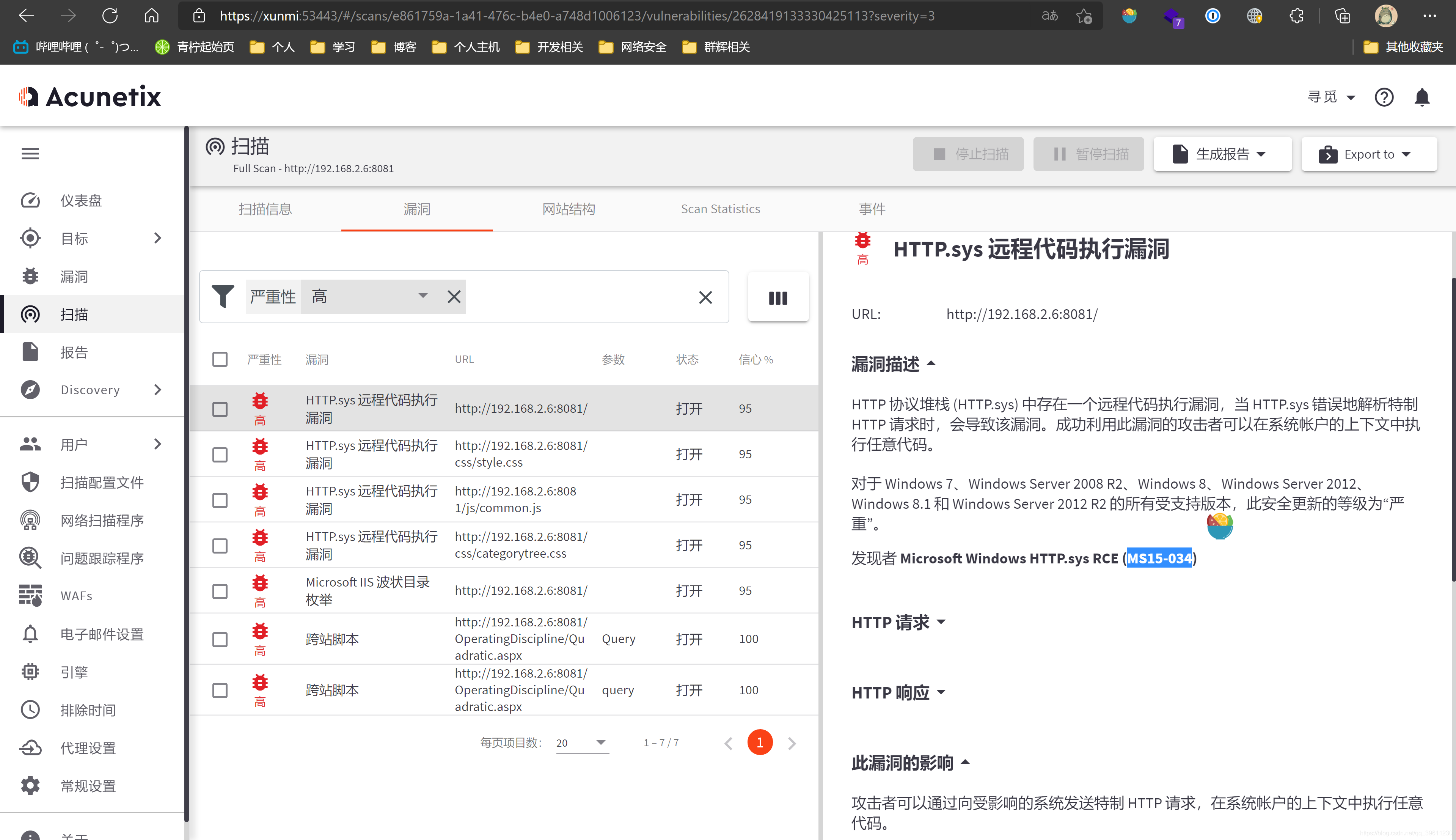

web漏洞修复

web漏洞有很多是专业性较强,比如说xss,sql等都需要修改网站源码进行修复,一般没有固定的修复手段,但要是出现CVE-四位数字(年号)-编号或者MS两位数字-三位数字(比如:MS15-034)这样的带编号的漏洞,一般都可以尝试在网上搜索解决方案,和goby处理方式类似。

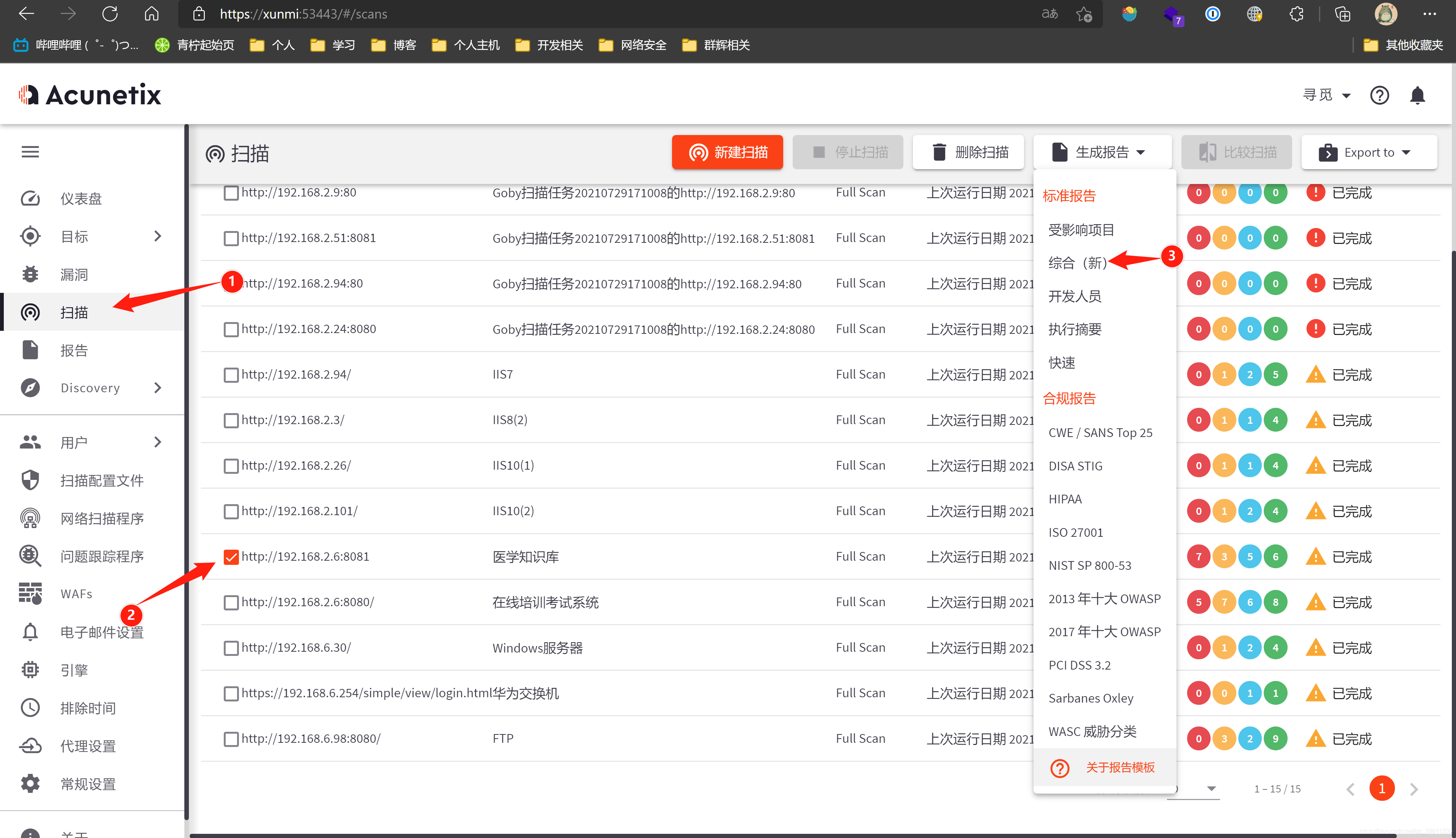

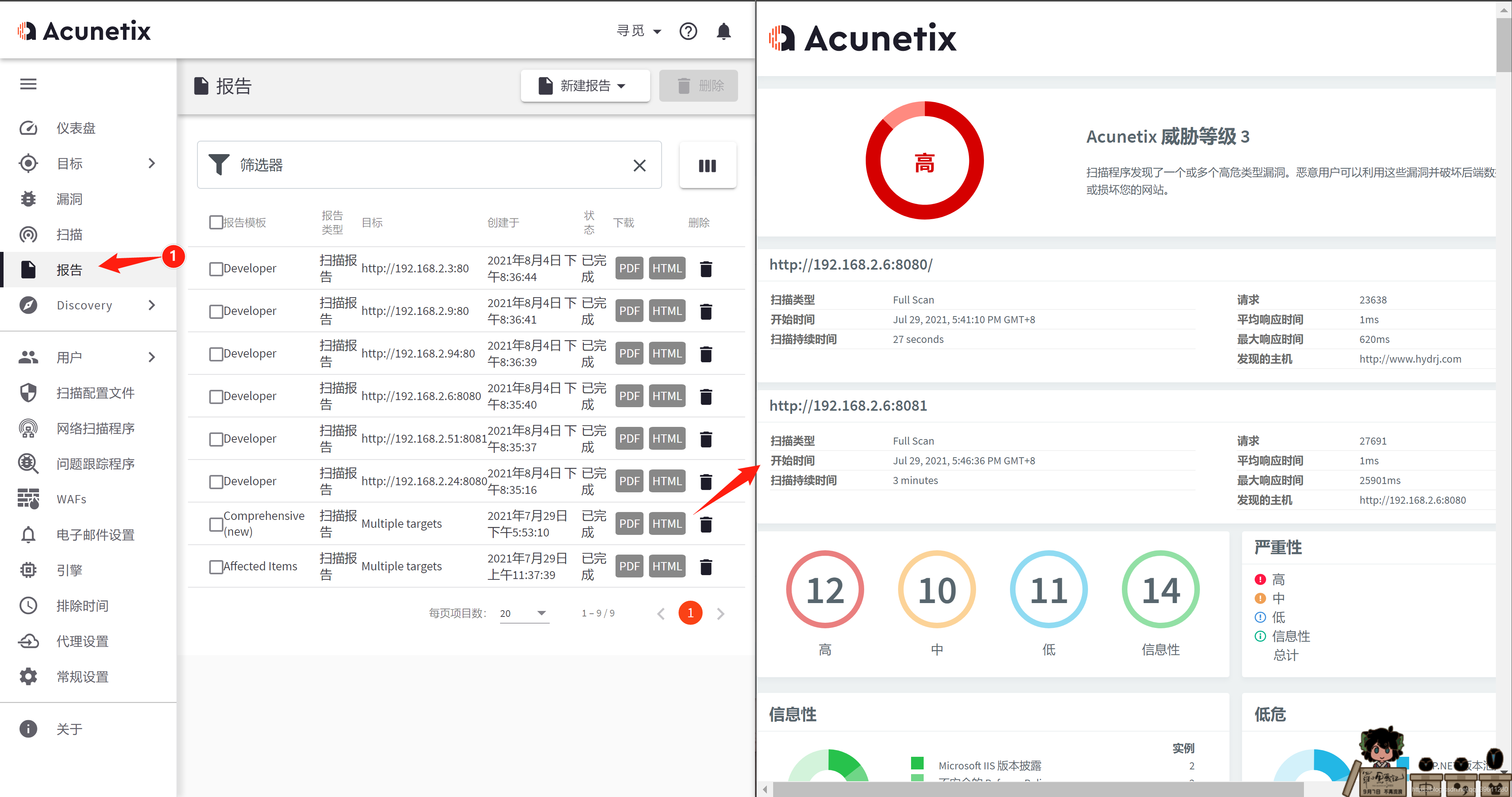

报告生成

awvs可以生成很多种类的报告,如果你对此不是很了解,那么我建议你生成综合报告,并使用html格式查看,这样的报告的详细程度和交互是最好的。如果你想具体了解这些报告的区别,也可以点击上述关于报告模板进行查看。

如果此博客对你有所帮助,请给个赞吧,这对激励我继续创作针对很有用!

如需其他帮助可以联系邮箱,扫描下面二维码获取我的邮箱!(我怕直接放邮箱连接会被爬虫抓走发垃圾邮件。在线二维码解析工具)

本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有涉嫌抄袭侵权的内容,请联系:hwhale#tublm.com(使用前将#替换为@)